Vermeiden Sie den ProtonMail Phishing E-Mail-Betrug

![]() Verfasst von Tomas Meskauskas am (aktualisiert)

Verfasst von Tomas Meskauskas am (aktualisiert)

Was ist "ProtonMail email scam"?

"ProtonMail email scam" bezieht sich auf eine Spam-Kampagne, die entwickelt wurde, um ProtonMail-E-Mail-Konten von Benutzern zu entführen. Diese Nachrichten behaupten, dass das E-Mail-Konto des Empfängers aufgrund von nicht näher bezeichneter und ungelöster Fehler gesperrt wurde, sodass sie Gefahr laufen, den Zugriff zu verlieren und dass ihre Daten gelöscht werden.

Der Betrug fordert Personen auf, die Probleme sofort anzugehen, jedoch führt der in der E-Mail dargestellte Link zu einer Phishing-Webseite. Beim Versuch, sich über diese Website anzumelden, werden den Betrügern Benutzernamen und Passwörter preisgegeben, wodurch sie Zugriff auf die offengelegten ProtonMail-Konten erhalten.

Die E-Mail mit dem Namen „ProtonMail Account Location Is Not Secured“ informiert die Empfänger darüber, dass ihre ProtonMail-Konten für das Senden/Empfangen von E-Mails deaktiviert wurden, da sie verschiedene Fehler nicht beheben konnten. Daher riskieren Benutzer daher, wenn sie sie nicht sofort angehen, angeblich, dass ihnen der Zugriff auf ihre Konten verweigert wird.

Außerdem wird der Posteingang gelöscht und alle empfangenen und gesendeten Nachrichten, Entwürfe und Spam-Nachrichten gelöscht werden. Um zu vermeiden, dass das Konto von der ProtonMail-Datenbank getrennt wird, informiert die E-Mail die Empfänger, die bereitgestellten Anweisungen zu befolgen.

Die Nachricht enthält keine Schritte zur Behebung der vermeintlichen Probleme, Anweisungen können jedoch anscheinend über die Schaltfläche "Jetzt lösen" in der E-Mail aufgerufen werden. Sobald gedrückt, werden Benutzer auf eine gefälschte ProtonMail-Login-Webseite umgeleitet. Trotz ihrer Ähnlichkeit mit der seriösen Webseite handelt es sich hierbei um eine Phishing-Webseite.

Jegliche Versuche, über diese betrügerische Webseite auf ProtonMail zuzugreifen, sind erfolglos, da ihr einziger Zweck darin besteht, eingegebene Konto-Anmeldedaten (d.h. Benutzernamen und Passwörter) an die Betrüger zu übermitteln. Beachten Sie, dass die Risiken, die davon ausgehen, diesem Phishing-Betrug zu vertrauen, nicht auf den Verlust von E-Mail-Konten beschränkt sind.

E-Mail-Konten sind häufig mit sozialen Netzwerken, sozialen Medien, E-Commerce (Webshop), finanziellen und verschiedenen anderen Konten verbunden. Daher können Entführer durch gestohlene E-Mails Zugriff und Kontrolle über verbundene Konten erlangen.

Zusammenfassend lässt sich sagen, dass die von diesen betrügerischen ProtonMail-Nachrichten bereitgestellten Informationen falsch sind und in keiner Weise mit dem seriösen E-Mail-Dienstanbieter verbunden sind. Dieser Masche zu vertrauen kann zu finanziellen Verlusten, ernsthaften Datenschutzproblemen und Identitätsdiebstahl führen.

Falls Sie bereits versucht haben, sich über die Phishing-Webseite anzumelden, wird Ihnen dringend empfohlen, das kompromittierte ProtonMail-Konto-Passwort und damit verbundene ähnlich sichere Konten unverzüglich zu ändern. Weitere Empfehlungen umfassen die Kontaktaufnahme mit dem Support potenziell betroffener Konten.

| Name | ProtonMail Email Scam |

| Art der Bedrohung | Phishing, Schwindel, Social Engineering, Betrug |

| Falsche Behauptung | Der Betrug behauptet, dass die ProtonMail-E-Mail-Konten der Empfänger ungelöste Fehler aufweisen. |

| Verwandte Domäne | suyakshametalart[.]com |

| Bedienende IP-Adresse | 103.21.58.112 |

| Tarnung | Betrug wird als E-Mail vom ProtonMail-Support präsentiert. |

| Symptome | Nicht autorisierte Online-Einkäufe, geänderte Online-Kontopasswörter, Identitätsdiebstahl, illegaler Zugriff auf den Computer. |

| Verbreitungsmethoden | Betrügerische E-Mails, betrügerische Online-Pop-up-Anzeigen, Techniken zur Vergiftung von Suchmaschinen und falsch geschriebene Domains. |

| Schaden | Verlust sensibler privater Informationen, Geldverlust, Identitätsdiebstahl. |

| Malware-Entfernung (Windows) | Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. |

Der Begriff "Spam-Kampagne" wird verwendet, um eine groß angelegte Operation zu beschreiben, in deren Zuge Tausende von betrügerischen E-Mails versendet werden. Diese Briefe werden normalerweise als "offiziell", "vorrangig", "wichtig" und ähnlich dargestellt. Sie können als E-Mails von seriösen Organisationen, Institutionen, Unternehmen, Dienstanbietern und so weiter getarnt werden.

"Roundcube Email Scam", "Last Warning: Upgrade your email to avoid Shutting Down" und "Email Credentials Phishing" sind einige Beispiele für ähnliche Phishing-Nachrichten wie "ProtonMail email scam". Ein weiteres beliebtes Modell ist Sextortion, in dessen Zuge Betrüger behaupten, kompromittierendes Material des Empfängers erlangt zu haben und mit der Veröffentlichung drohen, sofern eine bestimmte Summe nicht gezahlt wird.

Zum Beispiel "I KNOW YOU OPENED MY LAST MAIL", "I infected your computer with my private trojan" und so weiter. Aufgrund gestiegener Bedenken aufgrund des/von Coronavirus/COVID-19 wurden Hunderte von Spam-Kampagnen gestartet, die die Pandemie ausnutzen.

"COVID-19 pandemic is straining health systems worldwide", "COVID-19 Cases Surpassed 300,000" und "Infect Your Family With CoronaVirus" sind lediglich einige Beispiele. Die in Spam-Kampagnen verwendeten Betrugsmodelle sind vielfältig.

"AOL Winner", "eBay Email Scam", "Critical Microsoft Windows Update!" und "TOYOTA LOTTERY ORGANIZATION" sind einige weitere Beispiele für solche betrügerische Mails. Unabhängig davon, was diese Nachrichten, behaupten, anfordern oder verlangen, ist ihr Zweck identisch: Profit für die Betrüger/Cyberkriminellen hinter ihnen zu generieren.

Wie infizieren Spam-Kampagnen Computer?

Systeme können durch gefährliche Dateien, die an zweifelhafte E-Mails angehängt oder in ihnen verlinkt werden (z.B. Download-Links/bösartige Webseiten), mit Malware infiziert werden. Infektiöse Dateien können in verschiedenen Formaten auftreten, wie beispielsweise als Microsoft Office- und PDF-Dokumente, ausführbare Dateien (.exe, .run) und Archivdateien (RAR,ZIP), JavaScript und so weiter.

Wenn diese Dateien ausgeführt, zum Laufen gebracht oder auf andere Weise geöffnet werden - wird der Infektionsprozess (d.h. Download/Installation von bösartigen Programmen) frühgestartet.

Einmal geöffnet, fordern Microsoft Office-Dokumente Benutzer beispielsweise auf, Makrobefehle (d.h das Bearbeiten/Inhalte) zu aktivieren – der Infektionsprozess beginnt nur dann, wenn sie aktiviert sind. In Microsoft Office-Versionen die vor 2010 veröffentlicht wurden, werden Makrobefehle jedoch sofort ausgeführt, wenn ein Dokument geöffnet wird (und damit auch das Herunterladen/Installieren von Malware).

Wie kann die Installation von Malware vermieden werden?

Öffnen Sie keinerlei verdächtige oder irrelevante E-Mails, insbesondere nicht solche mit in ihnen vorhandenen verdächtigen Anhängen oder Links, da dies zu einer Systeminfektion führen kann. Verwenden Sie außerdem Microsoft Office-Versionen, die nach dem Jahr 2010 veröffentlicht wurden. Diese verfügen über den Modus „Geschützte Ansicht“, der verhindert, dass bösartige Makros ausgeführt werden, wenn ein infektiöses Dokument geöffnet wird.

Andere gängige Methoden zur Verbreitung von Malware sind über nicht vertrauenswürdige Downloadkanäle (inoffizielle und kostenlose File-Hosting-Seiten, Peer-to-Peer-Sharing-Netzwerke und andere Downloadprogramme Dritter), illegale Aktivierungswerkzeuge ("Cracks") und gefälschte Aktualisierungsprogramme. Verwenden Sie daher ausschließlich offizielle und verifizierte Downloadquellen.

Darüber hinaus sollten alle Produkte mithilfe von Funktionen/Werkzeugen aktiviert und aktualisiert werden, die von seriösen Entwicklern zur Verfügung gestellt wurden. Um die Integrität des Geräts und die Benutzersicherheit zu schützen, ist es äußerst wichtig, eine verlässliche Anti-Virus-/Anti-Spyware-Suite installiert zu haben.

Diese Software muss auf dem neuesten Stand gehalten, verwendet werden, um regelmäßige Systemscans durchzuführen und um alle erkannte/potenzielle Bedrohungen zu entfernen. Wenn Sie bereits bösartige Anhänge geöffnet haben, empfehlen wir einen Scan mit Combo Cleaner durchzuführen, um infiltrierte Malware automatisch zu entfernen.

Der in der Nachricht "ProtonMail email scam" dargestellte Text:

Title/Subject: Protonmail Account Location Is Not Secured

Dear Protonmail user,Your account ***@protonmail.com will be disconnected from sending and receiving mails from other users. Because you failed to resolve errors on your mail.

Note: All mails in your inbox, spam, draft, and sent items would be deleted, and access to your account would be denied.

You need to resolve the errors or your account will e disconnected from our database,

Follow the instruction below to resolve nowWe are always looking to improve your online experience and security.

Thank you!

This message was sent from an unmonitored e-mail address. Please do not reply to this message.

Privacy Legal

ProtonMail@2020>

Screenshot der gefälschten ProtonMail-Login-Webseite, die für Phishing-Konto-Anmeldeinformationen verwendet wird:

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

▼ LADEN Sie Combo Cleaner herunter

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist Rcs Lt, die Muttergesellschaft von PCRisk. Lesen Sie mehr. Indem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu.

Schnellmenü:

- Was ist ProtonMail Spam?

- Bösartige E-Mail-Arten.

- Wie entdeckt man eine bösartige E-Mail?

- Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

Bösartige E-Mail-Arten:

![]() Phishing E-Mails

Phishing E-Mails

Meistens verwenden Cyberkriminelle betrügerische E-Mails, um Internetnutzer dazu zu bringen, ihre sensiblen privaten Daten preiszugeben, z. B. Anmeldedaten für verschiedene Online-Dienste, E-Mail-Konten oder Online-Banking-Daten.

Solche Angriffe werden als Phishing bezeichnet. Bei einem Phishing-Angriff versenden Cyberkriminelle in der Regel eine E-Mail-Nachricht mit dem Logo eines beliebten Dienstes (z. B. Microsoft, DHL, Amazon, Netflix), erzeugen eine Dringlichkeit (falsche Lieferadresse, abgelaufenes Kennwort usw.) und platzieren einen Link, von dem sie hoffen, dass ihre potenziellen Opfer darauf klicken.

Nach dem Anklicken des Links in einer solchen E-Mail-Nachricht werden die Opfer auf eine gefälschte Website umgeleitet, die der Original-Webseite identisch oder sehr ähnlich aussieht. Die Opfer werden dann aufgefordert, ihr Passwort, ihre Kreditkartendaten oder andere Informationen einzugeben, die von den Cyberkriminellen gestohlen werden.

![]() E-Mails mit bösartigen Anhängen

E-Mails mit bösartigen Anhängen

Ein weiterer beliebter Angriffsvektor ist E-Mail-Spam mit bösartigen Anhängen, die die Computer der Benutzer mit Malware infizieren. Bösartige Anhänge enthalten in der Regel Trojaner, die Passwörter, Bankdaten und andere sensible Informationen stehlen können.

Bei solchen Angriffen besteht das Hauptziel der Cyberkriminellen darin, ihre potenziellen Opfer dazu zu bringen, einen infizierten E-Mail-Anhang zu öffnen. Um dieses Ziel zu erreichen, wird in den E-Mail-Nachrichten in der Regel über kürzlich erhaltene Rechnungen, Faxe oder Sprachnachrichten gesprochen.

Wenn ein potenzielles Opfer auf die Verlockung hereinfällt und den Anhang öffnet, wird sein Computer infiziert, und die Cyberkriminellen können eine Menge vertraulicher Informationen sammeln.

Es ist zwar eine kompliziertere Methode, um persönliche Daten zu stehlen (Spam-Filter und Antivirenprogramme erkennen solche Versuche in der Regel), aber wenn sie erfolgreich ist, können Cyberkriminelle eine viel breitere Palette von Daten erhalten und Informationen über einen langen Zeitraum sammeln.

![]() Sex-Erpressungs-E-Mails

Sex-Erpressungs-E-Mails

Dies ist eine Art von Phishing. In diesem Fall erhalten die Nutzer eine E-Mail, in der behauptet wird, dass ein Cyberkrimineller auf die Webcam des potenziellen Opfers zugreifen konnte und ein Video von dessen Masturbation aufgenommen hat.

Um das Video loszuwerden, werden die Opfer aufgefordert, ein Lösegeld zu zahlen (normalerweise in Bitcoin oder einer anderen Kryptowährung). All diese Behauptungen sind jedoch falsch - Nutzer, die solche E-Mails erhalten, sollten sie ignorieren und löschen.

Wie entdeckt man eine bösartige E-Mail?

Während Cyberkriminelle versuchen, ihre Köder-E-Mails vertrauenswürdig aussehen zu lassen, gibt es einige Dinge, auf die Sie achten sollten, wenn Sie versuchen, eine Phishing-E-Mail zu erkennen:

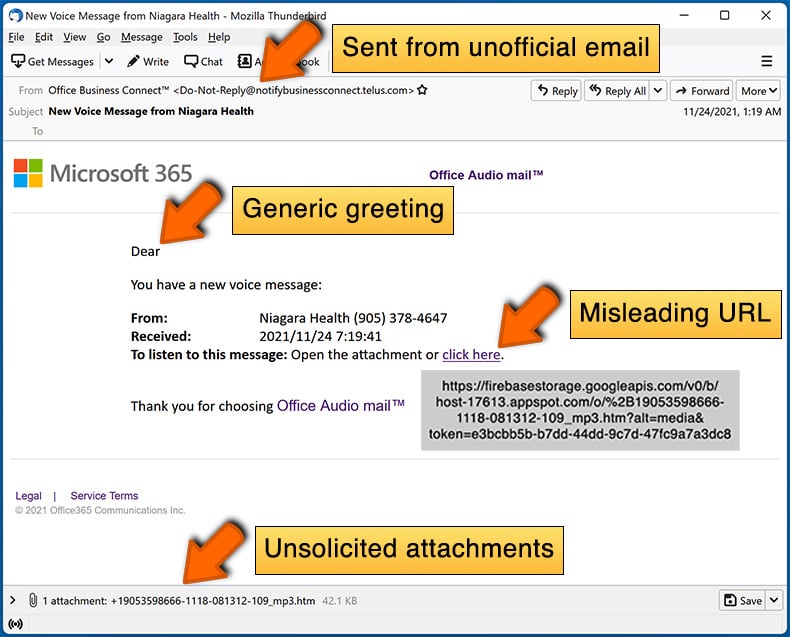

- Überprüfen Sie die ("von") E-Mail-Adresse des Absenders: Fahren Sie mit der Maus über die Absenderadresse und prüfen Sie, ob sie seriös ist. Wenn Sie beispielsweise eine E-Mail von Microsoft erhalten haben, sollten Sie überprüfen, ob die E-Mail-Adresse @microsoft.com lautet und nicht etwas Verdächtiges wie @m1crosoft.com, @microsfot.com, @account-security-noreply.com usw.

- Prüfen Sie auf allgemeine Begrüßungen: Wenn die Begrüßung in der E-Mail "Sehr geehrter Benutzer", "Sehr geehrter @youremail.com", "Sehr geehrter Kunde" lautet, sollte dies misstrauisch machen. In der Regel werden Sie von Unternehmen mit Ihrem Namen angesprochen. Das Fehlen dieser Information könnte ein Hinweis auf einen Phishing-Versuch sein.

- Überprüfen Sie die Links in der E-Mail: Fahren Sie mit der Maus über den Link in der E-Mail. Wenn Ihnen der Link verdächtig vorkommt, klicken Sie ihn nicht an. Wenn Sie zum Beispiel eine E-Mail von Microsoft erhalten haben und der Link in der E-Mail anzeigt, dass er zu firebasestorage.googleapis.com/v0... führt, sollten Sie ihm nicht trauen. Klicken Sie am besten nicht auf die Links in den E-Mails, sondern besuchen Sie die Webseite des Unternehmens, von dem Sie die E-Mail erhalten haben.

- Vertrauen Sie nicht blindlings auf E-Mail-Anhänge: In der Regel fordern seriöse Unternehmen Sie auf, sich auf ihrer Website anzumelden und dort Dokumente einzusehen. Wenn Sie eine E-Mail mit einem Anhang erhalten haben, sollten Sie diese mit einem Virenschutzprogramm überprüfen. Infizierte E-Mail-Anhänge sind ein gängiges Angriffsmittel von Cyberkriminellen.

Um das Risiko des Öffnens von Phishing- und bösartigen E-Mails zu minimieren, empfehlen wir die Verwendung von Combo Cleaner.

Beispiel für eine Spam-E-Mail:

Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

- Wenn Sie auf einen Link in einer Phishing-E-Mail geklickt und Ihr Passwort eingegeben haben, sollten Sie Ihr Passwort so bald wie möglich ändern. Normalerweise sammeln Cyberkriminelle gestohlene Zugangsdaten und verkaufen sie dann an andere Gruppen, die sie für böswillige Zwecke verwenden. Wenn Sie Ihr Kennwort rechtzeitig ändern, haben die Kriminellen wahrscheinlich nicht genug Zeit, um Schaden anzurichten.

- Wenn Sie Ihre Kreditkartendaten eingegeben haben, wenden Sie sich so schnell wie möglich an Ihre Bank und erklären Sie die Situation. Es ist gut möglich, dass Sie Ihre kompromittierte Kreditkarte sperren und eine neue Karte beantragen müssen.

- Wenn Sie Anzeichen für einen Identitätsdiebstahl feststellen, sollten Sie sich umgehend an die Federal Trade Commission wenden. Diese Institution wird Informationen über Ihre Situation sammeln und einen persönlichen Wiederherstellungsplan erstellen.

- Wenn Sie einen bösartigen Anhang geöffnet haben, ist Ihr Computer wahrscheinlich infiziert. Sie sollten ihn mit einem seriösen Antivirenprogramm scannen. Zu diesem Zweck empfehlen wir die Anwendung Combo Cleaner.

- Helfen Sie anderen Internetnutzern - melden Sie Phishing-E-Mails an die Anti-Phishing Arbeitsgruppe, das Beschwerdezentrum für Internetverbrechen des FBI, das nationale Betrugsinformationszentrum und das U.S. Justizministerium.

▼ Diskussion einblenden