Vermeiden Sie einen Betrug durch die "I have been watching you" Sexerpressungs-E-Mail

![]() Verfasst von Tomas Meskauskas am (aktualisiert)

Verfasst von Tomas Meskauskas am (aktualisiert)

Was ist die E-Mail "I have been watching you"?

"I have been watching you" ist eine Spam-E-Mail, die unsere Forscher als Sextortion-Betrug eingestuft haben. Dieses Schreiben behauptet fälschlicherweise, dass es Beweise für die Untreue des Empfängers gibt und droht damit, dies zu leaken – es sei denn, es erfolgt eine Zahlung. Es muss betont werden, dass diese Mail lediglich ein Betrug ist und keine ihrer Behauptungen wahr ist.

Übersicht über den E-Mail-Betrug "I have been watching you"

Die Betrugs-E-Mail mit dem Betreff „Waiting for the payment ([date] D/MM/YYYY [time] HH/MM/SS)“ behauptet, dass der Empfänger schon seit geraumer Zeit überwacht wird. Dies hat es dem Absender angeblich ermöglicht, ein Video des Empfängers zu erhalten, wie er seinen Partner betrügt.

Das Schreiben fordert 280 USD in der Kryptowährung Bitcoin für die Löschung der nicht vorhandenen Aufzeichnung. Das Lösegeld muss innerhalb von zwei Tagen bezahlt werden. Sobald die Überweisung bestätigt ist, wird das Video gelöscht. Die E-Mail warnt auch davor, Beschwerden auszufüllen oder den Inhalt des Briefes offenzulegen – da der Absender nicht auffindbar ist und ein Zuwiderhandeln dieser Warnungen zur Veröffentlichung der Aufzeichnung führt.

Wie in der Einleitung erwähnt, ist die E-Mail "I have been watching you" ein Betrug – was bedeutet, dass es keine Videos mit dem Empfänger gibt und alle Drohungen, die damit ausgesprochen werden, leer sind. Wir raten den Empfängern dieser E-Mail dringend, sie einfach zu ignorieren, da sie überhaupt keine Bedrohung darstellt.

| Name | I have been watching you Sexerpressungs-E-Mail |

| Art der Bedrohung | Phishing, Social Engineering, Betrug |

| Falsche Behauptung | Dass sich ein Video, das beweist, dass der Empfänger untreu ist, im Besitz des Absenders befindet. |

| Höhe des Lösegelds | 280 US-Dollar in der Kryptowährung Bitcoin |

| Kryptowallet-Adresse der Cyberkriminellen | 1B2pH6Q3oakYf6MJvxDasVw5yjNbD4S3yD (Bitcoin) |

| Verbreitungsmethoden | Betrügerische E-Mails, betrügerische Online-Pop-up-Anzeigen, Techniken zur Vergiftung von Suchmaschinen und falsch geschriebene Domains. |

| Schaden | Verlust sensibler privater Informationen, Geldverlust, Identitätsdiebstahl. |

| Malware-Entfernung (Windows) | Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. |

Spam-Kampagnen im Allgemeinen

Wir haben Tausende von Spam-E-Mails analysiert. Diese Mail wird häufig für Phishing und verschiedene andere Betrugsmaschen, sowie für die Verbreitung von Malware (z.B. Trojaner, Ransomware usw.) verwendet. Die Betrugsmodelle können sich drastisch unterscheiden und reichen von leeren Drohungen bis hin zu gewöhnlich aussehenden Benachrichtigungen von echten Entitäten – das Endziel praktisch aller Spam-Kampagnen besteht jedoch darin, Einnahmen für die dahinterstehenden Cyberkriminellen zu generieren.

"Start The Conversation With Bad News", "I would like to avoid any accusations against you" und "I am sorry to inform you but your device was hacked" sind lediglich einige Beispiele für Sextortion-E-Mails, die wir untersucht haben.

Wie infizieren Spam-Kampagnen Computer?

Spam-E-Mails können infektiöse Dateien als Anhänge enthalten. Alternativ können diese Briefe Links enthalten, die zu Webseiten führen, die in der Lage sind, solche Dateien heimlich herunterzuladen/zu installieren oder entwickelt wurden, um Benutzer dazu zu verleiten, dies selbst zu tun.

Bei bösartigen Dateien kann es sich um Archive, ausführbare Dateien, Microsoft Office- und PDF-Dokumente, JavaScript und so weiter handeln. Wenn die Dateien geöffnet werden - wird der Download/die Installation von Malware ausgelöst.

Beispielsweise leiten MS-Dokumente, die in Microsoft Office-Versionen, die vor 2010 veröffentlicht wurden, geöffnet werden, sofort Infektionsprozesse ein, indem sie bösartige Makrobefehle ausführen. Neuere Versionen verfügen über den Modus "Geschützte Ansicht" und Benutzer können Makros (d.h. das Berabeiten/Inhalte) manuell aktivieren. Es ist nennenswert, dass virulente Dokumente häufig irreführende Nachrichten enthalten, die Benutzer dazu verleiten sollen, Makrobefehle zu aktivieren.

Wie kann die Installation von Malware vermieden werden?

Wir raten dringend davon ab, in verdächtigen und irrelevanten E-Mails zu findende in Anhänge und Links zu öffnen/anzuklicken, da dies zu einer Systeminfektion führen kann. Es wird empfohlen, Microsoft Office-Versionen zu verwenden, die nach dem Jahr 2010 veröffentlicht wurden.

Malware wird jedoch nicht ausschließlich durch Spam-Kampagnen verbreitet. Daher empfehlen wir auch, ausschließlich von offiziellen/verifizierten Quellen herunterzuladen und Software mit Werkzeugen zu aktivieren/aktualisieren, die von seriösen Entwicklern bereitgestellt werden.

Es ist von allergrößter Bedeutung, einen verlässliche Anti-Virus installiert zu haben und auf dem neuesten Stand zu halten. Diese Programme müssen verwendet werden, um regelmäßige Systemscans durchzuführen und erkannte Bedrohungen zu entfernen. Falls Sie bereits bösartige Anhänge geöffnet haben, empfehlen wir einen Scan mit Combo Cleaner durchzuführen, um infiltrierte Malware automatisch zu entfernen.

Text, der in dem E-Mail-Brief "I have been watching you" dargestellt wird:

Subject: Waiting for the payment 2/14/2022 8:41:22 p.m.

Hello -!

For some time now, I have been watching you

I know that you cheat on your partner.Its not my business, but i could make you loose everything if you fail to follow my instructions

All you have to do to prevent this from happening is - transfer bitcoins worth $280 (USD) to my Bitcoin address (if you have no idea how to do this, you can open your browser and simply search: "Buy Bitcoin").

My bitcoin address (BTC Wallet) is:

1B2pH6Q3oakYf6MJvxDasVw5yjNbD4S3yD

After receiving a confirmation of your payment, I will delete the video right away, and that's it, you will never hear from me again.

You have 2 days (48 hours) to complete this transaction.

Once you open this e-mail, I will receive a notification, and my timer will start ticking.

Any attempt to file a complaint will not result in anything, since this e-mail cannot be traced back, same as my bitcoin id.

I have been working on this for a very long time by now; I do not give any chance for a mistake.

If, by any chance I find out that you have shared this message with anybody else, I will broadcast your video as mentioned above.

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

▼ LADEN Sie Combo Cleaner herunter

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist Rcs Lt, die Muttergesellschaft von PCRisk. Lesen Sie mehr. Indem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu.

Schnellmenü:

- Was ist I have been watching you Sexerpressungs-E-Mail?

- Bösartige E-Mail-Arten.

- Wie entdeckt man eine bösartige E-Mail?

- Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

Bösartige E-Mail-Arten:

![]() Phishing E-Mails

Phishing E-Mails

Meistens verwenden Cyberkriminelle betrügerische E-Mails, um Internetnutzer dazu zu bringen, ihre sensiblen privaten Daten preiszugeben, z. B. Anmeldedaten für verschiedene Online-Dienste, E-Mail-Konten oder Online-Banking-Daten.

Solche Angriffe werden als Phishing bezeichnet. Bei einem Phishing-Angriff versenden Cyberkriminelle in der Regel eine E-Mail-Nachricht mit dem Logo eines beliebten Dienstes (z. B. Microsoft, DHL, Amazon, Netflix), erzeugen eine Dringlichkeit (falsche Lieferadresse, abgelaufenes Kennwort usw.) und platzieren einen Link, von dem sie hoffen, dass ihre potenziellen Opfer darauf klicken.

Nach dem Anklicken des Links in einer solchen E-Mail-Nachricht werden die Opfer auf eine gefälschte Website umgeleitet, die der Original-Webseite identisch oder sehr ähnlich aussieht. Die Opfer werden dann aufgefordert, ihr Passwort, ihre Kreditkartendaten oder andere Informationen einzugeben, die von den Cyberkriminellen gestohlen werden.

![]() E-Mails mit bösartigen Anhängen

E-Mails mit bösartigen Anhängen

Ein weiterer beliebter Angriffsvektor ist E-Mail-Spam mit bösartigen Anhängen, die die Computer der Benutzer mit Malware infizieren. Bösartige Anhänge enthalten in der Regel Trojaner, die Passwörter, Bankdaten und andere sensible Informationen stehlen können.

Bei solchen Angriffen besteht das Hauptziel der Cyberkriminellen darin, ihre potenziellen Opfer dazu zu bringen, einen infizierten E-Mail-Anhang zu öffnen. Um dieses Ziel zu erreichen, wird in den E-Mail-Nachrichten in der Regel über kürzlich erhaltene Rechnungen, Faxe oder Sprachnachrichten gesprochen.

Wenn ein potenzielles Opfer auf die Verlockung hereinfällt und den Anhang öffnet, wird sein Computer infiziert, und die Cyberkriminellen können eine Menge vertraulicher Informationen sammeln.

Es ist zwar eine kompliziertere Methode, um persönliche Daten zu stehlen (Spam-Filter und Antivirenprogramme erkennen solche Versuche in der Regel), aber wenn sie erfolgreich ist, können Cyberkriminelle eine viel breitere Palette von Daten erhalten und Informationen über einen langen Zeitraum sammeln.

![]() Sex-Erpressungs-E-Mails

Sex-Erpressungs-E-Mails

Dies ist eine Art von Phishing. In diesem Fall erhalten die Nutzer eine E-Mail, in der behauptet wird, dass ein Cyberkrimineller auf die Webcam des potenziellen Opfers zugreifen konnte und ein Video von dessen Masturbation aufgenommen hat.

Um das Video loszuwerden, werden die Opfer aufgefordert, ein Lösegeld zu zahlen (normalerweise in Bitcoin oder einer anderen Kryptowährung). All diese Behauptungen sind jedoch falsch - Nutzer, die solche E-Mails erhalten, sollten sie ignorieren und löschen.

Wie entdeckt man eine bösartige E-Mail?

Während Cyberkriminelle versuchen, ihre Köder-E-Mails vertrauenswürdig aussehen zu lassen, gibt es einige Dinge, auf die Sie achten sollten, wenn Sie versuchen, eine Phishing-E-Mail zu erkennen:

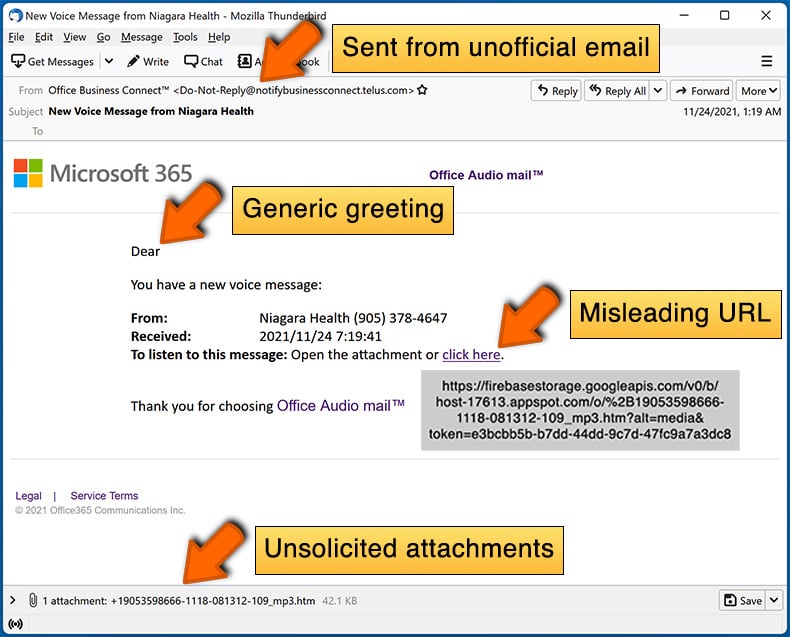

- Überprüfen Sie die ("von") E-Mail-Adresse des Absenders: Fahren Sie mit der Maus über die Absenderadresse und prüfen Sie, ob sie seriös ist. Wenn Sie beispielsweise eine E-Mail von Microsoft erhalten haben, sollten Sie überprüfen, ob die E-Mail-Adresse @microsoft.com lautet und nicht etwas Verdächtiges wie @m1crosoft.com, @microsfot.com, @account-security-noreply.com usw.

- Prüfen Sie auf allgemeine Begrüßungen: Wenn die Begrüßung in der E-Mail "Sehr geehrter Benutzer", "Sehr geehrter @youremail.com", "Sehr geehrter Kunde" lautet, sollte dies misstrauisch machen. In der Regel werden Sie von Unternehmen mit Ihrem Namen angesprochen. Das Fehlen dieser Information könnte ein Hinweis auf einen Phishing-Versuch sein.

- Überprüfen Sie die Links in der E-Mail: Fahren Sie mit der Maus über den Link in der E-Mail. Wenn Ihnen der Link verdächtig vorkommt, klicken Sie ihn nicht an. Wenn Sie zum Beispiel eine E-Mail von Microsoft erhalten haben und der Link in der E-Mail anzeigt, dass er zu firebasestorage.googleapis.com/v0... führt, sollten Sie ihm nicht trauen. Klicken Sie am besten nicht auf die Links in den E-Mails, sondern besuchen Sie die Webseite des Unternehmens, von dem Sie die E-Mail erhalten haben.

- Vertrauen Sie nicht blindlings auf E-Mail-Anhänge: In der Regel fordern seriöse Unternehmen Sie auf, sich auf ihrer Website anzumelden und dort Dokumente einzusehen. Wenn Sie eine E-Mail mit einem Anhang erhalten haben, sollten Sie diese mit einem Virenschutzprogramm überprüfen. Infizierte E-Mail-Anhänge sind ein gängiges Angriffsmittel von Cyberkriminellen.

Um das Risiko des Öffnens von Phishing- und bösartigen E-Mails zu minimieren, empfehlen wir die Verwendung von Combo Cleaner.

Beispiel für eine Spam-E-Mail:

Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

- Wenn Sie auf einen Link in einer Phishing-E-Mail geklickt und Ihr Passwort eingegeben haben, sollten Sie Ihr Passwort so bald wie möglich ändern. Normalerweise sammeln Cyberkriminelle gestohlene Zugangsdaten und verkaufen sie dann an andere Gruppen, die sie für böswillige Zwecke verwenden. Wenn Sie Ihr Kennwort rechtzeitig ändern, haben die Kriminellen wahrscheinlich nicht genug Zeit, um Schaden anzurichten.

- Wenn Sie Ihre Kreditkartendaten eingegeben haben, wenden Sie sich so schnell wie möglich an Ihre Bank und erklären Sie die Situation. Es ist gut möglich, dass Sie Ihre kompromittierte Kreditkarte sperren und eine neue Karte beantragen müssen.

- Wenn Sie Anzeichen für einen Identitätsdiebstahl feststellen, sollten Sie sich umgehend an die Federal Trade Commission wenden. Diese Institution wird Informationen über Ihre Situation sammeln und einen persönlichen Wiederherstellungsplan erstellen.

- Wenn Sie einen bösartigen Anhang geöffnet haben, ist Ihr Computer wahrscheinlich infiziert. Sie sollten ihn mit einem seriösen Antivirenprogramm scannen. Zu diesem Zweck empfehlen wir die Anwendung Combo Cleaner.

- Helfen Sie anderen Internetnutzern - melden Sie Phishing-E-Mails an die Anti-Phishing Arbeitsgruppe, das Beschwerdezentrum für Internetverbrechen des FBI, das nationale Betrugsinformationszentrum und das U.S. Justizministerium.

Häufig gestellte Fragen (FAQ)

Warum habe ich diese E-Mail erhalten?

Spam-E-Mails sind nicht persönlich und Tausende von Benutzern erhalten sie.

Wurde mein Computer tatsächlich gehackt und verfügt der Absender über irgendwelche Informationen?

Nein, die von der E-Mail "I have been watching you" aufgestellten Behauptungen sind falsch. Daher ist weder Betrüger Ihre Geräte infiltriert, noch haben sie irgendwelche kompromittierenden Videos von Ihnen.

Wie haben Cyberkriminelle an mein E-Mail-Passwort erhalten?

Ihre E-Mail wurde möglicherweise nach einem Datenleck offengelegt, oder Sie könnten Opfer eines Phishing-Betrugs geworden sein (z.B. wenn Sie Ihr E-Mail-Passwort für eine Phishing-Webseite angegeben haben, die als Anmeldeseite oder Ähnliches getarnt war).

Ich habe Kryptowährung an die Adresse versendet, die in diesem Sextorion-E-Mail-Betrug dargestellt wird, kann ich mein Geld zurückbekommen?

Kryptowährungstransaktionen sind praktisch nicht nachvollziehbar, was sie irreversibel macht. Daher können Sie das verlorene Geld nicht zurückerhalten.

Ich habe meine persönlichen Daten angegeben, als ich von einer Spam-E-Mail betrogen wurde, was soll ich tun?

Ändern Sie sofort die Passwörter aller potenziell kompromittierten Konten und wenden Sie sich unverzüglich an ihren offiziellen Support - falls Sie Konto-Anmeldeinformationen offengelegt haben. Und falls die bereitsgestellten Informationen anderer, persönlicher Natur waren (z.B. Ausweisdaten, Kreditkartennummern usw.) - sollten Sie sich unverzüglich an die zuständigen Behörden wenden.

Ich habe eine Spam-E-Mail gelesen, aber den Anhang nicht geöffnet, ist mein Computer infiziert?

Nein, das bloße Lesen einer Spam-E-Mail wird keine Infektionsprozesse auslösen. Der Download/die Installation von Malware beginnt, wenn die E-Mail-Anhänge oder Links in Spam-Briefen - geöffnet/angeklickt werden.

Ich habe eine Datei heruntergeladen und geöffnet, die an eine Spam-E-Mail angehängt wurde, ist mein Computer infiziert?

Falls es sich bei der geöffneten Datei um eine ausführbare Datei (.exe, .run usw.) handelte – dann höchstwahrscheinlich ja – Ihr System wurde infiziert. Falls es sich jedoch um ein Dokument (z.B. .doc, .pdf usw.) handelte - haben Sie es möglicherweise vermieden, eine Infektionskette auszulösen, da diese Formate zusätzliche Aktionen erfordern können (z.B. eine Aktivierung von Makrobefehlen usw.), um den Download/die Installation von bösartiger Software einzuleiten.

Wird Combo Cleaner in E-Mail-Anhängen vorhandene Malware-Infektionen entfernen?

Ja, Combo Cleaner kann die meisten bekannten Malware-Infektionen erkennen und beseitigen. Es muss betont werden, dass die Durchführung eines vollständigen Systemscans unerlässlich ist - da High-End-Schadprogramme sich normalerweise tief in Systemen verstecken.

▼ Diskussion einblenden