So entfernt man die kryptoschürfende Malware Conhost.exe

![]() Verfasst von Tomas Meskauskas am (aktualisiert)

Verfasst von Tomas Meskauskas am (aktualisiert)

Was ist Conhost.exe?

Conhost.exe (Console Window Host) ist der Prozess eines Programms (Cryptominer), das zum Schürfen der Kryptowährung Monero dient. In der Regel verleiten Cyberkriminelle Menschen dazu, dieses Programm herunterzuladen und zu installieren, um Einnahmen zu erzielen.

Zusammenfassend kann man sagen, dass das Programm Computerressourcen verwendet, um Kryptowährung zu schürfen, wenn sich ein Benutzer beim Windows-Betriebssystem anmeldet. Beachten Sie, dass die Gegenwart dieser Malware die Computerleistung deutlich verringert.

Mehr über kryptoschürfende Malware

Beim Schürfen von Kryptowährungen müssen komplizierte mathematische Probleme gelöst werden. Dazu verwendet der installierte Cryptominer die CPU (Central Processing Unit). Viele Menschen sind sich nicht bewusst, dass auf ihren Systemen im Hintergrund ein kryptoschürfender Prozess läuft.

Typischerweise verursachen Programme dieser Art eine hohe CPU-Auslastung, was zu einer verminderten Computerleistung und einem erhöhten Stromverbrauch führt. Dies kann auch verursachen, dass sich Hardware überhitzt. Ein höherer Stromverbrauch bzw. ein höherer Energieverbrauch führt zu höheren Stromrechnungen.

Außerdem erhalten Benutzer, deren Computer von Cryptominern infiltriert wurden, keine Gegenleistung - nur die Cyberkriminellen, die sie zur Installation dieser Programme verleitet haben, profitieren von der geschürften Kryptowährung. Wenn ein Computer langsamer ist und die CPU stark belastet wird, ist dies wahrscheinlich auf einen installierten Cryptominer zurückzuführen.

Beachten Sie, dass conhost.exe (und der zugehörige Prozess ["Console Windows Host"]) ein legitimer Windows-Prozess ist. Cyberkriminelle tarnen jedoch einen Cryptominer hinter diesem Namen, um den Eindruck von Legitimität zu erwecken und die Erkennung/Entfernung zu erschweren.

Glücklicherweise sind die meisten Antiviren-/Antispyware-Programme in der Lage, diese Malware zu erkennen und zu beseitigen. Wenn Sie also einen Console Windows Host-Prozess sehen, der viele Computerressourcen verbraucht, scannen Sie das System sofort mit einem seriösen Antiviren-/Antispyware-Programm und beseitigen Sie alle erkannten Bedrohungen.

| Name | Conhost.exe (Console Window Host) Virus. |

| Art der Bedrohung | Trojaner, Cryptominer. |

| Erkennungen (conhost.exe) | Avast (Win32:DangerousSig [Trj]), BitDefender (Trojan.GenericKD.31848709), ESET-NOD32 (eine Variante von Win32/Kryptik.GLWT), Kaspersky (Trojan.Win32.RunDll.ddu), vollständige Liste (VirusTotal). |

| Bösartige(r) Prozessname(n) | Console Window Host. |

| Symptome | Erhebliche Verringerung der Computerleistung, Systemabstürze, Prozesse mit hoher CPU-Auslastung im Windows Task-Manager. |

| Verbreitungsmethoden | Infizierte E-Mail-Anhänge, bösartige Online-Werbung, Social Engineering Software „Cracks“. |

| Schaden | Unfähigkeit, den Computer richtig zu benutzen, mögliche Hardwareschäden, erhöhter Stromverbrauch. |

| Malware-Entfernung (Windows) | Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. |

Kryptoschürfende Malware im Allgemeinen

Es gibt viele Programme, die entwickelt wurden, um Kryptowährung zu schürfen, zum Beispiel XMR Miner, BitCoinMiner und AV64N.exe. Sie können von jedermann verwendet werden, werden aber auch versehentlich heruntergeladen und installiert, wenn Cyberkriminelle sie dazu verleiten.

Es ist nicht genau bekannt, wie sie diesen speziellen Schürfer verbreiten, aber es gibt eine Reihe von allgemein verwendeten Methoden, um diese Software heimlich zu verbreiten.

Wie hat Conhost.exe meinen Computer infiltriert?

Im Allgemeinen verbreiten Cyberkriminelle Computerinfektionen über Trojaner, Spam-Kampagnen, gefälschte Software-Updateprogramme, nicht vertrauenswürdige Software-Downloadwerkzeuge/-Quellen und Software-"Cracking"-Werkzeuge. Nach der Installation laden Trojaner Computerinfektionen herunter und installieren sie. Dies sind bösartige Programme, die Ketteninfektionen verursachen.

Um Viren durch Spam-Kampagnen zu vermehren, senden Cyberkriminelle E-Mails, die bösartige Anhänge enthalten. Bei den angehängten Dateien handelt es sich typischerweise um MS Office Dokumente, JavaScript- oder Archivdateien, PDF-Dokumente, ausführbare Dateien (.exe-Dateien) usw. Nach dem Öffnen laden sie Computerinfektionen herunter und installieren sie.

Gefälschte/inoffizielle Software-Updateprogramme laden statt Updates oder Korrekturen bösartige Programme herunter und installieren sie, oder sie nutzen Fehler und Schwachstellen veralteter Software aus. Inoffizielle Freeware, kostenlose File-Hosting-Webseiten, Downloadprogramme von Dritten, Peer-to-Peer-Netzwerke und andere ähnliche Software-Downloadkanäle können dazu verwendet werden, bösartige Programme als legitim auszugeben.

Cyberkriminelle präsentieren Viren auch als harmlose Dateien. Wenn Personen sie herunterladen und öffnen, installieren sie Viren. Software-Cracking-Werkzeuge sind Programme, die angeblich die kostenpflichtige Software-Aktivierung umgehen. Diese Werkzeuge verursachen jedoch häufig Computerinfektionen (sie laden Viren herunter und installieren sie, anstatt Programme zu aktivieren).

Wie vermeidet man die Installation von Malware?

Öffnen Sie keine Anhänge (oder Web-Links), die in irrelevanten E-Mails dargestellt werden, insbesondere wenn sie von unbekannten, verdächtigen Adressen erhalten wurden. Installierte Programme/Software sollten mit Hilfe von implementierten Werkzeugen oder Funktionen aktualisiert werden, die von offiziellen Softwareentwicklern bereitgestellt werden. Laden Sie Software von offiziellen und vertrauenswürdigen Webseiten oder anderen offiziellen Quellen herunter.

Vermeiden Sie Software-Downloadprogramme Dritter und andere Quellen (oben erwähnt). Beachten Sie, dass Software-Cracking-Werkzeuge illegal sind und often benutzt werden, um Computerinfektionen zu vermehren. Ein weiterer Weg um Computerinfektionen zu vermeiden ist es, vertrauenswürdige, seriöse Anti-Spyware/Antivirus-Software installiert zu haben und diese zu aktualisieren.

Falls Ihr Computer bereits infiziert ist, empfehlen wir die Durchführung eines Scans mit Combo Cleaner, um infiltrierte Ransomware automatisch zu entfernen.

Bösartige ausführbare Datei (CanHost.exe) wird als Bedrohung durch verschiedene Antivirus-/Anti-Spyware-Programme erkannt:

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

▼ LADEN Sie Combo Cleaner herunter

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist Rcs Lt, die Muttergesellschaft von PCRisk. Lesen Sie mehr. Indem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu.

Schnellmenü:

- Was ist Conhost.exe?

- SCHRITT 1. Manuelle Entfernung von Conhost.exe Malware.

- SCHRITT 2. Prüfen Sie, ob Ihr Computer sauber ist.

Wie kann Malware manuell entfernt werden?

Das manuelle Entfernen von Malware ist eine komplizierte Aufgabe - normalerweise ist es das Beste, es Anti-Virus- oder Anti-Malware-Programmen zu erlauben, dies automatisch durchzuführen. Um diese Malware zu entfernen, empfehlen wir die Verwendung von Combo Cleaner.

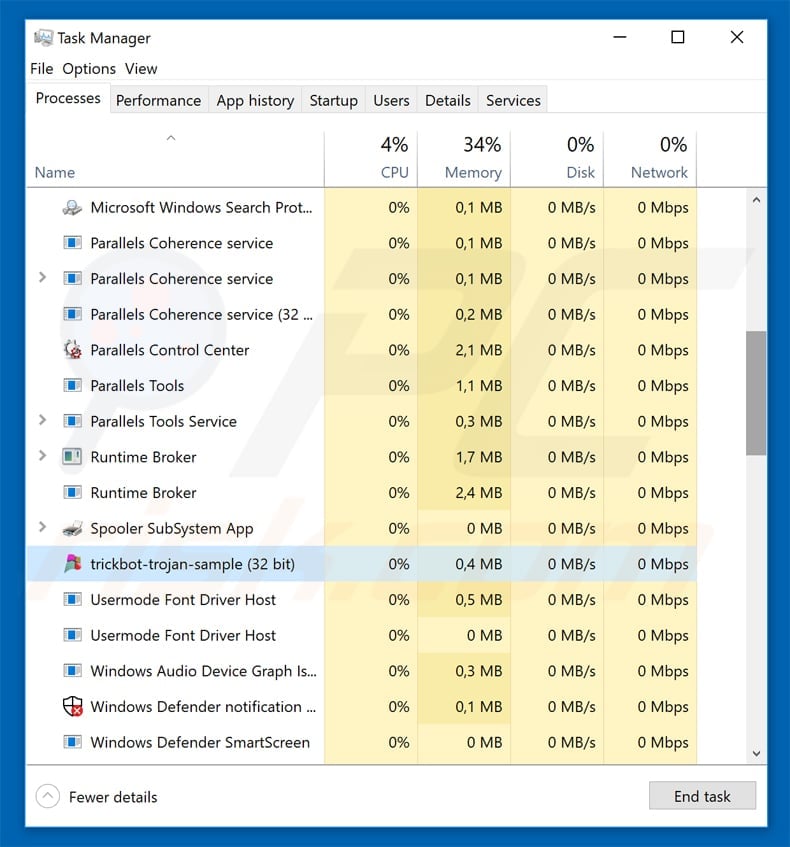

Falls Sie Malware manuell entfernen möchten, besteht der erste Schritt darin, den Namen der Malware zu identifizieren, die sie versuchen zu entfernen. Hier ist ein Beispiel für ein verdächtiges Programm, das auf dem Computer eines Benutzers ausgeführt wird:

Falls Sie die Liste der Programme überprüft haben, die auf Ihrem Computer laufen, wie beispielsweise mithilfe des Task-Managers und ein Programm identifiziert haben, das verdächtig aussieht, sollten Sie mit diesen Schritten fortfahren:

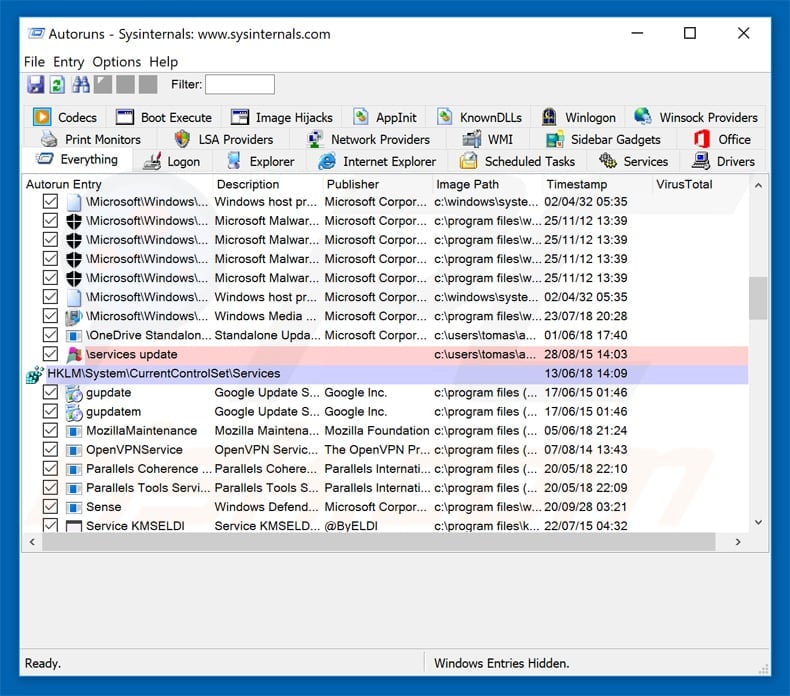

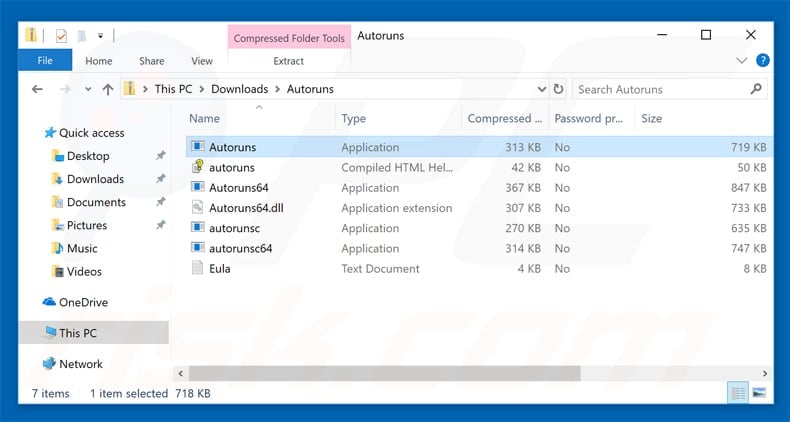

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Autostart-Anwendungen, Registrierungs- und Dateisystemspeicherorte an:

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Autostart-Anwendungen, Registrierungs- und Dateisystemspeicherorte an:

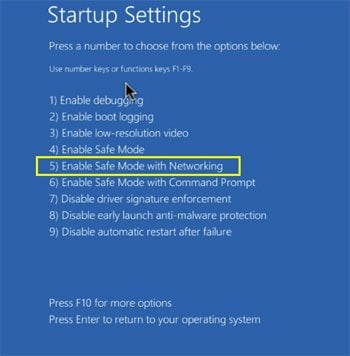

Starten Sie Ihren Computer im abgesicherten Modus neu:

Starten Sie Ihren Computer im abgesicherten Modus neu:

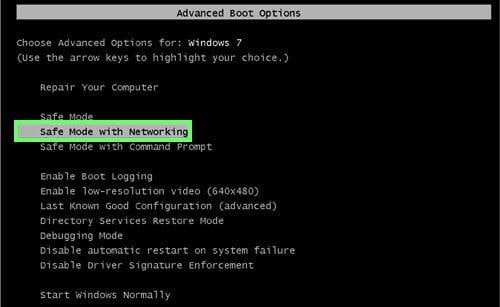

Benutzer von Windows XP und Windows 7: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, klicken Sie auf Herunterfahren, klicken Sie auf Neu starten, klicken Sie auf OK. Drücken Sie während des Startvorgangs Ihres Computers mehrmals die Taste F8 auf Ihrer Tastatur, bis das Menü Erweitere Windows-Optionen angezeigt wird und wählen Sie dann Den abgesicherten Modus mit Netzwerktreibern verwenden aus der Liste aus.

Ein Video, das zeigt, wie Windows 7 in "Abgesicherter Modus mit Netzwerktreibern" gestartet werden kann:

Windows 8-Benutzer: Starten Sie Windows 8 im abgesicherten Modus mit Netzwerktreibern - Gehen Sie auf den Startbildschirm von Windows 8, geben sie Erweitert ein, wählen Sie bei den Suchergebnissen Einstellungen aus. Klicken Sie auf Erweiterte Startoptionen, wählen Sie im geöffneten Fenster "Allgemeine PC-Einstellungen" die Option "Erweiterter Start" aus. Klicken Sie auf die Schaltfläche "Jetzt neu starten".

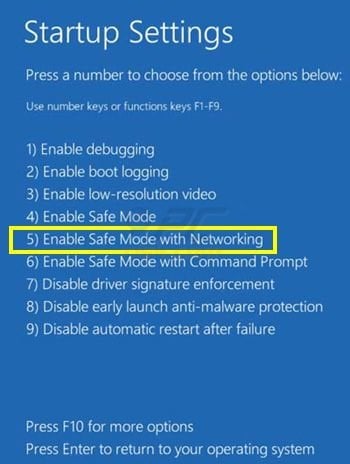

Ihr Computer wird nun im Menü "Erweiterte Startoptionen" neu gestartet. Klicken Sie auf die Schaltfläche "Fehlerbehebung" und dann auf die Schaltfläche "Erweiterte Optionen". Klicken Sie auf die Schaltfläche "Neu starten". Ihr PC wird neu gestartet und zeigt den Bildschirm Starteinstellungen an. Drücken Sie F5, um im abgesicherten Modus mit Netzwerktreibern zu starten.

Ein Video, das zeigt, wie Windows 8 in "Abgesicherter Modus mit Netzwerktreibern" gestartet werden kann:

Windows 10-Benutzer: Klicken Sie auf das Windows-Logo und wählen Sie das Power-Symbol. Klicken Sie im geöffneten Menü auf "Neu starten", während Sie die Umschalttaste auf Ihrer Tastatur gedrückt halten. Klicken Sie im Fenster "Option auswählen" auf "Fehlerbehebung" und anschließend auf "Erweiterte Optionen".

Wählen Sie im erweiterten Optionsmenü "Starteinstellungen" aus und klicken Sie auf die Schaltfläche "Neu starten". Im folgenden Fenster sollten Sie auf Ihrer Tastatur auf die Taste "F5" klicken. Dadurch wird Ihr Betriebssystem im abgesicherten Modus mit Netzwerktreibern neu gestartet.

Ein Video, das zeigt, wie Windows 10 in "Abgesicherter Modus mit Netzwerktreibern" gestartet werden kann:

Extrahieren Sie das heruntergeladene Archiv und führen Sie die Datei Autoruns.exe aus.

Extrahieren Sie das heruntergeladene Archiv und führen Sie die Datei Autoruns.exe aus.

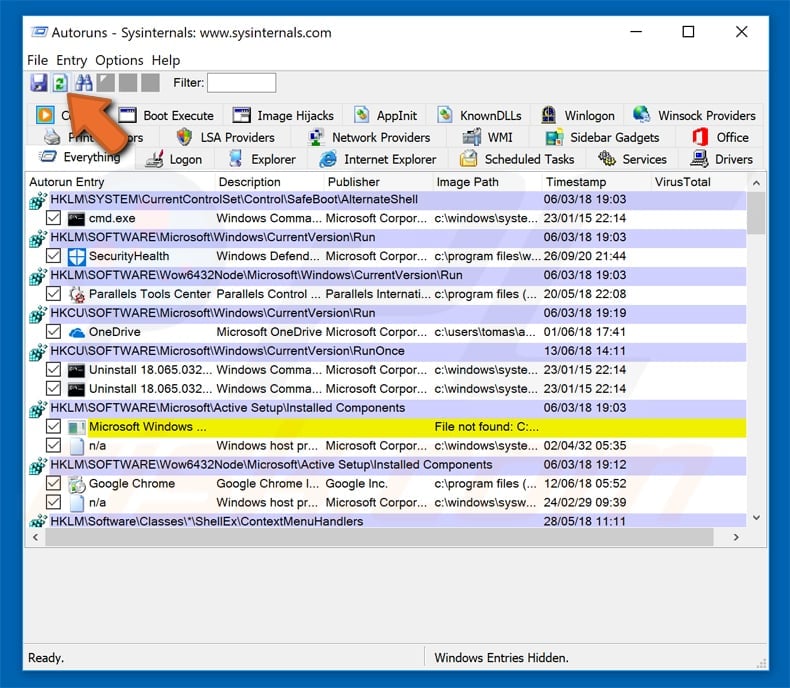

Klicken Sie in der Anwendung Autoruns oben auf "Optionen" und deaktivieren Sie die Optionen "Leere Speicherorte ausblenden" und "Windows-Einträge ausblenden". Klicken Sie nach diesem Vorgang auf das Symbol "Aktualisieren".

Klicken Sie in der Anwendung Autoruns oben auf "Optionen" und deaktivieren Sie die Optionen "Leere Speicherorte ausblenden" und "Windows-Einträge ausblenden". Klicken Sie nach diesem Vorgang auf das Symbol "Aktualisieren".

Überprüfen Sie die von der Autoruns-Anwendung bereitgestellte Liste und suchen Sie die Malware-Datei, die Sie entfernen möchten.

Überprüfen Sie die von der Autoruns-Anwendung bereitgestellte Liste und suchen Sie die Malware-Datei, die Sie entfernen möchten.

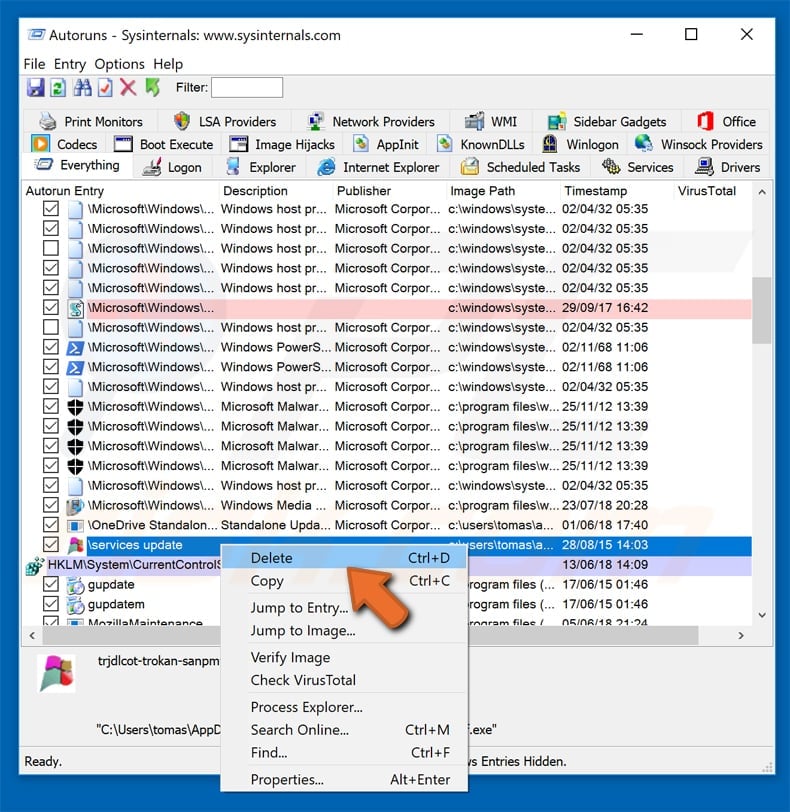

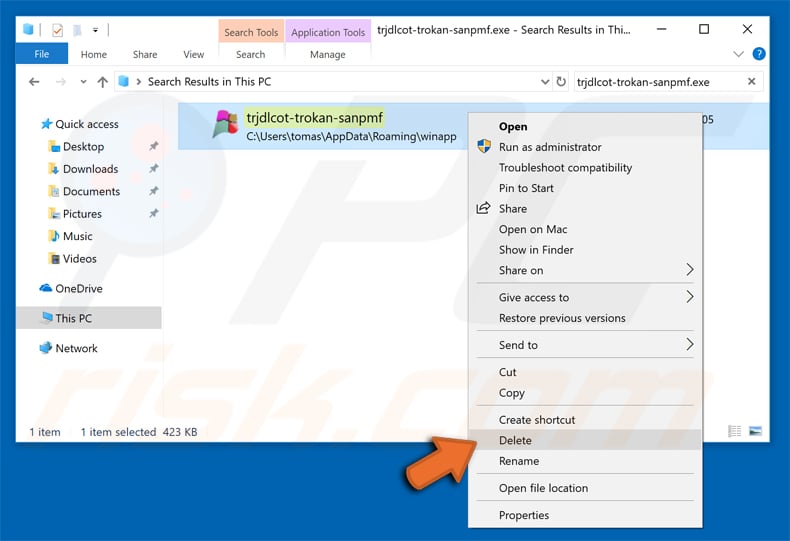

Sie sollten ihren vollständigen Pfad und Namen aufschreiben. Beachten Sie, dass manche Malware Prozessnamen unter seriösen Windows-Prozessnamen versteckt. In diesem Stadium ist es sehr wichtig, das Entfernen von Systemdateien zu vermeiden. Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, klicken Sie mit der rechten Maustaste auf den Namen und wählen Sie "Löschen".

Nachdem Sie die Malware über die Anwendung Autoruns entfernt haben (dies stellt sicher, dass die Malware beim nächsten Systemstart nicht automatisch ausgeführt wird), sollten Sie auf Ihrem Computer nach dem Malware-Namen suchen. Stellen Sie sicher, dass Sie verstecke Dateien und Ordner aktivieren, bevor Sie fortfahren. Falls Sie den Dateinamen der Malware finden, dann stellen Sie sicher, ihn zu entfernen.

Starten Sie Ihren Computer im normalen Modus neu. Wenn Sie diese Schritte befolgen, sollte jegliche Malware von Ihrem Computer entfernt werden. Beachten Sie, dass die manuelle Entfernung von Bedrohungen fortgeschrittene Computerkenntnisse erfordert. Wenn Sie nicht über diese Kenntnisse verfügen, sollten Sie die Entfernung von Malware Antiviren- und Anti-Malware-Programmen überlassen.

Diese Schritte funktionieren möglicherweise nicht bei fortgeschrittenen Malware-Infektionen. Wie immer ist es besser, einer Infektion vorzubeugen, als später zu versuchen, Malware zu entfernen. Damit Ihr Computer sicher ist, sollten Sie die neuesten Betriebssystem-Updates installieren und Antiviren-Software verwenden.

Um sicherzustellen, dass Ihr Computer frei von Malware-Infektionen ist, empfehlen wir, ihn mit Combo Cleaner zu scannen.

Häufig gestellte Fragen (FAQ)

Mein Computer ist mit Conhost.exe/Console Window Host Malware infiziert. Sollte ich mein Speichergerät formatieren, um sie loszuwerden?

Nein, es ist nicht nötig das infizierte Speichergerät zu formatieren, um die Conhost.exe/Console Window Host Malware zu entfernen.

Was sind die größten Probleme, die Malware verursachen kann?

Die häufigsten Probleme, wenn ein Computer mit Malware infiziert ist, sind Daten- und/oder Geldverlust, Identitätsdiebstahl und entführte persönliche Konten. Das hängt von der Art der injizierten Malware ab.

Was ist der Zweck von Conhost.exe Malware?

Sie ist eine kryptoschürfende Malware. Sie benutzt Hardware, um Kryptowährung zu schürfen. Mehr Informationen über Kryptowährungs-Schürfer werden in unserem obenstehenden Artikel geliefert.

Wie hat Malware meinen Computer infiltriert?

In den meisten Fällen infiziert Malware Computer über bösartige Drive-by-Downloads, geknackte Software-Downloadseiten (und andere unzuverlässige Quellen zum Herunterladen von Software/Dateien) sowie E-Mails mit bösartigen Links oder Anhängen.

Wird Combo Cleaner mich vor Malware schützen?

Ja, Combo Cleaner kann fast jede bekannte Malware erkennen und beseitigen. Wenn ein Computer mit hochwertiger Malware infiziert ist, muss ein vollständiger Systemscan durchgeführt werden. Sonst wird die Antivirus-Software nicht in der Lage sein, Malware zu erkennen, die sich tief im Betriebssystem versteckt.

▼ Diskussion einblenden