So erkennt man gefälschte E-Mails, wie "Security Breach - Stolen Data"

Phishing/BetrugAuch bekannt als: Security Breach - Stolen Data gefälschte Erpressungs-E-Mail

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist.

JETZT ENTFERNENUm das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Was ist "Security Breach - Stolen Data"?

Bei der Prüfung dieser E-Mail haben wir festgestellt, dass es sich um ein betrügerisches Erpresserschreiben handelt. Diese Phishing-Kampagne besteht aus mindestens zwei Versionen des Schreibens, wobei die Täter die Namen bekannter Cyberkrimineller verwenden, um ihre Drohungen einzuschüchtern und ihnen Glaubwürdigkeit zu verleihen.

Mehr über die Betrugs-E-Mail "Security Breach - Stolen Data"

Bei der E-Mail handelt es sich um einen gefälschten Erpresserbrief, in dem behauptet wird, von der Surtr-Gruppe zu stammen, die aufgrund eines Sicherheitsverstoßes 800 GB an wichtigen Dokumenten des Empfängers entwendet hat. In dem Schreiben wird dem Empfänger damit gedroht, dass er sensible Informationen über Personalakten, Mitarbeiterdaten sowie persönliche und medizinische Daten von Mitarbeitern preisgeben wird.

Der Absender fordert den Empfänger auf, die Geschäftsleitung zu informieren und sie über die angegebene E-Mail-Adresse zu kontaktieren, um einen sicheren Chat zu führen und die Zahlung für die Rückgabe der gestohlenen Daten auszuhandeln, wobei nur die Firmen-E-Mail verwendet werden darf.

In der zweiten E-Mail-Variante geht es um eine gefälschte Sicherheitsverletzung im Unternehmen des Empfängers, die von einer Gruppe namens Midnight durchgeführt wurde. In der E-Mail wird behauptet, dass auf 600 GB an wichtigen Daten zugegriffen wurde, darunter Personal- und Mitarbeiterdaten sowie persönliche und medizinische Daten der Angestellten.

In der E-Mail wird der Empfänger aufgefordert, seine Vorgesetzten über den Verstoß zu informieren. Es werden mehrere Gründe genannt, warum dies getan werden sollte, darunter die Schwere der gestohlenen Informationen, die möglichen Folgen für das Unternehmen und die Partner sowie die strengen gesetzlichen Vorschriften in Amerika.

In der E-Mail wird auch damit gedroht, dass sich die Cyberkriminellen an Kunden und Mitarbeitern vergreifen werden, wenn der Arbeitgeber des Empfängers nicht zahlt, und es wird eine E-Mail-Adresse angegeben, unter der die Manager die Gruppe kontaktieren können. Die E-Mail schließt mit dem Versprechen, eine umfassende Liste der gestohlenen Dateien und Anweisungen für das weitere Vorgehen zu liefern.

| Name | Security Breach - Stolen Data E-Mail-Betrug |

| Art der Bedrohung | Phishing, Schwindel, Social Engineering, Betrug |

| Falsche Behauptung | Es gibt eine Sicherheitsverletzung im Unternehmen des Empfängers |

| Tarnung | Schreiben von besser bekannten Bedrohungsakteuren (Gruppen) |

| Symptome | Unbefugte Online-Einkäufe, geänderte Online-Kontopasswörter, Identitätsdiebstahl, illegaler Zugriff auf den Computer. |

| Verbreitungsmethoden | Betrügerische E-Mails, betrügerische Online-Popup-Werbung, Techniken zur Vergiftung von Suchmaschinen, falsch geschriebene Domains. |

| Schaden | Verlust sensibler privater Informationen, finanzieller Verlust, Identitätsdiebstahl. |

| Malware-Entfernung (Windows) |

Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. Combo Cleaner herunterladenDer kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk. |

Mehr über die Kampagne

Es gibt einen Trend zu gefälschten Erpressern, die Datenschutzverletzungen und Ransomware-Vorfälle ausnutzen und US-Unternehmen drohen, die angeblich gestohlenen Daten zu veröffentlichen oder zu verkaufen, wenn sie nicht zahlen. Einige dieser Akteure drohen auch mit einem DDoS-Angriff (Distributed Denial of Service), wenn der Empfänger ihren Forderungen nicht nachkommt.

Die Methode zur Auswahl der Opfer ist nicht genau festgelegt. Ein möglicher Ansatz besteht darin, Informationen aus öffentlich zugänglichen Kanälen wie der Webseite des ursprünglichen Angreifers, Social-Media-Plattformen, Nachrichtenartikeln oder offiziellen Unternehmensmitteilungen zu beziehen.

Beispiele für ähnliche E-Mails sind: "We Are Using Your Company's Server To Send This Message", "Porn Websites I Attacked With My Virus Xploit" und "I Know That You Cheat On Your Partner Email Scam". Es ist wichtig zu erwähnen, dass E-Mails auch dazu benutzt werden können, die Empfänger dazu zu bringen, ihre Computer mit Malware zu infizieren.

Wie werden Computer durch Spam-Kampagnen infiziert?

Die Cyberkriminellen, die hinter den E-Mails stecken, mit denen die Empfänger dazu gebracht werden sollen, ihre Computer zu infizieren, versenden bösartige Links und Anhänge. Wenn sie angeklickt werden, können bösartige Links die Benutzer auf Webseiten mit Malware weiterleiten. Diese Seiten können Schadprogramme auf Computern einschleusen oder bösartige Drive-by-Downloads auslösen.

Wenn sie heruntergeladen und geöffnet werden, können bösartige Anhänge Computercode ausführen. Dabei kann es sich um Dokumente, Bilder, ZIP-Dateien oder ausführbare Dateien handeln. Die häufigsten Arten von bösartigen Anhängen sind Office-Dokumente, wie Word- oder Excel-Dateien, die bösartige Makros enthalten.

Diese Makros können Code auf Systemen ausführen, Malware herunterladen oder Hintertüren schaffen, die einen Fernzugriff ermöglichen.

Wie kann man die Installation von Malware vermeiden?

Öffnen Sie niemals Anhänge oder klicken Sie auf Links aus unbekannten oder verdächtigen Quellen (vor allem, wenn es sich um unaufgeforderte E-Mails handelt). Halten Sie Ihre Software und Ihr Betriebssystem mit den neuesten Sicherheits-Patches auf dem neuesten Stand. Verwenden Sie Antiviren-Software und halten Sie sie auf dem neuesten Stand. Seien Sie vorsichtig beim Herunterladen und Installieren von Software aus nicht vertrauenswürdigen Quellen, da diese oft Malware enthalten können.

Vertrauen Sie auch nicht auf Werbung und Links auf zwielichtigen Webseiten. Wenn Sie haben bereits bösartige Anhänge geöffnet ist, empfehlen wir, einen Scan mit Combo Cleaner Antivirus für Windows durchzuführen, um infiltrierte Malware automatisch zu entfernen.

Text, der in der E-Mail mit der Aufforderung "Security Breach - Stolen Data" enthalten ist:

Subject: LockBit group notifying you about your firm's security issue - we took your data!

Hello ********,This is Surtr group! As you likely learned, your business this months had a data security breach, when we took 800 GB of your important documentation. We now advise a way to assist with this crisis.

First, ******** let me explain why you are getting this request.

First, among the information that we took, there was a lot of data related to HR records, employee records, and personal and medical data of the employees. This is why this crisis should concern you personally, no matter what your company says about this being "just a regular data breach. Second, the more employees know, the faster your company will mitigate this by talking to us.We ask you to talk to your directors about this and tell them this note.

- First, we know who you are. We saw your information, your business does a lot of work with medical and has government contracts. The leaked data are exposing not only you but your government and people who trusted you.

- Second, we have your accounting, finance, and employee data which is an critical resource. If you don't pay, we know criminals who will pay for it.

- Third you are in America and the regulatory laws of data breaches are very strict there.

- Four, we have access to the folders of your clients. If you don't pay, we will get our money by hacking them using the critical documentation we get from you. We will use the files from there to attack these firms, and you will be the one to blame.

- Five, if you don't talk to us, we will be going for your people, and directors and keep calling and emailing them: we have all your phones, addresses, and personal details.********, please tell your directors that in order to address this, they need to contact us via this email: mabigmoza1973@protonmail.com.

Please make sure YOU TELL THEM TO USE CORPORATE EMIL ONLY. After this will provide guides on how to enter a secure chat in which we will provide the listing of stolen files which will serve as a comprehensive proof that we have the data. Please TELL them to use THIS INDIVIDUAL NUMBER 51E49C75B39C as the FIRST thing in their email as this will ensure the right authentication.

Screenshot einer anderen E-Mail-Variante:

Text in dieser Variante:

Subject: [EXTERNAL] Regarding your employer's security cirsis - we accessed your information!

Hello ********,

This is Midnight group. As you potentially learned, your firm recently had a data security breach, and we are the ones who are behind it. During this hack, we accessed 600 GB of essential data from your employer's servers, and we are now offering you a way to resolve this case.

First, ******** let me explain why you are getting this letter.

The first reason we are sending this message to all the employees and managers, as among the documentation that we took, there was massive amount of information related to HR records, employee records, and personal and medical data of the employees. This is why this situation should concern you personally, no matter what your employer says about this being "just a regular data hack" (in case they actually told you anything). The second reason is that the more employees know, the higher there is a chance that the company will begin talking to us, the more chance there is that the situation gets resolved.So, we ask you to talk to your bosses about this and tell them this note.

- First, we know who you are. We saw your information, your firm does a lot of work with hospitals and has vendor contracts. If your information are exposing not only you but your partners and people who trusted you.

- Second, we have your accounting, finance, and employee data which is an important resource. If you don't pay, we know parties who will pay for it.

- Third you are in America and the regulatory laws of data breaches are very strict there.

- Four, we have access to the folders of your customers. If you don't pay, we will get our money by hacking them using the important documentation we get from you. We will use the documentation from there to attack these firms, and you will be the one to blame.

- Five, if you don't talk to us, we will be going for your staff, and directors and keep calling and emailing them: we have all your phones, addresses, and personal details.********, please tell your managers that in order to resolve this, they need to contact us via this email: cleomosnv@outlook.com. After this will provide guides on how to enter a secure chat in which we will provide you comprehensive proofs that we have the data and the instructions on what to do. When you entre, we will offer you with a listing of all the data we took. It is two millions of files. We will be then talking price.

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

LADEN Sie Combo Cleaner herunterIndem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu. Der kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Schnellmenü:

- Was ist Security Breach - Stolen Data gefälschte Erpressungs-E-Mail?

- Bösartige E-Mail-Arten.

- Wie entdeckt man eine bösartige E-Mail?

- Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

Bösartige E-Mail-Arten:

![]() Phishing E-Mails

Phishing E-Mails

Meistens verwenden Cyberkriminelle betrügerische E-Mails, um Internetnutzer dazu zu bringen, ihre sensiblen privaten Daten preiszugeben, z. B. Anmeldedaten für verschiedene Online-Dienste, E-Mail-Konten oder Online-Banking-Daten.

Solche Angriffe werden als Phishing bezeichnet. Bei einem Phishing-Angriff versenden Cyberkriminelle in der Regel eine E-Mail-Nachricht mit dem Logo eines beliebten Dienstes (z. B. Microsoft, DHL, Amazon, Netflix), erzeugen eine Dringlichkeit (falsche Lieferadresse, abgelaufenes Kennwort usw.) und platzieren einen Link, von dem sie hoffen, dass ihre potenziellen Opfer darauf klicken.

Nach dem Anklicken des Links in einer solchen E-Mail-Nachricht werden die Opfer auf eine gefälschte Website umgeleitet, die der Original-Webseite identisch oder sehr ähnlich aussieht. Die Opfer werden dann aufgefordert, ihr Passwort, ihre Kreditkartendaten oder andere Informationen einzugeben, die von den Cyberkriminellen gestohlen werden.

![]() E-Mails mit bösartigen Anhängen

E-Mails mit bösartigen Anhängen

Ein weiterer beliebter Angriffsvektor ist E-Mail-Spam mit bösartigen Anhängen, die die Computer der Benutzer mit Malware infizieren. Bösartige Anhänge enthalten in der Regel Trojaner, die Passwörter, Bankdaten und andere sensible Informationen stehlen können.

Bei solchen Angriffen besteht das Hauptziel der Cyberkriminellen darin, ihre potenziellen Opfer dazu zu bringen, einen infizierten E-Mail-Anhang zu öffnen. Um dieses Ziel zu erreichen, wird in den E-Mail-Nachrichten in der Regel über kürzlich erhaltene Rechnungen, Faxe oder Sprachnachrichten gesprochen.

Wenn ein potenzielles Opfer auf die Verlockung hereinfällt und den Anhang öffnet, wird sein Computer infiziert, und die Cyberkriminellen können eine Menge vertraulicher Informationen sammeln.

Es ist zwar eine kompliziertere Methode, um persönliche Daten zu stehlen (Spam-Filter und Antivirenprogramme erkennen solche Versuche in der Regel), aber wenn sie erfolgreich ist, können Cyberkriminelle eine viel breitere Palette von Daten erhalten und Informationen über einen langen Zeitraum sammeln.

![]() Sex-Erpressungs-E-Mails

Sex-Erpressungs-E-Mails

Dies ist eine Art von Phishing. In diesem Fall erhalten die Nutzer eine E-Mail, in der behauptet wird, dass ein Cyberkrimineller auf die Webcam des potenziellen Opfers zugreifen konnte und ein Video von dessen Masturbation aufgenommen hat.

Um das Video loszuwerden, werden die Opfer aufgefordert, ein Lösegeld zu zahlen (normalerweise in Bitcoin oder einer anderen Kryptowährung). All diese Behauptungen sind jedoch falsch - Nutzer, die solche E-Mails erhalten, sollten sie ignorieren und löschen.

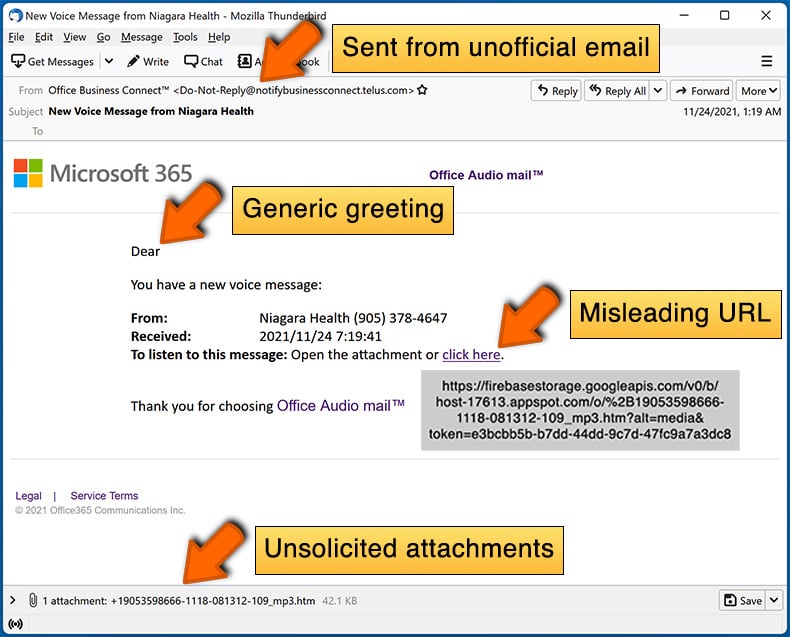

Wie entdeckt man eine bösartige E-Mail?

Während Cyberkriminelle versuchen, ihre Köder-E-Mails vertrauenswürdig aussehen zu lassen, gibt es einige Dinge, auf die Sie achten sollten, wenn Sie versuchen, eine Phishing-E-Mail zu erkennen:

- Überprüfen Sie die ("von") E-Mail-Adresse des Absenders: Fahren Sie mit der Maus über die Absenderadresse und prüfen Sie, ob sie seriös ist. Wenn Sie beispielsweise eine E-Mail von Microsoft erhalten haben, sollten Sie überprüfen, ob die E-Mail-Adresse @microsoft.com lautet und nicht etwas Verdächtiges wie @m1crosoft.com, @microsfot.com, @account-security-noreply.com usw.

- Prüfen Sie auf allgemeine Begrüßungen: Wenn die Begrüßung in der E-Mail "Sehr geehrter Benutzer", "Sehr geehrter @youremail.com", "Sehr geehrter Kunde" lautet, sollte dies misstrauisch machen. In der Regel werden Sie von Unternehmen mit Ihrem Namen angesprochen. Das Fehlen dieser Information könnte ein Hinweis auf einen Phishing-Versuch sein.

- Überprüfen Sie die Links in der E-Mail: Fahren Sie mit der Maus über den Link in der E-Mail. Wenn Ihnen der Link verdächtig vorkommt, klicken Sie ihn nicht an. Wenn Sie zum Beispiel eine E-Mail von Microsoft erhalten haben und der Link in der E-Mail anzeigt, dass er zu firebasestorage.googleapis.com/v0... führt, sollten Sie ihm nicht trauen. Klicken Sie am besten nicht auf die Links in den E-Mails, sondern besuchen Sie die Webseite des Unternehmens, von dem Sie die E-Mail erhalten haben.

- Vertrauen Sie nicht blindlings auf E-Mail-Anhänge: In der Regel fordern seriöse Unternehmen Sie auf, sich auf ihrer Website anzumelden und dort Dokumente einzusehen. Wenn Sie eine E-Mail mit einem Anhang erhalten haben, sollten Sie diese mit einem Virenschutzprogramm überprüfen. Infizierte E-Mail-Anhänge sind ein gängiges Angriffsmittel von Cyberkriminellen.

Um das Risiko des Öffnens von Phishing- und bösartigen E-Mails zu minimieren, empfehlen wir die Verwendung von Combo Cleaner Antivirus für Windows.

Beispiel für eine Spam-E-Mail:

Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

- Wenn Sie auf einen Link in einer Phishing-E-Mail geklickt und Ihr Passwort eingegeben haben, sollten Sie Ihr Passwort so bald wie möglich ändern. Normalerweise sammeln Cyberkriminelle gestohlene Zugangsdaten und verkaufen sie dann an andere Gruppen, die sie für böswillige Zwecke verwenden. Wenn Sie Ihr Kennwort rechtzeitig ändern, haben die Kriminellen wahrscheinlich nicht genug Zeit, um Schaden anzurichten.

- Wenn Sie Ihre Kreditkartendaten eingegeben haben, wenden Sie sich so schnell wie möglich an Ihre Bank und erklären Sie die Situation. Es ist gut möglich, dass Sie Ihre kompromittierte Kreditkarte sperren und eine neue Karte beantragen müssen.

- Wenn Sie Anzeichen für einen Identitätsdiebstahl feststellen, sollten Sie sich umgehend an die Federal Trade Commission wenden. Diese Institution wird Informationen über Ihre Situation sammeln und einen persönlichen Wiederherstellungsplan erstellen.

- Wenn Sie einen bösartigen Anhang geöffnet haben, ist Ihr Computer wahrscheinlich infiziert. Sie sollten ihn mit einem seriösen Antivirenprogramm scannen. Zu diesem Zweck empfehlen wir die Anwendung Combo Cleaner Antivirus für Windows.

- Helfen Sie anderen Internetnutzern - melden Sie Phishing-E-Mails an die Anti-Phishing Arbeitsgruppe, das Beschwerdezentrum für Internetverbrechen des FBI, das nationale Betrugsinformationszentrum und das U.S. Justizministerium.

Häufig gestellte Fragen (FAQ)

Warum habe ich diese E-Mail erhalten?

Diese Art von E-Mails wird oft massenhaft an eine große Anzahl von Empfängern verschickt, in der Hoffnung, zumindest einige von ihnen zum Senden von Geld oder persönlichen Daten zu verleiten. Wenn Sie eine solche E-Mail erhalten haben, ist es wichtig, daran zu denken, dass es sich wahrscheinlich um einen Betrug und nicht um eine legitime Bedrohung handelt.

Ich habe meine persönlichen Daten angegeben, als ich von dieser E-Mail hereingelegt wurde, was sollte ich tun?

Wenn Sie dem Betrüger Passwörter gegeben haben, ändern Sie diese sofort. Aktualisieren Sie auch alle anderen Konten, für die Sie das gleiche Passwort verwendet haben. Wenn Sie finanzielle Informationen angegeben haben, wenden Sie sich sofort an Ihre Bank oder Ihr Kreditkartenunternehmen, um den möglichen Betrug zu melden und entsprechende Maßnahmen zu ergreifen.

Ich habe eine schädliche Datei heruntergeladen und geöffnet, die an eine E-Mail angehängt war. Ist mein Computer infiziert?

Wenn die Datei ausführbar war, ist es sehr wahrscheinlich, dass Ihr System infiziert wurde. Handelt es sich bei der Datei jedoch um ein Dokument in Formaten wie .pdf oder .doc, besteht die Möglichkeit, dass Sie die Infektion mit der Malware vermieden haben, denn manchmal reicht das bloße Öffnen des Dokuments nicht aus, damit die Malware in Ihr System eindringen kann.

Wurde mein Computer tatsächlich gehackt und hat der Absender irgendwelche Informationen?

Ihr Computer wurde nicht gehackt oder infiziert. Es ist möglich, dass die Betrüger alte Passwörter aus Datenbanken erhalten haben, die zuvor Informationen preisgegeben haben.

Ich habe Kryptowährung an die in der E-Mail angegebene Adresse geschickt. Kann ich mein Geld zurückbekommen?

Transaktionen dieser Art lassen sich kaum zurückverfolgen, was bedeutet, dass es schwierig oder unmöglich sein wird, die verlorenen Gelder wiederzuerlangen.

Ich habe die E-Mail gelesen, aber den Anhang nicht geöffnet, ist mein Computer infiziert?

Das Öffnen einer E-Mail an sich ist nicht schädlich. Wenn Sie jedoch auf die in der E-Mail enthaltenen Links klicken oder angehängte Dateien öffnen, kann Ihr System infiziert werden.

Entfernt Combo Cleaner Malware-Infektionen, die in E-Mail-Anhängen enthalten waren?

Combo Cleaner ist in der Lage, fast alle bekannten Malware-Infektionen zu erkennen und zu entfernen. Es ist jedoch zu beachten, dass einige hochentwickelte Malware tief in das System eingebettet sein könnte. Daher ist eine vollständige Systemprüfung unerlässlich.

Teilen:

Tomas Meskauskas

Erfahrener Sicherheitsforscher, professioneller Malware-Analyst

Meine Leidenschaft gilt der Computersicherheit und -technologie. Ich habe mehr als 10 Jahre Erfahrung in verschiedenen Unternehmen im Zusammenhang mit der Lösung computertechnischer Probleme und der Internetsicherheit. Seit 2010 arbeite ich als Autor und Redakteur für PCrisk. Folgen Sie mir auf Twitter und LinkedIn, um über die neuesten Bedrohungen der Online-Sicherheit informiert zu bleiben.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

SpendenDas Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden

▼ Diskussion einblenden