Entfernungsanleitung für Malware, die auf CherryBlos Android abzielt

![]() Verfasst von Tomas Meskauskas am

Verfasst von Tomas Meskauskas am

Welche Art von Malware ist CherryBlos?

CherryBlos ist der Name einer Malware, die auf Android-Betriebssysteme abzielt. Dieses bösartige Programm wird als Stealer und Clipper eingestuft. Sie funktioniert, indem er die Anmeldeinformationen für Kryptowährungen extrahiert/exfiltriert und Kryptowährungstransaktionen auf Wallets weiterleitet, die den Angreifern gehören.

Mindestens vier gefälschte Apps wurden als solche identifiziert, mit denen CherryBlos in Geräte eingeschleust wurde. Es wurden mehrere Techniken zur Förderung dieser Anwendungen beobachtet.

Es ist wichtig zu erwähnen, dass CherryBlos mit einer anderen Malware-Kampagne mit dem Namen FakeTrade verbunden ist. Dabei handelt es sich um betrügerische Apps zum Geld verdienen, die Geldprämien für Einkäufe oder andere Aufgaben versprechen. Die Opfer sind jedoch nicht in der Lage, sich ihre Einkünfte auszahlen zu lassen.

Die FakeTrade-Anwendungen wurden im Google Play Store gehostet, aber die bekannten Anwendungen wurden zum Zeitpunkt der Erstellung dieses Berichts entfernt. Diese Kampagne richtete sich an Benutzer auf der ganzen Welt, vor allem in den Regionen Malaysia, Mexiko, Indonesien, Philippinen, Uganda und Vietnam.

Überblick über CherryBlos Malware

In den meisten Fällen stützt sich Android-spezifische Malware auf die Zugänglichkeitsdienste dieser Betriebssysteme, und CherryBlos bildet hier keine Ausnahme.

Sobald die bösartige Anwendung geöffnet wird, erscheint ein Dialogfenster, in dem das Opfer aufgefordert wird, die Android Barrierefreiheitsdienste zu aktivieren. Die Malware kann auch eine offizielle Webseite anzeigen, um den Eindruck der Legitimität zu erwecken.

Die Barrierefreiheitsdienste sollen Benutzern helfen, die Unterstützung bei der Interaktion mit ihren Geräten benötigen. Diese Dienste sind in der Lage, verschiedene Aktionen durchzuführen, z. B. den Bildschirm des Geräts zu lesen, den Touchscreen und die Tastatur zu simulieren usw. Daher gewinnt bösartige Software, die diese Dienste missbraucht, deren Fähigkeiten.

So nutzt CherryBlos beispielsweise die Android Barrierefreiheitsdienste, um sich selbst automatisch Berechtigungen zu erteilen, wenn eine entsprechende Systemaufforderung angezeigt wird.

Diese Malware nutzt auch andere Techniken zur Erkennung und Sicherung der Persistenz. Sie ist auf andere Werkzeuge angewiesen, um Privilegien für den Hintergrundbetrieb zu erhalten, von Batterieoptimierungsprozessen ausgenommen zu werden (d. h. es wird nicht abgeschaltet, wenn es nicht aktiv genutzt wird) usw. CherryBlos kann den Benutzer auch auf den Startbildschirm schicken, wenn er auf die Einstellungen der Anwendung zugreift - was ein Versuch sein könnte, das Opfer daran zu hindern, den Prozess der Anwendung zu beenden oder sie zu entfernen.

CherryBlos ermittelt die Liste der auf dem Gerät installierten Kryptowährungsanwendungen. Sie sendet dann die Namen der Apps, die ihn interessieren, an ihren C&C (Befehl und Kontrolle) Server und ruft gefälschte Schnittstellen für sie ab.

Wenn der Benutzer das nächste Mal eine legitime Krypto-App öffnet (z. B. BitKeep, Binance usw.), wird ihm eine Phishing Oberfläche angezeigt. Der gefälschte Bildschirm zeichnet dann die Anmeldedaten auf, die das Opfer eingegeben hat (z. B. IDs, Benutzernamen, Passwörter, Passphrasen usw.).

CherryBlos kann auch eine andere Technik verwenden, um Anmeldedaten zu erhalten. Die Malware ist in der Lage, Mediendateien auf externen Speichermedien zu durchsuchen und dann, wenn eine potenzielle Passphrase gefunden wird, mit Hilfe von OCR (Optische Zeichenerkennung) wandelt CherryBlos die Zeichen aus dem Bild in Text um und sendet ihn an den Server C&C.

Wie bereits in der Einleitung erwähnt, verfügt CherryBlos auch über Clipper-Funktionen. Dank dieser Fähigkeiten kann das Programm die Adressen der Kryptowährungs-Wallets durch die Adressen der Kryptowallets ersetzen, die sich im Besitz der Cyberkriminellen befinden. Für die Clipper-Aktivitäten von CherryBlos werden ebenfalls betrügerische Schnittstellen verwendet.

Wenn der Benutzer also mit etwas interagiert, von dem er glaubt, dass es sich um eine echte Kryptowährungs-App handelt, hat er es in Wirklichkeit mit einem gefälschten Overlay zu tun. Und während das Opfer eine Abhebung von Kryptowährungen vornimmt, wird die vorgesehene Wallet-Adresse ersetzt - das Overlay zeigt jedoch weiterhin den Prozess mit den eingegebenen Anmeldedaten an und folgt dem Standardverfahren. Dabei überweist das Opfer unwissentlich die Kryptowährung an die Angreifer.

CherryBlos kann die Transaktionen der folgenden Kryptowährungen umleiten: Tether (USDT), USD Coin (USDC), Ethereum (ETH), Binance Coin (BNB), Bitcoin (BTC) und TRON (TRX).

Zusammenfassend lässt sich sagen, dass das Vorhandensein von Software wie CherryBlos auf Geräten zu ernsthaften Datenschutzproblemen und erheblichen finanziellen Einbußen führen kann.

Außerdem haben die Opfer aufgrund der praktisch unumkehrbaren Natur von Kryptowährungstransaktionen praktisch keine Chance, gestohlene Gelder zurückzuerhalten.

| Name | CherryBlos Virus |

| Art der Bedrohung | Android-Malware, Stealer, Malware zum Stehlen von Passwörtern, Clipper, Malware zum Ersetzen von Cryptowallet-Adressen, bösartige Anwendung. |

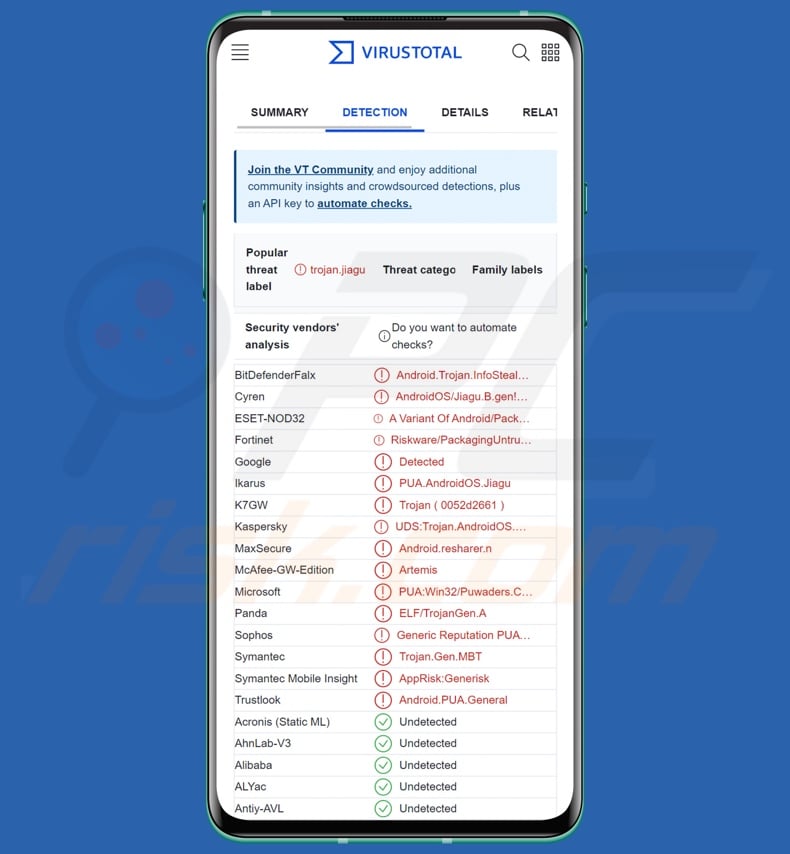

| Erkennungsnamen | ESET-NOD32 (eine Variante von Android/Packed.Jiagu.H Pot), Fortinet (Riskware/PackagingUntrustworthyJiagu!A), Ikarus (PUA.AndroidOS.Jiagu), Kaspersky (UDS:Trojan.AndroidOS.Piom.ayht), vollständige Liste (VirusTotal) |

| Anvisierte Kryptowährungen | Tether (USDT), USD Coin (USDC), Ethereum (ETH), Binance coin (BNB), Bitcoin (BTC), TRON (TRX) |

| Kryptowallet-Adressen der Cyberkriminellen | TRcSgdsPZAmqRZofLnuWc5t6tRm6v7FZfR (USDT/USDC, TRX), 0x7cb460e143c4ae66b30397372be020c09fbdff3e (USDT/USDC, ETH, BNB), 1MstmvhmcRbMvcknmXwW81fmoenTozTWVF (BTC) |

| Symptome | Das Gerät läuft langsam, Systemeinstellungen werden ohne Erlaubnis des Benutzers geändert, der Daten- und Akkuverbrauch steigt erheblich. |

| Verbreitungsmethoden | Infizierte E-Mail-Anhänge, bösartige Online-Werbung, Social Engineering, betrügerische Anwendungen, betrügerische Webseiten. |

| Schaden | Gestohlene Kryptowährung, finanzieller Verlust, gestohlene persönliche Informationen (private Nachrichten, Anmeldedaten/Passwörter usw.), verringerte Geräteleistung, schnell entladener Akku, verringerte Internetgeschwindigkeit, große Datenverluste, gestohlene Identität (bösartige Apps könnten Kommunikations-Apps missbrauchen). |

| Malware-Entfernung (Windows) | Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. |

Beispiele für Android-zentrierte Malware

Wir haben Hunderte von Schadprogrammen analysiert und untersucht, die auf Android abzielen; CriminalBot, WyrmSpy, DragonEgg, FantasyMW, und SpinOk sind nur einige unserer neuesten Artikel über Malware, die auf die genannten Betriebssysteme abzielt.

Schadsoftware kann sehr vielseitig sein; sie kann sowohl Diebstahlprogramme als auch Clipper und verschiedene andere Funktionalitäten haben. Unabhängig von der Funktionsweise der Malware gefährdet ihr Vorhandensein auf einem System die Integrität des Geräts und die Sicherheit der Benutzer. Daher müssen alle Bedrohungen sofort nach ihrer Entdeckung beseitigt werden.

Wie hat CherryBlos mein Gerät infiltriert?

Zum Zeitpunkt der Recherche wurden vier gefälschte CherryBlos-Apps entdeckt - Roboter 999, Happy Miner, SynthNet, und GPTalk.

Roboter 999 und Happy Miner werden als Werkzeuge vorgestellt, mit denen Benutzer die Systemressourcen ihres Geräts für das Mining von Kryptowährungen nutzen können. Ersteres geht zurück auf eine Telegram Gruppe namens "Ukraine ROBOT" zurückverfolgt, in der Beiträge über Kryptomining veröffentlicht werden. Die Profilbeschreibung dieser Gruppe enthält einen Link zu einer bösartigen Webseite, von der CherryBlos (getarnt als "Robot 999") heruntergeladen werden kann.

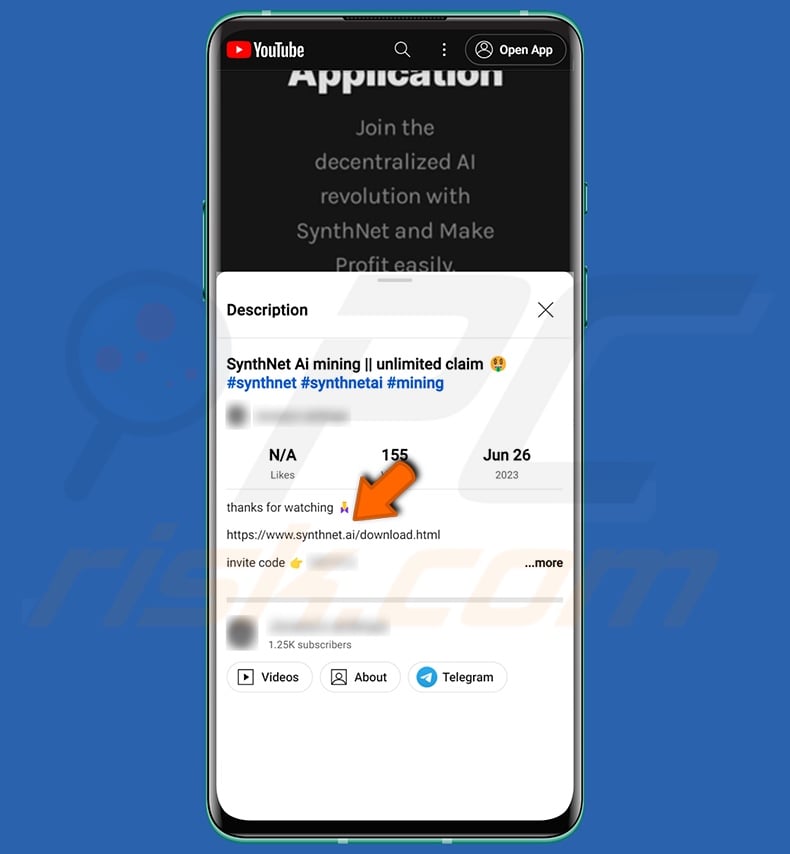

Eine weitere gefälschte Anwendung - SynthNet - wird als dezentrale KI-Computing-Plattform beworben, die es Einzelpersonen/Organisationen ermöglicht, ihre Gerätesystemressourcen für die KI-Entwicklung zu nutzen. Der Download-Link für diese gefälschte App wurde über eine Beschreibung in einem YouTube-Video (das auf einem möglicherweise gestohlenen Konto gehostet wurde) sowie über Telegram-Kanäle und Twitter-Konten verbreitet.

Darüber hinaus wurde SynthNet bei Google Play gefunden; diese Variante enthielt jedoch keine Malware. Es ist möglich, dass diese Version in Zukunft mit CherryBlos verknüpft werden wird.

Die Verwendung legitimer Plattformen zur Verbreitung von Malware ist zwar eine kurzlebige Verbreitungsmethode, aber dennoch unter Cyberkriminellen weit verbreitet. Ein Beispiel hierfür ist die FakeTrade-Kampagne, die mit den Kriminellen hinter CherryBlos in Verbindung gebracht wird. Die mit FakeTrade verknüpften Anwendungen wurden über den Google Play Store verbreitet.

In Bezug auf GPTalk - wurde diese gefälschte ChatGPT Anwendung über ein gefälschtes Twitter-Konto verbreitet worden.

Es ist jedoch erwähnenswert, dass CherryBlos auch über andere Tarnungen und Techniken verbreitet werden kann.

Abgesehen vom Missbrauch echter App-Download-Quellen und der Förderung über gehackte/gestohlene Social-Media-Plattformen wird Malware häufig über bösartige Anhänge und Links in Spam-Mails (z. B., e-Mails, PN/DN, SMS usw.), Drive-by-Downloads (heimliche/trügerische Downloads), Online-Betrügereien, Malvertising, dubiose Downloadkanäle (z. B. Freeware- und kostenlose Filehosting-Webseiten, App-Stores von Drittanbietern, P2P-Tauschnetzwerke usw.), raubkopierte Inhalte, illegale Software-Aktivierungswerkzeuge ("Cracking") und gefälschte Updates.

Außerdem können sich einige Schadprogramme über lokale Netzwerke und Wechseldatenträger (z. B. externe Festplatten, USB-Flash-Laufwerke usw.) selbst verbreiten.

Wie vermeidet man die Installation von Malware?

Wir empfehlen nachdrücklich, sich über die Software zu informieren, indem Sie die Bedingungen und Benutzer-/Expertenbewertungen lesen, die erforderlichen Berechtigungen prüfen und die Legitimität des Entwicklers verifizieren. Außerdem müssen alle Downloads von offiziellen und vertrauenswürdigen Quellen stammen.

Außerdem müssen alle Programme mit Funktionen/Werkzeuge aktiviert und aktualisiert werden, die von seriösen Entwicklern zur Verfügung gestellt werden, da die Programme von Drittanbietern Malware enthalten können.

Eine weitere Empfehlung lautet, beim Surfen vorsichtig zu sein, da betrügerische und gefährliche Online-Inhalte meist echt und harmlos erscheinen. Wir raten auch zur Vorsicht bei eingehenden E-Mails und anderen Nachrichten. Anhänge oder Links, die in verdächtigen E-Mails gefunden werden, dürfen nicht geöffnet werden, da sie infektiös sein können.

Wir müssen betonen, wie wichtig es ist, ein seriöses Antivirenprogramm zu installieren und auf dem neuesten Stand zu halten. Sicherheitssoftware muss verwendet werden, um das System regelmäßig zu überprüfen und erkannte Bedrohungen zu entfernen.

Aussehen der CherryBlos-Malware unter dem Deckmantel der SynthNet-App:

Aussehen von CherryBlos-Malware (SynthNet), deren Download-Link in der Beschreibung eines YouTube-Videos beworben wird:

Schnellmenü:

- Einleitung

- Den Browserverlauf vom Chrome Internetbrowser löschen

- Browserbenachrichtigungen im Chrome Internetbrowser deaktivieren

- Den Chrome Internetbrowser zurücksetzen

- Den Browserverlauf vom Firefox Internetbrowser löschen

- Browserbenachrichtigungen im Firefox Internetbrowser deaktivieren

- Den Firefox Internetbrowser zurücksetzen

- Potenziell unerwünschte und/oder bösartige Anwendungen deinstallieren

- Das Android Gerät im "Abgesicherten Modus" starten

- Den Akku-Verbrauch verschiedener Anwendungen überprüfen

- Den Datenverbrauch verschiedener Anwendungen überprüfen

- Die neuesten Software-Updates installieren

- Das System auf Werkseinstellungen zurücksetzen

- Anwendungen mit Administratorenrechten deaktivieren

Den Verlauf vom Chrome Internetbrowser löschen:

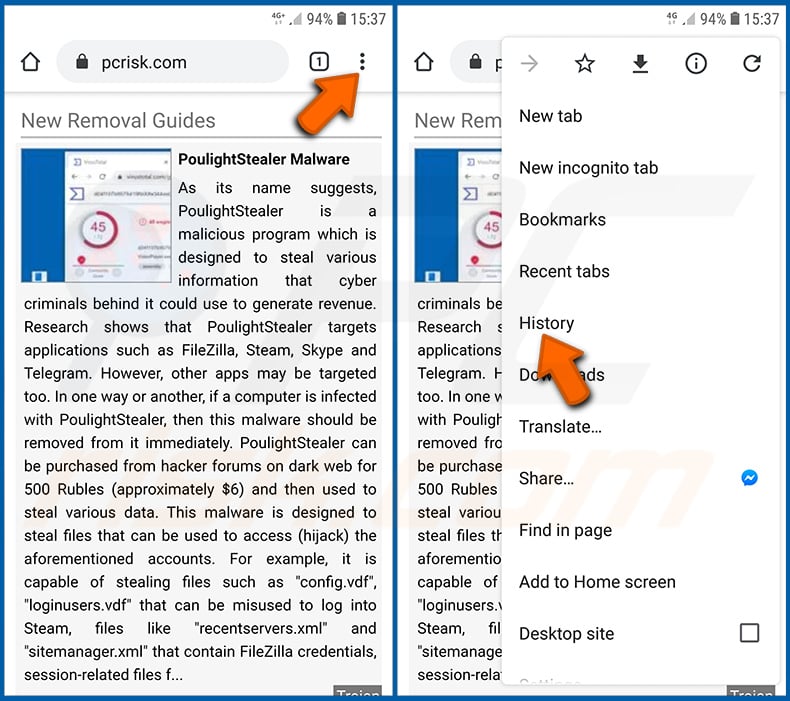

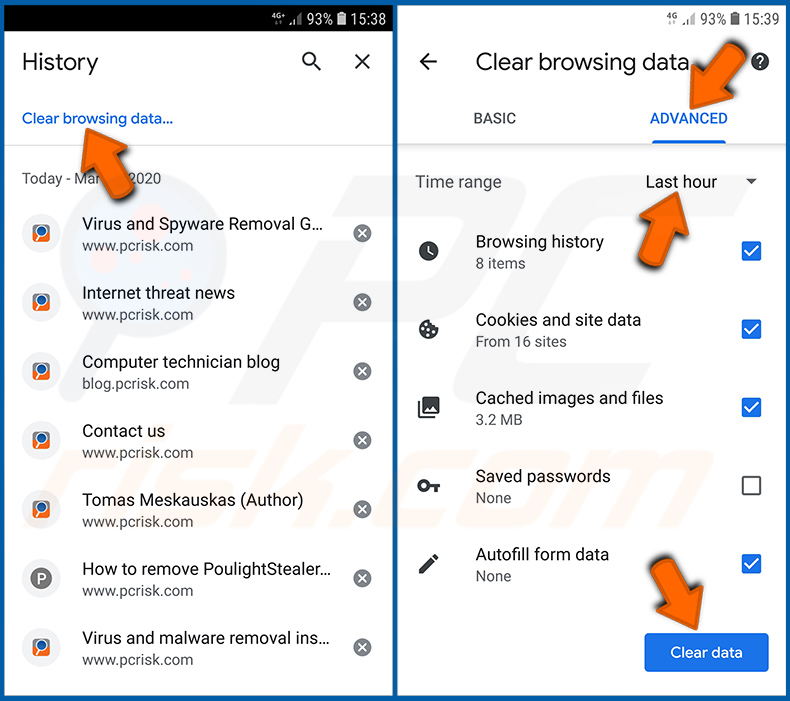

Tippen Sie auf die Schaltfläche „Menü“ (drei Punkte in der rechten oberen Ecke des Bildschirms) und wählen Sie in dem geöffneten Aufklappmenü „Verlauf“.

Tippen Sie auf "Browserdaten löschen", wählen Sie die Registerkarte "ERWEITERT", wählen Sie den Zeitraum und die Arten von Dateien, die Sie löschen möchten und tippen Sie auf "Daten löschen".

[Zurück zum Inhaltsverzeichnis]

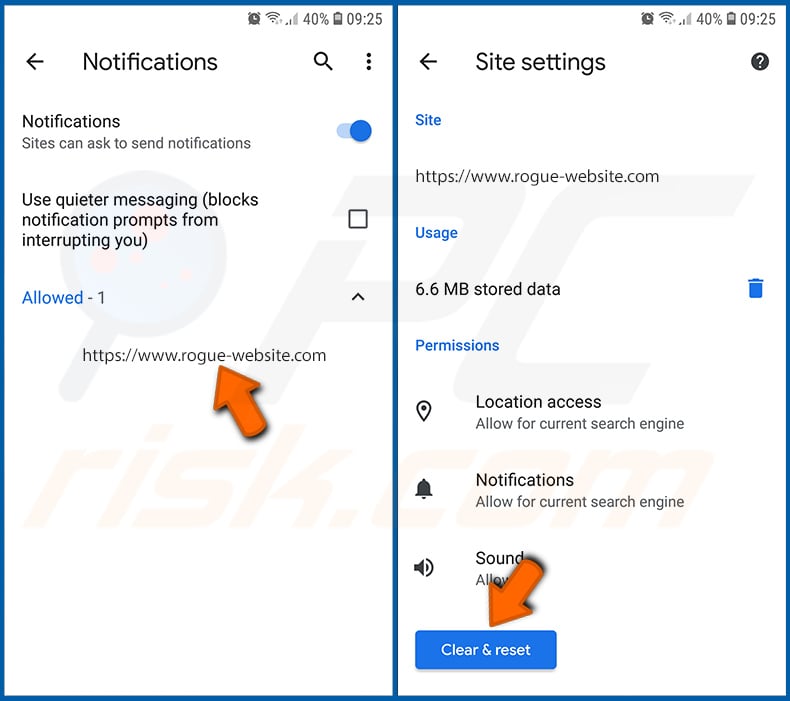

Browserbenachrichtigungen im Internetbrowser Chrome deaktivieren:

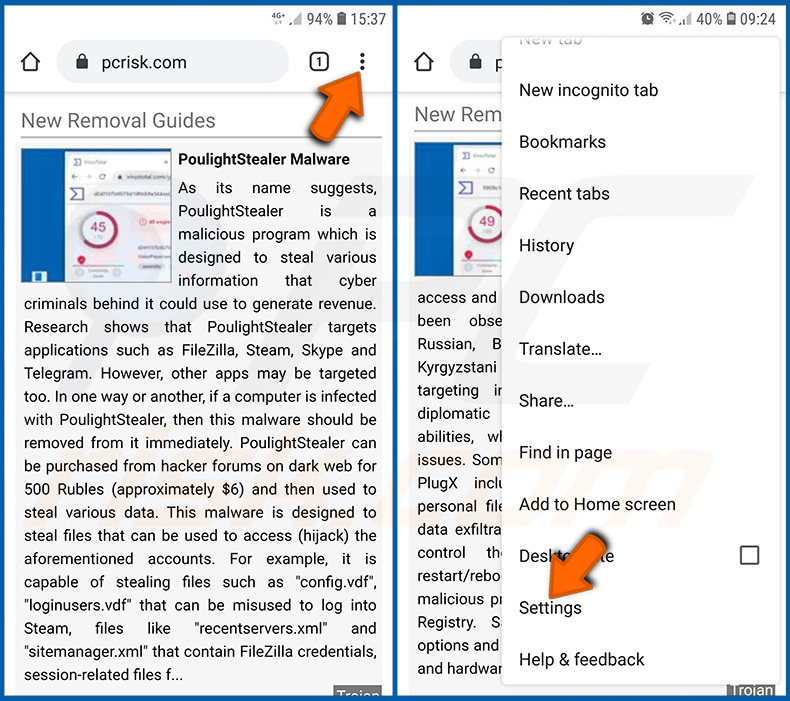

Tippen Sie auf die Schaltfläche „Menü“ (drei Punkte in der rechten oberen Ecke des Bildschirms) und wählen Sie in dem geöffneten Aufklappmenü „Einstellungen“.

Scrollen Sie nach unten, bis Sie die Option „Seiten-Einstellungen“ sehen und tippen Sie darauf. Scrollen Sie nach unten, bis Sie die Option „Benachrichtigungen“ sehen und tippen Sie darauf.

Suchen Sie die Webseiten, die Browserbenachrichtigungen übermitteln, tippen Sie auf sie und klicken Sie auf „Löschen und Zurücksetzen“. Dadurch werden die Berechtigungen entfernt, die diesen Webseiten erteilt wurden, um Benachrichtigungen zu übermitteln. Falls Sie dieselbe Seite jedoch erneut besuchen, wird sie möglicherweise erneut um eine Berechtigung bitten. Sie können wählen, ob Sie diese Berechtigungen erteilen möchten oder nicht (falls Sie dies ablehnen, geht die Webseite zum Abschnitt „Blockiert“ über und wird Sie nicht länger um die Berechtigung bitten).

[Zurück zum Inhaltsverzeichnis]

Den Internetbrowser Chrome zurücksetzen:

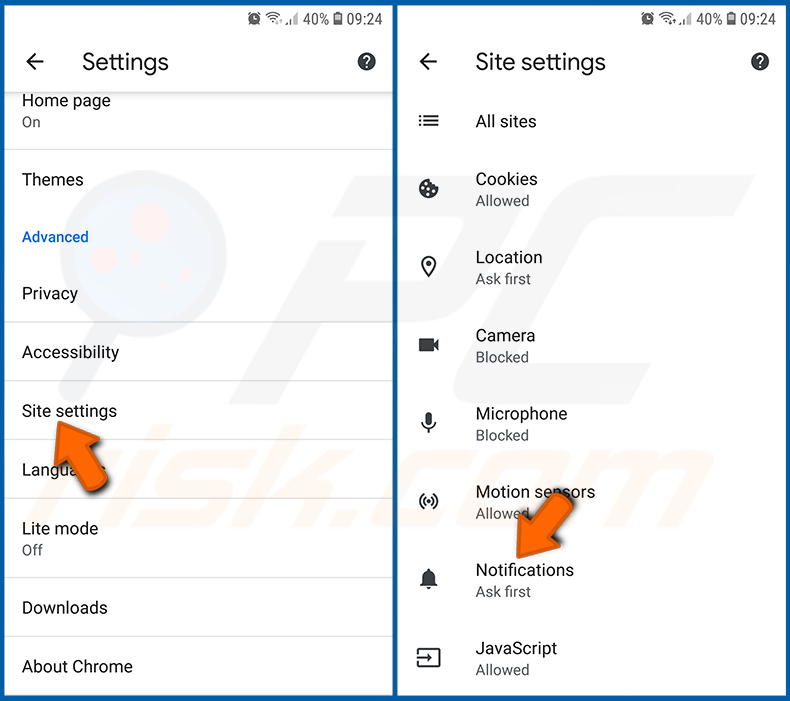

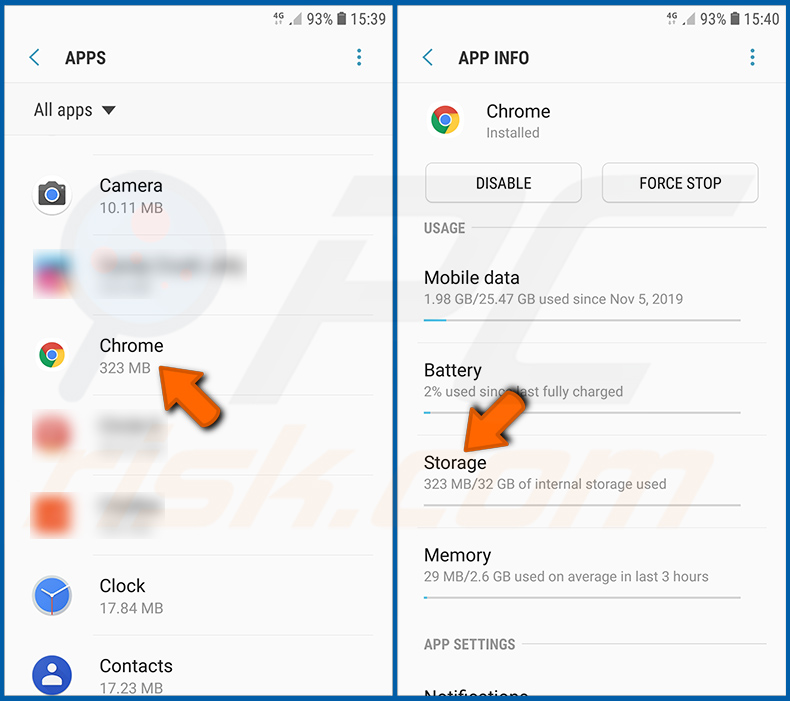

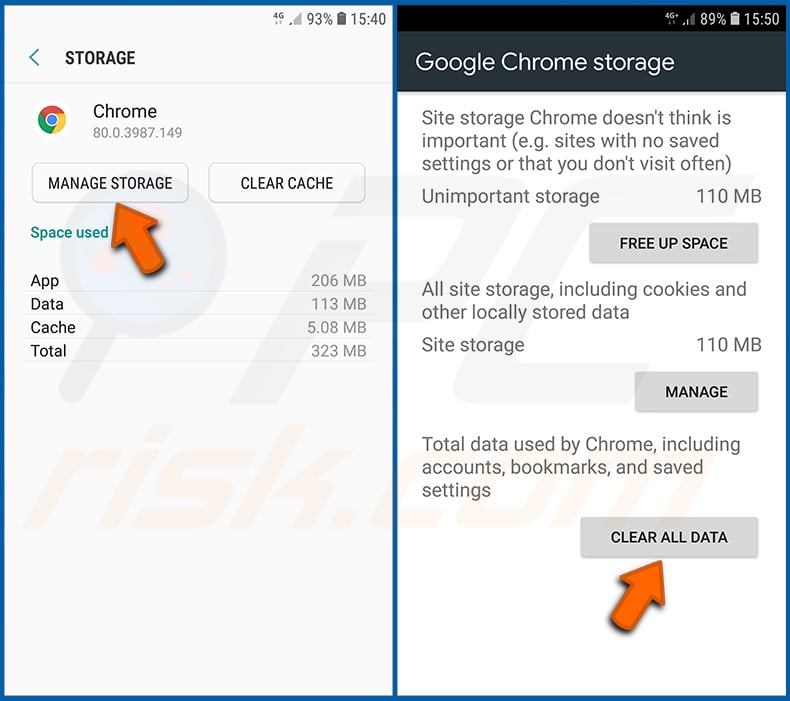

Gehen Sie auf „Einstellungen“, scrollen Sie nach unten, bis Sie „Apps“ sehen und tippen Sie darauf.

Scrollen Sie nach unten, bis Sie die Anwendung „Chrome“ finden, wählen Sie sie aus und tippen Sie auf die Option „Speicher“.

Tippen Sie auf „SPEICHER VERWALTEN“, dann auf „ALLE DATEN LÖSCHEN“ und bestätigen Sie die Aktion durch das Tippen auf „OK“. Beachten Sie, dass durch das Zurücksetzen des Browsers alle in ihm gespeicherten Daten gelöscht werden. Daher werden alle gespeicherten Anmeldedaten/Passwörter, der Browserverlauf, Nicht-Standardeinstellungen und andere Daten gelöscht werden. Sie müssen sich auch bei allen Webseiten erneut anmelden.

[Zurück zum Inhaltsverzeichnis]

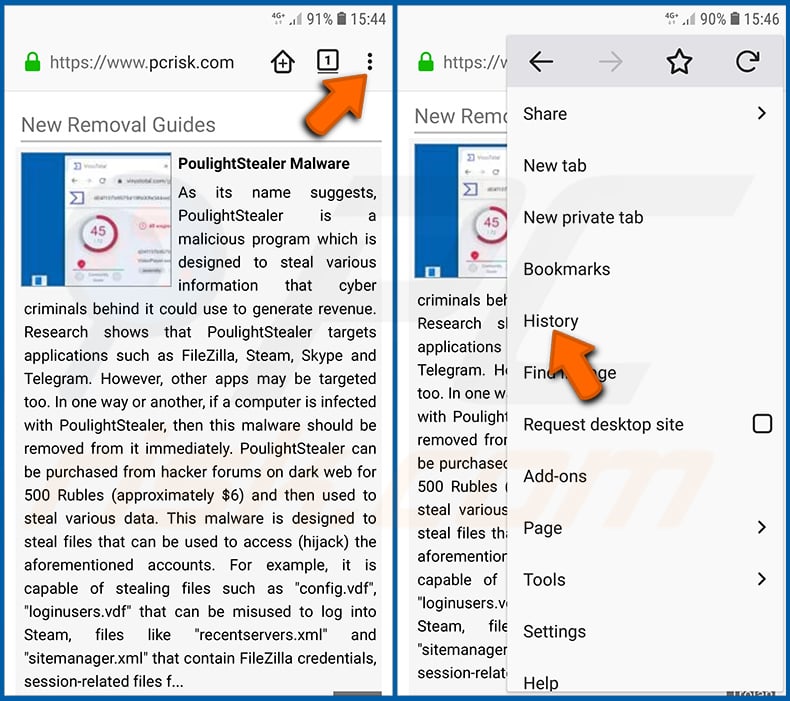

Den Verlauf vom Firefox Internetbrowser löschen:

Tippen Sie auf die Schaltfläche „Menü“ (drei Punkte in der rechten oberen Ecke des Bildschirms) und wählen Sie in dem geöffneten Aufklappmenü „Verlauf“.

Scrollen Sie nach unten, bis Sie „Private Daten löschen“ sehen, und tippen Sie darauf. Wählen Sie die Arten von Dateien aus, die Sie entfernen möchten, und tippen Sie auf „DATEN LÖSCHEN“.

[Zurück zum Inhaltsverzeichnis]

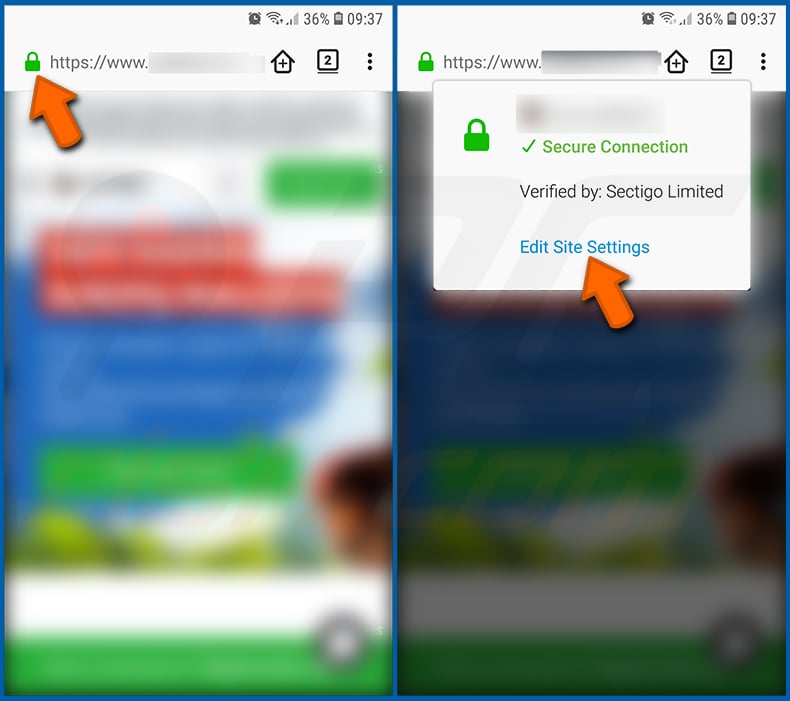

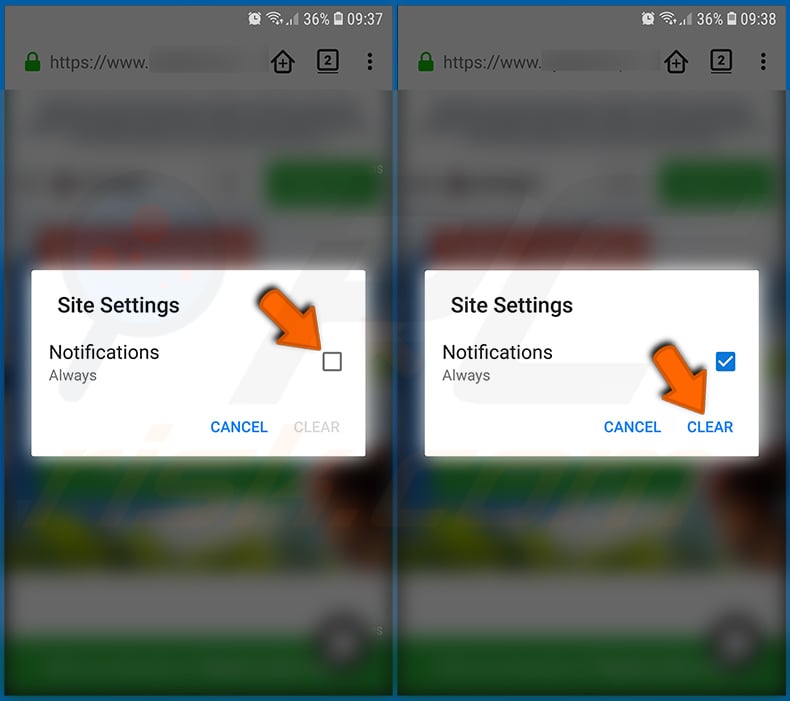

Browserbenachrichtigungen im Internetbrowser Firefox deaktivieren:

Besuchen Sie die Webseite, die Browser-Benachrichtigungen übermittelt, tippen Sie auf das Symbol links in der URL-Leiste (das Symbol ist nicht unbedingt ein „Schloss“) und wählen Sie „Seiten-Einstellungen bearbeiten“.

Erklären Sie sich in dem geöffneten Dialogfenster mit der Option „Benachrichtigungen“ einverstanden und tippen Sie auf „LÖSCHEN“.

[Zurück zum Inhaltsverzeichnis]

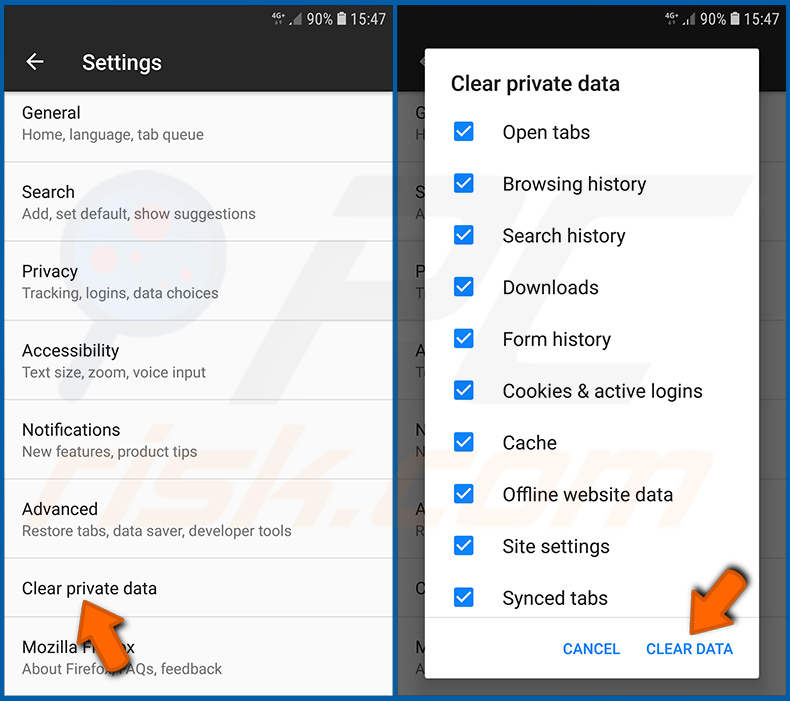

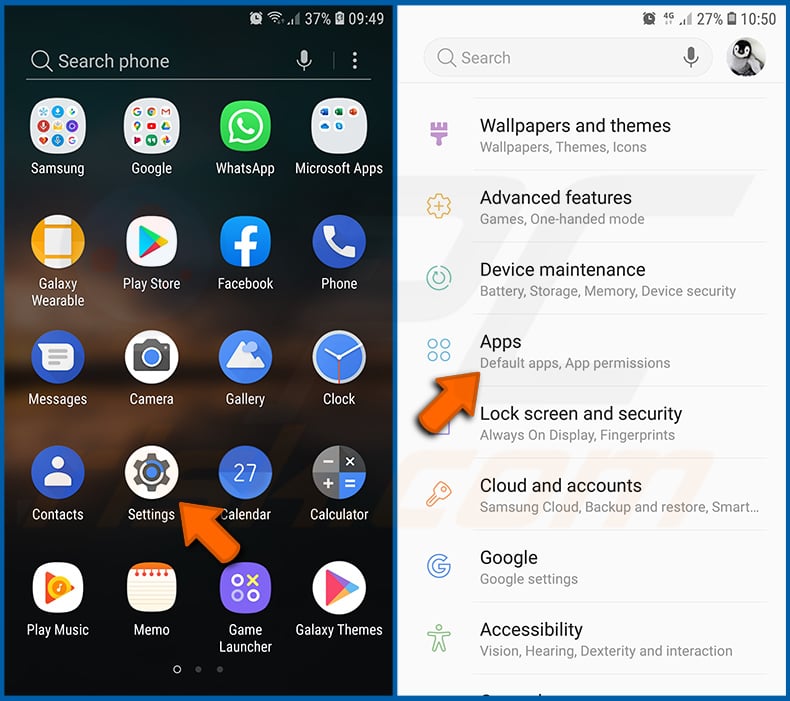

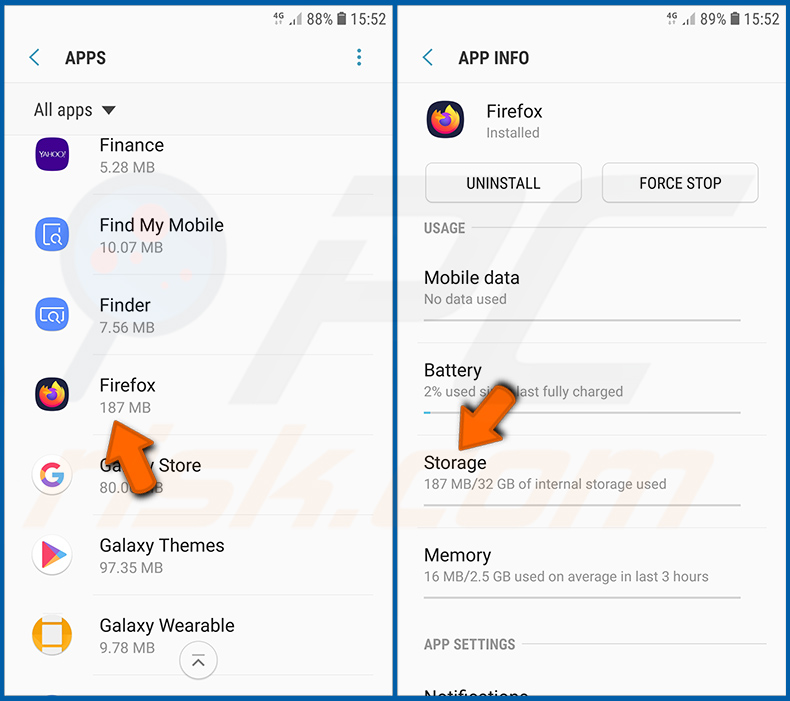

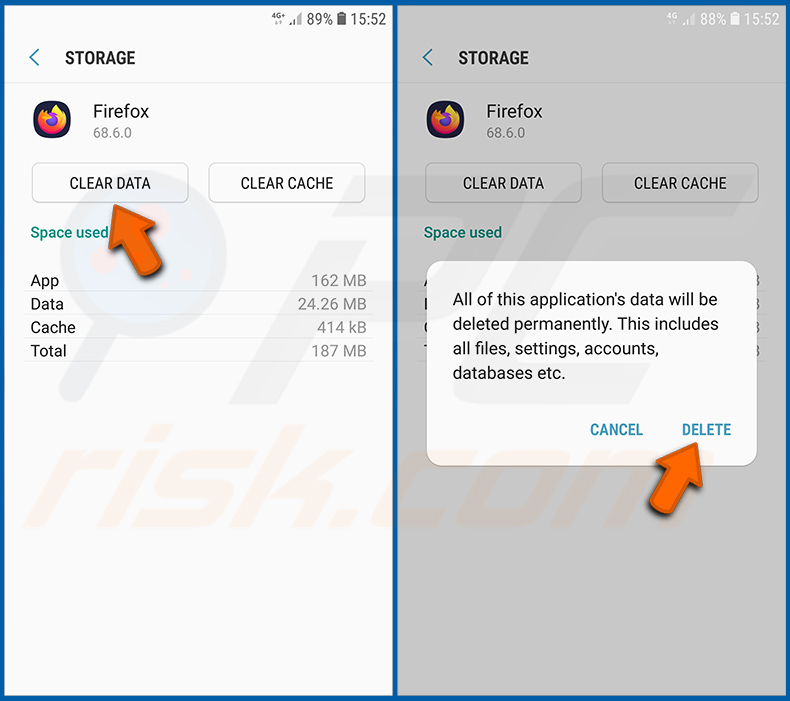

Den Internetbrowser Firefox zurücksetzen:

Gehen Sie auf „Einstellungen“, scrollen Sie nach unten, bis Sie „Apps“ sehen und tippen Sie darauf.

Scrollen Sie nach unten, bis Sie die Anwendung „Firefox“ finden, wählen Sie sie aus und tippen Sie auf die Option „Speicher“.

Tippen Sie auf „DATEN LÖSCHEN“ und bestätigen Sie die Aktion, indem Sie auf „LÖSCHEN“ tippen. Beachten Sie, dass durch das Zurücksetzen des Browsers alle in ihm gespeicherten Daten gelöscht werden. Daher werden alle gespeicherten Anmeldedaten/Passwörter, der Browserverlauf, Nicht-Standardeinstellungen und andere Daten gelöscht werden. Sie müssen sich auch bei allen Webseiten erneut anmelden.

[Zurück zum Inhaltsverzeichnis]

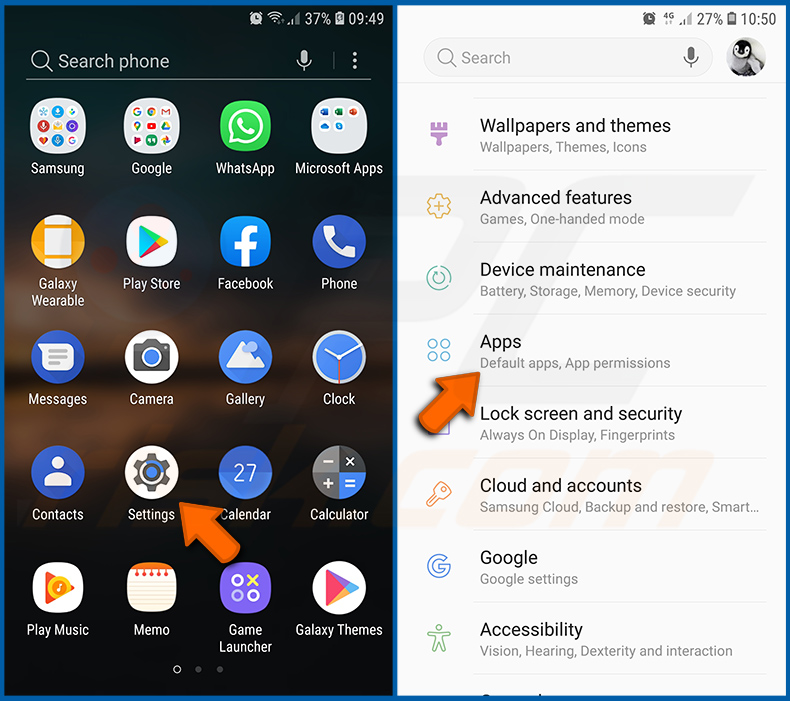

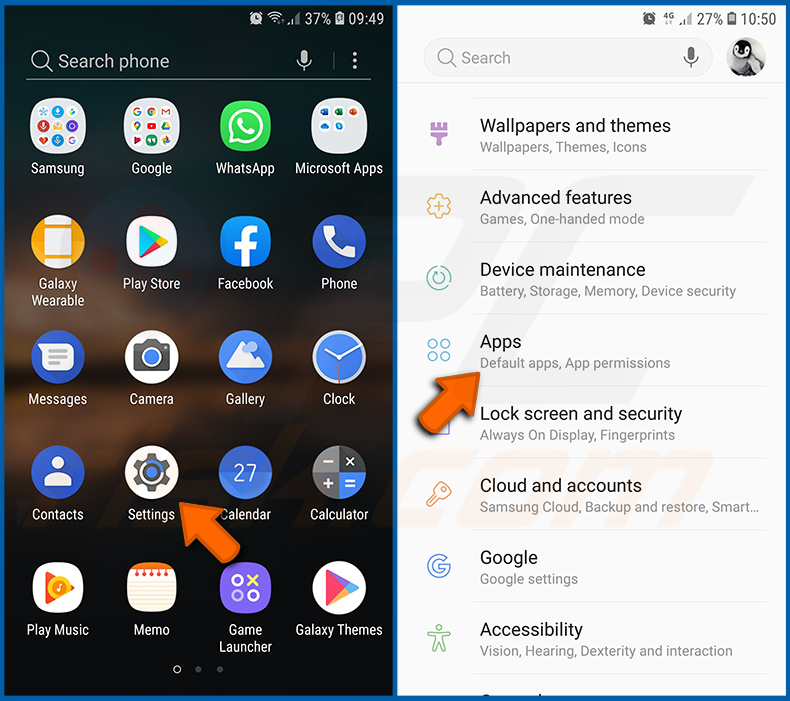

Potenziell unerwünschte und/oder bösartige Anwendungen deinstallieren:

Gehen Sie auf „Einstellungen“, scrollen Sie nach unten, bis Sie „Apps“ sehen und tippen Sie darauf.

Scrollen Sie nach unten, bis Sie eine potenziell unerwünschte und/oder bösartige Anwendung sehen, wählen Sie sie aus und tippen Sie auf „Deinstallieren“. Falls Sie die ausgewählte App aus irgendeinem Grund nicht entfernen können (z.B. wenn Sie von einer Fehlermeldung veranlasst werden), sollten Sie versuchen, den „Abgesicherten Modus“ zu verwenden.

[Zurück zum Inhaltsverzeichnis]

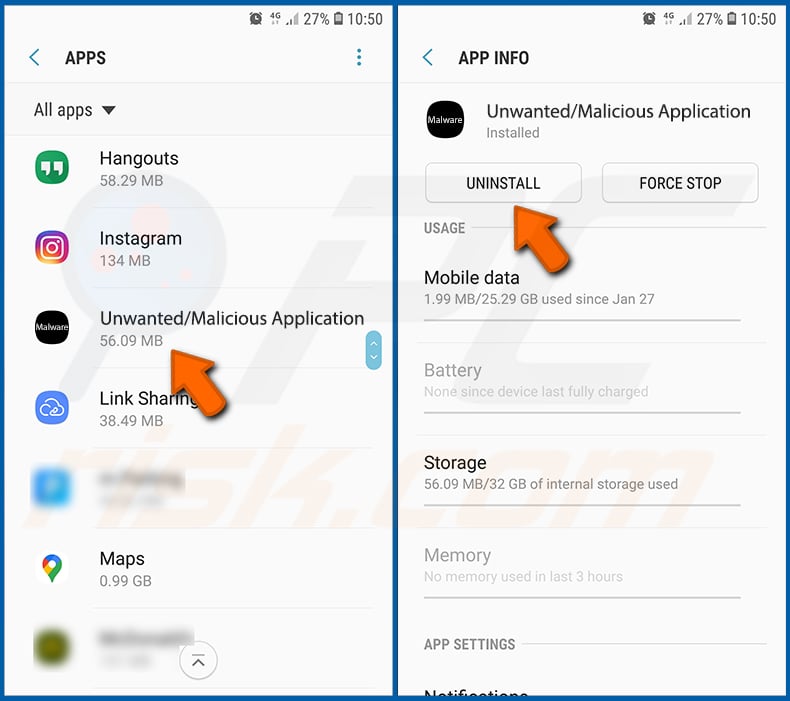

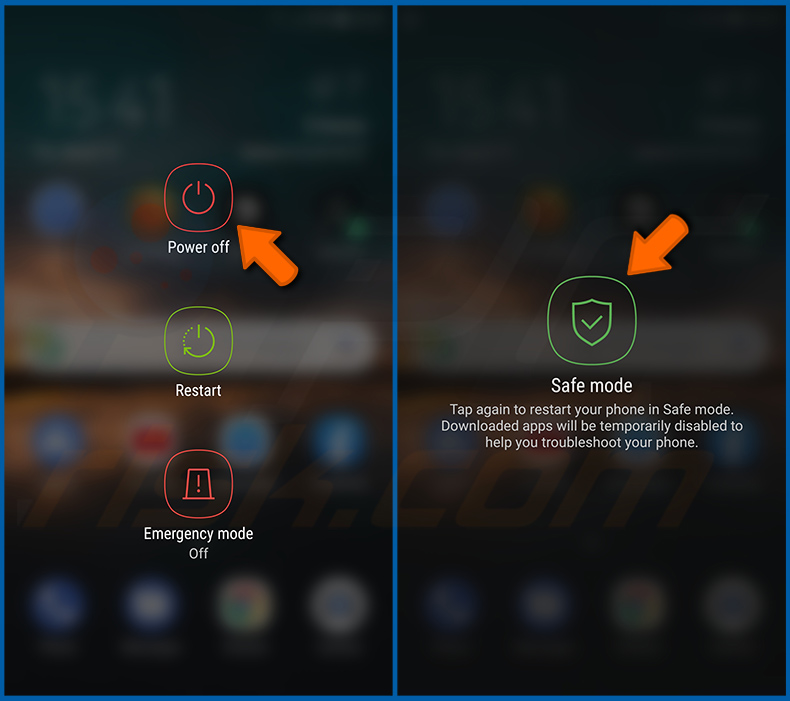

Das Android-Gerät im „Abgesicherten Modus“ starten:

Der „Abgesicherte Modus“ im Android-Betriebssystem deaktiviert vorübergehend die Ausführung aller Anwendungen von Drittanbietern. Die Verwendung dieses Modus ist eine gute Möglichkeit, verschiedene Probleme zu diagnostizieren und zu lösen (z.B. bösartige Anwendungen zu entfernen, die Benutzer daran hindern, dies zu tun, wenn das Gerät „normal“ läuft).

Drücken Sie die „Einschalttaste“ und halten Sie sie gedrückt, bis der Bildschirm „Ausschalten“ angezeigt wird. Tippen Sie auf das Symbol „Ausschalten“ und halten Sie ihn gedrückt. Nach einigen Sekunden wird die Option „Abgesicherter Modus“ angezeigt und Sie können sie durch einen Neustart des Geräts ausführen.

[Zurück zum Inhaltsverzeichnis]

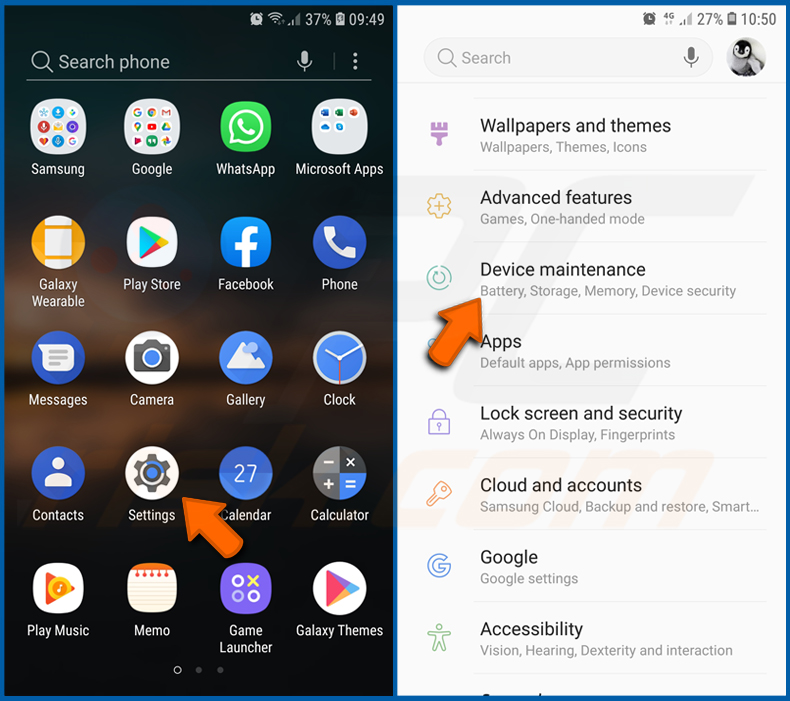

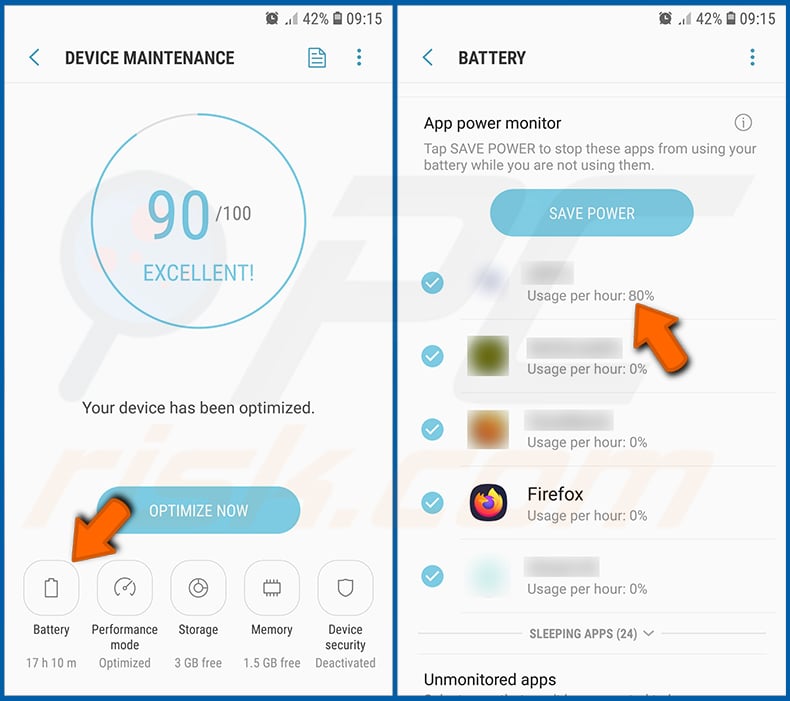

Den Akku-Verbrauch verschiedener Anwendungen überprüfen:

Gehen Sie auf "Einstellungen", scrollen Sie nach unten, bis sie "Gerätewartung" sehen und tippen Sie darauf.

Tippen Sie auf „Akku“ und überprüfen Sie die Verwendung der einzelnen Anwendungen. Seriöse/echte Anwendungen werden entwickelt, um so wenig Energie wie möglich zu verbrauchen, um die beste Benutzererfahrung zu bieten und Strom zu sparen. Daher kann ein hoher Akkuverbrauch darauf hinweisen, dass die Anwendung bösartig ist.

[Zurück zum Inhaltsverzeichnis]

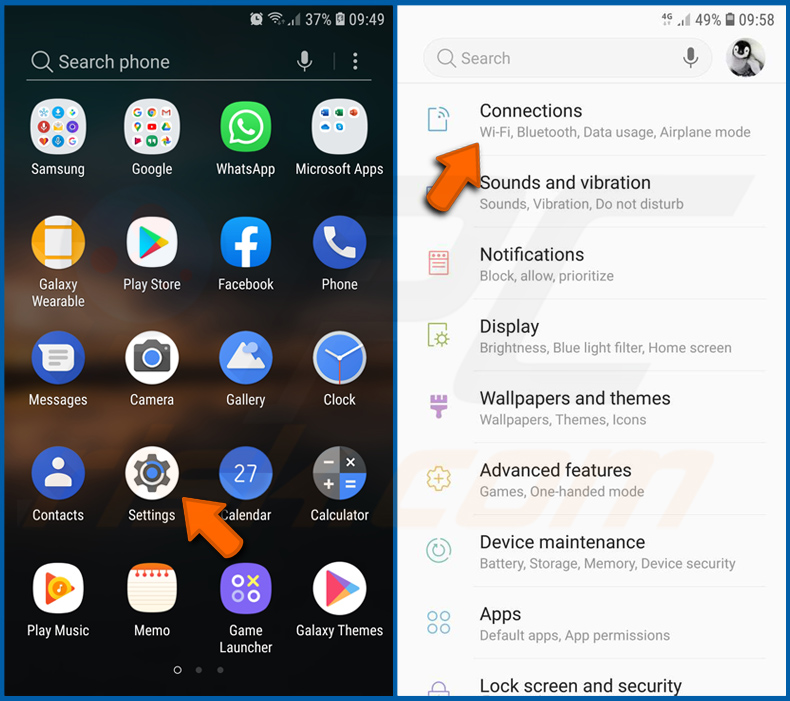

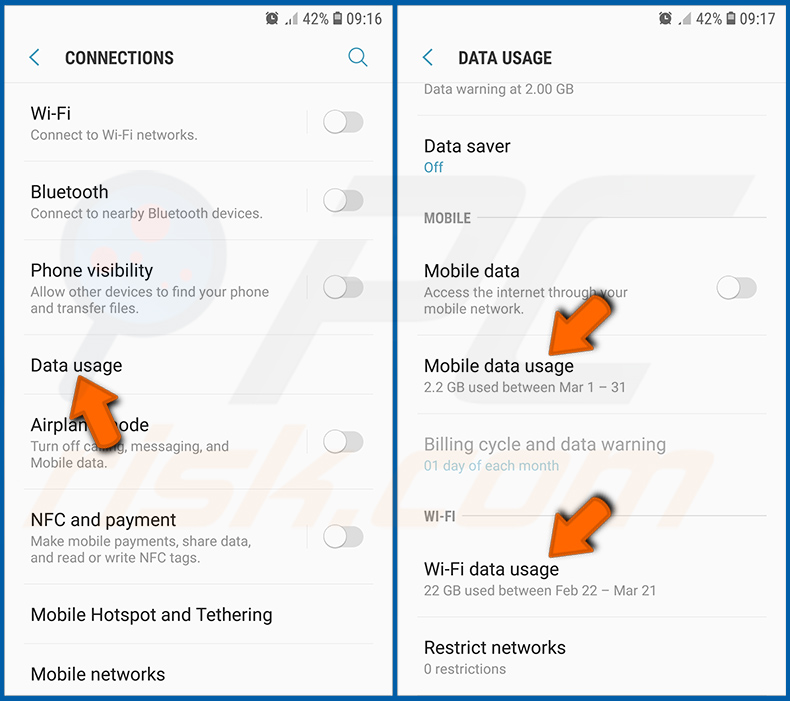

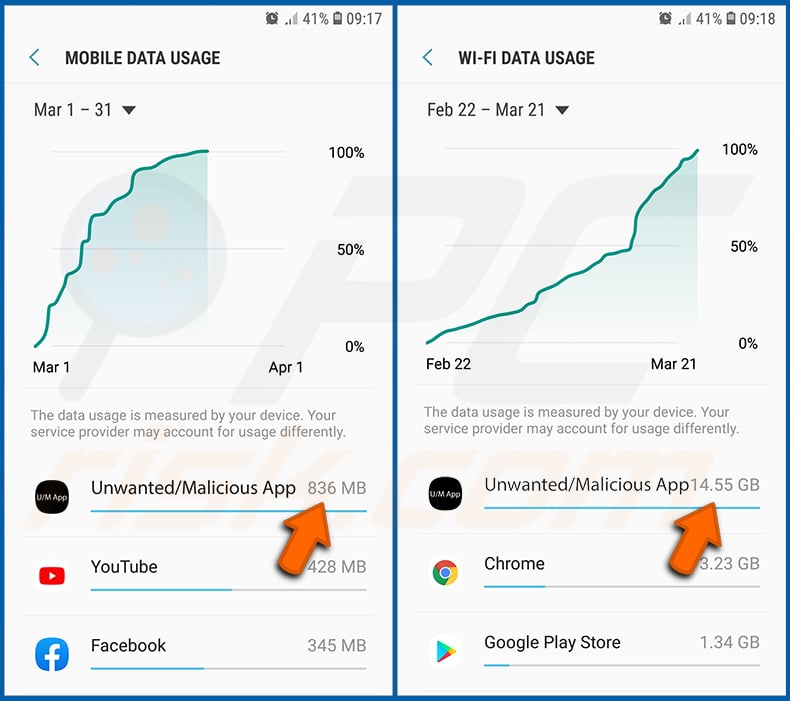

Den Datenverbrauch verschiedener Anwendungen überprüfen:

Gehen Sie auf "Einstellungen", scrollen Sie nach unten, bis Sie "Verbindungen" sehen und tippen Sie darauf.

Scrollen Sie nach unten, bis Sie „Datenverbrauch" sehen, und wählen Sie diese Option aus. Wie beim Akku, werden seriöse/echte Anwendungen so entwickelt, dass der Datenverbrauch so weit wie möglich minimiert wird. Dies bedeutet, dass eine große Datennutzung auf die Präsenz von bösartigen Anwendungen hinweisen könnte. Beachten Sie, dass einige bösartige Anwendungen entwickelt werden könnten, um nur dann zu funktionieren, wenn das Gerät mit einem drahtlosen Netzwerk verbunden ist. Aus diesem Grund sollten Sie sowohl die mobile als auch die WLAN-Datennutzung überprüfen.

Falls Sie eine Anwendung finden, die viele Daten verwendet, obwohl Sie sie nie verwenden, empfehlen wir Ihnen dringend, sie so schnell wie möglich zu deinstallieren.

[Zurück zum Inhaltsverzeichnis]

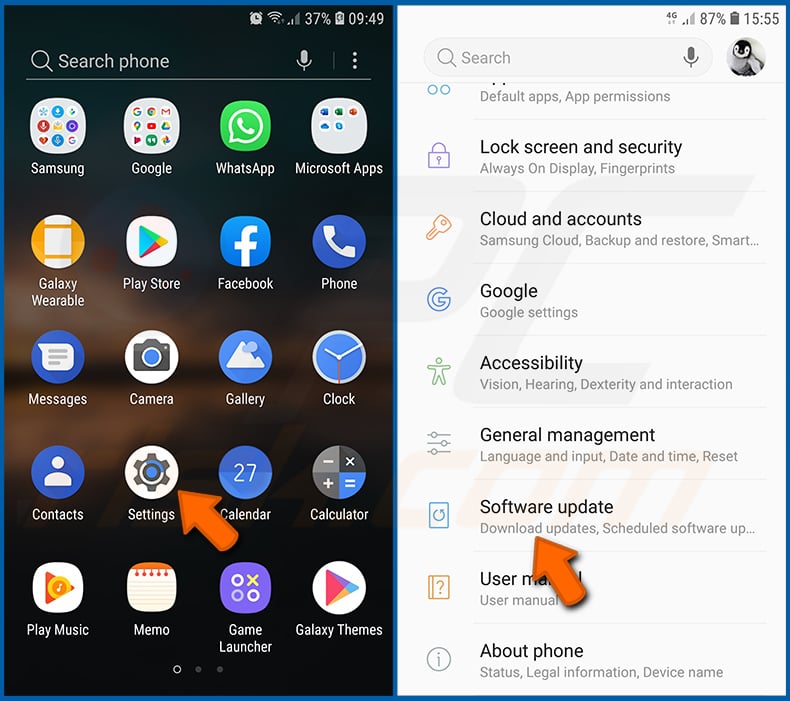

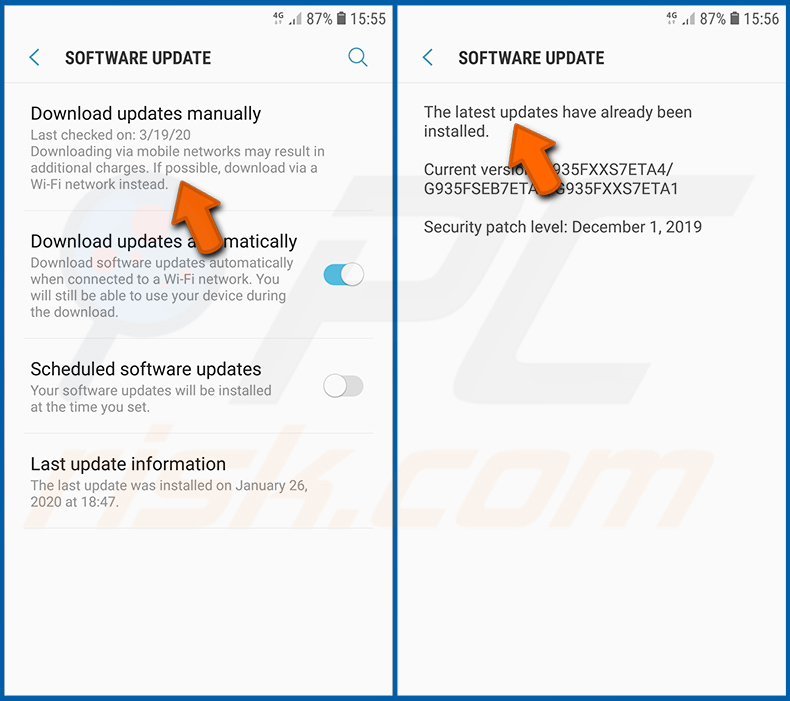

Die neuesten Software-Updates installieren:

Die Software auf dem neuesten Stand zu halten, ist eine bewährte Vorgehensweise, wenn es um die Gerätesicherheit geht. Die Gerätehersteller veröffentlichen kontinuierlich verschiedene Sicherheits-Patches und Android-Updates, um Fehler und Mängel zu beheben, die von Cyberkriminellen missbraucht werden können. Ein veraltetes System ist viel anfälliger, weshalb Sie immer sicherstellen sollten, dass die Software Ihres Geräts auf dem neuesten Stand ist.

Gehen Sie auf „Einstellungen", scrollen Sie nach unten, bis Sie „Software-Update" sehen und tippen Sie darauf.

Tippen Sie auf „Updates manuell herunterladen“ und prüfen Sie, ob Updates verfügbar sind. Wenn ja, installieren Sie diese sofort. Wir empfehlen auch, die Option „Updates automatisch herunterladen“ zu aktivieren - damit kann das System Sie benachrichtigen, sobald ein Update veröffentlicht wird und/oder es automatisch installieren.

[Zurück zum Inhaltsverzeichnis]

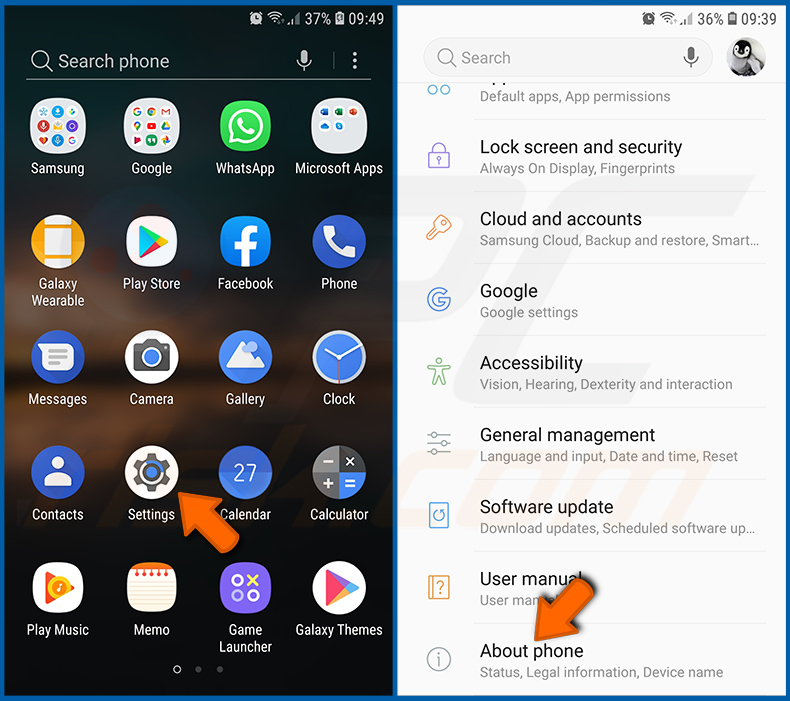

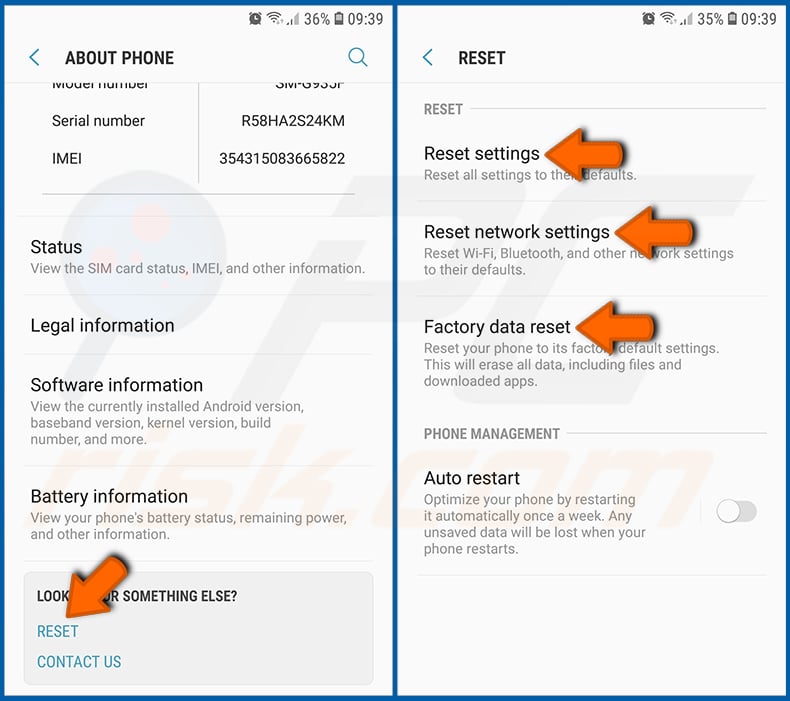

Das System auf Werkseinstellungen zurücksetzen:

Das Ausführen eines „Werkseinstellungen“ ist eine gute Möglichkeit, alle unerwünschten Anwendungen zu entfernen, die Systemeinstellungen auf die Standardeinstellungen zurückzusetzen und das Gerät allgemein zu reinigen. Beachten Sie, dass alle Daten auf dem Gerät gelöscht werden, einschließlich Fotos, Video-/Audiodateien, Telefonnummern (die im Gerät gespeichert sind, nicht auf der SIM-Karte), SMS-Nachrichten und so weiter. D.h. das Gerät wird auf Werkseinstellunjgen zurückgesetzt.

Sie können auch die grundlegenden Systemeinstellungen und/oder schlicht die Netzwerkeinstellungen wiederherstellen.

Gehen Sie auf „Einstellungen", scrollen Sie nach unten, bis Sie „Über das Telefon" sehen und tippen Sie darauf.

Scrollen Sie nach unten, bis Sie „Wiederherstellen" sehen und tippen Sie darauf. Wählen Sie nun die Aktion, die Sie durchführen möchten:

„Einstellungen zurücksetzen" - alle Systemeinstellungen auf die Standardeinstellungen zurücksetzen;

"Netzwerkeinstellungen zurücksetzen" - alle netzwerkbezogenen Einstellungen auf die Standardeinstellungen zurücksetzen;

„Auf Werkszustand zurücksetzen" - setzen Sie das gesamte System zurück und löschen Sie alle gespeicherten Daten vollständig;

[Zurück zum Inhaltsverzeichnis]

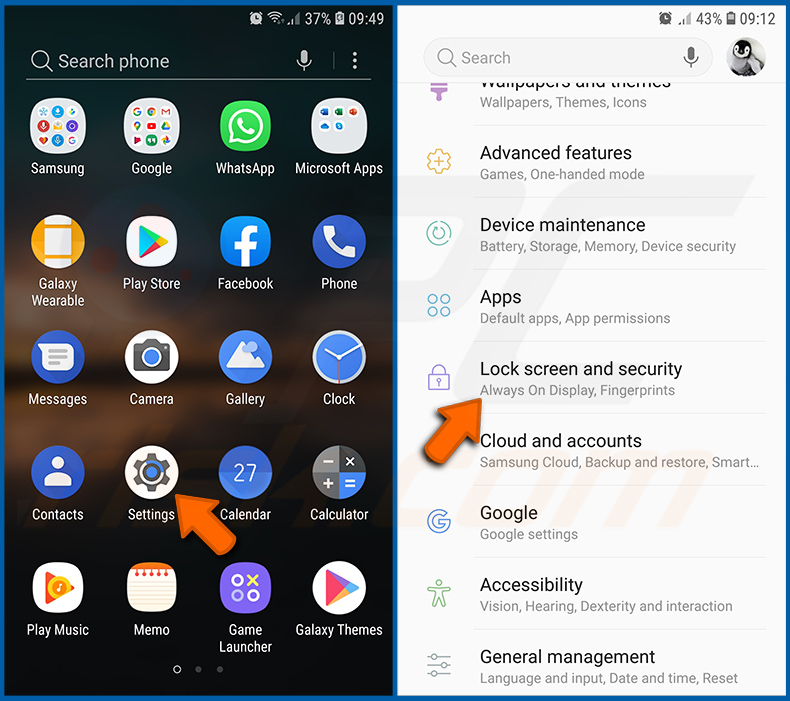

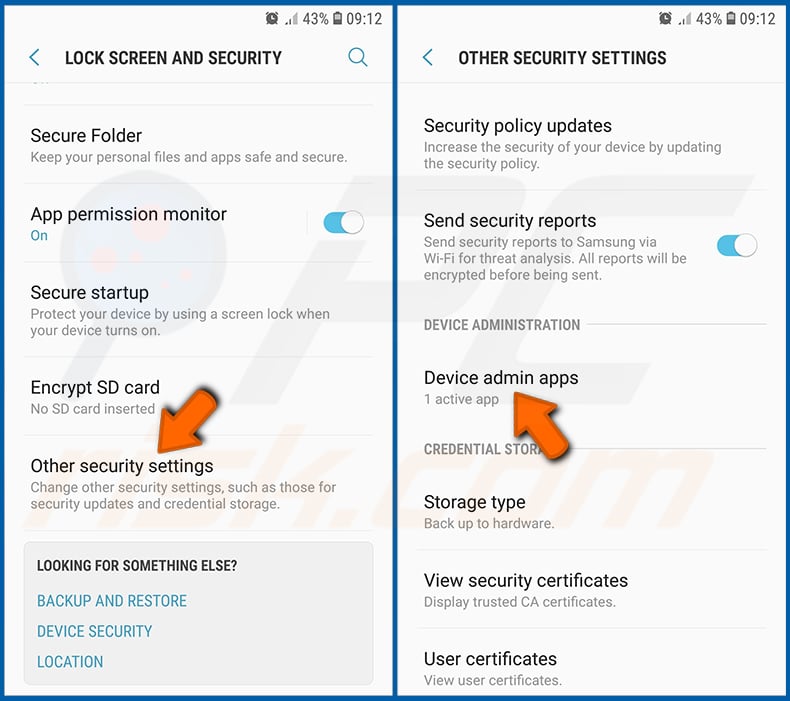

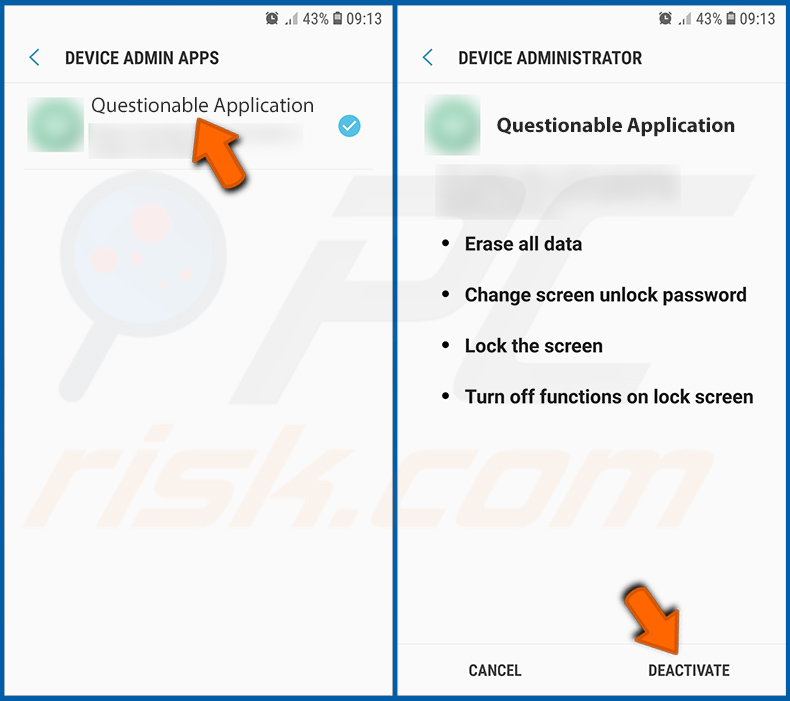

Anwendungen mit Administratorrechten deaktivieren:

Falls eine bösartige Anwendung Administratorrechte erhält, kann dies das System ernsthaft beschädigen. Um das Gerät so sicher wie möglich zu halten, sollten Sie immer überprüfen, welche Apps solche Berechtigungen haben und diejenigen deaktivieren, die diese nicht haben sollten.

Gehen Sie auf „Einstellungen", scrollen Sie nach unten, bis Sie „Sperrbildschirm und Sicherheit" sehen und tippen Sie darauf.

Scrollen Sie nach unten, bis Sie "Andere Sicherheitseinstellungen" sehen, tippen Sie auf sie und dann auf "Administratoren-Apps des Geräts".

Identifizieren Sie Anwendungen, die keine Administratorrechte haben sollen, tippen Sie auf sie und dann auf „DEAKTIVIEREN“.

Häufig gestellte Fragen (FAQ)

Mein Android-Gerät ist mit CherryBlos-Malware infiziert. Sollte ich mein Speichergerät formatieren, um sie loszuwerden?

Die meisten bösartigen Programme können ohne Formatierung entfernt werden.

Was sind die größten Probleme, die CherryBlos-Malware verursachen kann?

Die von Malware ausgehenden Bedrohungen hängen von ihren Fähigkeiten und der Vorgehensweise der Cyberkriminellen ab. CherryBlos wurde entwickelt, um Anmeldedaten für Kryptowährungen zu stehlen und Abhebungen von Kryptowährungen auf die Geldbörsen der Angreifer umzuleiten. Daher können Opfer dieser Malware schwerwiegende Datenschutzprobleme und finanzielle Einbußen erleiden.

Was ist der Zweck der CherryBlos-Malware?

Die meisten bösartigen Programme werden zur Erzielung von Einnahmen eingesetzt und die Funktionen von CherryBlos bekräftigen dies. Cyberkriminelle können Malware jedoch auch einsetzen, um sich selbst zu amüsieren, persönliche Rachefeldzüge durchzuführen, Prozesse zu stören (z. B. Webseiten, Dienste, Unternehmen usw.) und sogar politisch/geopolitisch motivierte Angriffe zu starten.

Wie hat die CherryBlos-Malware mein Android-Gerät infiltriert?

CherryBlos wird unter dem Deckmantel legitimer/einscheinbar klingender Apps (z. B. Robot 999, Happy Miner, SynthNet, GPTalk usw.) verbreitet, die über bösartige Webseiten mit YouTube-Videobeschreibungen, Twitter und Telegram beworben wurden.

Andere Verbreitungsmethoden sind jedoch sehr wahrscheinlich. Zu den am weitesten verbreiteten Techniken gehören: Spam-Mails, Online-Betrügereien, Malvertising, dubiose Download-Quellen (z. B. Freeware- und Drittanbieter-Webseiten, P2P-Tauschbörsen usw.), illegale Programmaktivierungswerkzeuge ("Cracks") und gefälschte Updates.

Wird Combo Cleaner mich vor Malware schützen?

Ja, Combo Cleaner kann die meisten bekannten Malware-Infektionen erkennen und beseitigen. Es muss betont werden, dass die Durchführung eines vollständigen Systemscans von größter Bedeutung ist, da sich ausgeklügelte bösartige Programme in der Regel tief im System verstecken.

▼ Diskussion einblenden