So vermeidet man auf Betrügereien, wie den "This Email Concerns Your Information Security" Betrug hereinzufallen

![]() Verfasst von Tomas Meskauskas am

Verfasst von Tomas Meskauskas am

Welche Art von Betrug ist "This Email Concerns Your Information Security"?

Bei unserer Überprüfung dieser E-Mail haben wir festgestellt, dass sie von betrügerischen Personen stammt. Das Hauptziel dieser irreführenden E-Mail besteht darin, Empfänger dazu zu verleiten, zu glauben, dass es um ihre Datensicherheit und den Schutz ihres Kontos geht. Die Betrüger, die für diese Masche verantwortlich sind, versuchen, die Empfänger dazu zu verleiten, ihnen Geld zu schicken.

Mehr über die betrügerische E-Mail "This Email Concerns Your Information Security"

Es handelt sich um eine typische Sextortion-E-Mail, in welcher der Absender eine Form von Online-Erpressung vornimmt. In dieser E-Mail behaupten die Betrüger, kompromittierende oder explizite Videos des Empfängers zu haben, die sie durch einen Zugriff auf das Konto des Empfängers erhalten haben.

Die Betrüger setzen in erster Linie auf Angst und Manipulation und behaupten, dass die kompromittierenden Inhalte mit den Kontakten, der Familie und den Freunden des Empfängers geteilt oder zur öffentlichen Demütigung online gestellt werden, wenn nicht eine bestimmte Geldsumme gezahlt wird (1350 US-Dollar in Bitcoin). Die Androhung der Bloßstellung und Peinlichkeit ist ein zentrales Element dieses Betrugs.

Betrügerische E-Mails wie diese zielen darauf ab, die Angst der Empfänger auszunutzen und sie zu einer Zahlung zu zwingen, um die Veröffentlichung der angeblich expliziten Inhalte zu verhindern. Es ist wichtig, dass Einzelpersonen sich dieser Betrügereien bewusst sind, sich nicht mit dem Betrüger einlassen und keine Zahlungen leisten, da der Betrüger tatsächlich häufig keine kompromittierenden Inhalte hat und nur auf finanziellen Gewinn durch Täuschung aus ist.

| Name | This Email Concerns Your Information Security Scam |

| Art der Bedrohung | Phishing, Schwindel, Social Engineering, Betrug |

| Falsche Behauptung | Das Konto des Empfängers ist gehackt worden |

| Kryptowallet-Adresse der Cyberkriminellen | 1GmtfRMFdctbJmhNZMgNNEeB7x1L8oKido |

| Tarnung | Brief eines Hackers |

| Verbreitungsmethoden | Irreführende E-Mails, betrügerische Online-Pop-up-Anzeigen, Suchmaschinen-Poisoning-Techniken |

| Schaden | Verlust sensibler privater Informationen, finanzielle Verluste, Identitätsdiebstahl. |

| Malware-Entfernung (Windows) | Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. |

Ähnliche Betrugsmaschen allgemein

Sextortion-Betrug ist eine Form der Online-Erpressung, bei der die Betrüger damit drohen, explizite oder kompromittierende Inhalte des Opfers, normalerweise Fotos oder Videos, zu veröffentlichen, wenn kein Lösegeld gezahlt wird. Bei diesen Betrugsmaschen handelt es sich häufig um betrügerische E-Mails oder Nachrichten, in denen behauptet wird, derartige Inhalte auf verschiedene Weise erlangt zu haben und in denen damit gedroht wird, sie mit den Kontakten des Opfers oder im Internet zu teilen.

Die Betrüger nutzen die Angst, die Verlegenheit oder die Verletzlichkeit des Opfers aus, um es zu einer Zahlung zu zwingen, auch wenn sie nicht im Besitz von explizitem Material sind. Weitere Beispiele für ähnliche E-Mails sind "Password Was Compromised Through A Legitimate Website", "Specialized Hacker Succeeded In Hacking Your Operating System", und "I Will Be Direct You Watch Adult Content".

Es ist wichtig, sich darüber im Klaren zu sein, dass Dateien und Links in E-Mails, die von Cyberkriminellen verschickt werden, zur Verbreitung von Malware verwendet werden können.

Wie infizieren Spam-Kampagnen Computer?

Benutzer können ihren Computer auf zwei Arten versehentlich per E-Mail infizieren. Eine gängige Methode ist das Öffnen von E-Mail-Anhängen, die bösartigen Code oder Malware enthalten. Diese Anhänge können wie harmlose Dateien aussehen, wie beispielsweise Dokumente, PDFs oder ausführbare Dateien, aber wenn sie geöffnet werden, können sie bösartige Scripts ausführen und das System des Empfängers kompromittieren.

Darüber hinaus kann das Anklicken von Links in E-Mails Benutzer auf betrügerische Webseiten führen, die für die Verbreitung von Malware entwickelt wurden.

Wie kann die Installation von Malware vermieden werden?

Halten Sie Ihr Betriebssystem, installierte Software und Antivirus-Programme auf dem neuesten Stand. Seien Sie vorsichtig, wenn Sie Dateien oder Anwendungen aus dem Internet herunterladen und beziehen Sie Software nur von seriösen Quellen wie offiziellen Webseiten oder App-Stores. Vermeiden Sie die Nutzung von P2P-Netzwerken und Torrent-Seiten, die häufig mit der Verbreitung von bösartigen Inhalten in Verbindung gebracht werden.

Seien Sie misstrauisch gegenüber unaufgeforderten Anhängen oder Links in E-Mails, da diese ein gängiger Vektor für die Verbreitung von Malware sein können. Vertrauen Sie Anzeigen und Pop-ups von zwielichtigen Quellen nicht, erlauben Sie unzuverlässigen Seiten nicht, Benachrichtigungen zu versenden und investieren Sie in zuverlässige Antivirus-Software.

Falls Sie bereits bösartige Anhänge geöffnet haben, empfehlen wir, einen Scan mit Combo Cleaner durchzuführen, um infiltrierte Malware automatisch zu beseitigen.

Aussehen der betrügerischen E-Mail "This Email Concerns Your Information Security" (GIF):

Der in dem E-Mail-Brief "This Email Concerns Your Information Security" dargestellte Text:

Subject: Reminder! Don't miss your important payment!

Greetings!

This email concerns your information security and account safety (*********)!

At this moment I have full access to (*********), as well as your electronic devices that you use on a regular basis.Let me explain how it all happened:

I work as a data analyst of databases in systems servicing (domain.com).

Half a year ago we integrated Artificial Intelligence (neural network) to ensure a more comfortable segregation of clients into specific groups

(based on preferences, website traffic statistics, password statistics, etc.).

As a result, the segregation of clients into clusters was done easily. You fell under the category of clients who enjoy masturbating to hardcore porn.

(to be honest, AI pays a lot of attention to this particular group, since it accords with targets of many marketing agencies).I gave it a thought and decided to use it for my benefit.

Since I am servicing rcs-software.com, I have full access to your account.

With the help of our cookie files, I managed to install special software to the devices with your authorization.

That software can control the camera and microphone, as well as manage and process any type of data.

This software includes special signatures, which appear as official software whenever detected by antivirus.I created software with the help of a neural network that can detect every attempt of yours to start masturbating to hardcore porn.

Every time you masturbated, the camera and microphone were activated and were recording masturbation video of you

(besides that, the porn video which you masturbate to, was displayed in the corner.) and sending it to my server.Basically, modern technologies have progressed to an extent whereby I can use the power of thought and distribute this video to all people who know and love you.

There is nothing to worry about. I faced a similar issue before too.

Previously, my handphone got a virus, which allowed to record me masturbating to a porn video with shemales. =)))I had to pay a big amount to those hackers to avoid that video going public.

Otherwise, I would have to find a valid explanation for my friends. They would not support that hobby of mine for sure...

Well, now I am the one doing similar hacking.That's why I would like to make a business proposal to you:

You shall pay me $1350 USD. Afterward, I will delete from all my servers the videos with you masturbating, and we pretend like it never happened before.

Otherwise, I will share this video with your entire contact list, which I saved previously.Beware, I can share this file via email as a hyperlink, attach it as a video file, upload it to social media,

or even distribute it to mass media (I have access to a few hacked Utube accounts).To avoid that, you need to send $1350 USD in Bitcoin equivalent to my BTC wallet: 1GmtfRMFdctbJmhNZMgNNEeB7x1L8oKido

It is a very simple task to do, and you can easily find any online cryptocurrency exchange to perform the transaction.

I will delete your video right after I receive the money. Furthermore, I will delete the spyware from your device, and you will never hear about me in the future.

Let's agree on the deadlines: 2 days (precisely 48 hours) is more than enough.

Right after you open this email, I will receive the notification and the countdown will start.Last, but not least:

Don't even try to report me to the police. They won't be able to find me because I use TOR, and Bitcoin transactions cannot be traced.

There is no point in addressing domain.com either because I deleted all the records of database entries and neural network requests

(those requests were made from the accounts of other staff that I managed to get access to).

Don't worry, I won't continue blackmailing you. There is no point in that because there are many other unfortunate people like you.

Besides that, if I wanted, I would do that a long time ago without telling you!

If you make any wrong moves, I will share your videos without hesitation.

Remember, you are not the only one who's unfortunate. Others will learn from your mistakes!

Best of luck!

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

▼ LADEN Sie Combo Cleaner herunter

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist Rcs Lt, die Muttergesellschaft von PCRisk. Lesen Sie mehr. Indem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu.

Schnellmenü:

- Was ist Diese E-Mail betrifft Ihre Datensicherheit Sexerpressungsbetrug?

- Bösartige E-Mail-Arten.

- Wie entdeckt man eine bösartige E-Mail?

- Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

Bösartige E-Mail-Arten:

![]() Phishing E-Mails

Phishing E-Mails

Meistens verwenden Cyberkriminelle betrügerische E-Mails, um Internetnutzer dazu zu bringen, ihre sensiblen privaten Daten preiszugeben, z. B. Anmeldedaten für verschiedene Online-Dienste, E-Mail-Konten oder Online-Banking-Daten.

Solche Angriffe werden als Phishing bezeichnet. Bei einem Phishing-Angriff versenden Cyberkriminelle in der Regel eine E-Mail-Nachricht mit dem Logo eines beliebten Dienstes (z. B. Microsoft, DHL, Amazon, Netflix), erzeugen eine Dringlichkeit (falsche Lieferadresse, abgelaufenes Kennwort usw.) und platzieren einen Link, von dem sie hoffen, dass ihre potenziellen Opfer darauf klicken.

Nach dem Anklicken des Links in einer solchen E-Mail-Nachricht werden die Opfer auf eine gefälschte Website umgeleitet, die der Original-Webseite identisch oder sehr ähnlich aussieht. Die Opfer werden dann aufgefordert, ihr Passwort, ihre Kreditkartendaten oder andere Informationen einzugeben, die von den Cyberkriminellen gestohlen werden.

![]() E-Mails mit bösartigen Anhängen

E-Mails mit bösartigen Anhängen

Ein weiterer beliebter Angriffsvektor ist E-Mail-Spam mit bösartigen Anhängen, die die Computer der Benutzer mit Malware infizieren. Bösartige Anhänge enthalten in der Regel Trojaner, die Passwörter, Bankdaten und andere sensible Informationen stehlen können.

Bei solchen Angriffen besteht das Hauptziel der Cyberkriminellen darin, ihre potenziellen Opfer dazu zu bringen, einen infizierten E-Mail-Anhang zu öffnen. Um dieses Ziel zu erreichen, wird in den E-Mail-Nachrichten in der Regel über kürzlich erhaltene Rechnungen, Faxe oder Sprachnachrichten gesprochen.

Wenn ein potenzielles Opfer auf die Verlockung hereinfällt und den Anhang öffnet, wird sein Computer infiziert, und die Cyberkriminellen können eine Menge vertraulicher Informationen sammeln.

Es ist zwar eine kompliziertere Methode, um persönliche Daten zu stehlen (Spam-Filter und Antivirenprogramme erkennen solche Versuche in der Regel), aber wenn sie erfolgreich ist, können Cyberkriminelle eine viel breitere Palette von Daten erhalten und Informationen über einen langen Zeitraum sammeln.

![]() Sex-Erpressungs-E-Mails

Sex-Erpressungs-E-Mails

Dies ist eine Art von Phishing. In diesem Fall erhalten die Nutzer eine E-Mail, in der behauptet wird, dass ein Cyberkrimineller auf die Webcam des potenziellen Opfers zugreifen konnte und ein Video von dessen Masturbation aufgenommen hat.

Um das Video loszuwerden, werden die Opfer aufgefordert, ein Lösegeld zu zahlen (normalerweise in Bitcoin oder einer anderen Kryptowährung). All diese Behauptungen sind jedoch falsch - Nutzer, die solche E-Mails erhalten, sollten sie ignorieren und löschen.

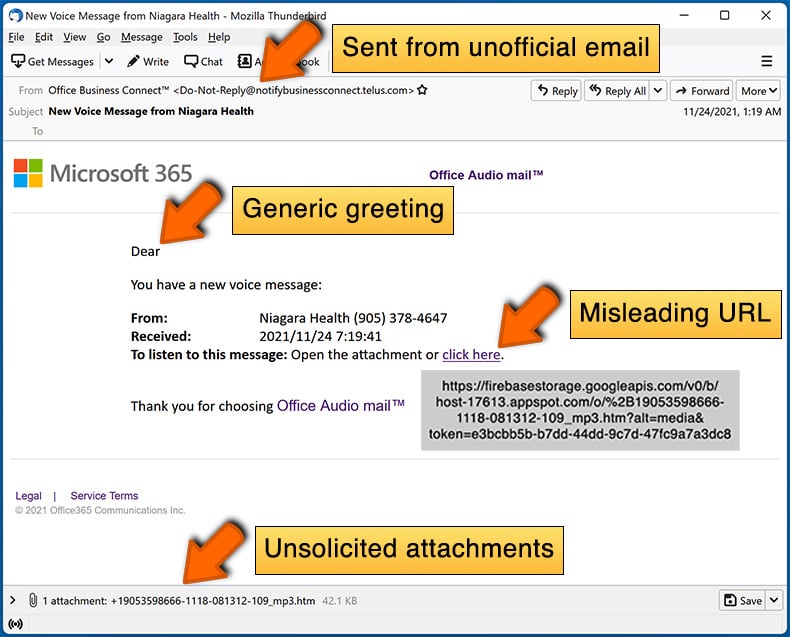

Wie entdeckt man eine bösartige E-Mail?

Während Cyberkriminelle versuchen, ihre Köder-E-Mails vertrauenswürdig aussehen zu lassen, gibt es einige Dinge, auf die Sie achten sollten, wenn Sie versuchen, eine Phishing-E-Mail zu erkennen:

- Überprüfen Sie die ("von") E-Mail-Adresse des Absenders: Fahren Sie mit der Maus über die Absenderadresse und prüfen Sie, ob sie seriös ist. Wenn Sie beispielsweise eine E-Mail von Microsoft erhalten haben, sollten Sie überprüfen, ob die E-Mail-Adresse @microsoft.com lautet und nicht etwas Verdächtiges wie @m1crosoft.com, @microsfot.com, @account-security-noreply.com usw.

- Prüfen Sie auf allgemeine Begrüßungen: Wenn die Begrüßung in der E-Mail "Sehr geehrter Benutzer", "Sehr geehrter @youremail.com", "Sehr geehrter Kunde" lautet, sollte dies misstrauisch machen. In der Regel werden Sie von Unternehmen mit Ihrem Namen angesprochen. Das Fehlen dieser Information könnte ein Hinweis auf einen Phishing-Versuch sein.

- Überprüfen Sie die Links in der E-Mail: Fahren Sie mit der Maus über den Link in der E-Mail. Wenn Ihnen der Link verdächtig vorkommt, klicken Sie ihn nicht an. Wenn Sie zum Beispiel eine E-Mail von Microsoft erhalten haben und der Link in der E-Mail anzeigt, dass er zu firebasestorage.googleapis.com/v0... führt, sollten Sie ihm nicht trauen. Klicken Sie am besten nicht auf die Links in den E-Mails, sondern besuchen Sie die Webseite des Unternehmens, von dem Sie die E-Mail erhalten haben.

- Vertrauen Sie nicht blindlings auf E-Mail-Anhänge: In der Regel fordern seriöse Unternehmen Sie auf, sich auf ihrer Website anzumelden und dort Dokumente einzusehen. Wenn Sie eine E-Mail mit einem Anhang erhalten haben, sollten Sie diese mit einem Virenschutzprogramm überprüfen. Infizierte E-Mail-Anhänge sind ein gängiges Angriffsmittel von Cyberkriminellen.

Um das Risiko des Öffnens von Phishing- und bösartigen E-Mails zu minimieren, empfehlen wir die Verwendung von Combo Cleaner.

Beispiel für eine Spam-E-Mail:

Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

- Wenn Sie auf einen Link in einer Phishing-E-Mail geklickt und Ihr Passwort eingegeben haben, sollten Sie Ihr Passwort so bald wie möglich ändern. Normalerweise sammeln Cyberkriminelle gestohlene Zugangsdaten und verkaufen sie dann an andere Gruppen, die sie für böswillige Zwecke verwenden. Wenn Sie Ihr Kennwort rechtzeitig ändern, haben die Kriminellen wahrscheinlich nicht genug Zeit, um Schaden anzurichten.

- Wenn Sie Ihre Kreditkartendaten eingegeben haben, wenden Sie sich so schnell wie möglich an Ihre Bank und erklären Sie die Situation. Es ist gut möglich, dass Sie Ihre kompromittierte Kreditkarte sperren und eine neue Karte beantragen müssen.

- Wenn Sie Anzeichen für einen Identitätsdiebstahl feststellen, sollten Sie sich umgehend an die Federal Trade Commission wenden. Diese Institution wird Informationen über Ihre Situation sammeln und einen persönlichen Wiederherstellungsplan erstellen.

- Wenn Sie einen bösartigen Anhang geöffnet haben, ist Ihr Computer wahrscheinlich infiziert. Sie sollten ihn mit einem seriösen Antivirenprogramm scannen. Zu diesem Zweck empfehlen wir die Anwendung Combo Cleaner.

- Helfen Sie anderen Internetnutzern - melden Sie Phishing-E-Mails an die Anti-Phishing Arbeitsgruppe, das Beschwerdezentrum für Internetverbrechen des FBI, das nationale Betrugsinformationszentrum und das U.S. Justizministerium.

Häufig gestellte Fragen (FAQ)

Warum habe ich diese E-Mail erhalten?

Kriminelle verschicken identische Briefe an Tausende von Empfängern in der Erwartung, dass jemand unter ihnen in die Irre geführt wird. Diesen Spam-E-Mails fehlt die Personalisierung und sie sind allgemeiner Natur.

Ich habe meine persönlichen Daten angegeben, als ich auf diese E-Mail hereingefallen bin, was soll ich tun?

Falls Sie als Antwort auf eine betrügerische E-Mail persönliche Daten angegeben haben, sollten Sie alle Passwörter für die Konten ändern, über die Sie Informationen weitergegeben haben. Als Zweites sollten Sie Ihre Kontoauszüge und Kreditberichte genau auf nicht autorisierte oder verdächtige Aktivitäten überprüfen. Drittens sollten Sie den Vorfall Ihrem E-Mail-Anbieter, Ihren Finanzinstituten und den zuständigen Behörden melden und ihnen die Einzelheiten des Betrugs mitteilen.

Ich habe eine bösartige Datei heruntergeladen und geöffnet, die einer E-Mail angehängt war, ist mein Computer infiziert?

Falls es sich bei der Datei, die Sie heruntergeladen und geöffnet haben, um eine ausführbare Datei (.exe) handelt, ist Ihr Computer höchstwahrscheinlich infiziert. Falls es sich jedoch um eine Dokument-Datei wie .pdf oder .doc handelt, besteht die Möglichkeit, dass Sie eine Infektion vermieden haben. In einigen Fällen reicht das bloße Öffnen eines Dokuments nicht aus, um Malware in Ihr System einzuschleusen.

Wurde mein Computer tatsächlich gehackt, und verfügt der Absender über irgendwelche Informationen?

Nein, Ihr Computer ist nicht gehackt oder infiziert. Betrüger wenden oft irreführende Taktiken an, um Personen davon zu überzeugen, dass ihr Computer gehackt oder infiziert wurde. Sie wenden verschiedene Techniken an, um ein falsches Gefühl von Dringlichkeit und Angst zu erzeugen, damit ihre Behauptungen glaubwürdiger erscheinen.

Ich habe Kryptowährungen an die in der E-Mail angegebene Adresse geschickt, kann ich mein Geld zurückerhalten?

Es ist nahezu unmöglich, Transaktionen dieser Art zurückzuverfolgen, was es extrem schwierig macht, die Gelder zurückzuerhalten.

Ich habe die E-Mail gelesen, den Anhang jedoch nicht geöffnet, ist mein Computer infiziert?

Das einfache Öffnen einer E-Mail ist völlig sicher. Systeminfektionen treten auf, wenn Sie auf Links in der E-Mail klicken oder angehängte Dateien öffnen.

Wird Combo Cleaner Malware-Infektionen entfernen, die im E-Mail-Anhang enthalten waren?

Combo Cleaner ist in der Lage, die meisten bekannten Malware-Infektionen zu finden und zu beseitigen. Da sich hochentwickelte Malware häufig tief innerhalb des Systems versteckt, ist es unbedingt erforderlich, einen gründlichen Systemscan durchzuführen.

▼ Diskussion einblenden