Entfernen der BugSleep Backdoor Malware

![]() Verfasst von Tomas Meskauskas am

Verfasst von Tomas Meskauskas am

Was für eine Art von Malware ist BugSleep?

BugSleep ist der Name einer Malware vom Typ Backdoor. Schadsoftware dieser Kategorie wird in der Regel in der Anfangsphase der Infektion verwendet, um Systeme für die weitere Infiltration vorzubereiten oder um Basisdaten zu sammeln. BugSleep kann eine Reihe von Befehlen auf Geräten ausführen und die Dateien der Opfer manipulieren.

Bei dieser Malware handelt es sich um eine speziell angefertigte Backdoor, die mindestens seit dem Frühjahr 2024 im Umlauf ist. Sie wird von einem Bedrohungsakteur namens "MuddyWater" verwendet; diese Gruppe steht in Verbindung mit dem Geheimdienstministerium der Islamischen Republik Iran (MOIS). BugSleep wurde erstmals bei einem Angriff auf ein in Israel ansässiges Unternehmen beobachtet.

Überblick über die BugSleep-Malware

BugSleep verfügt über Anti-Erkennungs- und Anti-Analyse-Funktionen, einschließlich der Erkennung bei Ausführung in einer Sandbox-Umgebung. Nach der Infiltration ergreift diese Backdoor Maßnahmen, um die Persistenz sicherzustellen. Sie stellt sich selbst als geplante Aufgabe ein, die alle dreißig Minuten wiederholt wird. Das bösartige Programm kann auch in den Schlafmodus wechseln, und einige Versionen können diese Zeit der Inaktivität ändern.

Außerdem kann BugSleep seinen Shellcode in legitime Prozesse wie PowerShell, Microsoft Edge, Google Chrome, Opera, AnyDesk und OneDrive einschleusen. Dieses Programm kann Befehle ausführen und Dateien verwalten, indem es sie schreibt und herunterlädt (stiehlt).

Malware-Entwickler verbessern häufig ihre Software und Methoden, und es gibt Hinweise darauf, dass BugSleep aktiv weiterentwickelt wird. Diese Hintertür wurde von Bugs (Fehlern) befreit und enthält ungenutzten Code. Daher können mögliche zukünftige Versionen von BugSleep schlanker sein oder zusätzliche/andere Funktionen enthalten.

Zusammenfassend lässt sich sagen, dass das Vorhandensein von Software wie BugSleep auf Geräten zu mehrfachen Systeminfektionen, ernsthaften Datenschutzproblemen, finanziellen Verlusten und Identitätsdiebstahl führen kann.

Es muss erwähnt werden, dass Malware, die gegen hochsensible Ziele eingesetzt wird (wie BugSleep), eine noch größere Bedrohung darstellen kann.

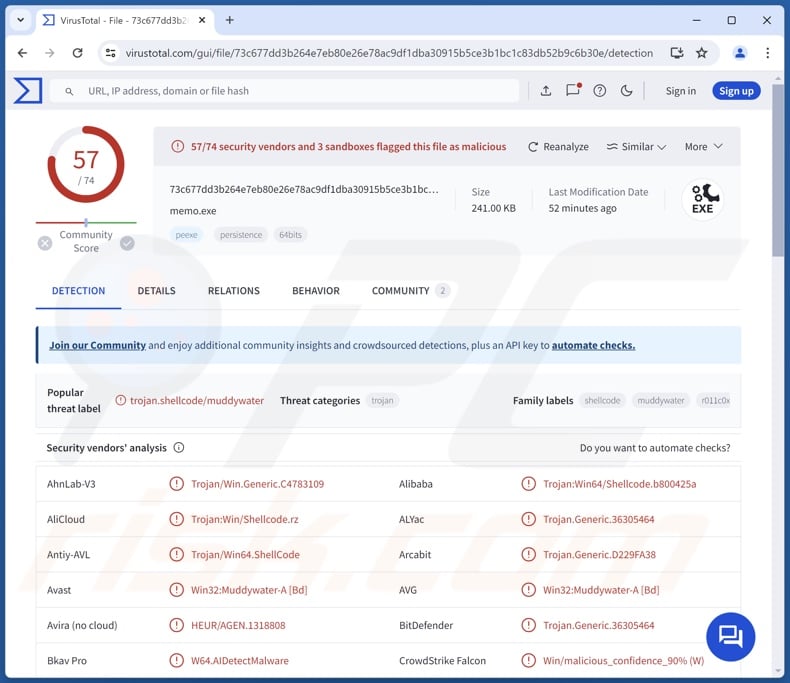

| Name | BugSleep malware |

| Bedrohung Typ | Trojaner, Backdoor |

| Erkennungs-Namen | Avast (Win32:Muddywater-A [Bd]), Combo Cleaner (Trojan.Generic.36305464), ESET-NOD32 (Eine Variante von Win64/Agent.YM), Kaspersky (Trojan.Win64.Shellcode.rc), Microsoft (Trojan:Win64/Donut.C!MTB), Vollständige Liste der Erkennungen (VirusTotal) |

| Symptome | Trojaner sind so konzipiert, dass sie sich heimlich und unbemerkt in den Computer des Opfers einschleusen, so dass auf einem infizierten Rechner keine besonderen Symptome zu erkennen sind. |

| Verbreitungsmethoden | Infizierte E-Mail-Anhänge, bösartige Online-Werbung, Social Engineering, Software-"Cracks". |

| Schaden | Diebstahl von Passwörtern und Bankdaten, Identitätsdiebstahl, Aufnahme des Computers des Opfers in ein Botnetz. |

| Malware-Entfernung (Windows) | Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. |

Beispiele für Malware vom Typ Backdoor

Warmcookie, NICECURL, TAMECAT, MadMxShel und XRed sind nur einige unserer neuesten Artikel über Backdoor-Malware.

Wie bereits in der Einleitung erwähnt, wird diese Art von Software in der Regel in der Anfangsphase der Infektion eingesetzt. Diese Programme können zur Vorbereitung von Systemen, zum Auskundschaften von Schwachstellen, zur Sicherung des Fortbestands, zur Erkundung und sogar zum Herunterladen/Installieren zusätzlicher bösartiger Programme oder Inhalte verwendet werden.

Es muss betont werden, dass unabhängig von der Funktionsweise der Malware ihr Vorhandensein auf einem System die Integrität des Geräts und die Sicherheit der Benutzer gefährdet. Daher müssen alle Bedrohungen sofort nach ihrer Entdeckung beseitigt werden.

Wie hat BugSleep meinen Computer infiltriert?

Es wurde festgestellt, dass BugSleep über E-Mail-Spam-Kampagnen (Malspam) verbreitet wird. Dies ist die übliche Vorgehensweise der "MuddyWater"-Bedrohungsgruppe, die mit MOIS verbunden ist. Mit dem BugSleep wurde ein israelisches Unternehmen angegriffen.

MuddyWater ist im Nahen Osten sehr aktiv, hat aber auch Kampagnen in Ländern außerhalb dieser Region durchgeführt. Die Gruppe hat in ihrem Malspam sowohl gezielte als auch generische Köder verwendet. Dieser Bedrohungsakteur hat versucht, Netzwerke zu infizieren, die mit Fluggesellschaften, Reisebüros, Nachrichtenorganisationen, Gemeinden (Israel) und anderen Einrichtungen verbunden sind.

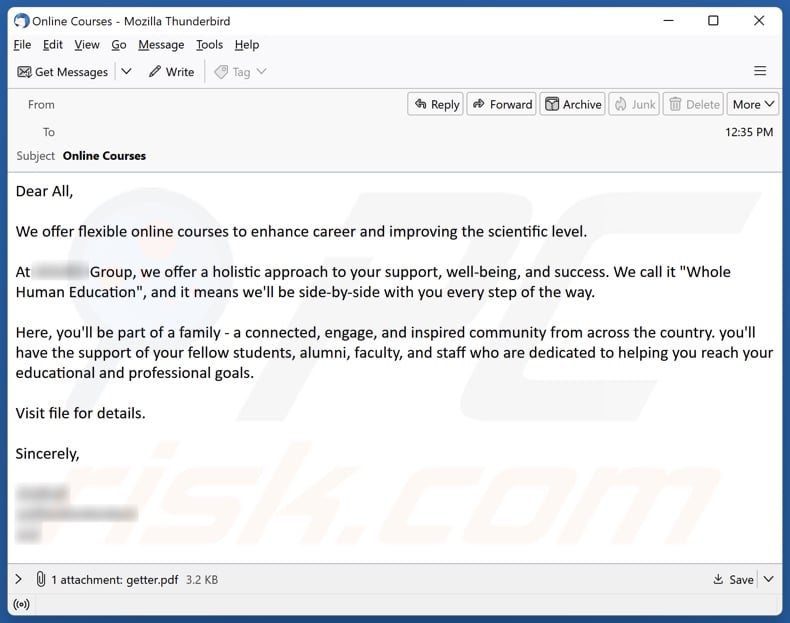

Die E-Mail-Köder nannten zumindest die Zielorganisationen, variierten aber in ihren Themen (z. B. branchenspezifische Software, Online-Kurse, Webinare usw.). Die Köder wurden auch wiederverwendet; die gleiche Vorlage wurde in einer Kampagne in Saudi-Arabien und gegen ein israelisches Unternehmen verwendet (letzteres verbreitete BugSleep).

MuddyWater hat Spam-Mails in lokalen Sprachen und in Englisch verschickt. Typischerweise wird der Malspam über gestohlene E-Mail-Konten verschickt, die mit dem Ziel verbunden sind.

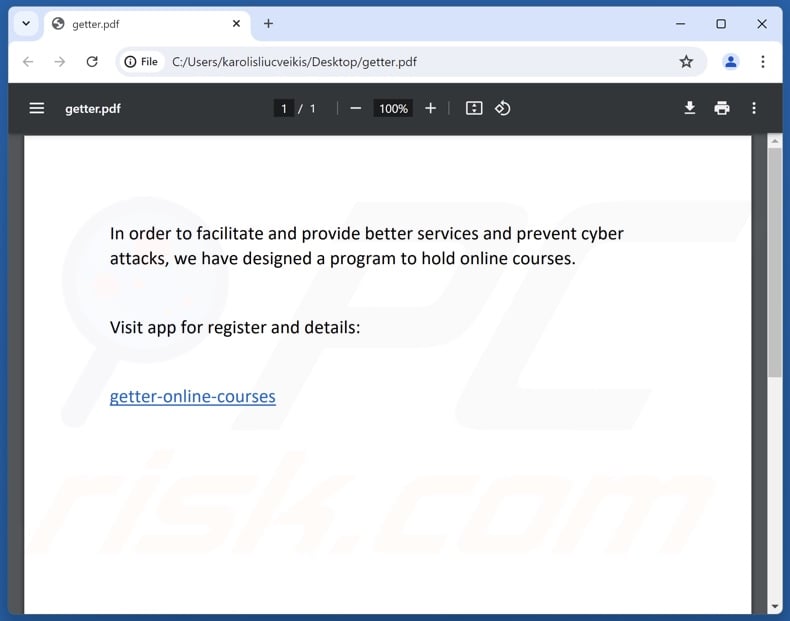

Um die Kampagne zur Verbreitung von BugSleep zu erweitern, enthielten die E-Mails einen PDF-Anhang mit einem Link, der zum Download eines ZIP-Archivs führte. Diese Datei wurde über den Dateifreigabedienst Egnyte gehostet.

Egnyte wird in Unternehmen häufig für die gemeinsame Nutzung von Dateien über das Internet verwendet. Die fragliche Bedrohungsgruppe hat Egnyte-Subdomänen verwendet, die die Namen von Zielpersonen enthalten, und wenn eine Webseite geöffnet wird, kann sie der vom Ziel verwendeten Namensgebung folgen und den entsprechenden Absender enthalten.

Das heruntergeladene Archiv enthielt die ausführbare Datei von BugSleep. Diese Malware könnte sich dann selbst in echte Prozesse einschleusen und dann Aktivitäten im Zusammenhang mit der Persistenz durchführen, bevor sie sich mit ihrem C&C-Server (Command and Control) verbindet.

BugSleep könnte jedoch auch mit anderen Methoden verbreitet werden. Cyber-Kriminelle setzen vor allem auf Phishing und Social-Engineering-Taktiken, um Malware zu verbreiten. Schadprogramme sind in der Regel als reguläre Inhalte getarnt oder mit ihnen gebündelt.

Schädliche Dateien kommen in verschiedenen Formaten vor, z. B. Archive (ZIP, RAR usw.), ausführbare Dateien (.exe, .run usw.), Dokumente (Microsoft Office, Microsoft OneNote, PDF usw.), JavaScript usw. Sobald eine bösartige Datei ausgeführt oder anderweitig geöffnet wird (z. B. durch Anklicken eingebetteter Links/Dateien, Aktivierung von Makros usw.), wird die Infektionskette in Gang gesetzt.

Zu den weit verbreiteten Verbreitungstechniken gehören: bösartige Anhänge/Links in Spam (z. B. E-Mails, DMs/PMs usw.), Drive-by-Downloads (heimliche/trügerische Downloads), Online-Betrug, Malvertising, verdächtige Download-Quellen (z. B. Freeware- und Drittanbieter-Websites, P2P-Sharing-Netzwerke usw.), raubkopierte Inhalte, illegale Software-Aktivierungs-Tools ("Cracking") und gefälschte Updates.

Darüber hinaus können sich einige bösartige Programme über lokale Netzwerke und Wechseldatenträger (z. B. externe Festplatten, USB-Sticks usw.) selbst verbreiten.

Wie lässt sich die Installation von Malware vermeiden?

Wir empfehlen dringend, eingehende E-Mails und andere Nachrichten mit Vorsicht zu genießen. Öffnen Sie keine Anhänge oder Links in dubiosen/irrelevanten E-Mails, da sie bösartig sein können. Seien Sie außerdem beim Surfen wachsam, da betrügerische und gefährliche Online-Inhalte meist echt und harmlos erscheinen.

Eine weitere Empfehlung ist, nur von offiziellen und verifizierten Kanälen herunterzuladen. Wir empfehlen die Aktivierung und Aktualisierung von Programmen mit Funktionen/Tools, die von seriösen Entwicklern bereitgestellt werden, da diese von Drittanbietern erworbenen Programme Malware enthalten können.

Für die Sicherheit des Geräts/Benutzers ist es unerlässlich, ein seriöses Antivirenprogramm zu installieren und auf dem neuesten Stand zu halten. Diese Software muss verwendet werden, um regelmäßige Systemprüfungen durchzuführen und Bedrohungen und Probleme zu entfernen. Wenn Sie glauben, dass Ihr Computer bereits infiziert ist, empfehlen wir, einen Scan mit Combo Cleaner durchzuführen, um infiltrierte Malware automatisch zu entfernen.

Screenshot einer Spam-E-Mail, die die BugSleep-Backdoor-Malware verbreitet:

Text in diesem E-Mail-Brief:

Subject: Online Courses

Dear All,

We offer flexible online courses to enhance career and improving the scientific level.

At - Group, we offer a holistic approach to your support, well-being, and success. We call it "Whole Human Education", and it means we'll be side-by-side with you every step of the way.

Here, you'll be part of a family - a connected, engage, and inspired community from across the country. you'll have the support of your fellow students, alumni, faculty, and staff who are dedicated to helping you reach your educational and professional goals.

Visit file for details.

Sincerely,-

Screenshot des bösartigen Anhangs, der BugSleep verbreitet ("getter.pdf"):

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

▼ LADEN Sie Combo Cleaner herunter

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist Rcs Lt, die Muttergesellschaft von PCRisk. Lesen Sie mehr. Indem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu.

Schnellmenü:

- Was ist BugSleep?

- SCHRITT 1. Manuelle Entfernung von BugSleep Malware.

- SCHRITT 2. Überprüfen Sie, ob Ihr Computer sauber ist.

Wie entfernt man Malware manuell?

Die manuelle Entfernung von Malware ist eine komplizierte Aufgabe - normalerweise ist es am besten, wenn Antiviren- oder Anti-Malware-Programme dies automatisch erledigen. Zur Entfernung dieser Malware empfehlen wir die Verwendung von Combo Cleaner.

Wenn Sie Malware manuell entfernen möchten, müssen Sie zunächst den Namen der Malware ermitteln, die Sie zu entfernen versuchen. Hier ist ein Beispiel für ein verdächtiges Programm, das auf dem Computer eines Benutzers läuft:

Wenn Sie die Liste der auf Ihrem Computer ausgeführten Programme überprüft haben, z. B. mit dem Task-Manager, und ein verdächtig aussehendes Programm gefunden haben, sollten Sie mit diesen Schritten fortfahren:

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt die Speicherorte der Autostart-Anwendungen, der Registrierung und des Dateisystems an:

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt die Speicherorte der Autostart-Anwendungen, der Registrierung und des Dateisystems an:

Starten Sie Ihren Computer im abgesicherten Modus neu:

Starten Sie Ihren Computer im abgesicherten Modus neu:

Benutzer von Windows XP und Windows 7: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, auf Herunterfahren, auf Neustart und auf OK. Drücken Sie während des Startvorgangs Ihres Computers mehrmals die Taste F8 auf Ihrer Tastatur, bis Sie das Menü "Erweiterte Windows-Optionen" sehen, und wählen Sie dann "Abgesicherter Modus mit Netzwerkbetrieb" aus der Liste.

Video, das zeigt, wie man Windows 7 im "Abgesicherten Modus mit Netzwerkbetrieb" startet:

Windows 8-Benutzer: Starten Sie Windows 8 im abgesicherten Modus mit Netzwerkbetrieb - Gehen Sie zum Windows 8-Startbildschirm, geben Sie Erweitert ein und wählen Sie in den Suchergebnissen Einstellungen. Klicken Sie auf Erweiterte Startoptionen, im geöffneten Fenster "Allgemeine PC-Einstellungen" wählen Sie Erweiterter Start.

Klicken Sie auf die Schaltfläche "Jetzt neu starten". Ihr Computer wird nun neu gestartet und zeigt das Menü "Erweiterte Startoptionen" an. Klicken Sie auf die Schaltfläche "Problembehandlung" und dann auf die Schaltfläche "Erweiterte Optionen". Klicken Sie auf dem Bildschirm mit den erweiterten Optionen auf "Starteinstellungen".

Klicken Sie auf die Schaltfläche "Neu starten". Ihr PC startet neu und zeigt den Bildschirm "Starteinstellungen" an. Drücken Sie F5, um im abgesicherten Modus mit Vernetzung zu starten.

Video, das zeigt, wie man Windows 8 im "Abgesicherten Modus mit Netzwerkbetrieb" startet:

Benutzer von Windows 10: Klicken Sie auf das Windows-Logo und wählen Sie das Energiesymbol. Klicken Sie im geöffneten Menü auf "Neustart", während Sie die Umschalttaste auf Ihrer Tastatur gedrückt halten. Im Fenster "Wählen Sie eine Option" klicken Sie auf "Fehlerbehebung", dann wählen Sie "Erweiterte Optionen".

Wählen Sie im Menü "Erweiterte Optionen" die Option "Starteinstellungen" und klicken Sie auf die Schaltfläche "Neu starten". Im folgenden Fenster sollten Sie die Taste "F5" auf Ihrer Tastatur drücken. Dadurch wird Ihr Betriebssystem im abgesicherten Modus mit Vernetzung neu gestartet.

Video, das zeigt, wie man Windows 10 im "Abgesicherten Modus mit Netzwerkbetrieb" startet:

Entpacken Sie das heruntergeladene Archiv und führen Sie die Datei Autoruns.exe aus.

Entpacken Sie das heruntergeladene Archiv und führen Sie die Datei Autoruns.exe aus.

Klicken Sie in der Autoruns-Anwendung oben auf "Optionen" und deaktivieren Sie die Optionen "Leere Speicherorte ausblenden" und "Windows-Einträge ausblenden". Klicken Sie anschließend auf das Symbol "Aktualisieren".

Klicken Sie in der Autoruns-Anwendung oben auf "Optionen" und deaktivieren Sie die Optionen "Leere Speicherorte ausblenden" und "Windows-Einträge ausblenden". Klicken Sie anschließend auf das Symbol "Aktualisieren".

Überprüfen Sie die von der Anwendung Autoruns bereitgestellte Liste und suchen Sie die Malware-Datei, die Sie beseitigen möchten.

Überprüfen Sie die von der Anwendung Autoruns bereitgestellte Liste und suchen Sie die Malware-Datei, die Sie beseitigen möchten.

Notieren Sie sich ihren vollständigen Pfad und Namen. Beachten Sie, dass manche Malware Prozessnamen unter legitimen Windows-Prozessnamen verbirgt. In diesem Stadium ist es sehr wichtig, das Entfernen von Systemdateien zu vermeiden. Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, klicken Sie mit der rechten Maustaste auf seinen Namen und wählen Sie "Löschen".

Nachdem Sie die Malware über die Anwendung Autoruns entfernt haben (dadurch wird sichergestellt, dass die Malware beim nächsten Systemstart nicht automatisch ausgeführt wird), sollten Sie auf Ihrem Computer nach dem Namen der Malware suchen. Stellen Sie sicher, dass Sie versteckte Dateien und Ordner aktivieren, bevor Sie fortfahren. Wenn Sie den Dateinamen der Malware finden, entfernen Sie ihn unbedingt.

Starten Sie Ihren Computer im normalen Modus neu. Wenn Sie diese Schritte befolgen, sollte jegliche Malware von Ihrem Computer entfernt werden. Beachten Sie, dass die manuelle Entfernung von Bedrohungen fortgeschrittene Computerkenntnisse erfordert. Wenn Sie nicht über diese Kenntnisse verfügen, überlassen Sie die Malware-Entfernung Antiviren- und Anti-Malware-Programmen.

Diese Schritte funktionieren möglicherweise nicht bei fortgeschrittenen Malware-Infektionen. Wie immer ist es besser, einer Infektion vorzubeugen, als zu versuchen, Malware später zu entfernen. Um Ihren Computer sicher zu halten, installieren Sie die neuesten Betriebssystem-Updates und verwenden Sie Antiviren-Software. Um sicherzugehen, dass Ihr Computer frei von Malware-Infektionen ist, empfehlen wir, ihn mit Combo Cleaner zu scannen.

Häufig gestellte Fragen (FAQ)

Mein Computer ist mit BugSleep-Malware infiziert. Sollte ich mein Speichermedium formatieren, um die Malware loszuwerden?

Die Entfernung von Malware erfordert selten solch drastische Maßnahmen.

Was sind die größten Probleme, die BugSleep-Malware verursachen kann?

Die Gefahren, die von einer Infektion ausgehen, hängen von den Funktionen der Malware und der Vorgehensweise der Cyberkriminellen ab. BugSleep ist ein Backdoor-ähnliches Programm, das in der Lage ist, seine Persistenz zu gewährleisten, Befehle auszuführen und Dateien zu stehlen.

Im Allgemeinen können solche Infektionen zu mehreren Systeminfektionen, ernsthaften Datenschutzproblemen, finanziellen Verlusten und Identitätsdiebstahl führen. Es ist bemerkenswert, dass BugSleep gegen hochsensible Ziele eingesetzt wurde - und Angriffe dieser Art können Bedrohungen von größerer Bedeutung darstellen.

Was ist der Zweck der BugSleep-Malware?

Malware wird in erster Linie eingesetzt, um Einnahmen zu erzielen. Cyber-Kriminelle können Schadprogramme jedoch auch einsetzen, um sich selbst zu amüsieren, persönliche Rachefeldzüge durchzuführen, Prozesse zu stören (z. B. Websites, Dienste, Unternehmen, Organisationen usw.), Hacktivismus zu betreiben und politisch/geopolitisch motivierte Angriffe zu starten.

Es ist wichtig zu erwähnen, dass BugSleep mit dem iranischen Ministerium für Nachrichtendienst und Sicherheit(MOIS) in Verbindung gebracht wird, was auf solide geopolitische Motive schließen lässt.

Wie hat die BugSleep-Malware meinen Computer infiltriert?

BugSleep wurde über Malspam (bösartige Spam-Kampagnen) verbreitet. Andere Verbreitungsmethoden sind nicht unwahrscheinlich.

Malware wird in erster Linie durch Drive-by-Downloads, Online-Betrug, Malvertising, nicht vertrauenswürdige Download-Quellen (z. B. Freeware und kostenlose Filehosting-Websites, P2P-Tauschbörsen usw.), raubkopierte Inhalte, illegale Software-Aktivierungstools ("Cracks") und gefälschte Updates verbreitet. Einige bösartige Programme können sich sogar selbst über lokale Netzwerke und Wechseldatenträger verbreiten.

Wird mich Combo Cleaner vor Malware schützen?

Ja, Combo Cleaner ist in der Lage, fast alle bekannten Malware-Infektionen zu erkennen und zu beseitigen. Es muss betont werden, dass die Durchführung eines vollständigen Systemscans von größter Wichtigkeit ist, da sich hochentwickelte bösartige Software in der Regel tief im System versteckt.

▼ Diskussion einblenden