CryptoStealer Trojaner

![]() Verfasst von Tomas Meskauskas am (aktualisiert)

Verfasst von Tomas Meskauskas am (aktualisiert)

Was ist CryptoStealer?

CryptoStealer ist ein generischer Name für Viren, die dazu bestimmt sind, Krypto-Währungen und Krypto-Währungs-Wallets zu stehlen. In den letzten Jahren wurde das Kryptomining sehr beliebt, besonders nach dem Erfolg von Bitcoin im letzten Quartal 2017. Das Ganze zog viel Aufmerksamkeit und Investitionen auf sich.

Natürlich haben sich auch Cyberkriminelle dafür interessiert, denn es ist eine gute Möglichkeit, Einnahmen zu generieren, vor allem aufgrund der Tatsache, dass Transaktionen anonym sind. Diese Personen begannen mit dem Diebstahl von Kryptowährungen durch den Einsatz verschiedener Techniken, angefangen bei der Entführung schlecht geschützter Websites (Verbrecher ändern den Inhalt von Websites, indem sie die Kryptowallet-Adresse des Website-Besitzers in ihre eigene ändern) bis hin zur Entwicklung von hochriskanter Malware, die Kontoinformationen stiehlt und andere bösartige Handlungen durchführt.

Obwohl Cyberkriminelle viele Methoden verwenden, um Kryptowährungen zu stehlen, werden wir heute über bösartige Anwendungen sprechen, die für solche bösartigen Aktivitäten verwendet werden. Es gibt eine Vielzahl von Malware, die Cyberkriminellen hilft, Kryptowährungs- und Kryptowalettendetails zu stehlen.

Die meisten dieser Viren sind darauf ausgelegt, gespeicherte Anmeldungen/Passwörter, Browser-Cookies, Aufzeichnungsbildschirme, Tastenanschläge und Webbrowseraktivitäten zu stehlen. Die aufgezeichneten Informationen werden auf einem Remote Command and Control (C&C)-Server gespeichert.

Daher erhalten Cyberkriminelle schließlich Zugang zu den Kryptowährungs-Geldbörsen der Benutzer und können leicht Geld auf ihre eigenen überweisen. Nun, wenn das nicht genug war, verwenden viele Benutzer dieselben E-Mails/Logins und Passwörter für viele Konten, was bedeutet, dass gestohlene Daten auf verschiedene Weise missbraucht werden können.

Z.B. können Verbrecher auf die Kreditkarten der Benutzer zugreifen und alle Ersparnisse der Benutzer stehlen. Darüber hinaus nutzen diese Personen oft gestohlene E-Mails und Social Network Accounts, um die Malware noch weiter zu verbreiten.

Jetzt gibt es eine weitere Art von Viren, die dazu bestimmt sind, die Aktivitäten der Benutzer zu überwachen. Die Malware erkennt, wenn der Benutzer versucht, Kryptowährung zu übertragen, und ändert die Wallet-Adresse des Empfängers in diejenige, die zu Cyberkriminellen gehört.

Denken Sie nun daran, dass die Kryptowallet-Adresse eine lange Reihe von zufälligen Zeichen ist. Daher ist es sehr wahrscheinlich, dass die Nutzer diese Veränderungen nicht bemerken und versehentlich Geld an Cyberkriminelle überweisen und nicht an jemanden, den sie wollten.

Es gibt auch eine Art von Viren, die nicht personenbezogene Daten stehlen, sondern die Ressourcen des Systems missbrauchen, um Kryptowährung zu gewinnen. Offensichtlich gehen alle Einnahmen in die Taschen von Cyberkriminellen.

Das Problem ist, dass das Mining bis zu 100% der Systemressourcen beanspruchen kann, was es instabil (es ist sehr wahrscheinlich, dass es abstürzt) und praktisch unbrauchbar (es reagiert kaum) macht. Es ist erwähnenswert, dass die meisten dieser Viren im Hintergrund der Systeme arbeiten und eine großartige Arbeit beim Verstecken leisten.

Daher können Benutzer in den meisten Fällen ihre Anwesenheit nicht bestimmen/erkennen. Die einzigen Spuren, die diese Viren typischerweise hinterlassen, sind Dateien, die irgendwo tief in Systemordnern versteckt sind, und Prozesse mit fragwürdigen Namen im Windows Task Manager.

Einige dieser Prozesse verwenden legitim aussehende Namen als Tarnung (z.B. sys32.exe, system.exe, etc.), was es für einen normalen Benutzer noch schwieriger macht zu unterscheiden. Wenn Sie jedoch den Verdacht haben, dass Ihr Computer infiziert ist und/oder Sie ausgeraubt wurden (z.B. wurde Ihre Kryptotasche oder Kreditkarte leer), dann scannen Sie Ihren Computer sofort mit einem seriösen Antiviren-/Anti-Spyware-Programm und beseitigen Sie alle erkannten Bedrohungen. Außerdem sollten Sie alle verdächtigen Anwendungen und Browser-Plugins entfernen.

| Name | CryptoStealer Virus |

| Art der Bedrohung | Trojaner, Passwort-stehlender Virus, Banking-Malware, Sypware |

| Symptome | Trojaner wurden entwickelt, um den Computer des Opfers heimlich zu infiltrieren und zu schweigen, so dass auf einem infizierten Computer keine besonderen Symptome deutlich sichtbar sind. |

| Verbreitungsmethoden | Infizierte E-Mail-Anhänge, bösartige Online-Werbung, Social Engineering, Software-Cracks. |

| Schaden | Gestohlene Bankdaten, Passwörter, Identitätsdiebstahl, Computer des Opfers, der einem Botnetz hinzugefügt wurde. |

| Entfernung | Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. |

Wie bereits erwähnt, gibt es viele kryptodiebstahlende Viren da draußen. Die Liste der Beispiele beinhaltet (ist aber nicht beschränkt auf) Torrent Movies, Vidar, CookieMiner, AZORult, Spy.Delf, TrickBot, CryptoShuffler und viele andere Diese Viren werden von verschiedenen Cyberkriminellen entwickelt, so dass sich ihr Verhalten leicht unterscheiden kann.

Ihr Hauptziel ist jedoch genau das gleiche: Cyberkriminelle dabei zu unterstützen, Einnahmen zu generieren, indem sie ahnungslose Nutzer bestehlen. Daher ist die Eliminierung solcher Viren äußerst wichtig.

Wie hat der CryptoStealer meinen Computer infiltriert?

Um solche Trojaner zu vermehren, verwenden Cyberkriminelle häufig E-Mail-Spam-Kampagnen, gefälschte Software-Updater, inoffizielle Software-Downloadquellen, Software-Cracks und andere Trojaner. Spam-Kampagnen werden eingesetzt, um bösartige Anhänge (z.B. Links/Dokumente) zu verbreiten.

E-Mails enthalten in der Regel irreführende Nachrichten, die Benutzer zum Öffnen der Anhänge auffordern. Allerdings führt dies oft zu einer risikoreichen Computerviren.

Gefälschte Software-Updater infizieren Computer, indem sie entweder die Fehler/Fehler veralteter Software ausnutzen oder einfach Malware herunterladen und installieren, anstatt versprochene/erwartete Updates. Software-Download-Quellen von Drittanbietern (Peer-to-Peer [P2P]-Netzwerke, kostenlose Datei-Hosting-Sites, Freeware-Download-Websites usw.) stellen bösartige ausführbare Dateien als legitime Software dar und führen dazu, dass Benutzer selbst Malware herunterladen und installieren. Software-Cracks werden verwendet, um die Software-Aktivierung zu umgehen.

Allerdings benutzen Gauner diese Werkzeuge oft (gefälschte), um Viren zu verbreiten. Anstatt bezahlte Software zu aktivieren, infizieren Benutzer daher oft ihre Computer.

Einige Trojaner sind so konzipiert, dass sie sogenannte "Ketteninfektionen" verursachen. Sie infiltrieren grundsätzlich Computer und injizieren kontinuierlich zusätzliche Malware in das System.

Wie kann man die Installation von Malware vermeiden?

Zunächst einmal sollten die Anwender wissen, dass die Hauptgründe für Computerinfektionen schlechte Kenntnisse und rücksichtsloses Verhalten sind. Der Schlüssel zu seiner Sicherheit ist Vorsicht und daher ist Vorsicht beim Surfen im Internet und beim Herunterladen/Installieren/Aktualisieren von Software ein Muss.

Achten Sie immer darauf, dass Sie jeden einzelnen erhaltenen E-Mail-Brief sorgfältig analysieren. Wenn der Absender verdächtig/unerkennbar aussieht und/oder der Anhang Sie nicht betrifft, dann öffnen Sie keine angehängte Datei/Link und löschen Sie die E-Mail sofort.

Achten Sie außerdem darauf, dass Sie Apps nur aus offiziellen Quellen herunterladen und dabei direkte Download-Links verwenden. Downloader/Installationsprogramme Dritter enthalten oft Rogue-Apps, weshalb solche Tools niemals verwendet werden sollten.

Wir empfehlen dringend, die installierten Anwendungen/Betriebssysteme immer auf dem neuesten Stand zu halten. Verwenden Sie dazu jedoch nur implementierte Funktionen oder Werkzeuge, die vom offiziellen Entwickler zur Verfügung gestellt werden.

Darüber hinaus sollten Sie niemals Software-Cracks verwenden, da nicht nur die Nutzung raubkopierter Software als Cyberkriminalität gilt, sondern auch die Gefahr besteht, Ihren Computer zu infizieren. Ein seriöses Antiviren-/Anti-Spyware-Programm zu haben, das installiert und ausgeführt wird, ist ebenfalls von größter Bedeutung.

Wenn Sie glauben, dass Ihr Computer bereits infiziert ist, empfehlen wir Ihnen, eine Überprüfung mit Combo Cleaner durchzuführen, um infiltrierte Malware automatisch zu entfernen.

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

▼ LADEN Sie Combo Cleaner herunter

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist Rcs Lt, die Muttergesellschaft von PCRisk. Lesen Sie mehr. Indem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu.

Schnellmenü:

- Was ist CryptoStealer?

- SCHRITT 1. Manuelle Entfernung von CryptoStealer Malware.

- SCHRITT 2. Prüfen Sie, ob Ihr Computer sauber ist.

Wie entfernt man Malware manuell?

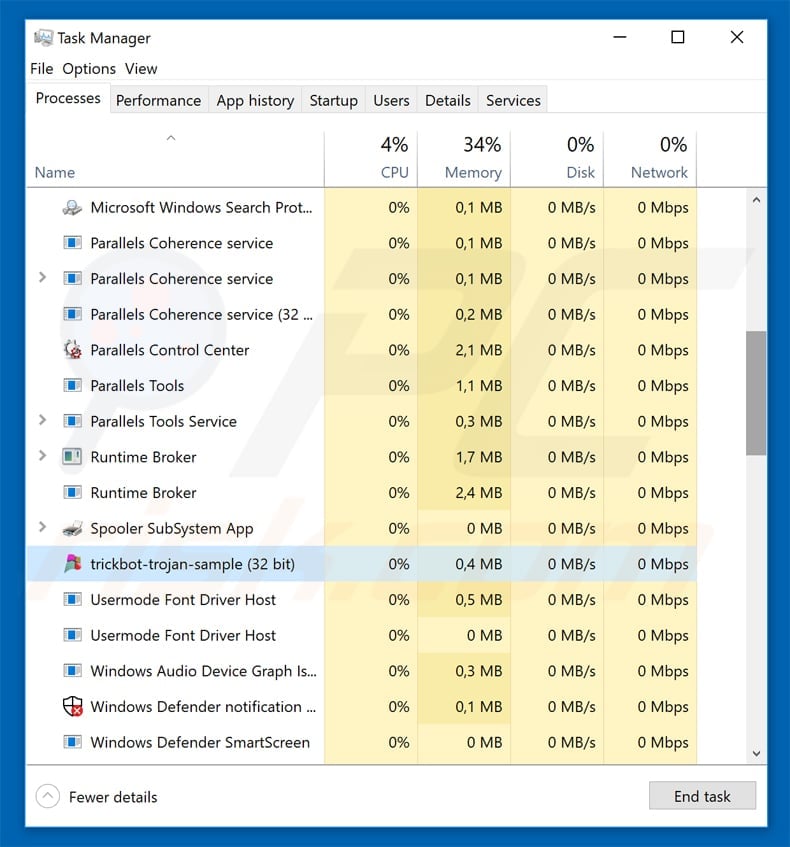

Die manuelle Entfernung einer Bedrohung ist ein komplizierter Prozess und es ist gewöhnlich besser, wenn Antivirus- oder Anti-Malware-Programme es automatisch machen. Um diese Malware zu entfernen, empfehlen wir Combo Cleaner zu verwenden. Wenn Sie Malware manuell entfernen möchten, müssen Sie zunächst den Namen der Malware identifizieren, die Sie entfernen möchten. Hier ist ein Beispiel eines verdächtigen Programms, das auf dem Computer eines Benutzers ausgeführt wird:

Wenn Sie die Liste von Programmen geprüft haben, die auf Ihrem Computer laufen, zum Beipiel mit dem Task-Manager, und ein Programm identifiziert haben, das verdächtig aussieht, sollten Sie mit diesen Schritten fortfahren:

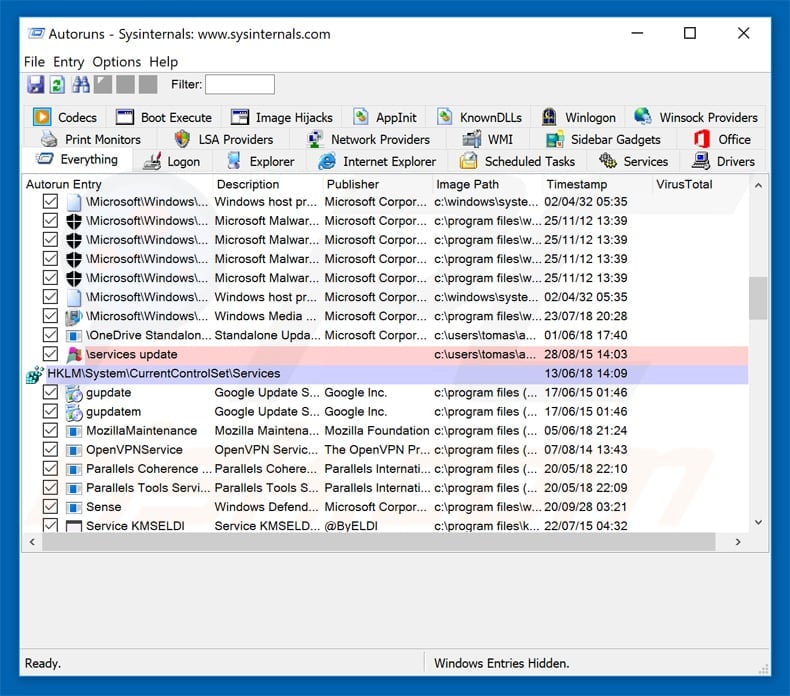

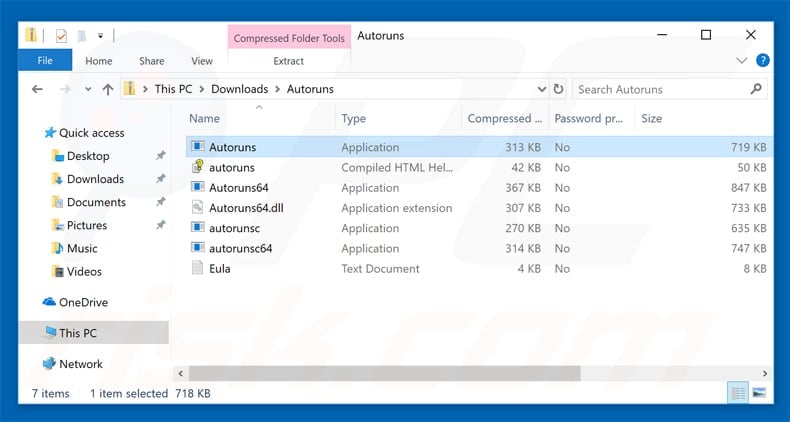

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

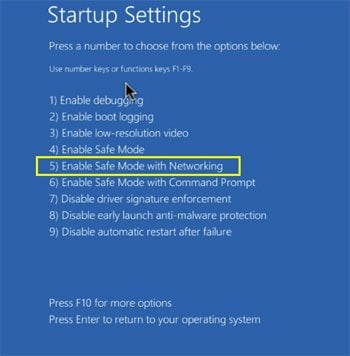

Starten Sie Ihren Computer im abgesicherten Modus:

Starten Sie Ihren Computer im abgesicherten Modus:

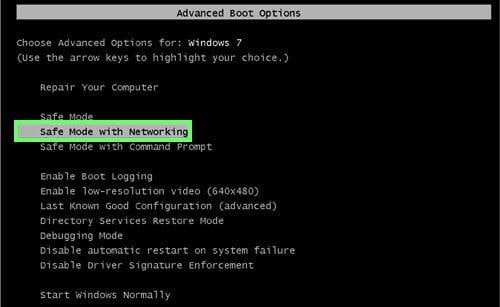

Windows XP und Windows 7 Nutzer: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, klicken Sie auf Herunterfahren, klicken Sie auf OK. Während Ihr Computer neu startet, drücken Sie die F8 Taste auf Ihrer Tastatur mehrmals bis Sie das Windows Erweiterte Optionen Menü sehen. Wählen Sie dann Abgesicherter Modus mit Netzwerktreibern aus der Liste.

Das Video zeigt, wie man Windows 7 im "Abgesicherten Modus mit Netzwerktreibern" startet:

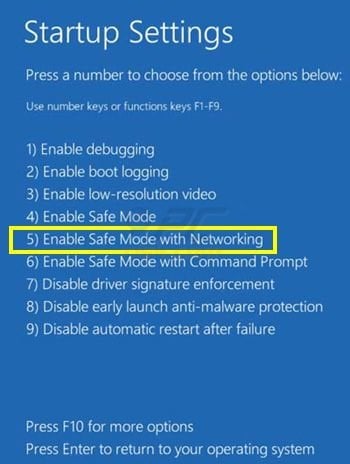

Windows 8 Nutzer: Gehen Sie auf den Windows 8 Startbildschirm, geben Sie Erweitert ein und wählen Sie Einstellungen in den Suchergebnissen aus. Klicken Sie auf Erweiterte Startoptionen, wählen Sie Erweiterten Start im geöffneten "Allgemeine PC Einstellungen" Fenster. Ihr Computer wird jetzt in das "Erweiterte Startoptionen Menü" starten. Klicken Sie auf das "Problembehandlung" Feld, dann klicken Sie auf "Erweiterte Optionen". Auf dem erweiterte Optionen Bildschirm, klicken Sie auf "Starteinstellungen". Klicken Sie auf "Neustart". Ihr PC wird in den Starteinstellungen Bildschirm starten. Drücken Sie "5" um im Abgesicherten Modus mit Netzwerktreibern zu starten.

Das Video zeigt, wie man Windows 8 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Windows 10 Nutzer: Klicken Sie auf das Windows Logo und wählen Sie die Power Schaltfläche. Im geöffneten Menü klicken Sie auf "Neu starten", während Sie die "Umschalttaste" auf Ihrer Tastatur gedrück halten. Im "Eine Option wählen" Fenster klicken Sie auf "Fehlerdiagnose", wählen Sie dann "Erweiterte Optionen". Im erweiterte Optionen Menü, wählen Sie "Starteinstellungen" und klicken Sie auf das "Neu starten" Feld. Im folgenden Fenster sollten Sie die "F5" Taste Ihrer Tastatur drücken. Das wird Ihr Betriebssystem im Abgesicherten Modus mit Netzwerktreibern neu starten.

Das Video zeigt, wie man Windows 10 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

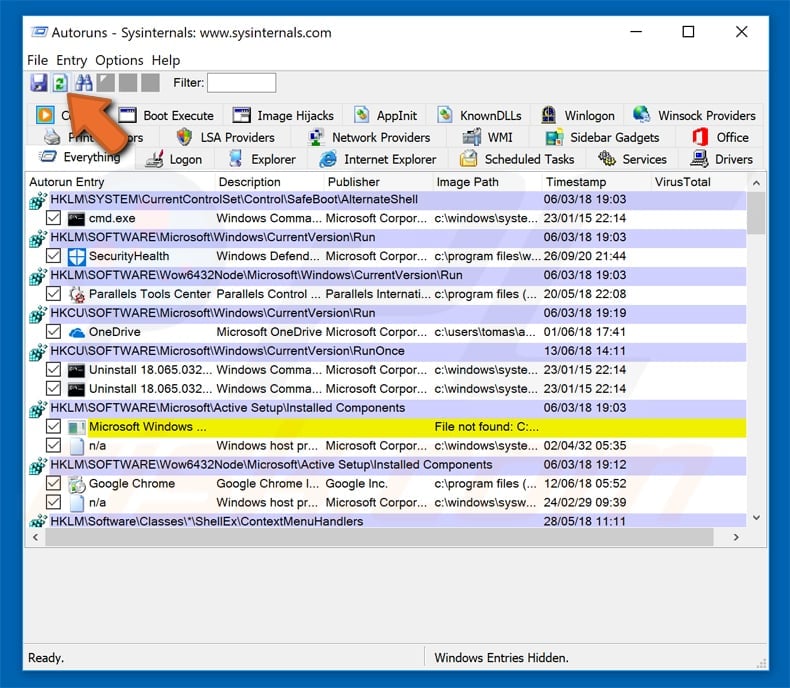

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

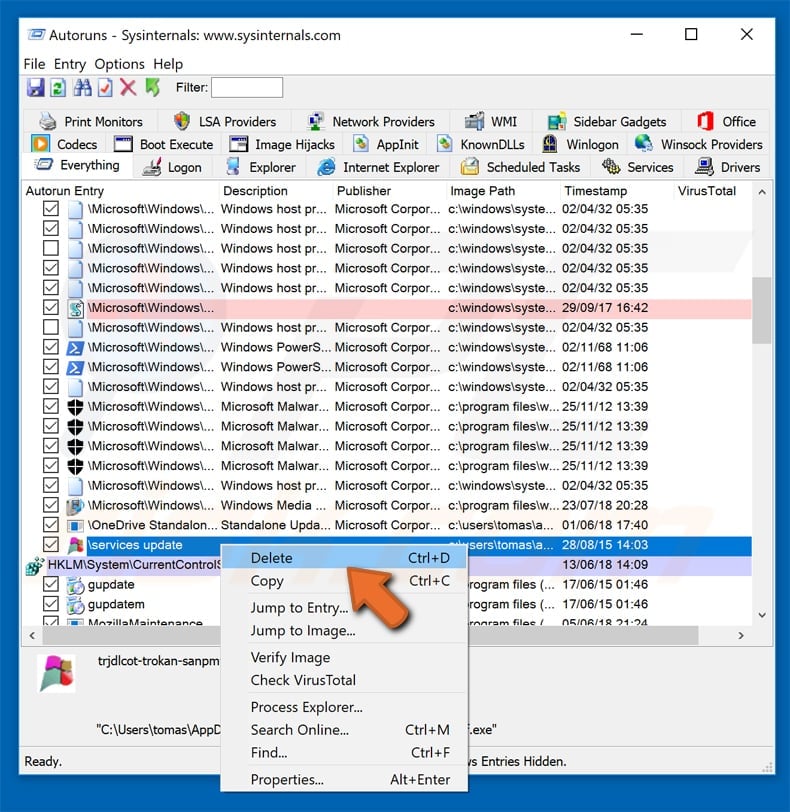

Sie sollten ihren vollständigen Pfad und Namen aufschreiben. Beachten Sie, dass einige Malware ihre Prozessnamen und legitimen Prozessnamen von Windows versteckt. Jetzt ist es sehr wichtig, dass Sie keine Systemdateien entfernen. Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, machen Sie einen Rechtsklick über den Namen und wählen Sie "Löschen".

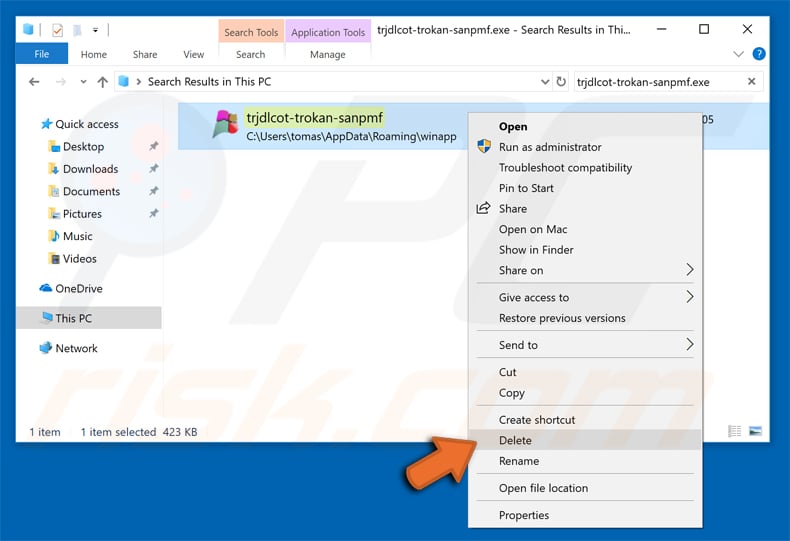

Nachdem die Malware durch die Autoruns Anwendung entfernt wurde (dies stellt sicher, dass die Malware sich beim nächsten Hochfahren des Systems nicht automatisch ausführt), sollten Sie nach dem Namen der Malware auf Ihrem Computer suchen. Stellen Sie sicher, dass Sie alle versteckten Dateien und Ordner aktivieren bevor Sie fortfahren. Wenn Sie die Datei oder Malware gefunden haben, entfernen Sie diese.

Starten Sie Ihren Computer in normalen Modus. Die Befolgung dieser Schritte sollte beim Entfernen jeglicher Malware von Ihrem Computer helfen. Beachten Sie, dass die manuelle Entfernung von Bedrohungen fortgeschritten Computerfähigkeiten voraussezt. Es wird empfohlen, die Entfernung von Malware Antivirus- und Anti-Malware-Programmen zu überlassen. Diese Schritte könnten bei fortgeschrittenen Malwareinfektionen nicht funktionieren. Es ist wie immer besser, eine Infektion zu vermeiden, anstatt zu versuchen, Malware danch zu entfernen. Um Ihren Computer sicher zu halten, stellen Sie sicher, dass Sie die neuesten Updates des Betriebssystems installieren und Antivirus-Software benutzen.

Um sicher zu sein, dass Ihr Computer frei von Malware-Infektionen ist, empfehlen wir einen Scan mit Combo Cleaner.

▼ Diskussion einblenden