IcedID Trojaner

![]() Verfasst von Tomas Meskauskas am (aktualisiert)

Verfasst von Tomas Meskauskas am (aktualisiert)

Was ist IcedID?

IcedID ist ein hochriskanter Trojaner, der eine riesige Bedrohung der Privatsphäre von Benutzern, sowie der finanziellen und Computersicherheit, darstellt. Er wird typischerweise durch die Nutzung eines anderen Trojaners namens Emotet vermehrt, der normalerweise durch verschiedene E-Mail-Spam-Kampagnen verbreitet wird.

Nach erfolgreicher Infiltration des Systems, führt IcedID eine Vielzahl bösartiger Aktionen aus, um die Internetsurfaktivität des Benutzers zu überwachen, persönliche Informationen zu stehlen und das System zu manipulieren.

Der Trojaner erscheint im September 2017 zum ersten Mal. Eigentlich wurde dieser Trojaner entwickelt, um Bankanmeldedaten zu stehlen. Er wurde entwickelt, um einen lokalen Proxy einzustellen und die Internetsurfaktivität des Benutzers zu überwachen.

Immer wenn Benutzer eine Webseite einer bestimmten Bank benutzen, leitet IcedID Benutzer auf falsche Webseiten der gleichen Bank weiter. Was jedoch interessant ist, das IcedID im Gegensatz zu ähnlichen Trojanern, einfach nur auf eine identische Webseite mit einer anderen URL weiterleitet.

Stattdessen hält er die Verbindung mit der ursprünglichen Website „am Laufen“, um die original URL und das SSL-Zertifikat anzuzeigen. So werden Benutzer glauben gemacht, dass sie völlig sicher ist. Daher geben Sie Anmeldedaten ein, die sofort auf einem Command & Control (C&C) Server gespeichert werden.

Als ob das nicht reichte, kontrolliert IcedID die komplette Sitzung und benutzt typischerweise Social-Engineering Taktiken, um Benutzer zu verleiten, Details über Transaktionsbestätigungen anzuzeigen. So erhalten Cyberkriminelle vollen Zugriff zum Bankkonto des Opfers.

Daher wollen diese Personen so viel Gewinn wie möglich machen. Die Chancen, dass Opfer beraubt werden, sind extrem hoch. Mit den Jahren wurde IcedID jedoch mit zusätzlichen Funktionen ausgestattet.

Er kommuniziert kontinuierlich mit dem C&C Server und wartet darauf, Befehle auszuführen. Diese Malware kann verschiedene Aufgaben ausführen, wie das Teilen des Computerbildschirms, Herunterladen und Ausführen von Apps, Schreiben/Lesen/Löschen von Registerschlüsseln, Löschen von Dateien, Sammeln von Anmeldedaten verschiedener E-Mail Anwendungen und so weiter (Sie finden eine Liste der Befehle, die IcedID ausführen kann unten).

Daher kann IcedID benutzt werden, um zusätzliche Viren in das System zu injizieren. Solche Trojaner werden oft benutzt, um Ransomware-artige Viren zu verbreiten, die entwickelt werden, um Daten zu verschlüsseln.

Daher kann die Gegenwart dieser Malware irgendwann zu riesigen Datenverlusten führen, das IcedID auch Dateien löschen kann. Es sollte auch erwähnt werden, dass Cyberkriminelle, nachdem Sie Zugriff auf die E-Mails von Opfern erhalten haben, riesige Datenschutzprobleme verursachen und die Identität stehlen können.

Zunächst verwenden reguläre Benutzer, die sich mit Cybersicherheit nicht auskennen, wahrscheinlich das gleiche Passwort für mehrere Konten. Außerdem haben die meisten nur eine E-Mail, die sie zur Registrierung auf verschiedenen Webseiten benutzen.

Daher können Verbrecher leicht Zugriff auf verschiedene, persönliche Konten erhalten, indem Sie entweder die identischen Passwörter benutzen oder entführte E-Mails über die „Passwort wiederherstellen“ missbrauchen. Zusammenfassend könnte die Gegenwart von IcedID irgendwann zu ernsthaften Datenschutzproblemen, deutlichen finanziellen/Datenverlusten und hochriskanten Computerinfektionen führen.

| Name | IcedID Malware |

| Art der Bedrohung | Trojaner, Passwort-stehlender Virus, Banking-Malware, Sypware |

| Symptome | Trojaner wurden entwickelt, um den Computer des Opfers heimlich zu infiltrieren und zu schweigen, so dass auf einem infizierten Computer keine besonderen Symptome deutlich sichtbar sind. |

| Verbreitungsmethoden | Infizierte E-Mail-Anhänge, bösartige Online-Werbung, Social Engineering, Software-Cracks. |

| Schaden | Gestohlene Bankdaten, Passwörter, Identitätsdiebstahl, Computer des Opfers, der einem Botnetz hinzugefügt wurde. |

| Entfernung | Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. |

Es gibt dutzende Erpressersoftware-artige Infektionen, die IcedID ähnlich sind. Die Liste von Beispielen beinhaltet (aber nicht ausschließlich) Beta Bot, Rietspoof, ExileRat, Nymeria und Qakbot.

Diese Infektionen werden von verschiedenen Cyberkriminellen entwickelt und ihr Verhalten unterscheidet sich leicht (einige sammeln Informationen, andere verbreiten Malware und so weiter). Am Ende des Tages haben sie jedoch alle etwas gemeinsam: Sie sind eine riesige Bedrohung für die Finanzen, Computer und Privatsphäre der Benutzer. Daher ist die Entfernung von IcedID und ähnlichen Infektionen von größter Wichtigkeit.

Wie hat IcedID meinen Computer infiltriert?

Wie oben erwähnt, wird IcedID hauptsächlich über einen anderen Trojaner namens über Emotet verbreitet. Verbrecher verbreiten Emotet, indem Sie E-Mail-Spam-Kampagnen benutzhen (z.B. "O2 Bill Email Virus", "Christmas Greetings Email Virus", "Order Confirmation Email Virus", etc.).

Sie senden hunderttausende betrügerische E-Mails, die Benutzer auffordern die angehängten Dateien zu öffnen (die meisten davon sind Microsoft Office Dokumente), die normalerweise als Lieferscheine, Rechnungen, etc. präsentiert werden. Nach dem Öffnen injizieren diese Anhänge den Trojaner Emotet in das System.

Die IcedID Infiltrationsmethode enthält einige Schritte. Erstens injiziert er sich in irgendeinen legitimen Windowsprozess. Dann werden die analysierten Proben in “svchost.exe„ injiziert.

Diese Malware prüft auch, ob sie genug Genehmigungen hat, um verschiedene Handlungen auszuführen. Wenn nicht, führt sie sich erneut aus, um die Aufforderung Benutzerkontokontrolle (UAC) auszulösen und bittet den Benutzer um Administratorenrechte.

Nach der vollständigen Infiltration führt sie verschiedene Handlungen aus, wie das Erstellen eines Registereintrags, so dass sie bei jedem Start läuft, das Einrichten eines lokalen Proxys, die Verbindung mit einem C&C Server, das Sammeln systembezogener Daten. Letztendlich wartet IcedID auf eine Antwort von einem C&C Server, was sie als nächstes tun soll (welche Befehle ausgeführt werden sollen).

Wie vermeidet man die Installation von Malware?

Um diese Situation zu verhindern, müssen Benutzer beim Surfen im Internet sehr vorsichtig sein. Sie sollten immer sicherstellen, dass Sie jeden erhaltenen E-Mail Anhang vorsichtig prüfen.

Wenn Sie einen Anhang (Link/Datei) erhalten, der irrelevant ist und/oder verdächtig aussieht, öffnen Sie nichts. Merken Sie sich, dass Verbrecher die Neugier der Benutzer ausnützen wollen, indem sie verschiedene betrügerische Nachrichten senden, wie „Sie haben im Lotto gewonnen“, „Sie haben ein Paket erhalten“, „Geld wurde auf Ihr Konto überwiesen“ und so weiter.

Fallen Sie deshalb nie auf einen solchen Trick herein. Es sollte auch erwähnt werden, dass Verbrecher wahrscheinlich vorgeben, Mitarbeiter einer legitimen Firma, Bank oder von Bundesbehörden zu sein, um den Eindruck von Legitimität zu erwecken.

Wenn Sie also eine E-Mail von einer Firma erhalten, mit der Sie nichts zu tun haben, löschen Sie diese E-Mail einfach. Die Installation und Ausführung eines legitimen Antivirus-/Anti-Spähsoftware Programms ist ebenfalls von größter Wichtigkeit, weil solche Tools sehr wahrscheinlich Malware erkennen und löschen, bevor das System beschädigt wird.

Der Schlüssel zur Computersicherheit ist Vorsicht. Wenn Sie glauben, dass Ihr Computer bereits infiziert ist, empfehlen wir, dass Sie einen Scan mit Combo Cleaner durchführen, um infiltrierende Malware automatisch zu entfernen.

Liste von Handlungen, die IcedID ausführen kann, sobald ein Befehl von einem C&C Server erhalten wird:

- Einen Registerschlüssel löschen

- Eine lokale Datei löschen

- Eine Datei herunterladen und ausführen

- Ein externes .DAT Modul ausführen

- Eine lokale (bereits installierte) Anwendung ausführen

- Anmeldedaten sammeln, die in den folgenden Apps gespeichert sind: Windows Mail, RimArts, IncrediMail, Outlook, Windows Live Mail

- Einen Registerschlüssel lesen

- Informationen über den Prozess geben, in dem IceID infiziert wurde

- Umgebungsvariablen zurückgeben

- Ein Netzwerk-verbreitendes Modul ausführen

- Klientenprotokolle zurücksenden

- Das System herunterfahren

- Schlafen

- Ein externes .DAT Modul löschen

- Eine C&C Server Adresse aktualisieren

- Sich selbst aktualisieren

- Die Verzögerungszeit der Kommunikation aktualisieren

- Das externe VNC (Virtual Network Computing) Modul aktualisieren

- Die Liste gefälschter Webseiten aktualisieren

- Die Liste verfolgter Webseiten aktualisieren

- Desktop Dateien hochladen

- Einen Registerschlüssel schreiben

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

▼ LADEN Sie Combo Cleaner herunter

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist Rcs Lt, die Muttergesellschaft von PCRisk. Lesen Sie mehr. Indem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu.

Schnellmenü:

- Was ist IcedID?

- SCHRITT 1. Manuelle Entfernung von IcedID Malware.

- SCHRITT 2. Prüfen Sie, ob Ihr Computer sauber ist.

Wie entfernt man Malware manuell?

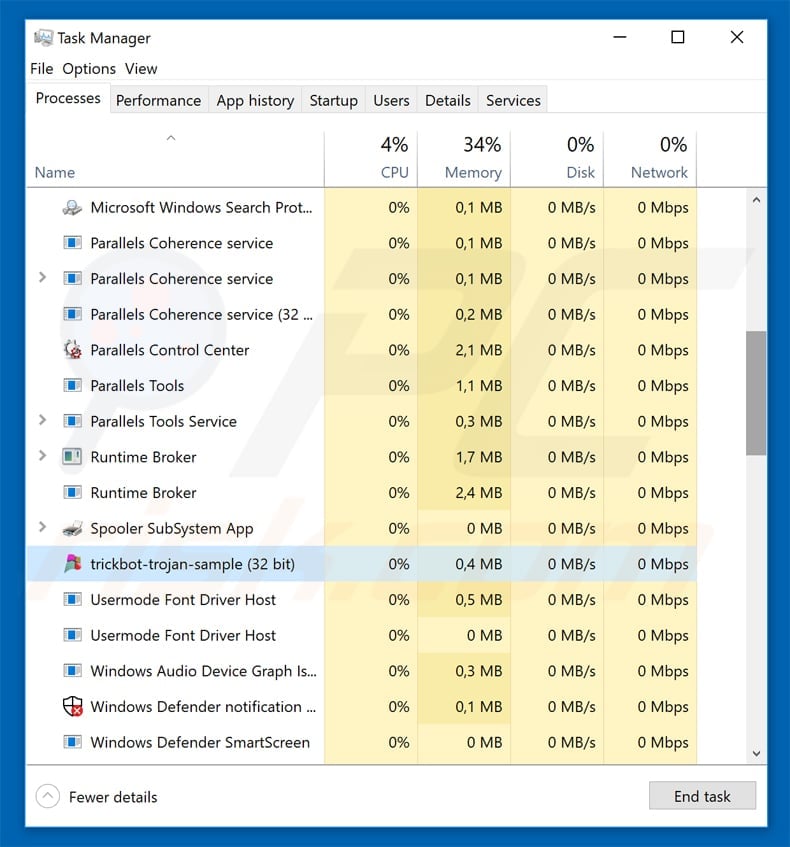

Die manuelle Entfernung einer Bedrohung ist ein komplizierter Prozess und es ist gewöhnlich besser, wenn Antivirus- oder Anti-Malware-Programme es automatisch machen. Um diese Malware zu entfernen, empfehlen wir Combo Cleaner zu verwenden. Wenn Sie Malware manuell entfernen möchten, müssen Sie zunächst den Namen der Malware identifizieren, die Sie entfernen möchten. Hier ist ein Beispiel eines verdächtigen Programms, das auf dem Computer eines Benutzers ausgeführt wird:

Wenn Sie die Liste von Programmen geprüft haben, die auf Ihrem Computer laufen, zum Beipiel mit dem Task-Manager, und ein Programm identifiziert haben, das verdächtig aussieht, sollten Sie mit diesen Schritten fortfahren:

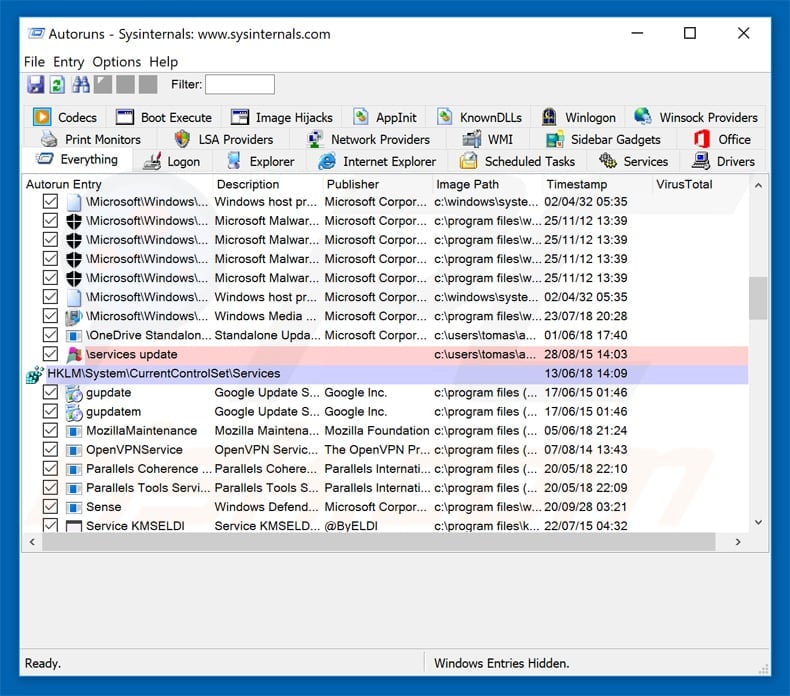

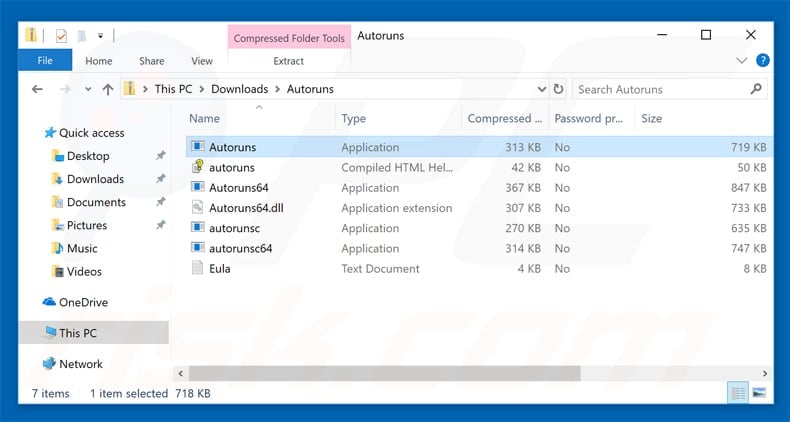

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

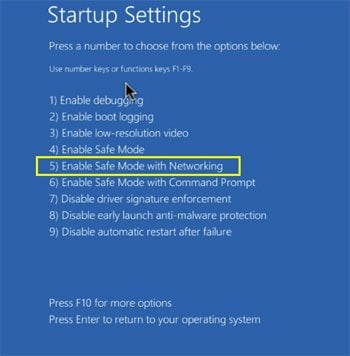

Starten Sie Ihren Computer im abgesicherten Modus:

Starten Sie Ihren Computer im abgesicherten Modus:

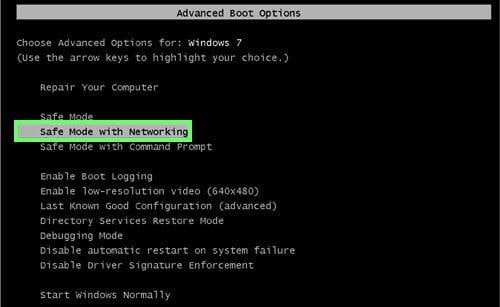

Windows XP und Windows 7 Nutzer: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, klicken Sie auf Herunterfahren, klicken Sie auf OK. Während Ihr Computer neu startet, drücken Sie die F8 Taste auf Ihrer Tastatur mehrmals bis Sie das Windows Erweiterte Optionen Menü sehen. Wählen Sie dann Abgesicherter Modus mit Netzwerktreibern aus der Liste.

Das Video zeigt, wie man Windows 7 im "Abgesicherten Modus mit Netzwerktreibern" startet:

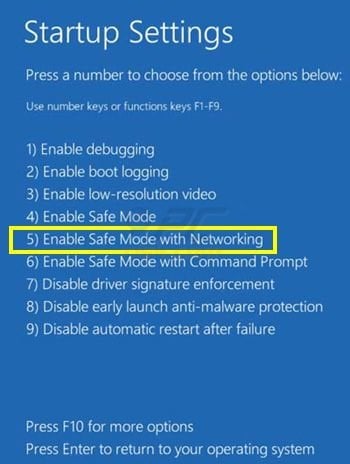

Windows 8 Nutzer: Gehen Sie auf den Windows 8 Startbildschirm, geben Sie Erweitert ein und wählen Sie Einstellungen in den Suchergebnissen aus. Klicken Sie auf Erweiterte Startoptionen, wählen Sie Erweiterten Start im geöffneten "Allgemeine PC Einstellungen" Fenster. Ihr Computer wird jetzt in das "Erweiterte Startoptionen Menü" starten. Klicken Sie auf das "Problembehandlung" Feld, dann klicken Sie auf "Erweiterte Optionen". Auf dem erweiterte Optionen Bildschirm, klicken Sie auf "Starteinstellungen". Klicken Sie auf "Neustart". Ihr PC wird in den Starteinstellungen Bildschirm starten. Drücken Sie "5" um im Abgesicherten Modus mit Netzwerktreibern zu starten.

Das Video zeigt, wie man Windows 8 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Windows 10 Nutzer: Klicken Sie auf das Windows Logo und wählen Sie die Power Schaltfläche. Im geöffneten Menü klicken Sie auf "Neu starten", während Sie die "Umschalttaste" auf Ihrer Tastatur gedrück halten. Im "Eine Option wählen" Fenster klicken Sie auf "Fehlerdiagnose", wählen Sie dann "Erweiterte Optionen". Im erweiterte Optionen Menü, wählen Sie "Starteinstellungen" und klicken Sie auf das "Neu starten" Feld. Im folgenden Fenster sollten Sie die "F5" Taste Ihrer Tastatur drücken. Das wird Ihr Betriebssystem im Abgesicherten Modus mit Netzwerktreibern neu starten.

Das Video zeigt, wie man Windows 10 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

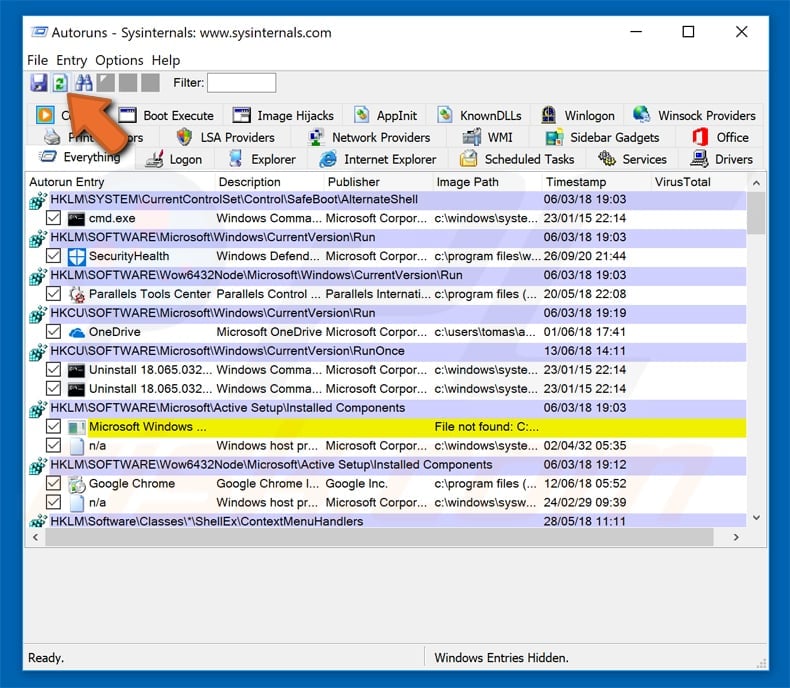

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

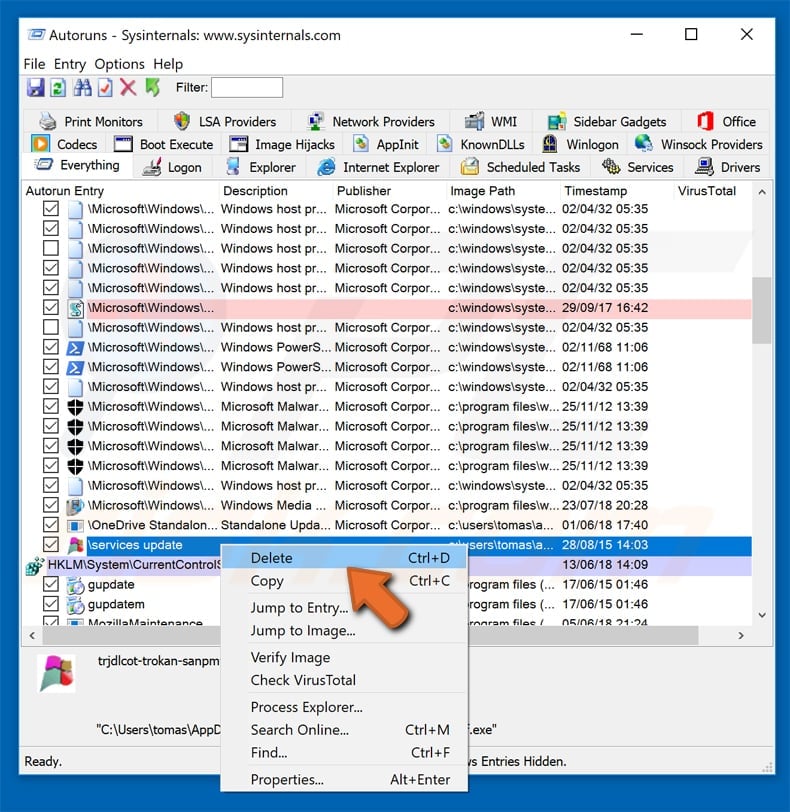

Sie sollten ihren vollständigen Pfad und Namen aufschreiben. Beachten Sie, dass einige Malware ihre Prozessnamen und legitimen Prozessnamen von Windows versteckt. Jetzt ist es sehr wichtig, dass Sie keine Systemdateien entfernen. Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, machen Sie einen Rechtsklick über den Namen und wählen Sie "Löschen".

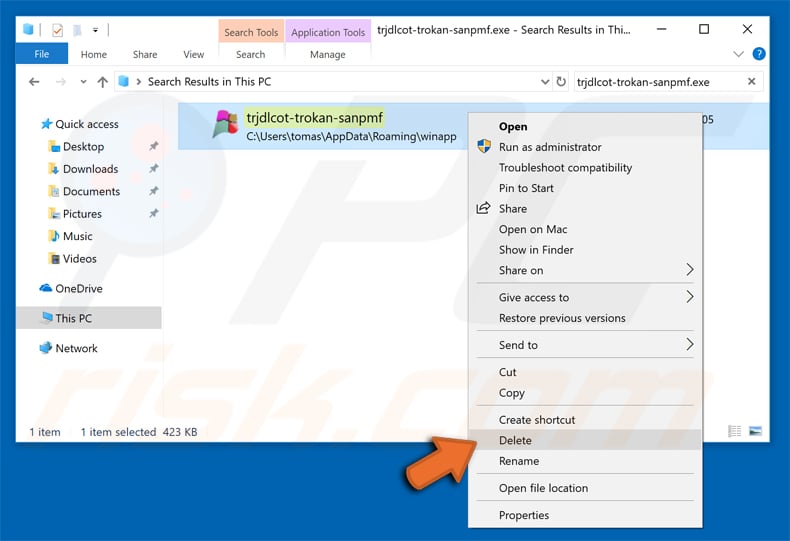

Nachdem die Malware durch die Autoruns Anwendung entfernt wurde (dies stellt sicher, dass die Malware sich beim nächsten Hochfahren des Systems nicht automatisch ausführt), sollten Sie nach dem Namen der Malware auf Ihrem Computer suchen. Stellen Sie sicher, dass Sie alle versteckten Dateien und Ordner aktivieren bevor Sie fortfahren. Wenn Sie die Datei oder Malware gefunden haben, entfernen Sie diese.

Starten Sie Ihren Computer in normalen Modus. Die Befolgung dieser Schritte sollte beim Entfernen jeglicher Malware von Ihrem Computer helfen. Beachten Sie, dass die manuelle Entfernung von Bedrohungen fortgeschritten Computerfähigkeiten voraussezt. Es wird empfohlen, die Entfernung von Malware Antivirus- und Anti-Malware-Programmen zu überlassen. Diese Schritte könnten bei fortgeschrittenen Malwareinfektionen nicht funktionieren. Es ist wie immer besser, eine Infektion zu vermeiden, anstatt zu versuchen, Malware danch zu entfernen. Um Ihren Computer sicher zu halten, stellen Sie sicher, dass Sie die neuesten Updates des Betriebssystems installieren und Antivirus-Software benutzen.

Um sicher zu sein, dass Ihr Computer frei von Malware-Infektionen ist, empfehlen wir einen Scan mit Combo Cleaner.

▼ Diskussion einblenden