Wie man die bösartige Software Neshta vom System entfernt

![]() Verfasst von Tomas Meskauskas am (aktualisiert)

Verfasst von Tomas Meskauskas am (aktualisiert)

Was ist Neshta?

Neshta ist bösartige Software, die ausführbare (.exe) Systemdateien infiziert und diese zum Sammeln von Systeminformationen verwendet. Es kann auch auf Wechseldatenträger und Netzwerkfreigaben abzielen. Neshta sendet die Informationen an einen von Cyberkriminellen kontrollierten Internetserver.

Untersuchungen zeigen, dass diese Malware hauptsächlich dazu benutzt wird, Unternehmen anzugreifen, die auf Finanzen, Konsumgüter und Energie spezialisiert sind. Sie wird auch für Angriffe auf die Fertigungsindustrie verwendet. In jedem Fall sollte Neshta sofort aus den Betriebssystemen entfernt werden.

Neshta infiziert ausführbare Dateien des Windows-Systems und fügt ihnen bösartigen Code hinzu. Es nennt sich auch "svchost.com" - Neshta-Opfer finden diesen Prozess im Task-Manager und seine ausführbare Datei in "C:\Windows\".

Diese Malware modifiziert die Windows-Registry, so dass dieser Prozess jedes Mal ausgeführt wird, wenn eine infizierte ausführbare Datei (.exe) gestartet wird. D.h., Neshta erzeugt einen Persistenzmechanismus. Beachten Sie, dass er nicht auf .exe-Dateien abzielt, die "%SystemRoot%", "%Temp%" oder "\PROGRA~1\" in ihren Pfaden enthalten.

Zusätzlich liefert diese Malware zwei weitere Dateien ("directx.sys" und "tmp5023.tmp"), die in den Verzeichnissen "%SystemRoot%\" bzw. "%Temp%\" gespeichert werden. Die Datei "directx.sys" ist eine Textdatei, die den Pfad der letzten infizierten Datei enthält, die gestartet wurde.

Diese Textdatei wird bei jedem Start einer infizierten Datei aktualisiert. Neshta verwendet infizierte Dateien, um verschiedene Systeminformationen bezüglich des Betriebssystems, der Hardware und der installierten Software zu sammeln.

Die gesammelten Daten werden dann an einen entfernten Server gesendet, und Kriminelle können sie leicht dazu verwenden, auf böswillige Weise Einnahmen zu erzielen, was eine Vielzahl von Datenschutzproblemen verursacht.

| Name | Neshta Virus |

| Art der Bedrohung | Spyware, Diebstahl von Systeminformationen |

| Erkennungsnamen (svchost[.]com ausführbar) | Avast (Win32:Crypt-SKC [Trj]), BitDefender (Win32.Neshta.A), ESET-NOD32 (Win32/Neshta.A), Kaspersky (Virus.Win32.Neshta.a), vollständige Liste (VirusTotal) |

| Name(n) bösartiger Prozesse | svchost.com.exe |

| Symptome | Bösartige Programme, wie Neshta, sind so konzipiert, dass sie sich heimlich in den Computer des Opfers einschleichen und sich ruhig verhalten, so dass auf einem infizierten Rechner keine besonderen Symptome deutlich sichtbar sind. |

| Verbreitungsmethoden | Infizierte E-Mail-Anhänge, bösartige Online-Werbung, Social Engineering, Software- 'Cracks', dubiose Downloadquellen |

| Schaden | Gestohlene Systeminformationen |

| Entfernung | Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. |

Cyberkriminelle verbreiten diese Malware über andere Malware oder infizierte Dateien, die Menschen von dubiosen Downloadquellen herunterladen. Beispiele für bösartige Programme, die andere Software dieser Art verbreiten sollen, sind Tortoiseshell, Torpig und Nymeria. In der Regel wissen die Leute nicht, dass ihre Computer mit diesen Programmen infiziert sind.

Wie ist Neshta in meinen Computer eingedrungen?

Malware wird in der Regel über Spam-Kampagnen, Trojaner, inoffizielle Software-Updates, Aktivierungswerkzeuge und dubiose Software-Downloadkanäle verbreitet. Um bösartige Programme durch Spam-Kampagnen zu verbreiten, versenden Cyberkriminelle E-Mails, die bösartige Dateien/Anhänge (oder Internetlinks, die zu ihnen führen) enthalten.

Typischerweise sind diese Anhänge Microsoft Office-Dokumente, Archivdateien (RAR, ZIP), PDF-Dokumente, ausführbare Dateien (.exe), JavaScript-Dateien usw. Wenn die Dateien geöffnet werden, installieren sie Schadsoftware.

Trojaner sind bösartige Programme, die, wenn sie installiert sind, Ketteninfektionen verursachen - die meisten anderen Programme dieser Art vermehren sich jedoch nur, wenn die Menschen bereits mit einem Trojaner infizierte Computer haben. Gefälschte Software-Aktualisierungswerkzeuge können zur Verbreitung von bösartiger Software verwendet werden.

Sie installieren bösartige Programme anstelle von Updates oder Korrekturen, oder sie nutzen Fehler/Flaws veralteter Software aus, die auf dem Betriebssystem installiert ist. Werkzeuge zum "Knacken" von Software sind Programme, die angeblich die Aktivierung von kostenpflichtiger Software umgehen sollen, die jedoch häufig bösartige Programme installieren.

Malware wird auch über dubiose Downloadquellen verbreitet, wie z.B. kostenloses Datei-Hosting, Freeware-Download-Webseiten, Peer-to-Peer-Netzwerke (Torrent-Clients, eMule usw.), inoffizielle Webseiten usw. Typischerweise laden Cyberkriminelle bösartige Dateien hoch und tarnen sie als legitim. Personen, die von diesen Quellen heruntergeladene Dateien öffnen, verursachen oft die Installation von risikoreicher Malware.

Wie Sie die Installation von Malware vermeiden können

Es ist nicht sicher, Anhänge oder Intenret-Links zu öffnen, die in verschiedenen irrelevanten E-Mails präsentiert werden, insbesondere wenn sie von unbekannten, verdächtigen Adressen gesendet werden. Diese E-Mails und angehängten Dateien sollten nicht vertrauenswürdig sein oder geöffnet werden.

Laden Sie alle Software über direkte Download-Links und vertrauenswürdige, offizielle Webseiten herunter. Alle anderen Werkzeuge (Beispiele sind oben erwähnt) sollten nicht vertrauenswürdig sein.

Aktualisieren Sie installierte Software und Betriebssysteme mit Hilfe von Werkzeugen oder implementierten Funktionen, die von offiziellen Software-Entwicklern entwickelt wurden. Andere Werkzeuzge sollten nicht verwendet werden.

Dasselbe gilt für Aktivierungs- ("Knack-") Werkzeuge von Dritten - es ist illegal, sie zu benutzen, und sie infizieren Computer oft mit Malware. Lassen Sie seriöse Antiviren- oder Anti-Spyware-Software installieren und scannen Sie den Computer regelmäßig damit.

Wenn Sie glauben, dass Ihr Computer bereits infiziert ist, empfehlen wir, einen Scan mit Combo Cleaner durchzuführen, um eingedrungene Malware automatisch zu eliminieren.

Neshta bearbeitet die Windows-Registry (bearbeitet den Schlüssel "HKLM\SOFTWARE\Classes\exefile\shell\open\command", indem der Wert auf "%SystemRoot%\svchost.com "%1" %*" gesetzt wird):

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

▼ LADEN Sie Combo Cleaner herunter

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist Rcs Lt, die Muttergesellschaft von PCRisk. Lesen Sie mehr. Indem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu.

Schnellmenü:

- Was ist Neshta?

- SCHRITT 1. Manuelle Entfernung von Neshta Malware.

- SCHRITT 2. Prüfen Sie, ob Ihr Computer sauber ist.

Wie entfernt man Malware manuell?

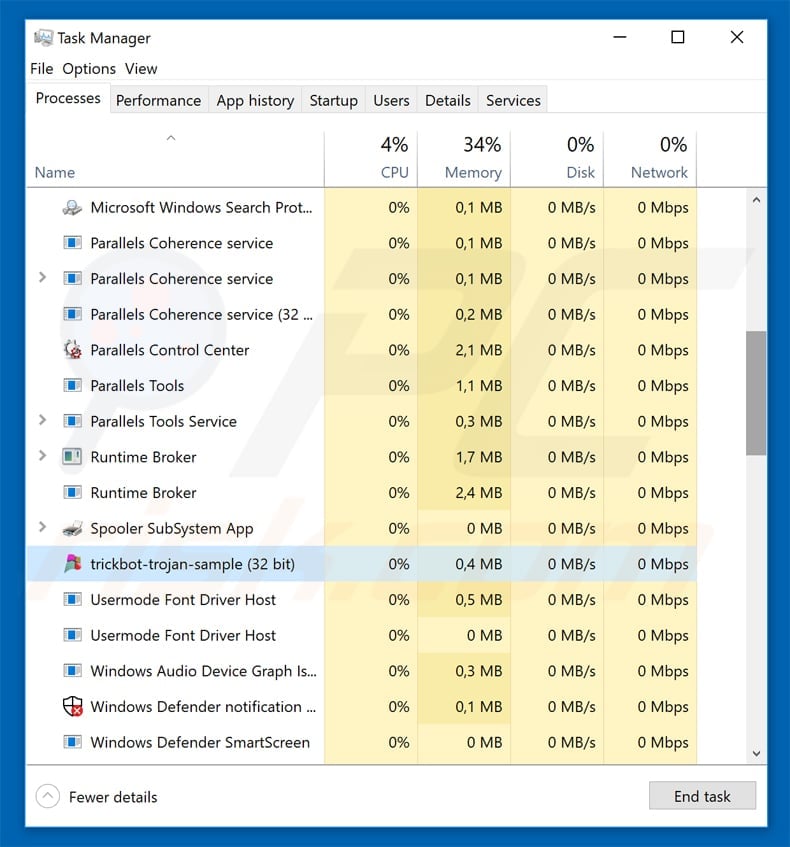

Die manuelle Entfernung einer Bedrohung ist ein komplizierter Prozess und es ist gewöhnlich besser, wenn Antivirus- oder Anti-Malware-Programme es automatisch machen. Um diese Malware zu entfernen, empfehlen wir Spyhunter zu verwenden. Wenn Sie Malware manuell entfernen möchten, müssen Sie zunächst den Namen der Malware identifizieren, die Sie entfernen möchten. Hier ist ein Beispiel eines verdächtigen Programms, das auf dem Computer eines Benutzers ausgeführt wird:

Wenn Sie die Liste von Programmen geprüft haben, die auf Ihrem Computer laufen, zum Beipiel mit dem Task-Manager, und ein Programm identifiziert haben, das verdächtig aussieht, sollten Sie mit diesen Schritten fortfahren:

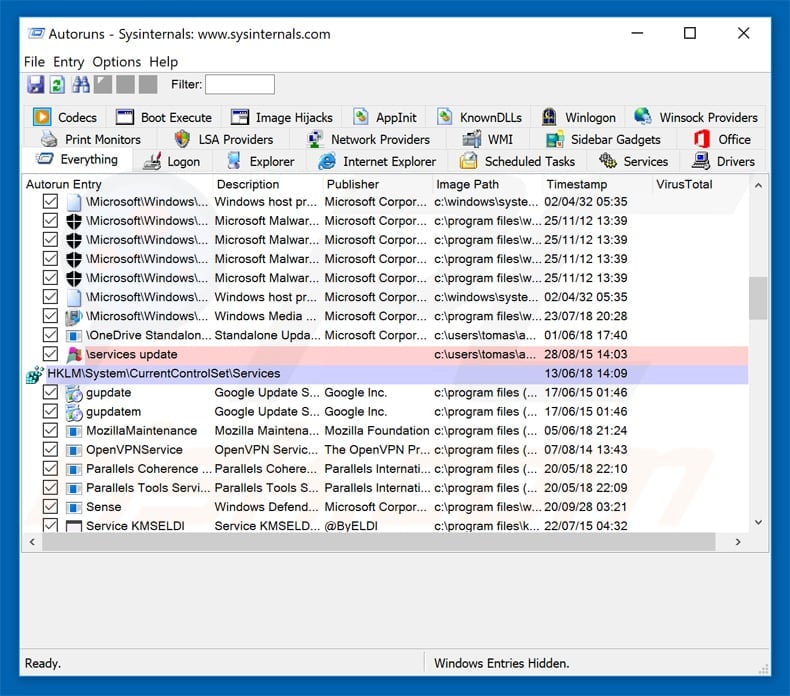

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

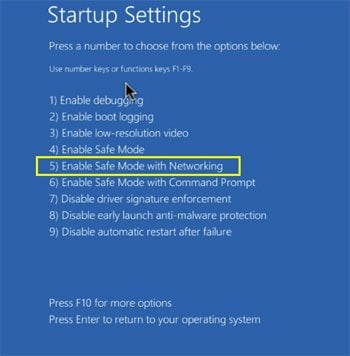

Starten Sie Ihren Computer im abgesicherten Modus:

Starten Sie Ihren Computer im abgesicherten Modus:

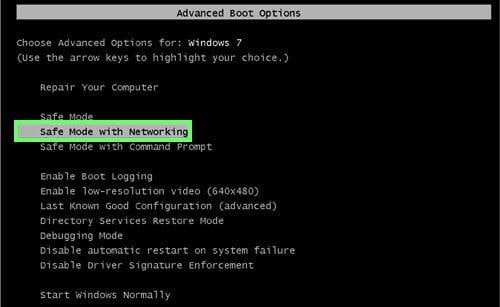

Windows XP und Windows 7 Nutzer: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, klicken Sie auf Herunterfahren, klicken Sie auf OK. Während Ihr Computer neu startet, drücken Sie die F8 Taste auf Ihrer Tastatur mehrmals bis Sie das Windows Erweiterte Optionen Menü sehen. Wählen Sie dann Abgesicherter Modus mit Netzwerktreibern aus der Liste.

Das Video zeigt, wie man Windows 7 im "Abgesicherten Modus mit Netzwerktreibern" startet:

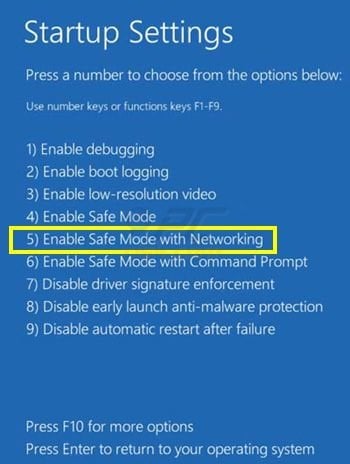

Windows 8 Nutzer: Gehen Sie auf den Windows 8 Startbildschirm, geben Sie Erweitert ein und wählen Sie Einstellungen in den Suchergebnissen aus. Klicken Sie auf Erweiterte Startoptionen, wählen Sie Erweiterten Start im geöffneten "Allgemeine PC Einstellungen" Fenster. Ihr Computer wird jetzt in das "Erweiterte Startoptionen Menü" starten. Klicken Sie auf das "Problembehandlung" Feld, dann klicken Sie auf "Erweiterte Optionen". Auf dem erweiterte Optionen Bildschirm, klicken Sie auf "Starteinstellungen". Klicken Sie auf "Neustart". Ihr PC wird in den Starteinstellungen Bildschirm starten. Drücken Sie "5" um im Abgesicherten Modus mit Netzwerktreibern zu starten.

Das Video zeigt, wie man Windows 8 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Windows 10 Nutzer: Klicken Sie auf das Windows Logo und wählen Sie die Power Schaltfläche. Im geöffneten Menü klicken Sie auf "Neu starten", während Sie die "Umschalttaste" auf Ihrer Tastatur gedrück halten. Im "Eine Option wählen" Fenster klicken Sie auf "Fehlerdiagnose", wählen Sie dann "Erweiterte Optionen". Im erweiterte Optionen Menü, wählen Sie "Starteinstellungen" und klicken Sie auf das "Neu starten" Feld. Im folgenden Fenster sollten Sie die "F5" Taste Ihrer Tastatur drücken. Das wird Ihr Betriebssystem im Abgesicherten Modus mit Netzwerktreibern neu starten.

Das Video zeigt, wie man Windows 10 im "Abgesicherten Modus mit Netzwerktreibern" startet:

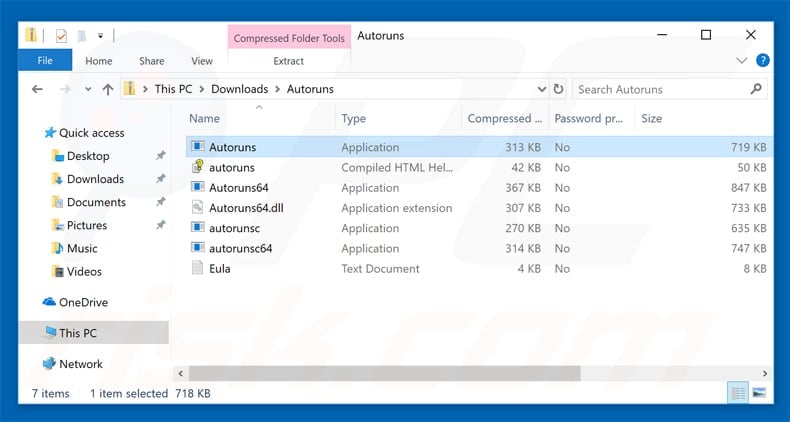

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

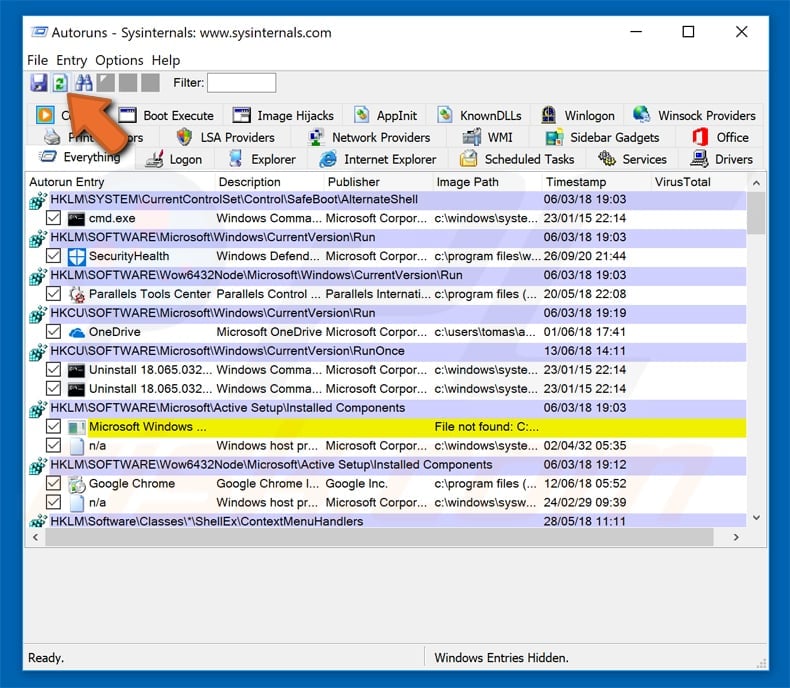

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

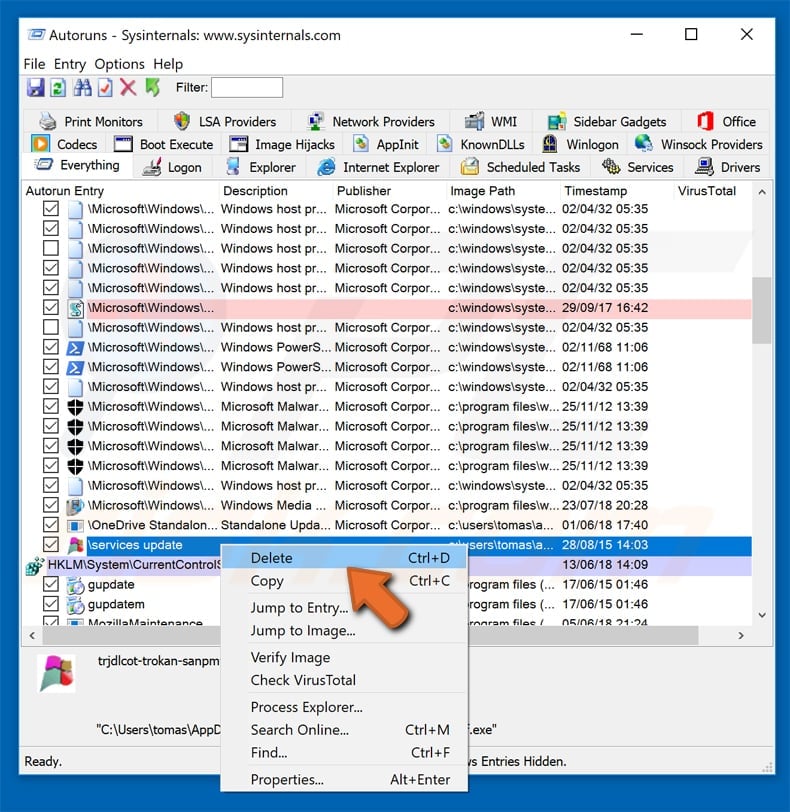

Sie sollten ihren vollständigen Pfad und Namen aufschreiben. Beachten Sie, dass einige Malware ihre Prozessnamen und legitimen Prozessnamen von Windows versteckt. Jetzt ist es sehr wichtig, dass Sie keine Systemdateien entfernen. Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, machen Sie einen Rechtsklick über den Namen und wählen Sie "Löschen".

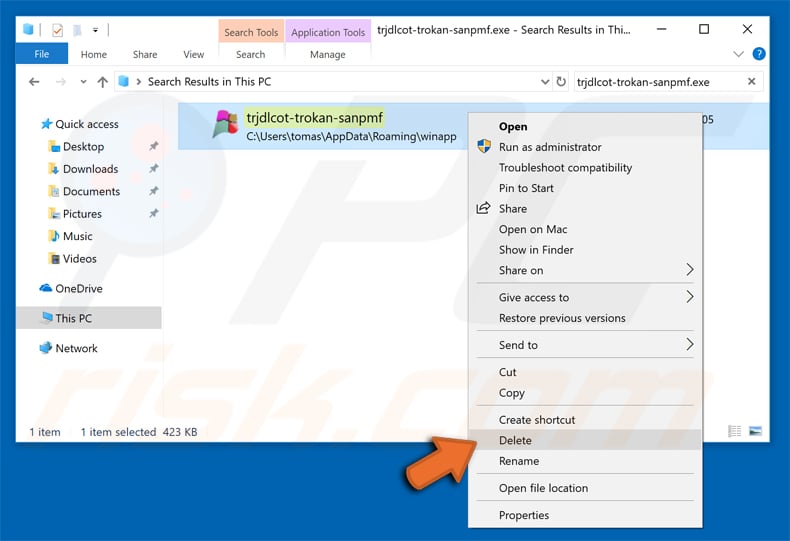

Nachdem die Malware durch die Autoruns Anwendung entfernt wurde (dies stellt sicher, dass die Malware sich beim nächsten Hochfahren des Systems nicht automatisch ausführt), sollten Sie nach dem Namen der Malware auf Ihrem Computer suchen. Stellen Sie sicher, dass Sie alle versteckten Dateien und Ordner aktivieren bevor Sie fortfahren. Wenn Sie die Datei oder Malware gefunden haben, entfernen Sie diese.

Starten Sie Ihren Computer in normalen Modus. Die Befolgung dieser Schritte sollte beim Entfernen jeglicher Malware von Ihrem Computer helfen. Beachten Sie, dass die manuelle Entfernung von Bedrohungen fortgeschritten Computerfähigkeiten voraussezt. Es wird empfohlen, die Entfernung von Malware Antivirus- und Anti-Malware-Programmen zu überlassen. Diese Schritte könnten bei fortgeschrittenen Malwareinfektionen nicht funktionieren. Es ist wie immer besser, eine Infektion zu vermeiden, anstatt zu versuchen, Malware danch zu entfernen. Um Ihren Computer sicher zu halten, stellen Sie sicher, dass Sie die neuesten Updates des Betriebssystems installieren und Antivirus-Software benutzen.

Um sicher zu sein, dass Ihr Computer frei von Malware-Infektionen ist, empfehlen wir einen Scan mit Spyhunter.

▼ Diskussion einblenden