Die Installation des Kryptik Trojaners via "WeTransfer" E-Mails vermeiden

![]() Verfasst von Tomas Meskauskas am (aktualisiert)

Verfasst von Tomas Meskauskas am (aktualisiert)

Was ist "WeTransfer"?

"WeTransfer" ist der Titel einer betrügerischen E-Mail, die den Trojaner Kryptik verbreiten soll. Die E-Mail kann auch dazu verwendet werden, andere bösartige Programme zu verbreiten. Es wird dringend davon abgeraten, diese Nachricht und insbesondere die darin enthaltenen Links zu öffnen, da dies die Installation der oben erwähnten Malware-Infektion auslöst.

Der in der "WeTransfer"-E-Mail dargestellte Text ist kurz und informiert die Empfänger lediglich darüber, dass ihnen ein Dokument über das nicht spezifizierte Firmenprofil und die Bestell-/Bestelldaten ("Unser Firmenprofil wie gewünscht und Bestellung.pdf") zugesandt wurde. Die Nachricht enthält nur wenige Details und spielt nicht auf die Emotionen der Leute an (z.B. durch Panikmache), jedoch besteht die Gefahr, dass sie durch Verwirrung oder Neugierde dazu verleitet werden, die archivierte Datei innerhalb der Nachricht herunterzuladen.

Cyberkriminelle erwähnen oft legitime Dienste oder nutzen sie für ihre böswilligen Zwecke. Sowohl WeTransfer als auch ownCloud sind echte Dienste (Dateiübertragung bzw. Hosting), die von den Personen hinter dieser Spam-Kampagne missbraucht werden.

Zum Zeitpunkt der Recherche öffnete der Link in der "WeTransfer"-E-Mail eine ownCloud-Webseite, von der die Datei mit dem Trojaner Kryptik heruntergeladen werden konnte. Dabei handelt es sich um risikoreiche Malware mit einer breiten Palette von Fähigkeiten, darunter (aber nicht nur) System- und Browser-Modifikationen, Kontrolle über die angeschlossene Hardware und Datenexfiltration.

Zusammenfassend lässt sich sagen, dass Kryptik wahrscheinlich ernsthafte Datenschutzprobleme, erhebliche finanzielle Verluste und sogar Identitätsdiebstahl verursachen wird. Zum Schutz der Geräte- und Benutzersicherheit ist es entscheidend, alle bösartigen Programme unverzüglich zu eliminieren.

| Name | WeTransfer E-Mail Betrug Virus |

| Art der Bedrohung | Trojaner, passwortstehlender Virus, Banking-Malware, Sypware. |

| Betrug | Die Empfänger von E-Mail-Anträgen haben Firmen- und Kaufdetails gemäß ihrer Anfrage erhalten. |

| Anhang (Anhänge) | Download-Link von "Our company profile as requested and Purchase Order_PDF.cab" (bösartige ausführbare Datei im Inneren) |

| Erkennungsnamen | Avast (Win32:TrojanX-gen [Trj]), Fortinet (MSIL/Kryptik.UGA!tr), ESET-NOD32 (eine Variante von MSIL/Kryptik.UGA), Kaspersky (HEUR:Trojan-Dropper.Win32.Generic), vollständige Liste (VirusTotal) |

| Symptome | Trojaner werden entwickelt, um den Computer des Opfers heimlich zu infiltrieren und ruhig zu bleiben und daher sind auf einer infizierten Maschine keine bestimmten Symptome klar erkennbar. |

| Nutzlast | Kryptik |

| Verbreitungsmethoden | Infizierte E-Mail-Anhänge, bösartige Online-Werbung, Social Engineering, Software-'Cracks'. |

| Schaden | Gestohlene Passwörter und Bankdaten, Identitätsdiebstahl, der Computer des Opfers, der zu einem Botnetz hinzugefügt wurde. |

| Malware-Entfernung (Windows) | Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. |

Social Engineering und Panikmache werden in der Regel eingesetzt, um Betrugs-/Schwindel-E-Mails zu fördern. Diese Nachrichten sind in der Regel als "offiziell", "wichtig", "Priorität", "dringend" und so weiter getarnt.

Der Gegenstand variiert drastisch: Der schriftliche Inhalt kann gut recherchiert und detailliert oder schlampig und hastig zusammengestellt sein. Daher sollten E-Mails, die mit grammatikalischen Fehlern, Rechtschreibfehlern und anderen Ungereimtheiten behaftet sind, die Legitimität der Botschaft sofort in Frage stellen.

Der einzige Zweck dieser betrügerischen E-Mails besteht darin, Einnahmen auf Kosten der Benutzer zu erzielen. Dies wird durch Malware-Infektionen erreicht, die die Empfänger zur Preisgabe ihrer persönlichen Daten (z.B. Angaben zur Identität, Bankkonto- oder Kreditkartendaten usw.) oder zu Geldtransaktionen (z.B. Erpressung von Personen um vorhandenes oder nicht vorhandenes kompromittierendes Material, verschiedene gefälschte Gebühren oder Zahlungen usw.) verleiten, sowie durch den Einsatz vieler anderer Betrugstechniken.

Systeme werden durch Anhänge oder Links, die zum Herunterladen der Datei führen, infiziert. "Your computer hacked!", "Christmas Party Email", und "HARASSMENT COMPLAINT" sind einige Beispiele für E-Mails, die zur Verbreitung von Malware verwendet werden.

Die bösartige Software Kryptik wird über die E-Mail-Spam-Kampagne "WeTransfer" verbreitet und weist Ähnlichkeiten mit Emotet, TrickBot, Adwind und zahllosen anderen Trojanern auf.

Wie hat "WeTransfer" meinen Computer infiziert?

Betrugs-/Schwindel-E-Mails infizieren Systeme über gefährliche Dateien, die an die Nachricht angehängt oder darin verlinkt werden können. Links werden für die "WeTransfer"-E-Mail verwendet.

Infektiöse Dateien gibt es in einer Vielzahl von Formaten, darunter Archivdateien (CAB, ZIP, RAR usw.) und ausführbare Dateien (.exe, .run, .etc.), Microsoft Office- und PDF-Dokumente, JavaScript und andere. Wenn diese Dateien ausgeführt, ausgeführt oder anderweitig geöffnet werden, wird der Infektionsprozess eingeleitet, und sie beginnen mit dem Herunterladen/Installieren von Malware.

Beispielsweise werden Benutzer beim Öffnen von Microsoft Office-Dokumenten aufgefordert, Makrobefehle zu aktivieren (d. h. die Bearbeitung zu ermöglichen). Deren Aktivierung kann eine Infektion auslösen. In MS Office-Versionen, die vor 2010 veröffentlicht wurden, werden Makros jedoch automatisch aktiviert, sobald das Dokument geöffnet wird.

Wie die Installation von Malware vermieden werden kann

Verdächtige und/oder irrelevante E-Mails sollten nicht geöffnet werden, insbesondere wenn sie von unbekannten Absendern (Adressen) eingehen. Öffnen Sie auch keine angehängten Dateien oder Links, die in verdächtigen Nachrichten gefunden wurden, da sie den potenziellen Ursprung einer Infektion darstellen.

Es wird dringend empfohlen, Microsoft Office-Versionen zu verwenden, die nach 2010 veröffentlicht wurden. Die neueren Versionen verfügen über den Modus "Geschützte Ansicht", der verhindert, dass bösartige Makros beim Öffnen des Dokuments sofort den Infektionsprozess einleiten.

Bösartige Inhalte werden oft von nicht vertrauenswürdigen Downloadkanälen wie inoffiziellen und kostenlosen File-Hosting-Websites, Peer-to-Peer-Freigabe-Netzwerken (BitTorrent, eMule, Gnutella usw.) und anderen Downloadkanälen Dritter heruntergeladen. Verwenden Sie daher nur offizielle und verifizierte Downloadquellen.

Illegale Aktivierungswerkzeuge ("Cracking") und Updateprogramme von Drittanbietern können ebenfalls Infektionen verursachen. Daher sollten Programme nur mit Werkzeugen/Funktionen aktiviert und aktualisiert werden, die von legitimen Entwicklern zur Verfügung gestellt werden.

Um die Integrität der Geräte und die Sicherheit der Benutzer zu gewährleisten, sollten Sie seriöse Antiviren-/Anti-Spyware-Software installieren und auf dem neuesten Stand halten. Verwenden Sie diese Software außerdem für regelmäßige System-Scans und die Entfernung erkannter Bedrohungen/Probleme.

Wenn Sie die Datei, die Sie von der über "WeTransfer"-E-Mail aufgerufenen Webseite heruntergeladen haben, bereits geöffnet haben, empfehlen wir, einen Scan mit Combo Cleaner durchzuführen, um eingedrungene Malware automatisch zu entfernen.

Text in der E-Mail-Nachricht "WeTransfer":

Click 'Download images' to view images

********

sent you some documents PDF

2 item, 768 KB in total ・ Will be deleted on 30 October, 2019

Our company profile as requested and Purchase Order.pdfGet your files

Download link

hxxps://kingsdoggy.blaucloud.de/index.php/s/*****

2 items

Company profile.pdf

Purchase Order.pdf

700 KB

To make sure our emails arrive, please add noreply@wetransfer.com to your contacts.

About WeTransfer ・ Help ・ Legal ・ Report this transfer as spam

Screenshot der Webseite, die über einen Link in der "WeTransfer"-E-Mail geöffnet wurde:

Screenshot der Erkennungen in der Malware-Datenbank VirusTotal von "Unser Firmenprofil wie angefordert und Bestellung_PDF.cab" (archivierte Datei mit der ausführbaren Datei des Kryptik):

Eine weitere Variante der "WeTransfer"-Spam-E-Mail:

Text, der in dieser E-Mail präsentiert wird:

Subject: You have successfully received files Via Wetransfer

files sent to

*****

6 files, 120 MB in total · Will be deleted on&n=sp;0th Feb, 2020

Download files hereThanks for using WeTransfer. We'll email you a confirmation as soon=as your files have been downloaded.

Download link

hxxps://loxley-th.com/*****Message

Hi - please download files here. Thx.

To make sure our emails arrive, please add noreply@wetransfer.com to your contacts.

Screenshot der mit dieser E-Mail beworbenen Webseite:

Text, der auf dieser Webseite präsentiert wird:

Help About Sign up Log in

Ready when you areFiles deleted in 7 days

Hi, regarding my earlier mail. These are the documents,Invoices and materials...

Agreement.pdf

40 MB - pdf

Materials.zip

23 MB - zip

Mov Intro.mp4

76 MB - mp4Download

Ein weiteres Beispiel für die Phishing-Spam-Kampagne von WeTransfer (der Text enthält "" Text, der eigentlich ein Link ist, der zu bösartigen Webseiten führt):

Text, der in dieser E-Mail präsentiert wird:

Click 'Download images' to view images

****

You have received files via WeTransfer

5 item, 40.5 MB in total · Will be deleted on 19th March, 2020

Get your files1 item

0866_001.pdf

15.5 KB

To make sure our emails arrive, please add noreply@wetransfer.com to your contacts.

About WeTransfer · Help · Legal · Report this transfer as spam

Screenshot der Phishing-E-Mail:

Eine weitere Variante der WeTransfer-Spam-E-Mail:

Text, der darin präsentiert wird:

Subject: WeTransfer

Click 'Download images' to view images

*******

sent you some files

4 items, 702 KB in total ・ Will be deleted on 7 JUNE, 2020

Get your files

Recipients

*******

Download link

1 File

PAYMENT PLAN INV -2020 JUNE

BL + PL AND TELEX RELEASE

700 kB

To make sure our emails arrive, please add noreply@wetransfer.com to your contacts.

Get more out of WeTransfer, get Pro

About WeTransfer ・ Help ・ Legal ・ Report this transfer as spam

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

▼ LADEN Sie Combo Cleaner herunter

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist Rcs Lt, die Muttergesellschaft von PCRisk. Lesen Sie mehr. Indem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu.

Schnellmenü:

- Was ist "WeTransfer"?

- SCHRITT 1. Manuelle Entfernung von Kryptik Malware.

- SCHRITT 2. Prüfen Sie, ob Ihr Computer sauber ist.

Wie entfernt man Malware manuell?

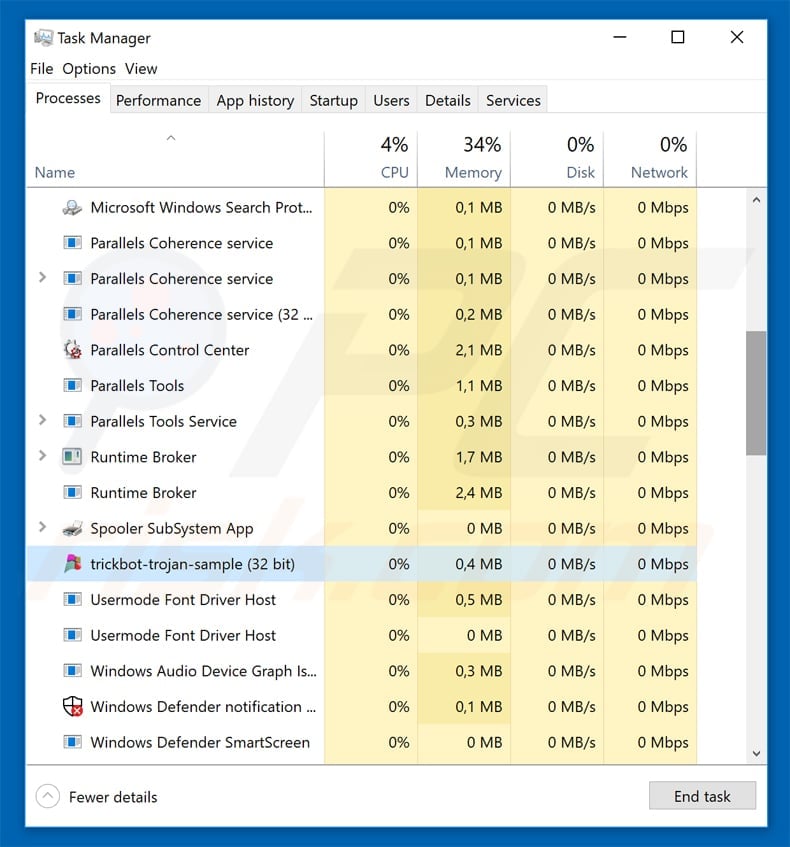

Die manuelle Entfernung einer Bedrohung ist ein komplizierter Prozess und es ist gewöhnlich besser, wenn Antivirus- oder Anti-Malware-Programme es automatisch machen. Um diese Malware zu entfernen, empfehlen wir Combo Cleaner zu verwenden. Wenn Sie Malware manuell entfernen möchten, müssen Sie zunächst den Namen der Malware identifizieren, die Sie entfernen möchten. Hier ist ein Beispiel eines verdächtigen Programms, das auf dem Computer eines Benutzers ausgeführt wird:

Wenn Sie die Liste von Programmen geprüft haben, die auf Ihrem Computer laufen, zum Beipiel mit dem Task-Manager, und ein Programm identifiziert haben, das verdächtig aussieht, sollten Sie mit diesen Schritten fortfahren:

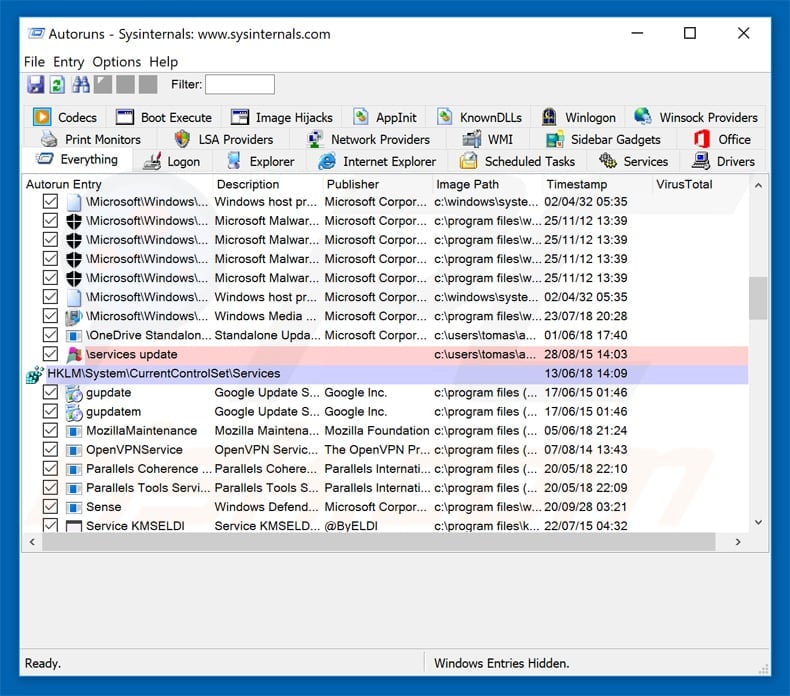

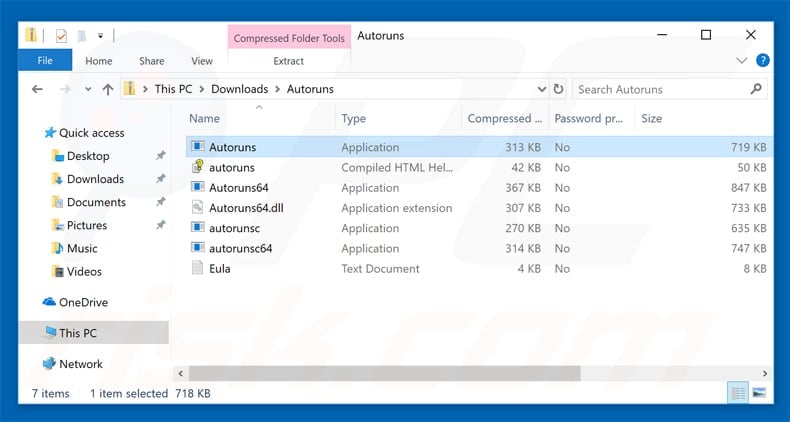

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

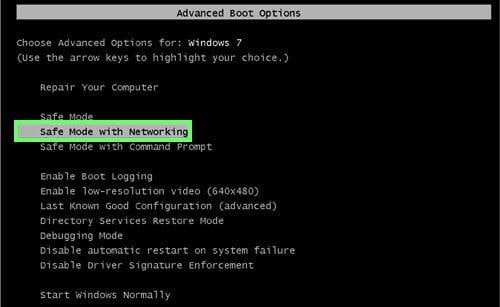

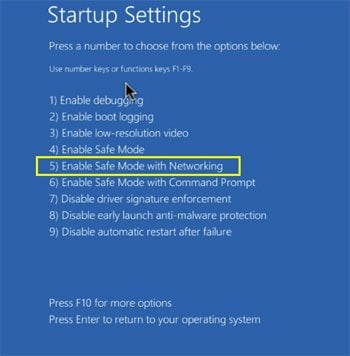

Starten Sie Ihren Computer im abgesicherten Modus:

Starten Sie Ihren Computer im abgesicherten Modus:

Windows XP und Windows 7 Nutzer: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, klicken Sie auf Herunterfahren, klicken Sie auf OK. Während Ihr Computer neu startet, drücken Sie die F8 Taste auf Ihrer Tastatur mehrmals bis Sie das Windows Erweiterte Optionen Menü sehen. Wählen Sie dann Abgesicherter Modus mit Netzwerktreibern aus der Liste.

Das Video zeigt, wie man Windows 7 im "Abgesicherten Modus mit Netzwerktreibern" startet:

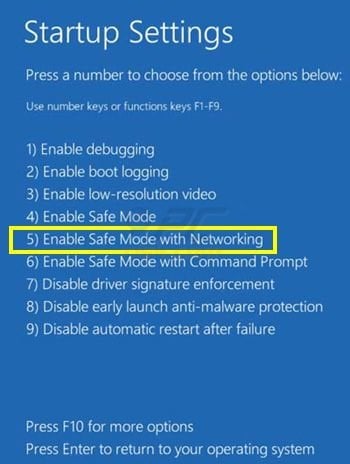

Windows 8 Nutzer: Gehen Sie auf den Windows 8 Startbildschirm, geben Sie Erweitert ein und wählen Sie Einstellungen in den Suchergebnissen aus. Klicken Sie auf Erweiterte Startoptionen, wählen Sie Erweiterten Start im geöffneten "Allgemeine PC Einstellungen" Fenster. Ihr Computer wird jetzt in das "Erweiterte Startoptionen Menü" starten. Klicken Sie auf das "Problembehandlung" Feld, dann klicken Sie auf "Erweiterte Optionen". Auf dem erweiterte Optionen Bildschirm, klicken Sie auf "Starteinstellungen". Klicken Sie auf "Neustart". Ihr PC wird in den Starteinstellungen Bildschirm starten. Drücken Sie "5" um im Abgesicherten Modus mit Netzwerktreibern zu starten.

Das Video zeigt, wie man Windows 8 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Windows 10 Nutzer: Klicken Sie auf das Windows Logo und wählen Sie die Power Schaltfläche. Im geöffneten Menü klicken Sie auf "Neu starten", während Sie die "Umschalttaste" auf Ihrer Tastatur gedrück halten. Im "Eine Option wählen" Fenster klicken Sie auf "Fehlerdiagnose", wählen Sie dann "Erweiterte Optionen". Im erweiterte Optionen Menü, wählen Sie "Starteinstellungen" und klicken Sie auf das "Neu starten" Feld. Im folgenden Fenster sollten Sie die "F5" Taste Ihrer Tastatur drücken. Das wird Ihr Betriebssystem im Abgesicherten Modus mit Netzwerktreibern neu starten.

Das Video zeigt, wie man Windows 10 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

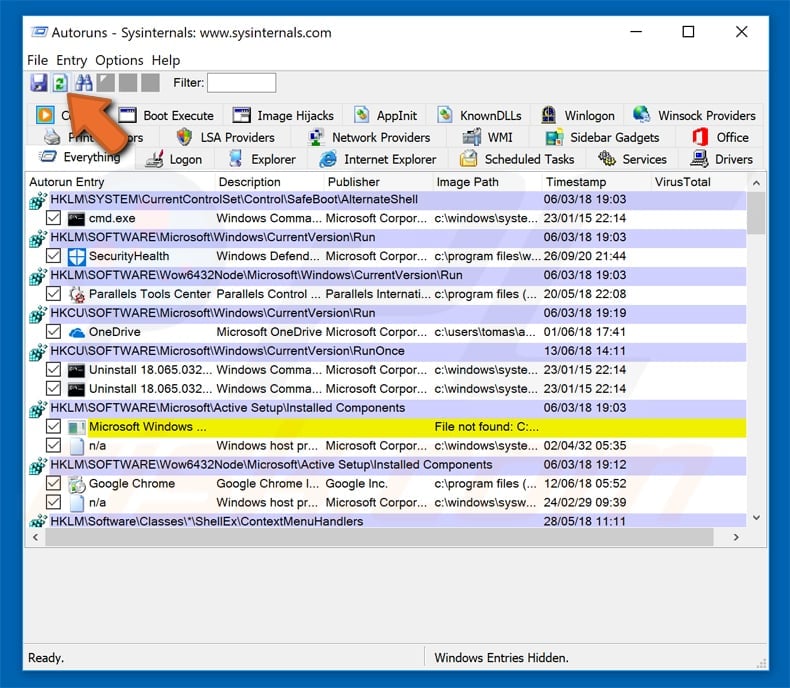

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

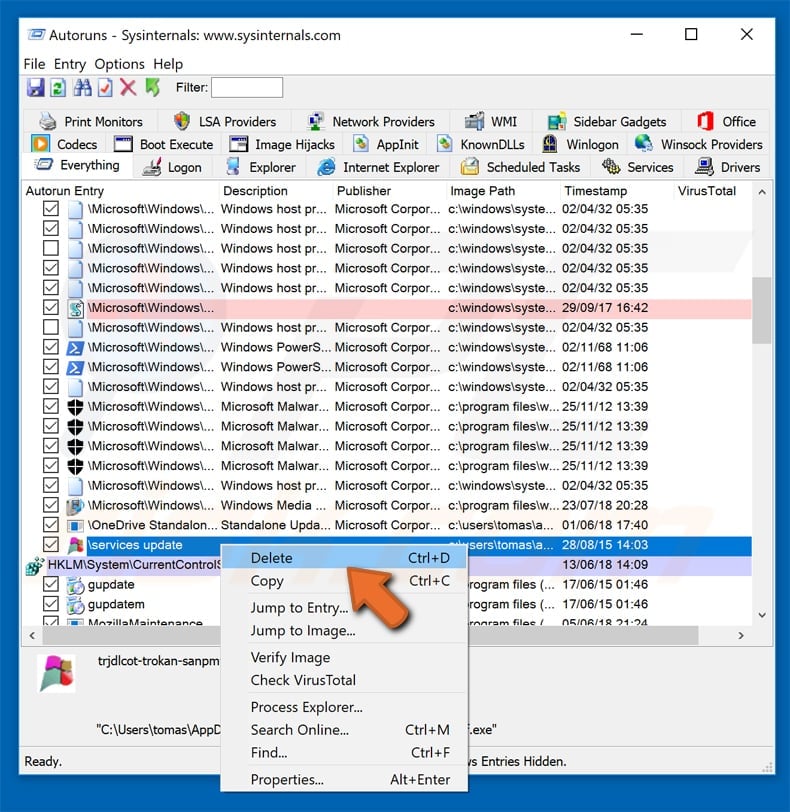

Sie sollten ihren vollständigen Pfad und Namen aufschreiben. Beachten Sie, dass einige Malware ihre Prozessnamen und legitimen Prozessnamen von Windows versteckt. Jetzt ist es sehr wichtig, dass Sie keine Systemdateien entfernen. Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, machen Sie einen Rechtsklick über den Namen und wählen Sie "Löschen".

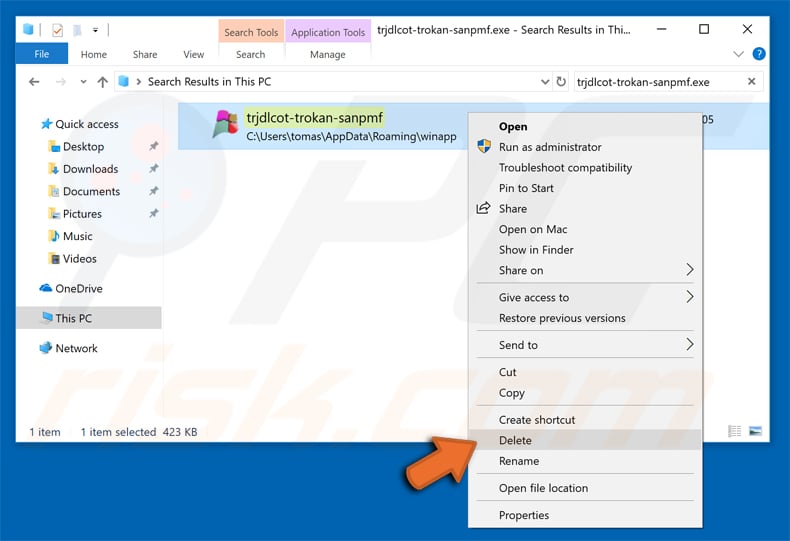

Nachdem die Malware durch die Autoruns Anwendung entfernt wurde (dies stellt sicher, dass die Malware sich beim nächsten Hochfahren des Systems nicht automatisch ausführt), sollten Sie nach dem Namen der Malware auf Ihrem Computer suchen. Stellen Sie sicher, dass Sie alle versteckten Dateien und Ordner aktivieren bevor Sie fortfahren. Wenn Sie die Datei oder Malware gefunden haben, entfernen Sie diese.

Starten Sie Ihren Computer in normalen Modus. Die Befolgung dieser Schritte sollte beim Entfernen jeglicher Malware von Ihrem Computer helfen. Beachten Sie, dass die manuelle Entfernung von Bedrohungen fortgeschritten Computerfähigkeiten voraussezt. Es wird empfohlen, die Entfernung von Malware Antivirus- und Anti-Malware-Programmen zu überlassen. Diese Schritte könnten bei fortgeschrittenen Malwareinfektionen nicht funktionieren. Es ist wie immer besser, eine Infektion zu vermeiden, anstatt zu versuchen, Malware danch zu entfernen. Um Ihren Computer sicher zu halten, stellen Sie sicher, dass Sie die neuesten Updates des Betriebssystems installieren und Antivirus-Software benutzen.

Um sicher zu sein, dass Ihr Computer frei von Malware-Infektionen ist, empfehlen wir einen Scan mit Combo Cleaner.

▼ Diskussion einblenden