Microsoft Protected Your Computer POP-UP Betrug

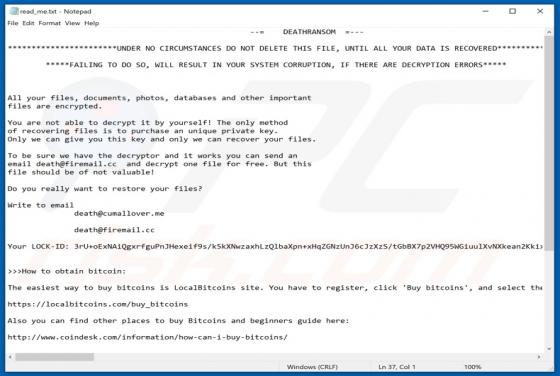

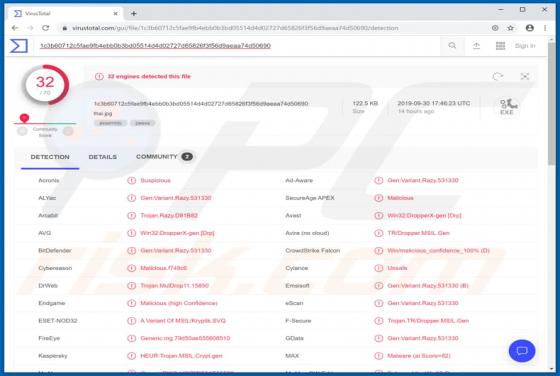

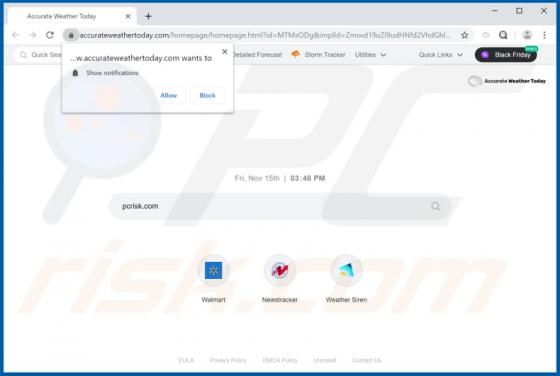

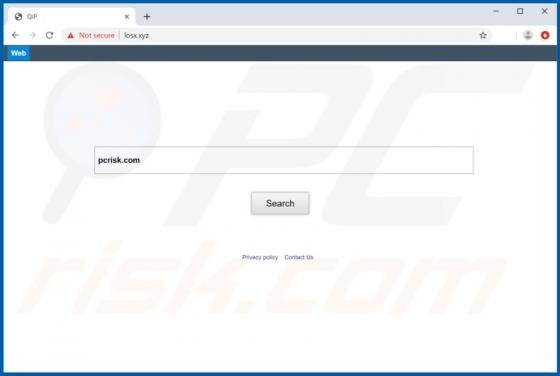

"Microsoft Protected Your Computer" ist eine Benachrichtigung, die auf einer Webseite über Betrug beim technischen Support angezeigt wird. Diese Seite ist als offizielle Windows-Support-Webseite getarnt, allerdings hat die eigentliche Firma Microsoft nichts damit zu tun. Der Hauptzweck dieses Bet