So deinstalliert man WebMonitor RAT

![]() Verfasst von Tomas Meskauskas am (aktualisiert)

Verfasst von Tomas Meskauskas am (aktualisiert)

Was ist WebMonitor?

Remote Access-/Administrations-Tool (RAT - Fernzugrifftrojaner) ist eine Art von Software, die es Benutzern erlaubt, andere Computer (auf denen ein RAT installiert ist) zu kontrollieren. Software dieses Typs kann rechtmäßig verwendet werden (z.B. um einen technischen Fern-Support bereitzustellen).

Es kommt jedoch häufig vor, dass Cyberkriminelle ebenfalls RATs verwenden. Sie verwenden RATs, um auf sensible Informationen zuzugreifen, Malware zu installieren und für andere bösartige Zwecke.

WebMonitor ist ein RAT, das von einem Unternehmen namens Revcode entwickelt wurde. Es wird als seriöses Fernzugriffswerkzeug beworben, das es Benutzern erlaubt, Computer über einen Webbrowser fernzusteuern.

Obwohl bekannt ist, dass WebMonitor von einigen Anti-Virus-Firmen als bösartige Software eingestuft wird, da es über Funktionen verfügt, die hauptsächlich von Cyberkriminellen verwendet werden. Es ist auch bekannt, dass WebMonitor in Hackerforen beworben wird.

Dieses RAT ist mit Windows- und Android-Betriebssystemen kompatibel.

WebMonitor steht auf seiner offiziellen Webseite zum Verkauf. Es verfügt über drei Abonnements: 149,99 € pro Jahr, 99,99 € für sechs Monate und 64,99 € für drei Monate.

WebMonitor ist bei Cyberkriminellen beliebt, da es mit Software kompatibel ist, die Malware verschlüsseln, verschleiern und manipulieren kann, um die Wahrscheinlichkeit zu erhöhen, dass Anti-Virus-Programme sie nicht erkennen.

Außerdem kann WebMonitor das Betriebssystem oder auf ihm installiere Software (z.B. Anti-Virus) daran hindern, Benutzer über seine Anwesenheit zu unterrichten. Darüber hinaus ist bekannt, dass WebMonitor zusammen mit dem Installationsprogramm von Zoom gebündelt wurde.

Mit anderen Worten haben Cyberkriminelle das Installationsprogramm von Zoom benutzt, um Benutzer dazu zu verleiten, WebMonitor auf ihren Computern zu installieren. Es ist wichtig zu erwähnen, dass WebMonitor nicht die einzige Software ist, die über Installationsprogramme für die Anwendung Zoom verbreitet wurde (oder immer noch wird).

In jedem Fall stammen Installationsprogramme für Zoom, die mit WebMonitor oder irgendwelcher anderer Software gebündelt wurde, nicht von den offiziellen Downloadquellen der App Zoom (wie das Download Center von Zoom, den App Store von Apple oder dem Google Play Store).

Es ist bekannt, dass das RAT WebMonitor verwendet werden kann, um Tastenanschläge zu loggen (Tastatureingaben aufzuzeichnen), auf den Bildschirm und die Webcam, das Mikrofon zuzugreifen und sie anzusehen, Festplatten zu durchsuchen und zu verwalten, Dateien herunterzuladen, hochzuladen, auszuführen, zu löschen, umzubenennen, zu bearbeiten (und dasselbe mit jeglichen verbundenen externen Geräten zu tun). Es kann auch verwendet werden, um Kennwörter von Mail-Clients, Messengern, Netzwerken und dem System wiederherzustellen, Surfaktivitäten zu verfolgen, Browserverläufe, den Bildercache, die Liste von installierten Add-Ons zu sammeln, die Liste von auf dem Betriebssystem installieren Programmen zu erlangen und diese Programme zu entfernen.

Wie viele andere RATs kann WebMonitor auch verwendet werden, um Befehle über die Eingabeaufforderung und PowerShell auszuführen, Systemprozesse zu verwalten, Registrierungseinträge hinzuzufügen, zu bearbeiten oder zu entfernen sowie das System auf andere Weise zu steuern oder zu überwachen. Wie im ersten Absatz erwähnt, verwenden die meisten Cyberkriminellen RATs, um Computer mit anderer Malware zu infizieren (z.B. Ransomware, Trojanern) oder um persönliche Informationen zu stehlen.

RAT WebMonitor kann hierfür und für mehr verwendet werden. Es ist wichtig zu erwähnen, dass RATs hauptsächlich verwendet werden, um Daten wie Kredikartendaten und andere bankingbezogene Informationen, Login-Daten (Benutzernamen, E-Mail-Adressen, Passwörter), Sozialversicherungsnummern und andere persönliche Daten zu stehlen.

Falls irgendein Grund besteht, zu vermuten, dass WebMonitor auf dem Betriebssystem installiert ist (und nicht absichtlich installiert wurde), sollte es daher so schnell wie möglich entfernt werden.

| Name | WebMonitor Fernverwaltungswerkzeug |

| Art der Bedrohung | Trojaner, Passwortstehlender Virus, Banking-Malware, Spyware. |

| Erkennungsnamen | Avast (Win32:RATX-gen [Trj]), BitDefender (Trojan.GenericKD.36643385), ESET-NOD32 (eine Variante von MSIL/Kryptik.AAHN), Kaspersky (HEUR:Trojan.MSIL.Taskun.gen), Microsoft (Trojan:MSIL/Stealer.MS!MTB), vollständige Liste (VirusTotal) |

| Name(n) bösartige(r) Prozesse | Brett Tech OS (sein Name könnte variieren) |

| Symptome | Trojaner werden entwickelt, um den Computer des Opfers heimlich zu infiltrieren und ruhig zu bleiben und daher sind auf einer infizierten Maschine keine bestimmten Symptome klar erkennbar. |

| Verbreitungsmethoden | Infizierte E-Mail-Anhänge, bösartige Online-Werbeanzeigen, Social Engineering, Software-"Cracks". |

| Schaden | Gestohlene Passwörter und Bankdaten, Identitätsdiebstahl, der Computer des Opfers wurde einem Botnetz hinzugefügt. |

| Malware-Entfernung (Windows) | Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. |

Zusammenfassend lässt sich sagen, dass Cyberkriminelle WebMonitor zu Geld machen könnten, indem sie einen Kryptowährungs-Miner, Ransomware, irgendeinen Banking-Trojaner oder andere Malware installieren, persönliche Konten, Identitäten stehlen, gestohlene Daten verwenden, um betrügerische Transaktionen, Käufe durchzuführen, Malware auf anderen Geräten verbreiten und so weiter. Es ist erwähnenswert, dass nicht alle RATs seriös sind (oder zumindest auf diese Weise beworben werden).

Bösartige RATs werden als Remote Administration Trojans bezeichnet. Hier sind Beispiele für bösartige RATs: Xtreme, Spectre und DarkCrystal.

Wie hat WebMonitor meinen Computer infiltriert?

Es ist bekannt, dass Cyberkriminelle ein inoffizielles Zoom-Installationsprogramm zur Verbreitung von WebMonitor verwendet haben oder immer noch verwenden. Inoffizielle Installationsprogramme werden in der Regel über inoffizielle Webseiten, Peer-to-Peer-Netzwerke (z.B. Torrent Clients, eMule), bestimmte Freeware-Downloadseiten, kostenlose File-Hosting-Seiten und andere zweifelhafte Quellen zum Herunterladen von Dateien Programmen.

Es ist auch bekannt, dass Cyberkriminelle WebMonitor mithilfe von Phishing-E-Mails übermitteln. Untersuchungen zeigen, dass sie E-Mails verwenden, die als Briefe der Empros Lines Shipping Company bezüglich einer überfälligen Rechnung getarnt sind. Diesen E-Mails wurde eine Archivdatei angehängt, die eine ausführbare Datei enthält, die entwickelt wurde, um WebMonitor zu installieren.

Es ist jedoch wahrscheinlich, dass verschiedene Phishing-E-Mails gibt, die zur Verbreitung von WebMonitor verwendet werden. Andere Varianten können als Briefe verschiedener Unternehmen zu verschiedenen Themen getarnt sein und irgendwelche Microsoft Office-, PDF-Dokumente, JavaScript-Dateien oder eine andere Datei enthalten.

Wie kann die Installation von Malware vermieden werden?

Anhänge und Webseiten-Links in irrelevanten E-Mails, die von unbekannten, verdächtigen Adressen/Absendern empfangen wurden, sollten nicht geöffnet werden. Es kommt häufig vor, dass E-Mails dieser Art bösartige Links oder Anhänge enthalten.

Software und Dateien sollten von offiziellen Webseiten und über direkte Links heruntergeladen werden. Andere Quellen, Werkzeuge können verwendet werden, um bösartige Dateien/Programme zu verbreiten und werden dies häufig auch.

Installierte Software muss mithilfe von Werkzeugen oder Funktionen aktualisiert werden, welche die offiziellen Entwickler zur Verfügung stellen. Falls das installierte Programm nicht kostenlos ist und aktiviert werden muss, sollte es auch ordnungsgemäß aktiviert werden.

Es ist niemals sicher, Software mithilfe von Werkzeugen Dritter zu aktualisieren oder zu aktivieren, sie neigen dazu, bösartig zu sein. Es ist weder legal, lizensierte Software mit Werkzeugen dieser Art ("Cracking"-Werkzeugen) zu aktivieren, noch raubkopierte Software zu verwenden.

Eine weitere Möglichkeit, zu Computer sicher ist sie regelmäßig mithilfe einer namhaften Anti-Virus- oder Anti-Spyware-Suite zu scannen und erkannte Bedrohungen so schnell wie möglich zu beseitigen. Die installierte Sicherheitslösung sollte auf dem neuesten Stand sein.

Wenn Sie glauben, dass Ihr Computer bereits infiziert ist, empfehlen wir, einen Scan mit Combo Cleaner durchzuführen, um infiltrierte Malware automatisch zu beseitigen.

Die Phishing-E-Mail, die verwendet wird, um WebMonitor zu übermitteln:

Text in dieser E-Mail:

Subject: RE: OVERDUE INVOICE

Why haven't you remitted the payment for the Invoice in attachment. This invoice is long overdue.

Brgds/Greg Kontouzoglou

Empros Lines - Liner Dpt

email: gkontouzoglou@emproslines.com

dir: +30 210 8125535

mob: +30 694 898 0698

skype: greg.kontouzoglou

CONFIDENTIALITY. This email and any attachments are confidential and may also be legally privileged. It is intended solely for the stated addressee(s). If you are not the addressee, you must not disclose the contents to another person or use this email for any purpose whatsoever. Instead, please notify the sender by return email and delete this email (including any attachments) from your computer system------------------------------------------------------

EMPROS LINES SHIPPING COMPANY S.A.

Screenshot der Förderungsseite für WebMonitor:

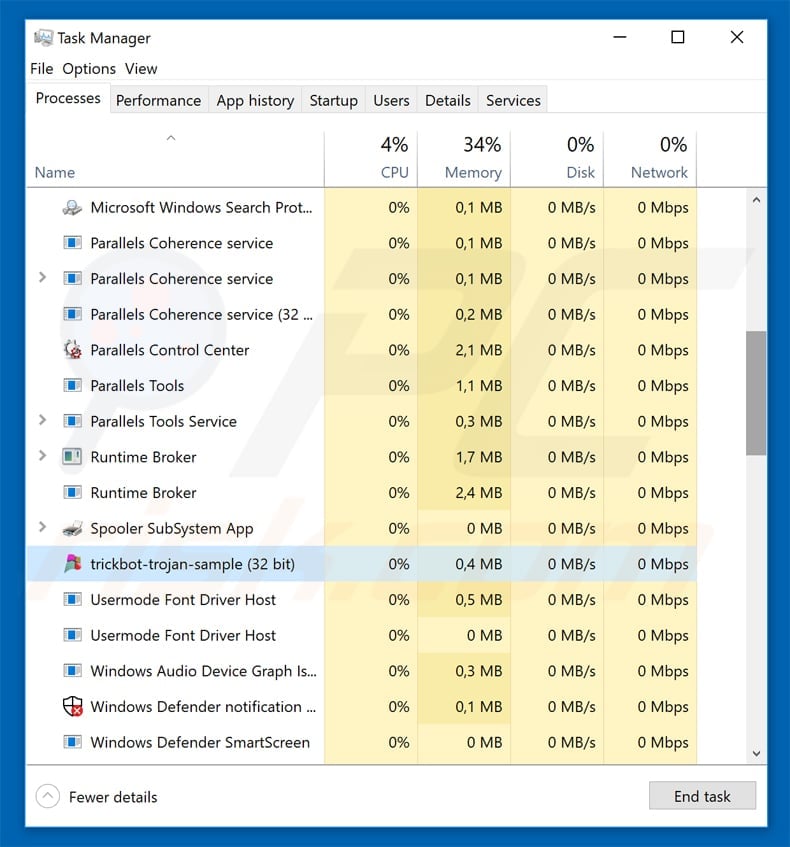

Screenshot von WebMonitor, der im Task-Manager als "Brett Tech OS" ausgeführt wird (sein Name könnte variieren):

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

▼ LADEN Sie Combo Cleaner herunter

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist Rcs Lt, die Muttergesellschaft von PCRisk. Lesen Sie mehr. Indem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu.

Schnellmenü:

- Was ist WebMonitor?

- SCHRITT 1. Manuelle Entfernung von WebMonitor Malware.

- SCHRITT 2. Prüfen Sie, ob Ihr Computer sauber ist.

Wie entfernt man Malware manuell?

Die manuelle Entfernung einer Bedrohung ist eine komplizierte Aufgabe und es ist gewöhnlich besser, wenn Antivirus- oder Anti-Malware-Programme es automatisch machen. Um diese Malware zu entfernen, empfehlen wir Combo Cleaner zu verwenden. Wenn Sie Malware manuell entfernen möchten, müssen Sie zunächst den Namen der Malware identifizieren, die Sie entfernen möchten. Hier ist ein Beispiel eines verdächtigen Programms, das auf dem Computer eines Benutzers ausgeführt wird:

Wenn Sie die Liste von Programmen geprüft haben, die auf Ihrem Computer laufen, zum Beipiel mit dem Task-Manager, und ein Programm identifiziert haben, das verdächtig aussieht, sollten Sie mit diesen Schritten fortfahren:

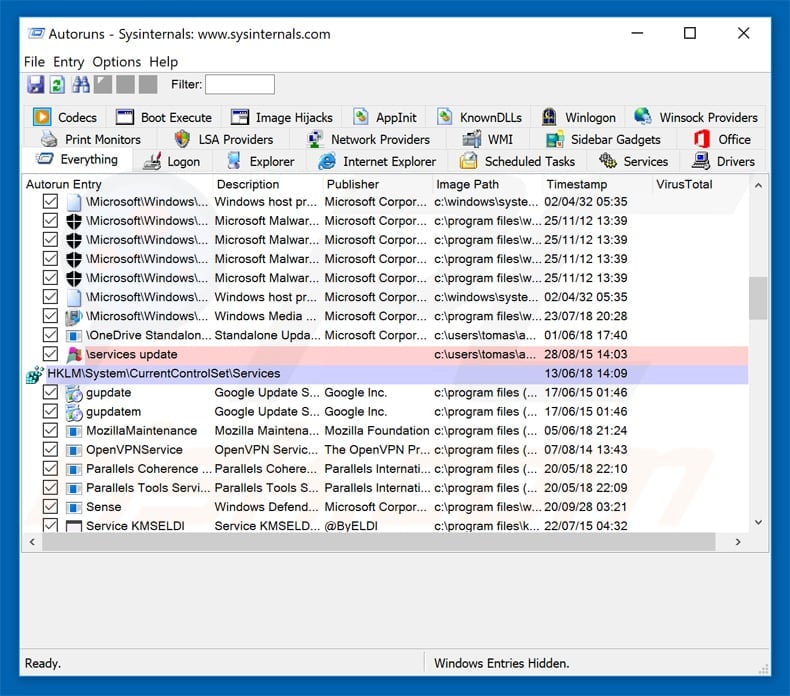

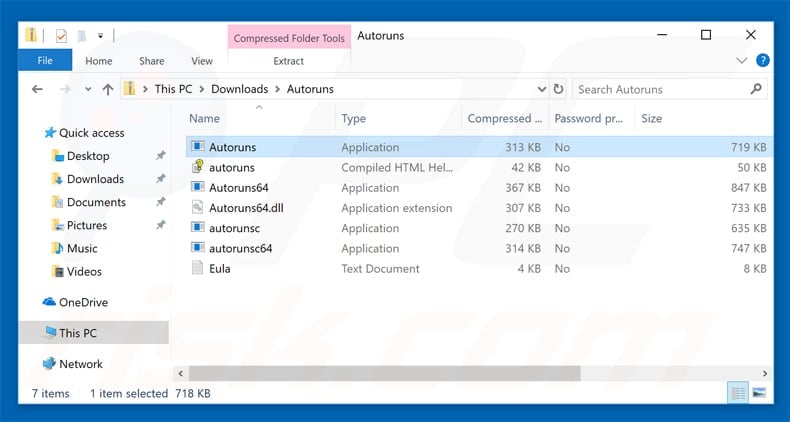

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

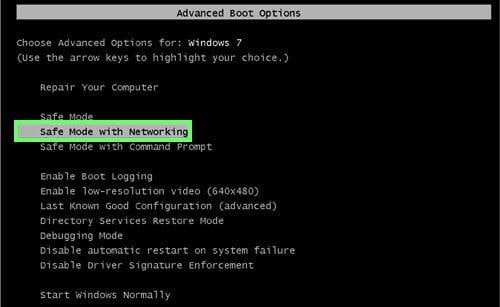

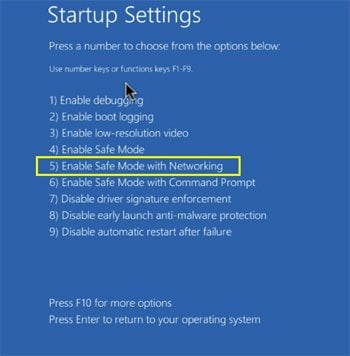

Starten Sie Ihren Computer im abgesicherten Modus:

Starten Sie Ihren Computer im abgesicherten Modus:

Windows XP und Windows 7 Nutzer: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, klicken Sie auf Herunterfahren, klicken Sie auf OK. Während Ihr Computer neu startet, drücken Sie die F8 Taste auf Ihrer Tastatur mehrmals bis Sie das Windows Erweiterte Optionen Menü sehen. Wählen Sie dann Abgesicherter Modus mit Netzwerktreibern aus der Liste.

Das Video zeigt, wie man Windows 7 im "Abgesicherten Modus mit Netzwerktreibern" startet:

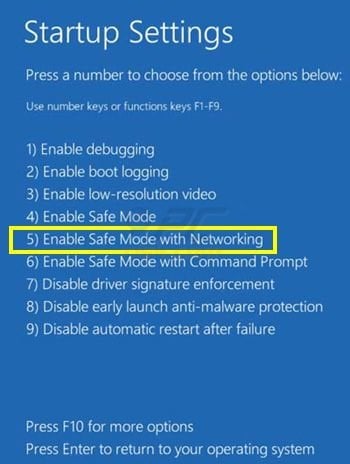

Windows 8 Nutzer: Gehen Sie auf den Windows 8 Startbildschirm, geben Sie Erweitert ein und wählen Sie Einstellungen in den Suchergebnissen aus. Klicken Sie auf Erweiterte Startoptionen, wählen Sie Erweiterten Start im geöffneten "Allgemeine PC Einstellungen" Fenster. Ihr Computer wird jetzt in das "Erweiterte Startoptionen Menü" starten. Klicken Sie auf das "Problembehandlung" Feld, dann klicken Sie auf "Erweiterte Optionen". Auf dem erweiterte Optionen Bildschirm, klicken Sie auf "Starteinstellungen". Klicken Sie auf "Neustart". Ihr PC wird in den Starteinstellungen Bildschirm starten. Drücken Sie "F5" um im Abgesicherten Modus mit Netzwerktreibern zu starten.

Das Video zeigt, wie man Windows 8 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Windows 10 Nutzer: Klicken Sie auf das Windows Logo und wählen Sie die Power Schaltfläche. Im geöffneten Menü klicken Sie auf "Neu starten", während Sie die "Umschalttaste" auf Ihrer Tastatur gedrück halten. Im "Eine Option wählen" Fenster klicken Sie auf "Fehlerdiagnose", wählen Sie dann "Erweiterte Optionen". Im erweiterte Optionen Menü, wählen Sie "Starteinstellungen" und klicken Sie auf das "Neu starten" Feld. Im folgenden Fenster sollten Sie die "F5" Taste Ihrer Tastatur drücken. Das wird Ihr Betriebssystem im Abgesicherten Modus mit Netzwerktreibern neu starten.

Das Video zeigt, wie man Windows 10 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

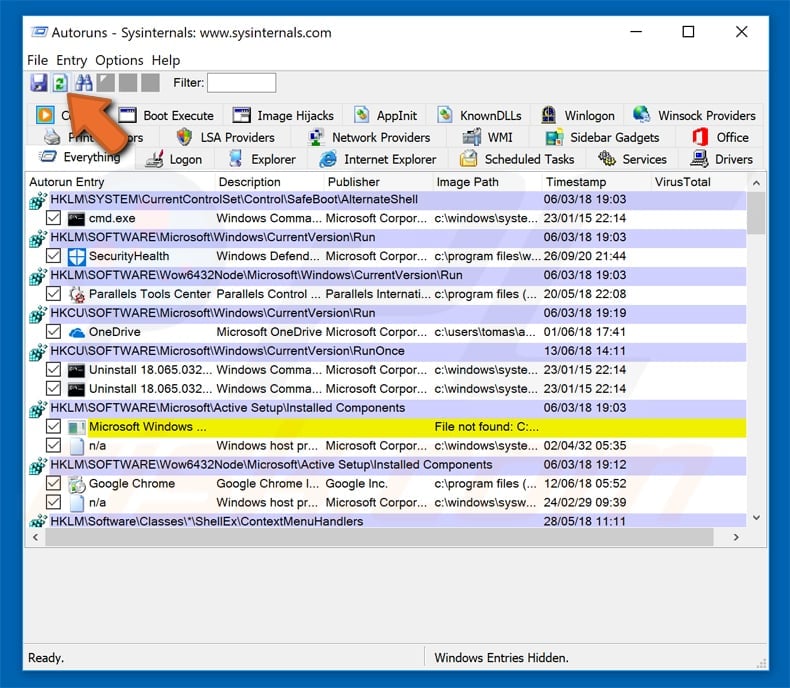

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

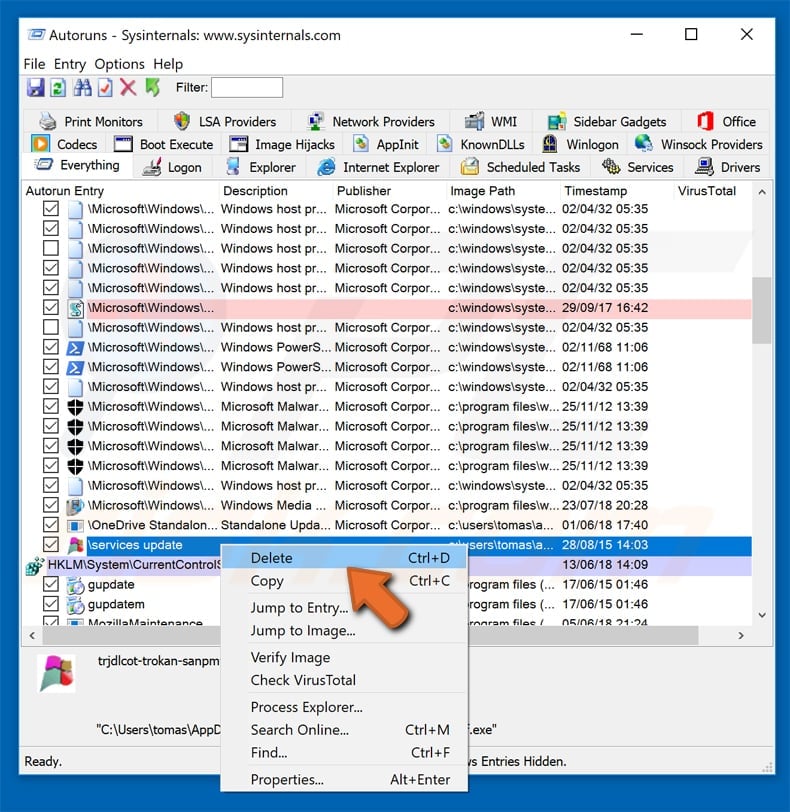

Sie sollten ihren vollständigen Pfad und Namen aufschreiben. Beachten Sie, dass einige Malware ihre Prozessnamen und legitimen Prozessnamen von Windows versteckt. Jetzt ist es sehr wichtig, dass Sie keine Systemdateien entfernen. Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, machen Sie einen Rechtsklick über den Namen und wählen Sie "Löschen".

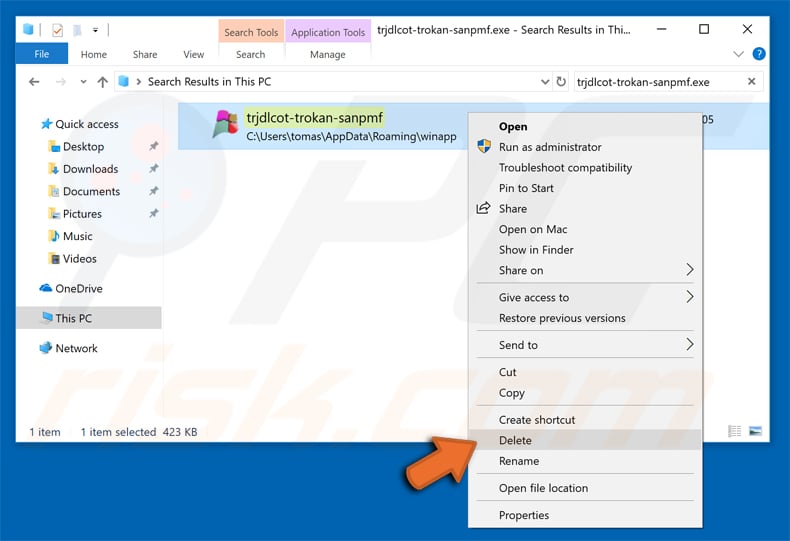

Nachdem die Malware durch die Autoruns Anwendung entfernt wurde (dies stellt sicher, dass die Malware sich beim nächsten Hochfahren des Systems nicht automatisch ausführt), sollten Sie nach dem Namen der Malware auf Ihrem Computer suchen. Stellen Sie sicher, dass Sie alle versteckten Dateien und Ordner aktivieren bevor Sie fortfahren. Wenn Sie die Datei oder Malware gefunden haben, entfernen Sie diese.

Starten Sie Ihren Computer in normalen Modus. Die Befolgung dieser Schritte sollte beim Entfernen jeglicher Malware von Ihrem Computer helfen. Beachten Sie, dass die manuelle Entfernung von Bedrohungen fortgeschritten Computerfähigkeiten voraussezt. Es wird empfohlen, die Entfernung von Malware Antivirus- und Anti-Malware-Programmen zu überlassen. Diese Schritte könnten bei fortgeschrittenen Malwareinfektionen nicht funktionieren. Es ist wie immer besser, eine Infektion zu vermeiden, anstatt zu versuchen, Malware danch zu entfernen. Um Ihren Computer sicher zu halten, stellen Sie sicher, dass Sie die neuesten Updates des Betriebssystems installieren und Antivirus-Software benutzen.

Um sicher zu sein, dass Ihr Computer frei von Malware-Infektionen ist, empfehlen wir einen Scan mit Combo Cleaner.

▼ Diskussion einblenden