So deinstalliert man den Zenar Miner

![]() Verfasst von Tomas Meskauskas am (aktualisiert)

Verfasst von Tomas Meskauskas am (aktualisiert)

Was ist Zenar?

Zenar (auch als ZenarProject bekannt) ist eine Kryptowährungs-Mining-Software, die in der Programmiersprache C ++ geschrieben wurde. Untersuchungen zeigen, dass Zenar in einem Hacker-Forum für 100 US-Dollar erworben werden kann. Wie ihr Name andeutet, benutzen Kryptowährungs-Miner Computer-Hardware, um Kryptowährungen zu minen.

Es kommt häufig vor, dass Cyberkriminelle danach streben, Benutzer dazu zu verleiten, Software dieser Art zu installieren, damit sie auf ihren Computern installierte Hardware benutzen könnten, ohne selbst in sie investieren zu müssen. Benutzer, auf deren Computer Kryptowährungs-Miner installiert sind, die nicht absichtlich von ihnen installiert wurden, sollten sie so schnell wie möglich entfernen.

Kryptowährungs-Mining ist ein Prozess, der erhebliche Ressourcen wie Prozessoren (CPUs), Grafikkarten (GPUs) und andere Hardware benötigt. Kryptowährungs-Mining-Software verwendet diese Hardware, um mathematische Probleme (kryptografische Gleichungen) zu lösen.

Es ist nennenswert, dass leistungsstarke Hardware Kryptowährungen schneller abbaut und umgekehrt. Cyberkriminelle versuchen, Benutzer dazu zu verleiten, Kryptowährungs-Miner wie Zenar zu installieren, damit sie deren Computer-Hardware benutzen können, um Kryptowährungen zu minen, anstatt ihre Hardware zu verwenden.

Normalerweise wirken sich Kryptowährungs-Miner erheblich auf die Leistung von Computern aus. Außerdem erhöht die zur Lösung kryptografischer Gleichungen verwendete Hardware den Stromverbrauch, wodurch mehr Strom verbraucht wird.

Sehr häufig arbeiten Computer, die verwendet werden, um Kryptowährungen zu minen, langsamer. In einigen Fällen reagieren sie überhaupt nicht.

Dies bedeutet, dass das Betriebssystem unerwartet abstürzen kann, was zu Datenverlusten oder anderen Problemen führen könnte. Ein weiteres Problem dabei, Kryptomining-Malware auf dem Betriebssystem installiert zu haben, besteht darin, dass der Miningprozess mehr Hardware-Wärme erzeugen könnte, als sie bewältigen kann oder dass sie die Hardware abnutzen könnte.

Benutzern, die eine hohe Nutzung an CPU, GPU oder anderer Hardware feststellen, wird geraten, ihre Systeme auf Malware zu scannen, um sicherzustellen, dass seriöse Software Hardware verwendet und Kryptomining-Malware Zenar nicht auf einem Computer installiert ist.

| Name | Zenar Miner/ZenarProject |

| Art der Bedrohung | Kryptowährungs-Mining-Malware |

| Erkennungsnamen | Avast (Win32:Malware-gen), BitDefender (Trojan.GenericKD.36615558), Emsisoft (Trojan.GenericKD.36615558 (B)), Kaspersky (HEUR:Trojan.Win32.Agentb.gen), vollständige Liste (VirusTotal) |

| Preis | $100 |

| Symptome | Kryptowährungs-Miner werden entwickelt, um den Computer des Opfers heimlich zu infiltrieren und Symptome sind nur dann klar auf einer infizierten Maschine erkennbar, wenn Miner damit beginnen, eine hohe Verwendung von CPU, GPU (oder anderer Hardware) zu verursachen. |

| Verbreitungsmethoden | Infizierte E-Mail-Anhänge (Makros), Torrent-Webseiten, bösartige Anzeigen, inoffizielle Seiten, gefälschte Aktualisierungsprogramme |

| Schaden | Hardware-Überhitzung, Systemabstürze, langsame Computerleistung, höhere Stromrechnungen |

| Malware-Entfernung (Windows) | Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. |

Einige Beispiele für andere Kryptowährungs-Mining-Software, die Cyberkriminelle verwenden, um Computer zu entführen, sind Epsilon, QuilMiner und KingMiner. Es ist wichtig zu erwähnen, dass sogar seriöse Kryptomining-Software für bösartige Zwecke benutzt werden kann.

In jedem Fall sollte ein Kryptowährungs-Miner, falls er auf dem Betriebssystem installiert ist, dies aber nicht absichtlich geschehen ist, so schnell wie möglich entfernt werden, egal ob es sich um einen seriösen handelt oder um einen, der von Cyberkriminellen entwickelt wurde.

Wie hat Zenar meinen Computer infiltriert?

Es kommt häufig vor, dass Cyberkriminelle E-Mails verwenden, die bösartige Anhänge oder Download-Links für bösartige Dateien enthalten, um Benutzer dazu zu verleiten, Malware zu installieren. Empfänger installieren unerwünschte Software, wenn sie von Cyberkriminellen empfangene Dateien herunterladen und öffnen.

Einige Beispiele für Dateien, die Cyberkriminelle verwenden, um Malware per E-Mail zu übermitteln, sind Microsoft Office-, PDF-Dokumente, ausführbare Dateien (wie .exe) ZIP, RAR oder andere Archivdateien, JavaScript-Dateien. Eine weitere beliebte Methode, um Malware zu verbreiten, besteht in der Verwendung von Software-"Cracking"-Werkzeugen, die lizensierte Software illegal aktivieren sollen. Es kommt jedoch häufig vor, dass solche Werkzeuge mit Malware gebündelt wurden.

Daher installieren Benutzer, die versuchen, mithilfe solcher Software das Bezahlen zu vermeiden, ihre Computer stattdessen häufig mit Malware.

Darüber hinaus können Cyberkriminelle bestimmte Trojaner auch für die Verbreitung von Malware verwenden. Sie müssen jedoch Benutzer dazu verleiten, diese Trojaner zu installieren.

Normalerweise tun sie dies, indem sie Trojaner als seriöse Programme tarnen. Sobald ein Trojaner installiert ist, kann er seine Nutzlast (z.B. Kryptowährungs-Mining-Software) installieren.

Peer-to-Peer-Netzwerke (wie Torrent Clients, eMule), Downloadprogramme Dritter, Download-Webseiten für Freeware, kostenlose File-Hosting-Seiten und so weiter sind Beispiele für unsichere Quellen zum Herunterladen von Dateien und Programmen. Ihre Benutzer infizieren Computer, wenn sie bösartige Dateien herunterladen und öffnen.

Normalerweise sehen diese bösartigen Dateien wie seriöse, gewöhnliche Dateien aus. Eine weitere Möglichkeit, Malware zu verbreiten, besteht darin, Benutzer dazu zu verleiten, ein gefälschtes Software-Aktualisierungsprogramm zu verwenden. Falls gestartet, infiziert dieses Aktualisierungsprogramm einen Computer entweder, indem es Bugs, Fehler irgendeines installierten Programms ausnutzt oder bösartige Software anstelle von Updates oder Fixes installiert.

Wie kann die Installation von Malware vermieden werden?

E-Mails, die von verdächtigen, unbekannten Adressen empfangen werden, sollten überprüft werden, insbesondere dann, wenn sie irrelevant sind oder irgendeinen Anhang oder Webseiten-Links enthalten. Solche E-Mails neigen dazu, von Cyberkriminellen als Kanäle verwendet zu werden, um Malware zu verbreiten. Software (und Dateien) sollten ausschließlich von offiziellen Webseiten und über direkte Download-Links heruntergeladen werden.

Peer-to-Peer-Netzwerke, Downloadprogramme (und Installationsprogramme) Dritter, inoffizielle Seiten und andere Kanäle können von Cyberkriminellen verwendet werden, um Benutzer dazu zu verleiten, bösartige Software herunterzuladen und (oder) zu installieren. Installierte Programme müssen mithilfe von eingebauten Funktionen oder Werkzeugen aktualisiert und aktiviert werden, die von ihren offiziellen Entwicklern entwickelt wurden.

Inoffizielle Werkzeuge sind häufig bösartig und es ist nicht legal, lizensierte Software mithilfe von verschiedenen Werkzeugen Dritter zu aktivieren (und raubkopierte Software zu verwenden). Außerdem wird empfohlen, das Betriebssystem regelmäßig auf Bedrohungen zu scannen und eine namhafte Anti-Virus- oder Anti-Spyware-Suite dafür zu verwenden.

Es ist wichtig, die installierte Sicherheitslösung auf dem neuesten Stand zu halten. Falls Sie glauben, dass Ihr Computer bereits infiziert ist, empfehlen wir, einen Scan mit Combo Cleaner durchzuführen, um infiltrierte Malware automatisch zu beseitigen.

Aussehen des Hacker-Forums, das verwendet wird, um Zenar zu fördern (GIF):

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

▼ LADEN Sie Combo Cleaner herunter

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist Rcs Lt, die Muttergesellschaft von PCRisk. Lesen Sie mehr. Indem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu.

Schnellmenü:

- Was ist Zenar?

- SCHRITT 1. Manuelle Entfernung von Zenar Malware.

- SCHRITT 2. Prüfen Sie, ob Ihr Computer sauber ist.

Wie entfernt man Malware manuell?

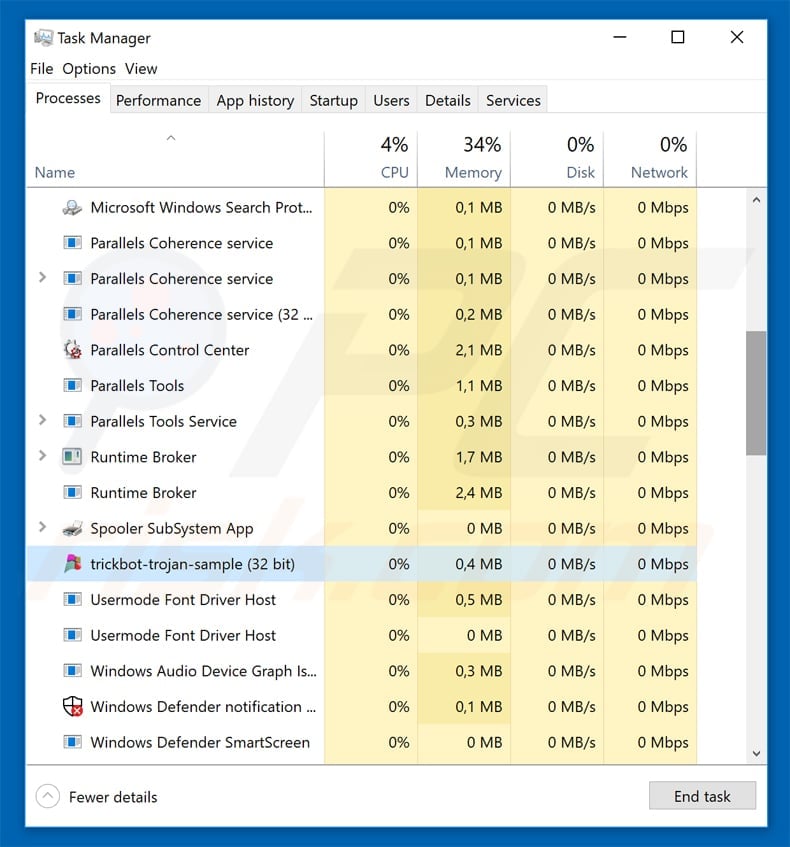

Die manuelle Entfernung einer Bedrohung ist eine komplizierte Aufgabe und es ist gewöhnlich besser, wenn Antivirus- oder Anti-Malware-Programme es automatisch machen. Um diese Malware zu entfernen, empfehlen wir Combo Cleaner zu verwenden. Wenn Sie Malware manuell entfernen möchten, müssen Sie zunächst den Namen der Malware identifizieren, die Sie entfernen möchten. Hier ist ein Beispiel eines verdächtigen Programms, das auf dem Computer eines Benutzers ausgeführt wird:

Wenn Sie die Liste von Programmen geprüft haben, die auf Ihrem Computer laufen, zum Beipiel mit dem Task-Manager, und ein Programm identifiziert haben, das verdächtig aussieht, sollten Sie mit diesen Schritten fortfahren:

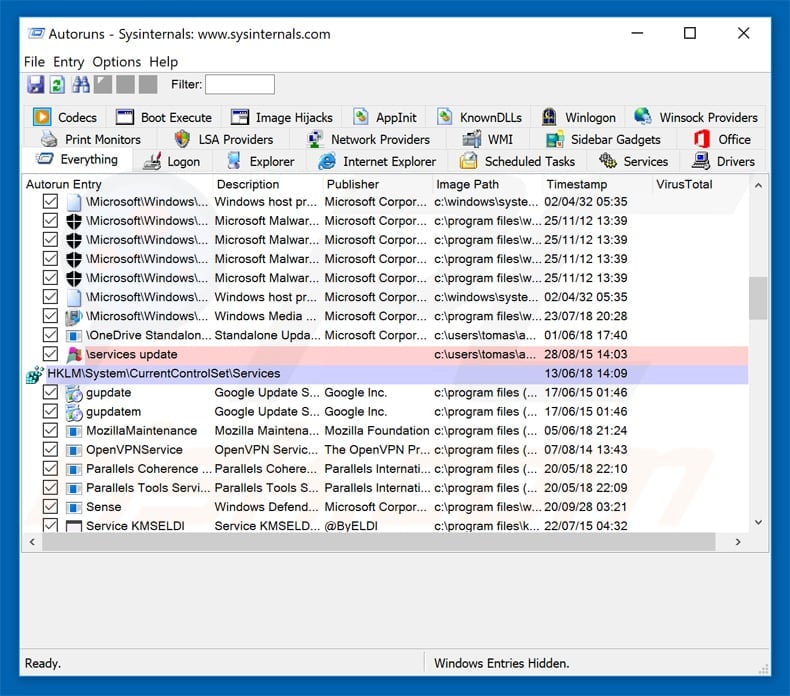

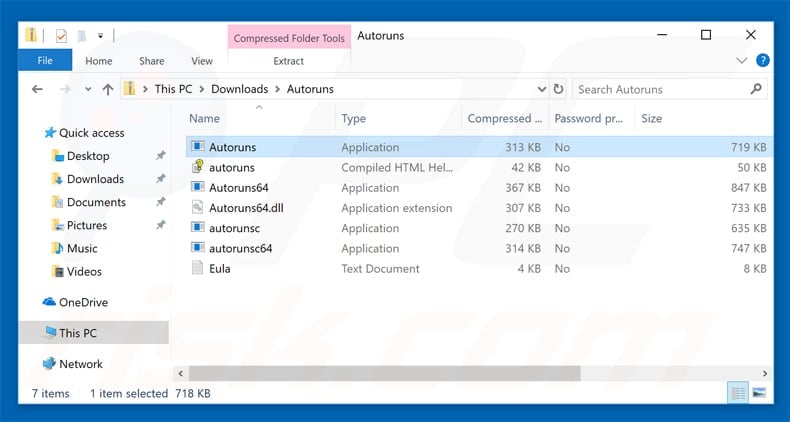

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

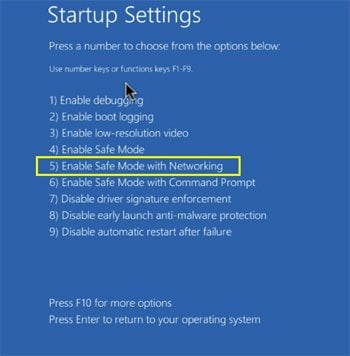

Starten Sie Ihren Computer im abgesicherten Modus:

Starten Sie Ihren Computer im abgesicherten Modus:

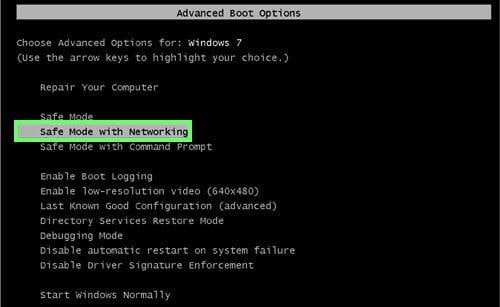

Windows XP und Windows 7 Nutzer: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, klicken Sie auf Herunterfahren, klicken Sie auf OK. Während Ihr Computer neu startet, drücken Sie die F8 Taste auf Ihrer Tastatur mehrmals bis Sie das Windows Erweiterte Optionen Menü sehen. Wählen Sie dann Abgesicherter Modus mit Netzwerktreibern aus der Liste.

Das Video zeigt, wie man Windows 7 im "Abgesicherten Modus mit Netzwerktreibern" startet:

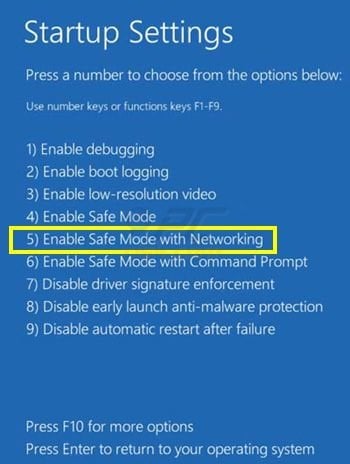

Windows 8 Nutzer: Gehen Sie auf den Windows 8 Startbildschirm, geben Sie Erweitert ein und wählen Sie Einstellungen in den Suchergebnissen aus. Klicken Sie auf Erweiterte Startoptionen, wählen Sie Erweiterten Start im geöffneten "Allgemeine PC Einstellungen" Fenster. Ihr Computer wird jetzt in das "Erweiterte Startoptionen Menü" starten. Klicken Sie auf das "Problembehandlung" Feld, dann klicken Sie auf "Erweiterte Optionen". Auf dem erweiterte Optionen Bildschirm, klicken Sie auf "Starteinstellungen". Klicken Sie auf "Neustart". Ihr PC wird in den Starteinstellungen Bildschirm starten. Drücken Sie "F5" um im Abgesicherten Modus mit Netzwerktreibern zu starten.

Das Video zeigt, wie man Windows 8 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Windows 10 Nutzer: Klicken Sie auf das Windows Logo und wählen Sie die Power Schaltfläche. Im geöffneten Menü klicken Sie auf "Neu starten", während Sie die "Umschalttaste" auf Ihrer Tastatur gedrück halten. Im "Eine Option wählen" Fenster klicken Sie auf "Fehlerdiagnose", wählen Sie dann "Erweiterte Optionen". Im erweiterte Optionen Menü, wählen Sie "Starteinstellungen" und klicken Sie auf das "Neu starten" Feld. Im folgenden Fenster sollten Sie die "F5" Taste Ihrer Tastatur drücken. Das wird Ihr Betriebssystem im Abgesicherten Modus mit Netzwerktreibern neu starten.

Das Video zeigt, wie man Windows 10 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

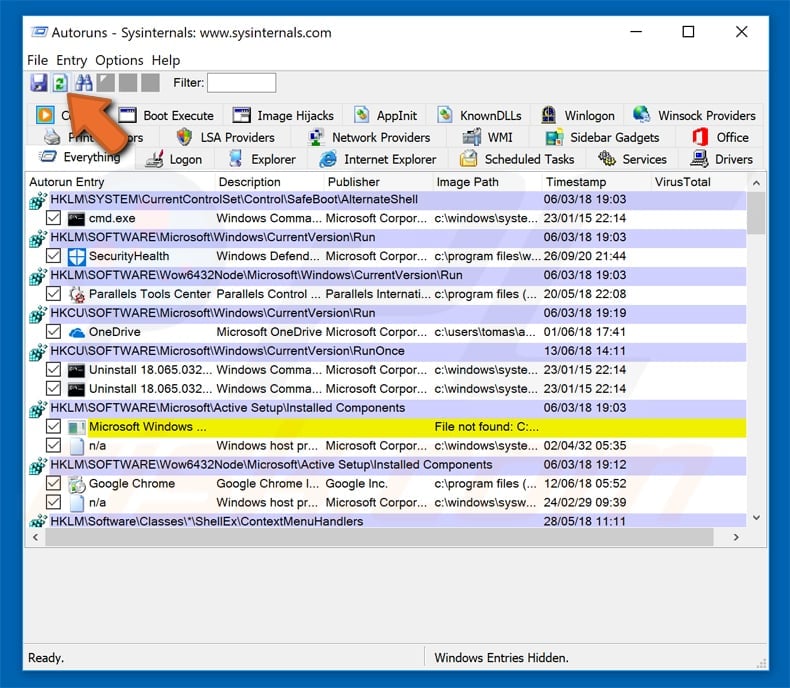

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

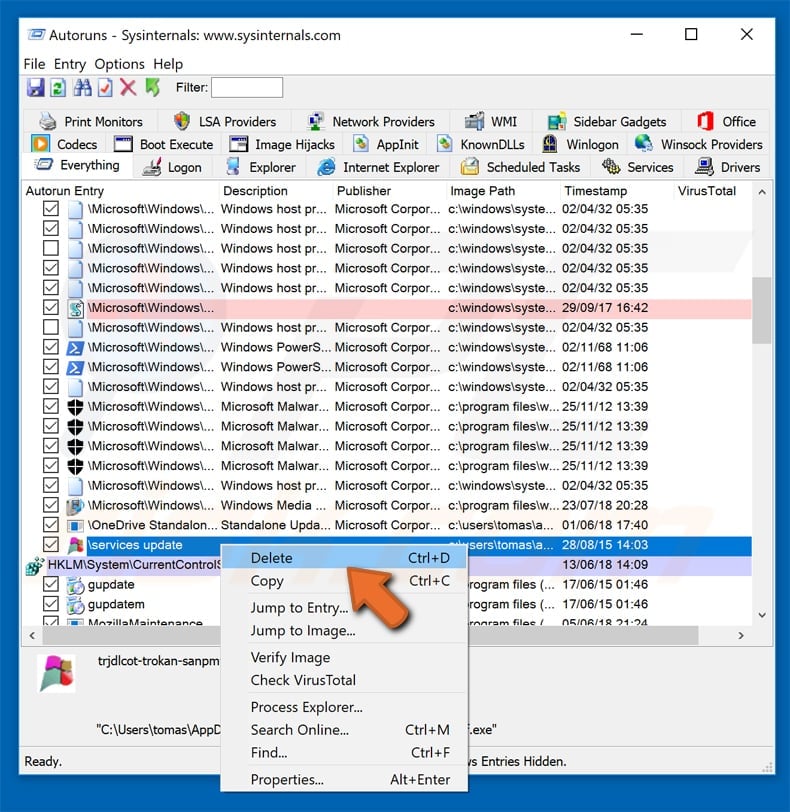

Sie sollten ihren vollständigen Pfad und Namen aufschreiben. Beachten Sie, dass einige Malware ihre Prozessnamen und legitimen Prozessnamen von Windows versteckt. Jetzt ist es sehr wichtig, dass Sie keine Systemdateien entfernen. Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, machen Sie einen Rechtsklick über den Namen und wählen Sie "Löschen".

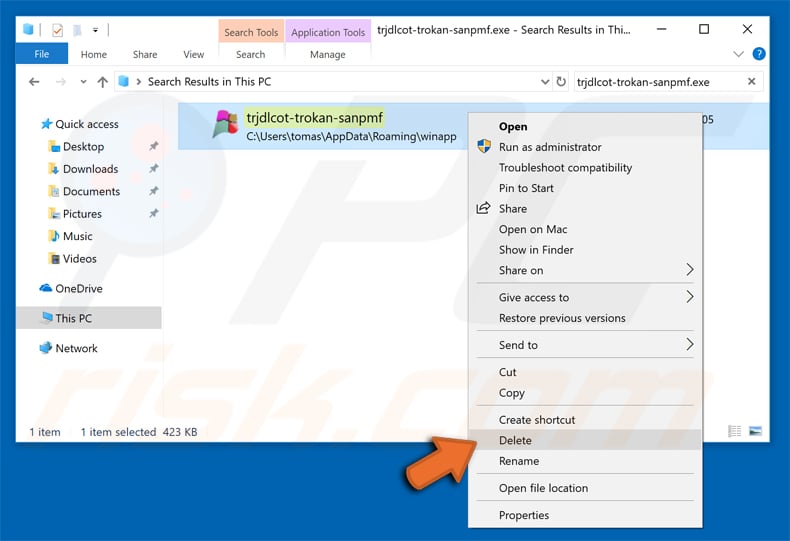

Nachdem die Malware durch die Autoruns Anwendung entfernt wurde (dies stellt sicher, dass die Malware sich beim nächsten Hochfahren des Systems nicht automatisch ausführt), sollten Sie nach dem Namen der Malware auf Ihrem Computer suchen. Stellen Sie sicher, dass Sie alle versteckten Dateien und Ordner aktivieren bevor Sie fortfahren. Wenn Sie die Datei oder Malware gefunden haben, entfernen Sie diese.

Starten Sie Ihren Computer in normalen Modus. Die Befolgung dieser Schritte sollte beim Entfernen jeglicher Malware von Ihrem Computer helfen. Beachten Sie, dass die manuelle Entfernung von Bedrohungen fortgeschritten Computerfähigkeiten voraussezt. Es wird empfohlen, die Entfernung von Malware Antivirus- und Anti-Malware-Programmen zu überlassen. Diese Schritte könnten bei fortgeschrittenen Malwareinfektionen nicht funktionieren. Es ist wie immer besser, eine Infektion zu vermeiden, anstatt zu versuchen, Malware danch zu entfernen. Um Ihren Computer sicher zu halten, stellen Sie sicher, dass Sie die neuesten Updates des Betriebssystems installieren und Antivirus-Software benutzen.

Um sicher zu sein, dass Ihr Computer frei von Malware-Infektionen ist, empfehlen wir einen Scan mit Combo Cleaner.

▼ Diskussion einblenden