So identifiziert man bösartige Spam-E-Mails, wie "Purchase Order" E-Mails

Phishing/BetrugAuch bekannt als: Purchase Order Spam

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist.

JETZT ENTFERNENUm das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Was ist "Purchase Order Email Virus"?

„Purchase Order Email Virus" ist eine weitere Spam-E-Mail-Kampagne, die Ähnlichkeiten mit Client Requirements Email Virus, Order Confirmation Email Virus und vielen anderen hat. Wie üblich wird diese Kampagne verwendet, um Malware zu verbreiten (um genau zu sein, den Trojaner Pony).

Entwickler versenden Tausende von E-Mails mit irreführenden Nachrichten, die Benutzer dazu ermutigen, ein bösartiges Dokument zu öffnen. Einmal geöffnet, infizieren die Datei unverzüglich das System.

Übersicht über "Purchase Order Email Virus"

E-Mails der Kampagne „Purchase Order Email Virus“enthalten eine Nachricht, die Benutzer auffordert, eine Übersicht (in der angehängten Datei) eines Kaufs zu lesen. Dies ist Betrug – das geöffnete Dokument lädt den Trojaner Pony herunter und installiert ihn auf dem System. Die E-Mail mag offiziell erscheinen, aber dies ist ein Versuch, den Eindruck von Seriosität zu erwecken.

Cyberkriminelle verstecken sich häufig hinter Namen seriöser Unternehmen oder Regierungsbehörden, um die Zahl der Infektionen zu erhöhen. Es ist viel wahrscheinlicher, dass Benutzer Dateien öffnen, die von bekannten Namen empfangen werden. Pony ist eine hochriskante, informationssammelnde Malware.

Dieser Virus ist in der Lage, Logins/Passwörter abzurufen, die in über hundert Anwendungen gespeichert sind, darunter Webbrowser, FTP-Clients, VPNs und so weiter. Cyberkriminelle erhalten möglicherweise Zugang zu persönlichen Konten der Opfer in sozialen Netzwerken, Banken und so weiter.

Diese Personen streben an, so viel Umsatz wie möglich zu generieren und missbrauchen höchstwahrscheinlich gekaperte Konten, um ihre Ziele zu erreichen (Online-Käufe, Geldüberweisungen usw.). Die Präsenz eines informationsverfolgenden Trojaners wie Pony kann zu finanziellen Verlusten und sogar zu Identitätsdiebstahl führen.

Falls Sie die Anhänge der Kampagne „Purchase Order Email Virus“ bereits geöffnet haben, beseitigen Sie sofort alle verdächtigen Anwendungen und Browser-Plug-ins.

| Name | Purchase Order Spam |

| Art der Bedrohung | Trojaner, passwortstehlender Virus, Banking-Malware, Spyware |

| Symptome | Trojaner werden entwickelt, um den Computer des Opfers heimlich zu infiltrieren und ruhig zu bleiben und daher sind auf einer infizierten Maschine keine bestimmten Symptome klar erkennbar. |

| Verbreitungsmethoden | Infizierte E-Mail-Anhänge, bösartige Online-Werbeanzeigen, Social Engineering, Software-Cracks. |

| Schaden | Gestohlene Bankdaten, Passwörter, Identitätsdiebstahl, der Computer des Opfers wird einem Botnet hinzugefügt. |

| Malware-Entfernung (Windows) |

Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. Combo Cleaner herunterladenDer kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk. |

Beispiele für durch Spam verbreitete Malware

Pony hat viele Ähnlichkeiten mit Adwind, FormBook, TrickBot, LokiBot, Emotet und Dutzenden anderen Trojaner-artigen Viren. Die meisten werden über Spam-E-Mail-Kampagnen verbreitet und sammeln vertrauliche Informationen. In einigen Fällen verbreiten diese Trojaner (z.B. Hancitor) jedoch andere Viren und verursachen dadurch Ketteninfektionen.

In jedem Fall stellen alle von ihnen eine erhebliche Bedrohung für Ihre Privatsphäre und Computersicherheit dar und daher ist es äußerst wichtig, sie zu entfernen.

Wie hat "Purchase Order Email Virus"meinen Computer infiziert?

Diese E-Mail-Kampagne verbreitet ein Archiv (.ace) von Dateien, indem sie als Datei mit detaillierten Kaufinformationen präsentiert wird. Tatsächlich sind die komprimierten Dateien bösartig – ihre Ausführung führt zur Infiltration des Trojaners Pony. Glücklicherweise visiert diese Malware nur das Betriebssystem Microsoft Windows an und Benutzer anderer Plattformen (z.B. Linux, MacOS usw.) sind sicher.

Wie kann die Installation von Malware vermieden werden?

Um diese Situation zu vermeiden, sollten Sie sehr vorsichtig beim Surfen im Internet sein. Analysieren Sie jeden empfangenen E-Mail-Anhang sorgfältig. Irrelevante Dateien und solche die von verdächtigen/unerkennbaren E-Mail-Adressen empfangen wurden, sollten niemals geöffnet werden.

Außerdem sollten Sie eine seriöse Antivirus-/Anti-Spyware-Suite installiert haben und ausführen, da diese Werkzeuge wahrscheinlich bösartige Dateien erkennen und entfernen, bevor sie irgendwelche Aktionen ausführen. Die Hauptgründe für Computerinfektionen sind mangelndes Fachwissen und leichtsinniges Verhalten.

Der Schlüssel zu Sicherheit ist Vorsicht. Falls Sie den Anhang "Purchase Order Email Virus" bereits geöffnet haben, empfehlen wir, einen Scan mit Combo Cleaner Antivirus für Windows durchzuführen, um infiltrierte Malware automatisch zu entfernen.

Der in der E-Mail-Nachricht "Purchase Order Email Virus" dargestellte Text:

Subject: Purchase order

REQUEST FOR INFORMATION IN ADVANCE OF PURCHASE ORDER

Dear sir/madam,

Attached to this letter is an overview to those terms and services witch we anticipate from your form, providing you term and conditions are favourable, and your price competitive, since the is only informed guess as to our needs, its should not be considered as anything more than a rough idea of our requirements.

Please provide to use, in writing, with a price list, along with your term and condition of sale, applicable discounts, shipping dates and additional sales and corporate policies. Should the information you provide be acceptable and competitive, you can look forward to within seven working days.

Thanks you for cooperation, we have also enclosed our procurement specifications and conditions for review.

Sincerely,

Harold stewad.

Assistant2-Procurement Dept

Festing OU. INC

Address: Festing, OU, Hiiu 5, 92416 Kardla, Hiiumaa, ESTONIA

Pony-Trojaner-Prozess im Windows Task-Manager:

Eine weitere Variante der E-Mail-Spam-Kampagne „Purchase Order“. In diesem Fall werden die Spam-E-Mails für Phishing-Zwecke verwendet – E-Mails enthalten Links zu bösartigen/unsicheren Webseiten mit der Absicht, verschiedene wertvolle Informationen zu extrahieren oder Empfänger dazu zu verleiten, Dateien herunterzuladen:

Der innerhalb dieser E-Mail angezeigte Text:

Subject: PO0000110 - Purchase Order

Hi

My name is Whitney, and we want to place an urgent order.

Please see attached our order sheet in PDF. Kindly check and give us your best price ASAP

Waiting your earliest response

Thanks and best regards

Whitney

Head, Marketing Unit

Houston General Trading L.L.CSharjah Expo Business Centre, 1st FLoor

Al Taawun, Sharjah

PO Box 26676

__

1=Attachment ~ 253.kb

View Online | Download

__

Noch ein weiteres Beispiel für eine Spam-E-Mail mit dem Thema Bestellung, die eine bösartige ausführbare Datei fördert (NanoCore RAT):

Der darin dargestellte Text:

Subject: PURCHASE ORDER

Good day.

We are in urgent need of attached listed products, kindly refer to attached purchase order and acknowledge in return.

Kindly advise delivery date, please send your PI immediately for advance payment.

Thank you.

Best Regards,Choo Siew Fern

Purchase ExecutiveAl kabous group Limited

Al-Qaser Street. Al-Kbous Building

No. (1) Beside The Cultural House,

Sana'a - Rep. of Yemen

Tel: +967 1 270800

Fax: +967 1 275014

Email: commercial@alkbousgroup.com

trading@alkbousgroup.com

Noch ein weiteres Beispiel für eine Spam-E-Mail mit dem Thema Bestellung, die zur Verbreitung von Malware verwendet wird (njRAT):

Der darin dargestellte Text:

Subject: Purchase Order SACOM_413128

Hello,

Good day,

With reference to above subject kindly find the attached Purchase Order SACOM_413128

Please confirm.

Could you please update me the best possible ship date ?

Best regards,

Truong Cong Anh

Purchase / Pricing Specialist

JOINT STOCK TRADE AND VALUATION COMPANY - SACOMVALUE

REPRESENTATIVE office in Hanoi: Floor 4, 80 Chua Lang,

dong da District, ha noi CITY. Ha Noi

Tel: (024) 32298404

Email: purchase01@sacomvalue.com.vn

Tax code: 0311748870

Noch ein weiteres Beispiel für eine Spam-E-Mail mit dem Thema Bestellung, die zur Förderung von Malware verwendet wird (in diesem Fall FormBook):

Der darin dargestellte Text:

Subject: RE: REQUEST INVOICE

Dear supplier

Your invoice didn’t match our PO. Please check attached before we process payment.

Thanks.

Best regards,

Account Clerk | Finance Department

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

LADEN Sie Combo Cleaner herunterIndem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu. Der kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Schnellmenü:

- Was ist Purchase Order Spam?

- Bösartige E-Mail-Arten.

- Wie entdeckt man eine bösartige E-Mail?

- Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

Bösartige E-Mail-Arten:

![]() Phishing E-Mails

Phishing E-Mails

Meistens verwenden Cyberkriminelle betrügerische E-Mails, um Internetnutzer dazu zu bringen, ihre sensiblen privaten Daten preiszugeben, z. B. Anmeldedaten für verschiedene Online-Dienste, E-Mail-Konten oder Online-Banking-Daten.

Solche Angriffe werden als Phishing bezeichnet. Bei einem Phishing-Angriff versenden Cyberkriminelle in der Regel eine E-Mail-Nachricht mit dem Logo eines beliebten Dienstes (z. B. Microsoft, DHL, Amazon, Netflix), erzeugen eine Dringlichkeit (falsche Lieferadresse, abgelaufenes Kennwort usw.) und platzieren einen Link, von dem sie hoffen, dass ihre potenziellen Opfer darauf klicken.

Nach dem Anklicken des Links in einer solchen E-Mail-Nachricht werden die Opfer auf eine gefälschte Website umgeleitet, die der Original-Webseite identisch oder sehr ähnlich aussieht. Die Opfer werden dann aufgefordert, ihr Passwort, ihre Kreditkartendaten oder andere Informationen einzugeben, die von den Cyberkriminellen gestohlen werden.

![]() E-Mails mit bösartigen Anhängen

E-Mails mit bösartigen Anhängen

Ein weiterer beliebter Angriffsvektor ist E-Mail-Spam mit bösartigen Anhängen, die die Computer der Benutzer mit Malware infizieren. Bösartige Anhänge enthalten in der Regel Trojaner, die Passwörter, Bankdaten und andere sensible Informationen stehlen können.

Bei solchen Angriffen besteht das Hauptziel der Cyberkriminellen darin, ihre potenziellen Opfer dazu zu bringen, einen infizierten E-Mail-Anhang zu öffnen. Um dieses Ziel zu erreichen, wird in den E-Mail-Nachrichten in der Regel über kürzlich erhaltene Rechnungen, Faxe oder Sprachnachrichten gesprochen.

Wenn ein potenzielles Opfer auf die Verlockung hereinfällt und den Anhang öffnet, wird sein Computer infiziert, und die Cyberkriminellen können eine Menge vertraulicher Informationen sammeln.

Es ist zwar eine kompliziertere Methode, um persönliche Daten zu stehlen (Spam-Filter und Antivirenprogramme erkennen solche Versuche in der Regel), aber wenn sie erfolgreich ist, können Cyberkriminelle eine viel breitere Palette von Daten erhalten und Informationen über einen langen Zeitraum sammeln.

![]() Sex-Erpressungs-E-Mails

Sex-Erpressungs-E-Mails

Dies ist eine Art von Phishing. In diesem Fall erhalten die Nutzer eine E-Mail, in der behauptet wird, dass ein Cyberkrimineller auf die Webcam des potenziellen Opfers zugreifen konnte und ein Video von dessen Masturbation aufgenommen hat.

Um das Video loszuwerden, werden die Opfer aufgefordert, ein Lösegeld zu zahlen (normalerweise in Bitcoin oder einer anderen Kryptowährung). All diese Behauptungen sind jedoch falsch - Nutzer, die solche E-Mails erhalten, sollten sie ignorieren und löschen.

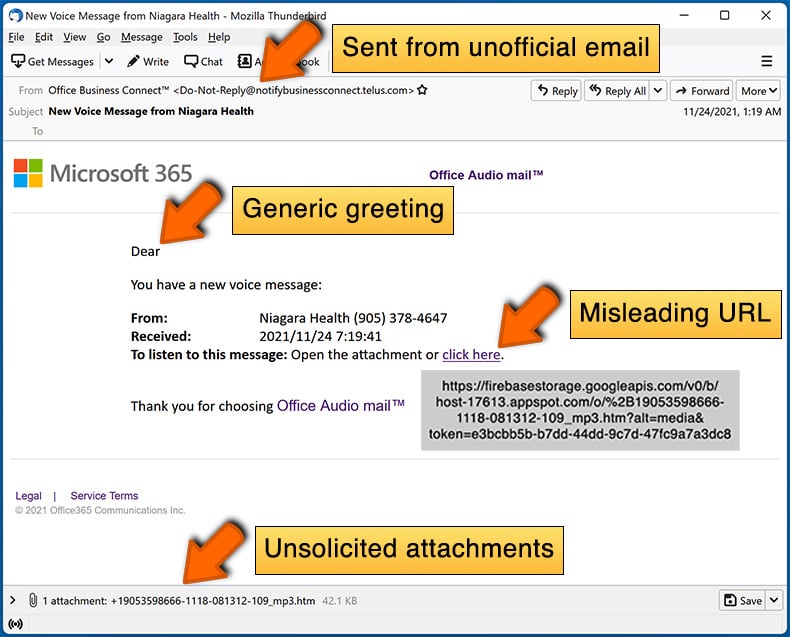

Wie entdeckt man eine bösartige E-Mail?

Während Cyberkriminelle versuchen, ihre Köder-E-Mails vertrauenswürdig aussehen zu lassen, gibt es einige Dinge, auf die Sie achten sollten, wenn Sie versuchen, eine Phishing-E-Mail zu erkennen:

- Überprüfen Sie die ("von") E-Mail-Adresse des Absenders: Fahren Sie mit der Maus über die Absenderadresse und prüfen Sie, ob sie seriös ist. Wenn Sie beispielsweise eine E-Mail von Microsoft erhalten haben, sollten Sie überprüfen, ob die E-Mail-Adresse @microsoft.com lautet und nicht etwas Verdächtiges wie @m1crosoft.com, @microsfot.com, @account-security-noreply.com usw.

- Prüfen Sie auf allgemeine Begrüßungen: Wenn die Begrüßung in der E-Mail "Sehr geehrter Benutzer", "Sehr geehrter @youremail.com", "Sehr geehrter Kunde" lautet, sollte dies misstrauisch machen. In der Regel werden Sie von Unternehmen mit Ihrem Namen angesprochen. Das Fehlen dieser Information könnte ein Hinweis auf einen Phishing-Versuch sein.

- Überprüfen Sie die Links in der E-Mail: Fahren Sie mit der Maus über den Link in der E-Mail. Wenn Ihnen der Link verdächtig vorkommt, klicken Sie ihn nicht an. Wenn Sie zum Beispiel eine E-Mail von Microsoft erhalten haben und der Link in der E-Mail anzeigt, dass er zu firebasestorage.googleapis.com/v0... führt, sollten Sie ihm nicht trauen. Klicken Sie am besten nicht auf die Links in den E-Mails, sondern besuchen Sie die Webseite des Unternehmens, von dem Sie die E-Mail erhalten haben.

- Vertrauen Sie nicht blindlings auf E-Mail-Anhänge: In der Regel fordern seriöse Unternehmen Sie auf, sich auf ihrer Website anzumelden und dort Dokumente einzusehen. Wenn Sie eine E-Mail mit einem Anhang erhalten haben, sollten Sie diese mit einem Virenschutzprogramm überprüfen. Infizierte E-Mail-Anhänge sind ein gängiges Angriffsmittel von Cyberkriminellen.

Um das Risiko des Öffnens von Phishing- und bösartigen E-Mails zu minimieren, empfehlen wir die Verwendung von Combo Cleaner Antivirus für Windows.

Beispiel für eine Spam-E-Mail:

Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

- Wenn Sie auf einen Link in einer Phishing-E-Mail geklickt und Ihr Passwort eingegeben haben, sollten Sie Ihr Passwort so bald wie möglich ändern. Normalerweise sammeln Cyberkriminelle gestohlene Zugangsdaten und verkaufen sie dann an andere Gruppen, die sie für böswillige Zwecke verwenden. Wenn Sie Ihr Kennwort rechtzeitig ändern, haben die Kriminellen wahrscheinlich nicht genug Zeit, um Schaden anzurichten.

- Wenn Sie Ihre Kreditkartendaten eingegeben haben, wenden Sie sich so schnell wie möglich an Ihre Bank und erklären Sie die Situation. Es ist gut möglich, dass Sie Ihre kompromittierte Kreditkarte sperren und eine neue Karte beantragen müssen.

- Wenn Sie Anzeichen für einen Identitätsdiebstahl feststellen, sollten Sie sich umgehend an die Federal Trade Commission wenden. Diese Institution wird Informationen über Ihre Situation sammeln und einen persönlichen Wiederherstellungsplan erstellen.

- Wenn Sie einen bösartigen Anhang geöffnet haben, ist Ihr Computer wahrscheinlich infiziert. Sie sollten ihn mit einem seriösen Antivirenprogramm scannen. Zu diesem Zweck empfehlen wir die Anwendung Combo Cleaner Antivirus für Windows.

- Helfen Sie anderen Internetnutzern - melden Sie Phishing-E-Mails an die Anti-Phishing Arbeitsgruppe, das Beschwerdezentrum für Internetverbrechen des FBI, das nationale Betrugsinformationszentrum und das U.S. Justizministerium.

Häufig gestellte Fragen (FAQ)

Warum habe ich diese E-Mail erhalten?

Spam-E-Mails sind nicht persönlich. Cyberkriminelle versenden Tausende von ihnen, in der Hoffnung, dass zumindest einige der Empfänger auf ihren Betrug hereinfallen. Daher erhalten viele Benutzer identische Briefe.

Ich habe diese Spam-E-Mail gelesen, aber den Anhang nicht geöffnet, ist mein Computer infiziert?

Nein, das bloße Lesen einer Spam-E-Mail wird keinen Download/keine Installation von Malware auslösen. Beim Öffnen/Klicken der Anhänge oder Links in solchen Briefen werden Infektionsketten in Gang gesetzt.

Ich habe eine dieser Spam-E-Mail angehängte Datei heruntergeladen und geöffnet, ist mein Computer infiziert?

Ob eine Infektion aufgetreten ist - hängt von dem Format der Datei ab. Wenn es sich um eine ausführbare Datei (.exe, .run usw.) handelte – höchstwahrscheinlich ja – Ihr System wurde infiziert. Falls es sich jedoch um ein Dokument (.doc, .xls, .pdf usw.) handelte, haben Sie möglicherweise eine Infiltration von Malware vermieden. In einigen Fällen erfordern Dokumentformate eine zusätzliche Benutzerinteraktion (z.B. das Aktivieren von Makrobefehlen) - um mit dem Herunterladen/Installieren von bösartiger Software zu beginnen.

Wird Combo Cleaner in E-Mail-Anhängen vorhandene Malware-Infektionen entfernen?

Ja, Combo Cleaner kann die meisten bekannten Malware-Infektionen erkennen und beseitigen. Sie kann auch heruntergeladene Dateien auf bösartige Inhalte scannen. Es muss betont werden, dass ausgereifte Malware sich normalerweise tief innerhalb von Systemen versteckt – daher ist die Durchführung eines vollständigen Systemscans von entscheidender Bedeutung.

Teilen:

Tomas Meskauskas

Erfahrener Sicherheitsforscher, professioneller Malware-Analyst

Meine Leidenschaft gilt der Computersicherheit und -technologie. Ich habe mehr als 10 Jahre Erfahrung in verschiedenen Unternehmen im Zusammenhang mit der Lösung computertechnischer Probleme und der Internetsicherheit. Seit 2010 arbeite ich als Autor und Redakteur für PCrisk. Folgen Sie mir auf Twitter und LinkedIn, um über die neuesten Bedrohungen der Online-Sicherheit informiert zu bleiben.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

SpendenDas Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden

▼ Diskussion einblenden