Vertrauen Sie keinen Sexerpressung-E-Mails, in denen behauptet wird, dass in Ihre Geräte über einen Netzwerk-Router e

![]() Verfasst von Tomas Meskauskas am (aktualisiert)

Verfasst von Tomas Meskauskas am (aktualisiert)

Was ist die "I broke into your computer system using the Wireless network router" E-Mail?

Nachdem wir die E-Mail "I broke into your computer system using the Wireless network router" überprüft haben, haben wir festgestellt, dass es sich um Spam handelt, der als Sexerpressung-Betrug agiert.

Es muss betont werden, dass alle von diesem Schreiben aufgestellten Behauptungen (d.h. der Besitz einer expliziten Aufzeichnung mit dem Empfänger, Systeminfektion, Daten-Exfiltration usw.) alle falsch sind. Daher stellen diese E-Mails keine tatsächliche Bedrohung für die Empfänger dar.

Übersicht über den E-Mail-Betrug"I broke into your computer system using the Wireless network router"

Die Betrugs-E-Mail besagt, dass das System des Empfängers vor ein paar Monaten "mithilfe des Drahtlosnetzwerk-Routers" gehackt wurde. Angeblich hat der "Hacker" Daten aus allen Geräten des Empfängers herausgeschleust. Zusätzlich wurde eine Aufnahme gemacht, während sie erwachsenenorientierte Webseiten besuchten.

Sofern nicht innerhalb von drei Tagen 1400 USD in Bitcoin-Kryptowährung bezahlt werden, wird das sexuell explizite Video (das nicht existiert) an die Kontakte des Empfängers (z.B. E-Mail, soziale Netzwerke, Messenger usw.) versendet. Darüber hinaus werden die gestohlenen Daten online geleakt werden.

Der Absender behauptet, unaufspürbar zu sein; daher wird der Empfänger angewiesen, sich nicht an die Strafverfolgungsbehörden zu wenden oder andere Aktionen, wie das Ändern seiner Passwörter, durchzuführen - da dies zu nichts führen wird.

Wie in der Einleitung erwähnt, sind alle in dieser E-Mail bereitgestellten Informationen falsch. Daher wurden die Geräte vom Absender weder infiltriert noch infiziert, ihre Daten wurden nicht gestohlen und es existieren keine kompromittierenden Aufnahmen. Die E-Mail "I broke into your computer system using the Wireless network router" muss einfach ignoriert werden, da ihre Bedrohungen leer sind.

| Name | Ich bin in Ihr Computersystem eingedrungen, indem ich die Sexerpressung-E-Mail des drahtlosen Netzwe |

| Art der Bedrohung | Sexerpressung, Betrug, Social Engineering, Betrug |

| Falsche Behauptung | Die Geräte des Empfängers wurden infiziert und verwendet, um explizite Videos (mit dem Empfänger) aufzunehmen und sensible Daten wurden gestohlen. |

| Höhe des Lösegelds | 1400 US-Dollar in der Kryptowährung Bitcoin |

| Kryptowallet-Adresse der Cyberkriminellen | bc1qhnc03qcjh8u98ydkanwz3h39s9cqunje96jlw3 (Bitcoin) |

| Verbreitungsmethoden | Betrügerische E-Mails, betrügerische Online-Pop-up-Anzeigen, Techniken zur Vergiftung von Suchmaschinen und falsch geschriebene Domains. |

| Schaden | Finanzielle Verluste |

| Malware-Entfernung (Windows) | Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. |

Beispiele für Sexerpressung-Betrugs-E-Mails

Wir haben Dutzende ähnliche E-Mails wie "I broke into your computer system using the Wireless network router" analysiert; "E-mail To You From An Account Of Yours", "Your system has been hacked with a Trojan virus", "I have been watching you" - sind lediglich einige Beispiele.

Spam-Mails werden häufig für verschiedene Betrugsmaschen (z.B. Sextortion, Phishing usw.) und sogar für die Verbreitung von Malware verwendet. Diese Briefe können unterschiedliche Behauptungen aufstellen und die Namen/Logos seriöser Unternehmen verwenden - um das Vertrauen der Benutzer zu gewinnen und anschließend zu missbrauchen.

Wie infizieren Spam-Kampagnen Computer?

Spam-E-Mails werden häufig zur Verbreitung von Malware eingesetzt. Ihnen können infektiöse Dateien angehängt werden oder sie können Links enthalten, die zu bösartigen Webseiten führen, die entwickelt wurden, um heimlich Malware herunterzuladen/zu installieren oder Benutzer hierzu zu verleiten. Virulente Dateien können Archive (ZIP, RAR usw.), ausführbare Dateien (.exe, .run usw.) Microsoft Office- und PDF-Dokumente, JavaScript und so weiter sein.

Sobald eine solche Datei geöffnet wird - wird der Infektionsprozess ausgelöst. Es ist nennenswert, dass einige Dokumentformate möglicherweise eine zusätzliche Benutzerinteraktion erfordern, um mit dem Herunterladen/Installieren von Malware zu beginnen. Beispielsweise verursachen Microsoft Office-Dokumente Infektionen, indem sie bösartige Makrobefehle ausführen.

Wie kann die Installation von Malware vermieden werden?

Wir raten bei eingehenden E-Mails dringend zur Vorsicht. Die in verdächtigen E-Mails zu findenden Anhänge und Links - dürfen nicht geöffnet werden, da sie Malware enthalten können. Darüber hinaus ist es wichtig, Microsoft Office-Versionen zu verwenden, die nach 2010 veröffentlicht wurden, da sie über den Modus "Geschützte Ansicht" verfügen, der die automatische Ausführung von Makrobefehlen verhindert.

Malware wird jedoch nicht nur über Spam-Mails verbreitet. Daher empfehlen wir auch, nur von offiziellen/verifizierten Quellen herunterzuladen und Software mit Werkzeuge zu aktivieren/aktualisieren, die von seriösen Entwicklern bereitgestellt werden (illegale Aktivierungswerkzeuge "Cracks" und gefälschte Updates können Systeminfektionen verursachen).

Wir müssen betonen, wie wichtig es ist, ein seriöses Antivirus-Programm installiert zu haben und auf dem neuesten Stand zu halten. Sicherheitsprogramme müssen verwendet werden, um regelmäßige Systemscans durchzuführen und Bedrohungen und Probleme zu entfernen. Falls Sie bereits bösartige Anhänge geöffnet haben, empfehlen wir einen Scan mit Combo Cleaner durchzuführen, um infiltrierte Malware automatisch zu entfernen.

Der in dem E-Mail-Brief "I broke into your computer system using the Wireless network router" dargestellte Text:

Hello.

The following is your last warning. I broke into your computer system using the Wireless network router you were connected to.

A few months ago, I entered the devices that you utilized to get on the web.

All of the data from your own electronics and devices has been immediately replicated to my computers.

I get access to all your mobile device messengers, social networks, e-mails, chat history, and list of contacts.

My malware constantly updates its signatures (driver based), therefore it remains unnoticeable to anti-virus software. I guess right now you fully grasp, exactly why I stayed unnoticed right until todayWhilst collecting data in regards to you, I found you're a big fan of mature web pages & even more. You actually like to stop by adult sites and watch dirty videos whilst having an orgasm. I have actually made a cam capturing videos of you jerking off. The editing of the video you're seeing at the same time and your self pleasure. Your own happy face is clearly seeable. I don't think this type of information would-be really good for your reputation. I can send this footage out to everyone who know your identity.

I additionally have no trouble with making all your private info open to public through the web. I think you know exactly what I'm talking about.

It may be a huge disaster for you.

I am able to wreck your life for a long time. I suspect that you definitely don't want this to occur.

Let's fix it in such a manner: you transfer me 1400 $ (usd) using btc equivalent at the moment of financial transaction), and i'll right away remove all your data from my servers.

After that, we will ignore one another.

My btc payment address for transaction: bc1qhnc03qcjh8u98ydkanwz3h39s9cqunje96jlw3

Should you not realize how to transfer finances and exactly what Bitcoin is. Simply type in the google search engine "purchase Bitcoin". I present you with 3 days to send me the funds. The time started monitoring automatically once you opened the message. I'll see a notification once this e-mail is open. Don't try and search for aid, as the wallet address cannot be traced, email the note came from and can't be traced also & created automatically, hence there's no point in messaging me. Do not try to make contact with the law enforcement and other protection solutions, and if so, your own info will be revealed. Switching security passwords in social networks, email, and gadgets isn't going to help you, since all the information has already been saved to my servers. Good luck and try to not do something foolish. Give some thought to your forthcoming future.

Aussehen der E-Mail "I broke into your computer system using the Wireless network router" (GIF):

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

▼ LADEN Sie Combo Cleaner herunter

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist Rcs Lt, die Muttergesellschaft von PCRisk. Lesen Sie mehr. Indem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu.

Schnellmenü:

- Was ist Ich bin in Ihr Computersystem eingedrungen, indem ich die Sexerpressung-E-Mail des drahtlosen Netzwe?

- Bösartige E-Mail-Arten.

- Wie entdeckt man eine bösartige E-Mail?

- Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

Bösartige E-Mail-Arten:

![]() Phishing E-Mails

Phishing E-Mails

Meistens verwenden Cyberkriminelle betrügerische E-Mails, um Internetnutzer dazu zu bringen, ihre sensiblen privaten Daten preiszugeben, z. B. Anmeldedaten für verschiedene Online-Dienste, E-Mail-Konten oder Online-Banking-Daten.

Solche Angriffe werden als Phishing bezeichnet. Bei einem Phishing-Angriff versenden Cyberkriminelle in der Regel eine E-Mail-Nachricht mit dem Logo eines beliebten Dienstes (z. B. Microsoft, DHL, Amazon, Netflix), erzeugen eine Dringlichkeit (falsche Lieferadresse, abgelaufenes Kennwort usw.) und platzieren einen Link, von dem sie hoffen, dass ihre potenziellen Opfer darauf klicken.

Nach dem Anklicken des Links in einer solchen E-Mail-Nachricht werden die Opfer auf eine gefälschte Website umgeleitet, die der Original-Webseite identisch oder sehr ähnlich aussieht. Die Opfer werden dann aufgefordert, ihr Passwort, ihre Kreditkartendaten oder andere Informationen einzugeben, die von den Cyberkriminellen gestohlen werden.

![]() E-Mails mit bösartigen Anhängen

E-Mails mit bösartigen Anhängen

Ein weiterer beliebter Angriffsvektor ist E-Mail-Spam mit bösartigen Anhängen, die die Computer der Benutzer mit Malware infizieren. Bösartige Anhänge enthalten in der Regel Trojaner, die Passwörter, Bankdaten und andere sensible Informationen stehlen können.

Bei solchen Angriffen besteht das Hauptziel der Cyberkriminellen darin, ihre potenziellen Opfer dazu zu bringen, einen infizierten E-Mail-Anhang zu öffnen. Um dieses Ziel zu erreichen, wird in den E-Mail-Nachrichten in der Regel über kürzlich erhaltene Rechnungen, Faxe oder Sprachnachrichten gesprochen.

Wenn ein potenzielles Opfer auf die Verlockung hereinfällt und den Anhang öffnet, wird sein Computer infiziert, und die Cyberkriminellen können eine Menge vertraulicher Informationen sammeln.

Es ist zwar eine kompliziertere Methode, um persönliche Daten zu stehlen (Spam-Filter und Antivirenprogramme erkennen solche Versuche in der Regel), aber wenn sie erfolgreich ist, können Cyberkriminelle eine viel breitere Palette von Daten erhalten und Informationen über einen langen Zeitraum sammeln.

![]() Sex-Erpressungs-E-Mails

Sex-Erpressungs-E-Mails

Dies ist eine Art von Phishing. In diesem Fall erhalten die Nutzer eine E-Mail, in der behauptet wird, dass ein Cyberkrimineller auf die Webcam des potenziellen Opfers zugreifen konnte und ein Video von dessen Masturbation aufgenommen hat.

Um das Video loszuwerden, werden die Opfer aufgefordert, ein Lösegeld zu zahlen (normalerweise in Bitcoin oder einer anderen Kryptowährung). All diese Behauptungen sind jedoch falsch - Nutzer, die solche E-Mails erhalten, sollten sie ignorieren und löschen.

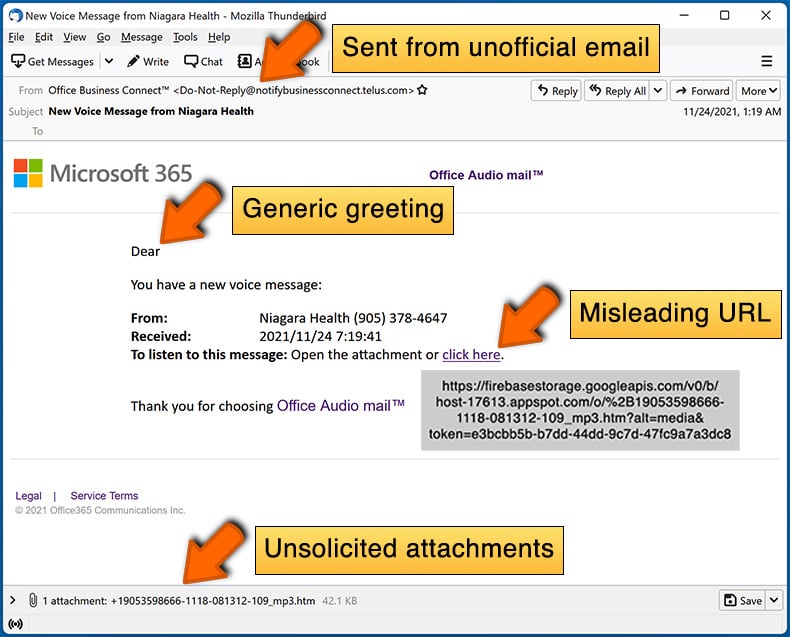

Wie entdeckt man eine bösartige E-Mail?

Während Cyberkriminelle versuchen, ihre Köder-E-Mails vertrauenswürdig aussehen zu lassen, gibt es einige Dinge, auf die Sie achten sollten, wenn Sie versuchen, eine Phishing-E-Mail zu erkennen:

- Überprüfen Sie die ("von") E-Mail-Adresse des Absenders: Fahren Sie mit der Maus über die Absenderadresse und prüfen Sie, ob sie seriös ist. Wenn Sie beispielsweise eine E-Mail von Microsoft erhalten haben, sollten Sie überprüfen, ob die E-Mail-Adresse @microsoft.com lautet und nicht etwas Verdächtiges wie @m1crosoft.com, @microsfot.com, @account-security-noreply.com usw.

- Prüfen Sie auf allgemeine Begrüßungen: Wenn die Begrüßung in der E-Mail "Sehr geehrter Benutzer", "Sehr geehrter @youremail.com", "Sehr geehrter Kunde" lautet, sollte dies misstrauisch machen. In der Regel werden Sie von Unternehmen mit Ihrem Namen angesprochen. Das Fehlen dieser Information könnte ein Hinweis auf einen Phishing-Versuch sein.

- Überprüfen Sie die Links in der E-Mail: Fahren Sie mit der Maus über den Link in der E-Mail. Wenn Ihnen der Link verdächtig vorkommt, klicken Sie ihn nicht an. Wenn Sie zum Beispiel eine E-Mail von Microsoft erhalten haben und der Link in der E-Mail anzeigt, dass er zu firebasestorage.googleapis.com/v0... führt, sollten Sie ihm nicht trauen. Klicken Sie am besten nicht auf die Links in den E-Mails, sondern besuchen Sie die Webseite des Unternehmens, von dem Sie die E-Mail erhalten haben.

- Vertrauen Sie nicht blindlings auf E-Mail-Anhänge: In der Regel fordern seriöse Unternehmen Sie auf, sich auf ihrer Website anzumelden und dort Dokumente einzusehen. Wenn Sie eine E-Mail mit einem Anhang erhalten haben, sollten Sie diese mit einem Virenschutzprogramm überprüfen. Infizierte E-Mail-Anhänge sind ein gängiges Angriffsmittel von Cyberkriminellen.

Um das Risiko des Öffnens von Phishing- und bösartigen E-Mails zu minimieren, empfehlen wir die Verwendung von Combo Cleaner.

Beispiel für eine Spam-E-Mail:

Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

- Wenn Sie auf einen Link in einer Phishing-E-Mail geklickt und Ihr Passwort eingegeben haben, sollten Sie Ihr Passwort so bald wie möglich ändern. Normalerweise sammeln Cyberkriminelle gestohlene Zugangsdaten und verkaufen sie dann an andere Gruppen, die sie für böswillige Zwecke verwenden. Wenn Sie Ihr Kennwort rechtzeitig ändern, haben die Kriminellen wahrscheinlich nicht genug Zeit, um Schaden anzurichten.

- Wenn Sie Ihre Kreditkartendaten eingegeben haben, wenden Sie sich so schnell wie möglich an Ihre Bank und erklären Sie die Situation. Es ist gut möglich, dass Sie Ihre kompromittierte Kreditkarte sperren und eine neue Karte beantragen müssen.

- Wenn Sie Anzeichen für einen Identitätsdiebstahl feststellen, sollten Sie sich umgehend an die Federal Trade Commission wenden. Diese Institution wird Informationen über Ihre Situation sammeln und einen persönlichen Wiederherstellungsplan erstellen.

- Wenn Sie einen bösartigen Anhang geöffnet haben, ist Ihr Computer wahrscheinlich infiziert. Sie sollten ihn mit einem seriösen Antivirenprogramm scannen. Zu diesem Zweck empfehlen wir die Anwendung Combo Cleaner.

- Helfen Sie anderen Internetnutzern - melden Sie Phishing-E-Mails an die Anti-Phishing Arbeitsgruppe, das Beschwerdezentrum für Internetverbrechen des FBI, das nationale Betrugsinformationszentrum und das U.S. Justizministerium.

Häufig gestellte Fragen (FAQ)

Warum habe ich diese E-Mail erhalten?

Spam-E-Mails sind nicht persönlich. Cyberkriminelle verbreiten sie im Rahmen von groß angelegten Operationen; daher erhalten Tausende von Nutzern identische Briefe.

Wurde mein Computer tatsächlich gehackt und verfügt der Absender über irgendwelche Informationen?

Nein, alle Behauptungen, die von der E-Mail "I broke into your computer system using the Wireless network router" aufgestellt werden -´sind falsch. Daher wurden Ihre Geräte nicht infiziert oder anderweitig kompromittiert, und es befinden sich keine Aufzeichnungen von Ihnen oder andere personenbezogene Daten - im Besitz der Betrüger vor. Diese E-Mail stellt keine Bedrohung dar und muss einfach ignoriert werden.

Wie haben Cyberkriminelle an mein E-Mail-Passwort erhalten?

Ihre E-Mail wurde möglicherweise durch einen Phishing-Betrug kompromittiert (z.B. eine gefälschte E-Mail, in der Sie aufgefordert werden, sich erneut anzumelden und irgendein Problem zu beheben, eine falsche Registrierung/ein falsches Abgabeformular, die/das für eine Dienstleistung oder Belohnung ausgefüllt werden muss usw.). Das weniger wahrscheinliche Szenario ist, dass Ihre E-Mail aufgrund eines Datenlecks eines Dienstes/einer Plattform, den/die Sie verwenden, offengelegt wurde.

Ich habe Kryptowährung an die Adresse versendet, die in diesem Sexerpressung-E-Mail-Betrug dargestellt wird, kann ich mein Geld zurückbekommen?

Nein, da Kryptowährungstransaktionen praktisch nicht nachverfolgbar sind - sie sind irreversibel.

Ich habe meine persönlichen Daten angegeben, als ich von einer Spam-E-Mail betrogen wurde, was soll ich tun?

Ändern Sie sofort die Passwörter aller potenziell kompromittierten Konten und wenden Sie sich unverzüglich an ihren offiziellen Support - falls Sie Konto-Anmeldeinformationen offengelegt haben. Und falls die bereitsgestellten Informationen anderer, persönlicher Natur waren (z.B. Ausweisdaten, Kreditkartennummern usw.) - sollten Sie sich unverzüglich an die zuständigen Behörden wenden.

Ich habe eine Spam-E-Mail gelesen, aber den Anhang nicht geöffnet, ist mein Computer infiziert?

Nein, das Öffnen einer Spam-E-Mail wird keine System-Infektionsprozesse auslösen. Sie werden frühgestartet, wenn die in diesen E-Mails vorhandenen Anhänge oder Links - geöffnet/angeklickt werden.

Ich habe eine Datei heruntergeladen und geöffnet, die an eine Spam-E-Mail angehängt wurde, ist mein Computer infiziert?

Ob Ihr System infiziert wurde könnte vom Format der Datei abhängen. Falls es sich um eine ausführbare Datei handelte – dann höchstwahrscheinlich ja – Ihr Gerät wurde infiziert. Falls es sich um ein Dokument (.doc, .xls, .pdf usw.) handelte, haben Sie es jedoch möglicherweise vermieden, Malware-Download-/Installationsvorgänge einzuleiten. Diese Dateien können mehr Interaktionen erfordern (z.B. das Aktivieren von Makrobefehlen), um Infektionsprozesse zu starten.

Wird Combo Cleaner in E-Mail-Anhängen vorhandene Malware-Infektionen entfernen?

Ja, Combo Cleaner kann fast alle bekannten Malware-Infektionen erkennen und beseitigen. Es muss betont werden, da High-End-Schadprogramme dazu neigen, sich tief innerhalb von System zu verstecken - daher ist es von allergrößter Bedeutung, einen vollständigen Systemscan durchzuführen.

▼ Diskussion einblenden