So erkennt man Malspam, wie DMCA Copyright Infringement Notification

![]() Verfasst von Tomas Meskauskas am (aktualisiert)

Verfasst von Tomas Meskauskas am (aktualisiert)

Was ist der DMCA Copyright Infringement Notification E-Mail-Virus?

Es handelt sich um eine Malspam-Kampagne, mit der IcedID verbreitet wird. Die dahinter stehenden Cyberkriminellen versuchen, den Empfängern vorzugaukeln, dass sie eine E-Mail über einen Verstoß gegen den Digital Millennium Copyright Act (DMCA) erhalten haben. Ihr Ziel ist es, die Empfänger dazu zu bringen, eine bösartige Datei auszuführen, die über die angegebene googleapis-URL heruntergeladen wird.

Der E-Mail-Virus DMCA Copyright Infringement Notification im Detail

Die Cyberkriminellen, die hinter dieser E-Mail stecken, versuchen, den Empfängern vorzugaukeln, dass ihre Webseite oder eine von ihrem Unternehmen gehostete Webseite gegen das Urheberrecht verstößt. Sie behaupten, dass einige urheberrechtlich geschützte Bilder, die einem anderen Unternehmen gehören, ohne Genehmigung auf einer Webseite gespeichert sind. Ziel der Cyberkriminellen ist es, die Empfänger dazu zu bringen, die Bilder auf der angegebenen Seite zu überprüfen.

Diese Website missbraucht Google-Dienste zur Verbreitung von Malware. Er wird verwendet, um eine bösartige ISO-Datei zu verteilen, die eine Verknüpfungsdatei namens "Stolen_Images_Evidence" enthält. Diese Verknüpfung wurde entwickelt, um versteckte Dateien auszuführen, die Computer mit IcedID infizieren.

Was ist IcedID?

IcedID ist ein hochriskanter Trojaner, der Surfaktivitäten überwacht, persönliche Informationen stiehlt und das infizierte System manipuliert. Er kann Dateien herunterladen und ausführen, Desktop-Dateien hochladen, Registrierungsschlüssel schreiben, in bestimmten Anwendungen gespeicherte Anmeldeinformationen sammeln und andere Aktionen durchführen. Weitere Informationen über diese Malware finden Sie hier hier.

| Name | DMCA Copyright Infringement Notification Spam |

| Art der Bedrohung | Trojaner, passwortstehlendes Virus, Banking-Malware, Spyware. |

| Betrug | E-Mail enthält Informationen über DMCA-Urheberrechtsverletzungen |

| Datei zur Verbreitung von Malware | Bösartige ISO-Datei |

| Erkennungsnamen (Stolen_Images_Evidence.iso) | Combo Cleaner (Gen:Variant.Mikey.132951), ESET-NOD32 (mehrfache Erkennungen), Kaspersky (HEUR:Trojan.Win64.Crypt.gen), Symantec (Trojan.Gen.2), vollständige Liste von Erkennungen (VirusTotal) |

| Symptome | Trojaner sind so konzipiert, dass sie sich heimlich und unbemerkt in den Computer des Opfers einschleusen und ruhig verhalten, so dass auf einem infizierten Rechner keine besonderen Symptome zu erkennen sind. |

| Nutzlast | IcedID |

| Verbreitungsmethoden | Infizierte E-Mail-Anhänge, bösartige Online-Werbung, Social Engineering, Software „Cracks“. |

| Schaden | Gestohlene Passwörter und Bankdaten, Identitätsdiebstahl, der Computer des Opfers wird in ein Botnetz integriert. |

| Malware-Entfernung (Windows) | Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. |

Malspam-Kampagnen im Allgemeinen

Normalerweise sind die E-Mails, die zur Verbreitung von Malware verwendet werden, als Schreiben getarnt, die wichtige Dokumente oder andere Angelegenheiten betreffen. Die Cyberkriminellen, die dahinter stecken, geben sich als legitime Unternehmen oder andere Einrichtungen aus. Weitere Beispiele für Malspam-Kampagnen sind: "Outer Banks Email Virus", "TurboTax Email Virus" und "Cosco Shipping Bank Email Virus".

Wie hat sich mein Computer mit IcedID infiziert?

Diese spezielle E-Mail enthält eine googleapis-URL. Sie öffnet eine Webseite und bittet um Genehmigung, eine bösartige ISO-Datei herunterzuladen, die eine Verknüpfung und einige versteckte DLL- und JavaScript-Dateien enthält. Wenn diese Verknüpfung geöffnet wird, führt sie versteckte Dateien aus und infiziert den Computer mit IcedID.

E-Mails, die zur Verbreitung von Malware verwendet werden, können auch bösartige Anhänge enthalten. Zum Beispiel bösartige MS Office- oder PDF-Dokumente, Archivdateien, JavaScript-Dateien, ausführbare Dateien.

Wie kann man die Installation von Malware vermeiden?

Verwenden Sie offizielle Seiten und direkte Links zum Herunterladen von Dateien und Programmen. Vermeiden Sie die Verwendung anderer Quellen. Öffnen Sie keine Dateien oder Links in E-Mails, die von verdächtigen, unbekannten Adressen stammen. Vor allem, wenn solche E-Mails völlig irrelevant sind. Aktualisieren und aktivieren Sie installierte Programme ordnungsgemäß. Dies muss mit Hilfe von Werkzeugen und Funktionen geschehen, die von den offiziellen Entwicklern bereitgestellt werden.

Wenn Sie bereits eine Datei geöffnet haben, die über eine DMCA Copyright Infringement Notification-E-Mail verteilt wurde, empfehlen wir, einen Scan mit Combo Cleaner durchzuführen, um infiltrierte Malware automatisch zu entfernen.

Aussehen des DMCA-Schreibens zur Benachrichtigung bei Urheberrechtsverletzungen (GIF):

Text in dieser E-Mail:

Subject: Form submission from: - Contact Us

Your website or a website that your company hosts is infringing on a copyright-protected images owned by our company (xero Inc.).

Check out this report with the URLs to our images you used at cafelaura.psu.edu and our previous publications to find the evidence of our copyrights.

Download it right now and check this out for yourself:

-

I believe you've deliberately infringed our rights under 17 USC Sec. 101 et seq. and can be liable for statutory damage as high as $140,000 as set forth in Sec. 504 (c)(2) of the Digital Millennium Copyright Act (”DMCA”) therein.

This message is official notification. I seek the removal of the infringing materials referenced above. Take note as a service provider, the DMCA requires you to eliminate and/or disable access to the infringing content upon receipt of this particular notification letter. In case you do not cease the use of the previously mentioned infringing materials a law suit will likely be initiated against you.

I have a strong belief that utilization of the copyrighted materials referenced above as presumably violating is not approved by the legal copyright owner, its agent, as well as legislation.

I declare, under penalty of perjury, that the information in this letter is accurate and hereby affirm that I am authorized to act on behalf of the proprietor of an exclusive and legal right that is presumably violated.

Erkennungen für die bösartige ISO-Datei, die zur Verbreitung von Malware verwendet wird:

Ein weiteres Beispiel für eine E-Mail der Spam-Kampagne "DMCA Copyright Infringement Notification":

Der darin dargestellte Text:

Hello,

Your website or a website that your company hosts is violating the copyright-protected images owned by our company (- Inc.).

Check out this doc with the hyperlinks to our images you utilized at - and our previous publication to obtain the evidence of our copyrights.

Download it right now and check this out for yourself:

-

I think you've willfully infringed our legal rights under 17 USC Sec. 101 et seq. and can be liable for statutory damages as high as $110,000 as set-forth in Section 504 (c) (2) of the Digital Millennium Copyright Act ("DMCA") therein.

This letter is official notice. I demand the elimination of the infringing materials described above. Please take note as a company, the Digital Millennium COpyright Act demands you to eliminate and/or disable access to the infringing content upon receipt of this notice. In case you don't cease the utilization of the previously mentioned infringing materials a court action can be started against you.

I have a strong self-belief that utilization of the copyrighted materials described above as presumably infringing is not approved by the legal copyright owner, its legal agent, as well as law.

I declare, under consequence of perjury, that the information in this notification is accurate and hereby affirm that I am authorized to act on behalf of the proprietor of an exclusive and legal right that is presumably violated.

Best regards,

Daniel Ledesma

Legal Officer

-, Inc.

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

▼ LADEN Sie Combo Cleaner herunter

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist Rcs Lt, die Muttergesellschaft von PCRisk. Lesen Sie mehr. Indem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu.

Schnellmenü:

- Was ist DMCA Copyright Infringement Notification Spam?

- Bösartige E-Mail-Arten.

- Wie entdeckt man eine bösartige E-Mail?

- Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

Bösartige E-Mail-Arten:

![]() Phishing E-Mails

Phishing E-Mails

Meistens verwenden Cyberkriminelle betrügerische E-Mails, um Internetnutzer dazu zu bringen, ihre sensiblen privaten Daten preiszugeben, z. B. Anmeldedaten für verschiedene Online-Dienste, E-Mail-Konten oder Online-Banking-Daten.

Solche Angriffe werden als Phishing bezeichnet. Bei einem Phishing-Angriff versenden Cyberkriminelle in der Regel eine E-Mail-Nachricht mit dem Logo eines beliebten Dienstes (z. B. Microsoft, DHL, Amazon, Netflix), erzeugen eine Dringlichkeit (falsche Lieferadresse, abgelaufenes Kennwort usw.) und platzieren einen Link, von dem sie hoffen, dass ihre potenziellen Opfer darauf klicken.

Nach dem Anklicken des Links in einer solchen E-Mail-Nachricht werden die Opfer auf eine gefälschte Website umgeleitet, die der Original-Webseite identisch oder sehr ähnlich aussieht. Die Opfer werden dann aufgefordert, ihr Passwort, ihre Kreditkartendaten oder andere Informationen einzugeben, die von den Cyberkriminellen gestohlen werden.

![]() E-Mails mit bösartigen Anhängen

E-Mails mit bösartigen Anhängen

Ein weiterer beliebter Angriffsvektor ist E-Mail-Spam mit bösartigen Anhängen, die die Computer der Benutzer mit Malware infizieren. Bösartige Anhänge enthalten in der Regel Trojaner, die Passwörter, Bankdaten und andere sensible Informationen stehlen können.

Bei solchen Angriffen besteht das Hauptziel der Cyberkriminellen darin, ihre potenziellen Opfer dazu zu bringen, einen infizierten E-Mail-Anhang zu öffnen. Um dieses Ziel zu erreichen, wird in den E-Mail-Nachrichten in der Regel über kürzlich erhaltene Rechnungen, Faxe oder Sprachnachrichten gesprochen.

Wenn ein potenzielles Opfer auf die Verlockung hereinfällt und den Anhang öffnet, wird sein Computer infiziert, und die Cyberkriminellen können eine Menge vertraulicher Informationen sammeln.

Es ist zwar eine kompliziertere Methode, um persönliche Daten zu stehlen (Spam-Filter und Antivirenprogramme erkennen solche Versuche in der Regel), aber wenn sie erfolgreich ist, können Cyberkriminelle eine viel breitere Palette von Daten erhalten und Informationen über einen langen Zeitraum sammeln.

![]() Sex-Erpressungs-E-Mails

Sex-Erpressungs-E-Mails

Dies ist eine Art von Phishing. In diesem Fall erhalten die Nutzer eine E-Mail, in der behauptet wird, dass ein Cyberkrimineller auf die Webcam des potenziellen Opfers zugreifen konnte und ein Video von dessen Masturbation aufgenommen hat.

Um das Video loszuwerden, werden die Opfer aufgefordert, ein Lösegeld zu zahlen (normalerweise in Bitcoin oder einer anderen Kryptowährung). All diese Behauptungen sind jedoch falsch - Nutzer, die solche E-Mails erhalten, sollten sie ignorieren und löschen.

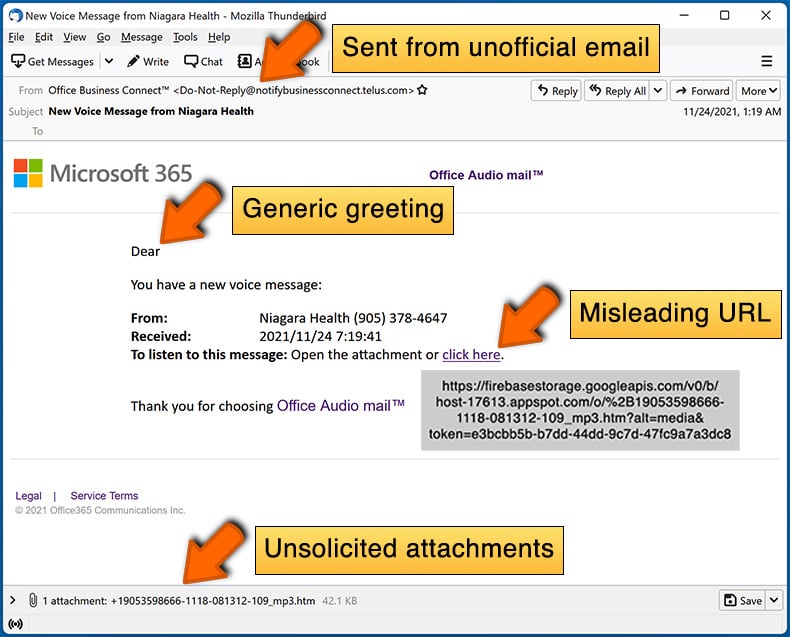

Wie entdeckt man eine bösartige E-Mail?

Während Cyberkriminelle versuchen, ihre Köder-E-Mails vertrauenswürdig aussehen zu lassen, gibt es einige Dinge, auf die Sie achten sollten, wenn Sie versuchen, eine Phishing-E-Mail zu erkennen:

- Überprüfen Sie die ("von") E-Mail-Adresse des Absenders: Fahren Sie mit der Maus über die Absenderadresse und prüfen Sie, ob sie seriös ist. Wenn Sie beispielsweise eine E-Mail von Microsoft erhalten haben, sollten Sie überprüfen, ob die E-Mail-Adresse @microsoft.com lautet und nicht etwas Verdächtiges wie @m1crosoft.com, @microsfot.com, @account-security-noreply.com usw.

- Prüfen Sie auf allgemeine Begrüßungen: Wenn die Begrüßung in der E-Mail "Sehr geehrter Benutzer", "Sehr geehrter @youremail.com", "Sehr geehrter Kunde" lautet, sollte dies misstrauisch machen. In der Regel werden Sie von Unternehmen mit Ihrem Namen angesprochen. Das Fehlen dieser Information könnte ein Hinweis auf einen Phishing-Versuch sein.

- Überprüfen Sie die Links in der E-Mail: Fahren Sie mit der Maus über den Link in der E-Mail. Wenn Ihnen der Link verdächtig vorkommt, klicken Sie ihn nicht an. Wenn Sie zum Beispiel eine E-Mail von Microsoft erhalten haben und der Link in der E-Mail anzeigt, dass er zu firebasestorage.googleapis.com/v0... führt, sollten Sie ihm nicht trauen. Klicken Sie am besten nicht auf die Links in den E-Mails, sondern besuchen Sie die Webseite des Unternehmens, von dem Sie die E-Mail erhalten haben.

- Vertrauen Sie nicht blindlings auf E-Mail-Anhänge: In der Regel fordern seriöse Unternehmen Sie auf, sich auf ihrer Website anzumelden und dort Dokumente einzusehen. Wenn Sie eine E-Mail mit einem Anhang erhalten haben, sollten Sie diese mit einem Virenschutzprogramm überprüfen. Infizierte E-Mail-Anhänge sind ein gängiges Angriffsmittel von Cyberkriminellen.

Um das Risiko des Öffnens von Phishing- und bösartigen E-Mails zu minimieren, empfehlen wir die Verwendung von Combo Cleaner.

Beispiel für eine Spam-E-Mail:

Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

- Wenn Sie auf einen Link in einer Phishing-E-Mail geklickt und Ihr Passwort eingegeben haben, sollten Sie Ihr Passwort so bald wie möglich ändern. Normalerweise sammeln Cyberkriminelle gestohlene Zugangsdaten und verkaufen sie dann an andere Gruppen, die sie für böswillige Zwecke verwenden. Wenn Sie Ihr Kennwort rechtzeitig ändern, haben die Kriminellen wahrscheinlich nicht genug Zeit, um Schaden anzurichten.

- Wenn Sie Ihre Kreditkartendaten eingegeben haben, wenden Sie sich so schnell wie möglich an Ihre Bank und erklären Sie die Situation. Es ist gut möglich, dass Sie Ihre kompromittierte Kreditkarte sperren und eine neue Karte beantragen müssen.

- Wenn Sie Anzeichen für einen Identitätsdiebstahl feststellen, sollten Sie sich umgehend an die Federal Trade Commission wenden. Diese Institution wird Informationen über Ihre Situation sammeln und einen persönlichen Wiederherstellungsplan erstellen.

- Wenn Sie einen bösartigen Anhang geöffnet haben, ist Ihr Computer wahrscheinlich infiziert. Sie sollten ihn mit einem seriösen Antivirenprogramm scannen. Zu diesem Zweck empfehlen wir die Anwendung Combo Cleaner.

- Helfen Sie anderen Internetnutzern - melden Sie Phishing-E-Mails an die Anti-Phishing Arbeitsgruppe, das Beschwerdezentrum für Internetverbrechen des FBI, das nationale Betrugsinformationszentrum und das U.S. Justizministerium.

Häufig gestellte Fragen (FAQ)

Warum habe ich diese E-Mail erhalten?

Die Cyberkriminellen, die hinter solchen E-Mails stecken, haben es in der Regel nicht auf eine bestimmte Person abgesehen. Sie senden die gleiche E-Mail an alle Adressen in ihrer Datenbank.

Ich habe eine über die angegebene Website heruntergeladene Datei geöffnet. Ist mein Computer infiziert?

Nein, das Öffnen dieser ISO-Datei reicht nicht aus, damit IcedID ausgeführt wird. Diese Malware infiziert Computer nach dem Öffnen einer Verknüpfung in der ISO-Datei.

Ich habe die E-Mail gelesen, aber die Webseite nicht geöffnet, ist mein Computer infiziert?

Nein, das Öffnen einer E-Mail an sich ist völlig harmlos. Das Anklicken von Links in der E-Mail oder das Öffnen von Anhängen führt zu Computerinfektionen.

Entfernt Combo Cleaner Malware-Infektionen, die in E-Mail-Anhängen enthalten sind?

Ja, Combo Cleaner kann fast alle bekannte Malware erkennen und beseitigen. Es ist wichtig, das Betriebssystem mit einem vollständigen Scan zu überprüfen. Andernfalls kann es sein, dass die Antiviren-Software tief im System versteckte Malware nicht erkennt.

▼ Diskussion einblenden