So entfernt man einen trojanisierten Tor-Browser

![]() Verfasst von Tomas Meskauskas am (aktualisiert)

Verfasst von Tomas Meskauskas am (aktualisiert)

Was ist ein trojanisierter Tor-Browser?

Tor ist der Name eines seriösen internetbrowsers, der es Benutzern erlaubt, mit soviel Privatsphäre wie möglich durch das Internet zu surfen, es gibt jedoch eine trojanisierte Version, die von Cyberkriminellen entwickelt wurde, um Kryptowährung zu stehlen. Diese bösartige Version basiert auf einer offiziellen Version des Tor-Browsers (7.5) und ist ihr sehr ähnlich.

Cyberkriminelle verbreiten sie mithilfe von zwei inoffiziellen Download-Webseiten: torpoect[.]org und tor-browser[.]org. Personen, die Tor, der von diesen Webseiten heruntergeladen wurde, installieren, installieren eine trojanisierte Version. Wir raten dringend davon ab, diese Version zu verwenden - deinstallieren sie sie unverzüglich.

Mehr über den trojanisierten Tor-Browser

Die Adresse der offizellen Tor-Downloadseite ist torproject[.]org, die jener der troanisierten Version sehr ähnlich ist (torpoect[.]org). Sobald geöffnet, informiert die schurkische Webseite Personen darüber, dass ihr Tor-Browser veraltet ist, selbst dann, wenn er es nicht ist. Diese Seite leitet auf tor-browser[.]org weiter.

Sowohl torpoect[.]org als auch tor-browser[.]org behaupten, dass sie den offiziellen Tor-Browser mit einem Interface auf Russisch verbreiten. Untersuchungen zeigen, dass diese Webseiten auf verschiedenen russischen Foren in Bezug auf Internet-Privatsphäre, Darknet-Marktplätze, Kryptowährungen und so weiter gefördert wurden.

Diese trojanisierte Version hindert Benutzer daran, sie zu aktualisieren, da jedes Update eines auf eine seriöse Version von Tor zur Folge hätte (und Kriminelle daher nicht länger in der Lage sein würden, ihn zu missbrauchen). Der trojanisierte Tor-Browser injiziert verschiedene Inhalte und Scripts in jede besuchte Webseite. Er führt dies mithilfe eines Command & Control (C&C)-Servers durch.

Diese Scripts können besuchte Webseiteninhalte modifizieren und verwendet werden, um Daten von Formularen zu stehlen, ursprüngliche Inhalte zu verstecken, neue Inhalte hinzuzufügen, gefälschte Nachrichten anzuzeigen und so weiter. Cyberkriminelle verwenden den trojanisierten Browser hauptsächlich dafür, Kryptowährung zu stehlen, indem sie Wallet-Adressen in jene ändern, die ihnen gehören.

Auf diese Weise können Benutzer unbeabsichtigt Kryptowährung an Cyberkriminelle überweisen. Zusammengefasst kann gesagt werden, dass die meisten Personen, die diese trojanisierte Version verwenden, um Kryptowährungstransaktionen zu tätigen, finanzielle Verluste erleiden, indem sie Kryptowährung an Cyberkriminelle versenden. Zum Zeitpunkt der Untersuchungen hatten die Entwickler dieser trojanisierten Version bereits über 40.000 $ in Bitcoins gestohlen.

| Name | Bösartiger Tor-Browser |

| Art der Bedrohung | Trojaner, passwortstehlender Virus, Banking-Malware, Spyware. |

| Erkennungsnamen | DrWeb (JS.Stealer.21), GData (Script.Trojan.FakeTor.B), ESET-NOD32 (JS/Agent.OBW), Kaspersky (Trojan.Script.Agent.bi), vollständige Liste (VirusTotal). |

| Nutzlast | Trojanisierter Browser injiziert ein Script, das Inhalte auf besuchten Webseiten abändern kann. |

| Symptome | Trojaner werden entwickelt, um den Computer des Opfers heimlich zu infiltrieren und ruhig zu bleiben und daher sind auf einer infizierten Maschine keine bestimmten Symptome klar erkennbar. |

| Verbreitungsmethoden | Inoffizielle Tor-Download-Webseiten, infizierte E-Mail-Anhänge, bösartige Online-Werbeanzeigen, Social Engineering, Software-"Cracks". |

| Schaden | Verlust von Kryptowährung. |

| Malware-Entfernung (Windows) | Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. |

Similar programs in general

There are many programs and websites that may seem official but are actually used for various malicious purposes. Cyber criminals use them to generate revenue in a number of ways.

Typically, they steal personal details (including logins, passwords), use them to proliferate other malware (Trojans, ransomware, etc.), and perform other actions that cause victims problems relating to privacy, browsing safety, finances, data loss, and so on.

Wie hat ein trojanisierter Tor-Browser meinen Computer infiltriert?

Dieser trojanisierte Tor-Browser wird über die Webseiten torproject[.]org und tor-browser[.]org verbreitet, die auf verschiedenen russischen Foren gefördert werden. Downloaden Sie keinerlei Software von inoffiziellen Webseiten, mithilfe von Peer-to-Peer-Netzwerken wie Torrent Clients, eMule, Downloadprogrammen Dritter oder anderen Quellen dieser Art.

Cyberkriminelle verwenden diese Quellen/Werkzeuge häufig, um bösartige Software zu verbreiten. Sie präsentieren sie als seriös, offiziell und so weiter. Sobald eine bösartige Datei heruntergeladen und geöffnet wird, infiziert sie den Computer mit hochriskanter Malware. In diesem Fall installieren Benutzer einen troajnisierten Tor-Webbrowser.

Bösartige Programme werden außerdem mithilfe von Spam-Kampagnen, Trojanern und inoffiziellen Software-Aktualisierungs- und Aktivierungswerkzeugen verbreitet. Cyberkriminelle verbreiten Malware häufig, indem sie bösartige Dateien über E-Mails versenden. Normalerweise hängen sie Microsoft Office-, PDF-Dokumente, JavaScript-Dateien, Archive wie ZIP, RAR, ausführbare Dateien wie .exe und so weiter an.

Malware wird dann installiert, wenn Empfänger diese Dateien herunterladen und öffnen. Trojaner sind bösartige Programme, die nur dann Schaden anrichten können, wenn sie bereits installiert sind. Sie installieren dann andere Malware. Gefälschte Aktualisierungsprogramme infizieren Systeme, indem sie bösartige Software installieren, anstatt installierte Programme zu aktualisieren oder indem sie Bugs/Fehler veralteter Software ausnutzen, die auf dem Betriebssystem installiert ist.

Inoffizielle Aktivierungswerkzeuge sind Programme, die kostenpflichtige (lizensierte) Software angeblich kostenlos aktivieren, jedoch aktivieren sie häufig keinerlei Software und installieren schlicht Malware.

Wie kann die Installation von Malware vermieden werden?

Der beste Weg, Dateien und/oder Programme herunterzuladen, ist die Verwendung von offiziellen Webseiten und direkten Download-Links. Keiner der oben genannten Quellen kann vertraut werden. E-Mails, die von unbekannten/verdächtigen Adressen empfangen wurden, sollte nicht vertraut werden, insbesondere dann, wenn sie einen Anhang enthalten.

Öffnen Sie keine Anhänge, die in solchen E-Mails präsentiert werden, ohne sicher zu sein, dass dies sicher ist. Aktualisieren Sie jegliche installierte Software mithilfe von eingebauten Funktionen oder Werkzeugen, die von offiziellen Software-Entwicklern zur Verfügung gestellt werden. Andere (inoffizielle) Aktualisierungsprogramme können verwendet werden, um Malware zu verbreiten. Gleiches gilt für die Aktivierung von Software.

Verwenden Sie keine inoffiziellen (“Cracking“-) Werkzeuge - jene sind illegal und führen häufig zur Installation von bösartiger Software. Sie sollten eine namhafte Anti-Virus- oder Anti-Spyware-Suite installiert haben und das Betriebssystem regelmäßig mit ihr scannen. Falls Sie glauben, dass Ihr Computer bereits infiziert ist, empfehlen wir, einen Scan mit Combo Cleaner durchzuführen, um infiltrierte Malware automatisch zu beseitigen.

Eine weitere Downloadseite (tor-browser[.]org) eines trojanisierten Tor-Browsers:

Installationsprogramm des trojanisierten Tor-Browsers:

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

▼ LADEN Sie Combo Cleaner herunter

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist Rcs Lt, die Muttergesellschaft von PCRisk. Lesen Sie mehr. Indem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu.

Schnellmenü:

- Was ist ein trojanisierter Tor-Browser?

- SCHRITT 1. Manuelle Entfernung einer trojanisierten Tor-Browser Malware.

- SCHRITT 2. Prüfen Sie, ob Ihr Computer sauber ist.

Wie entfernt man Malware manuell?

Das manuelle Entfernen von Malware ist eine komplizierte Aufgabe - normalerweise ist es das Beste, es Anti-Virus- oder Anti-Malware-Programmen zu erlauben, dies automatisch durchzuführen. Um diese Malware zu entfernen, empfehlen wir die Verwendung von Combo Cleaner.

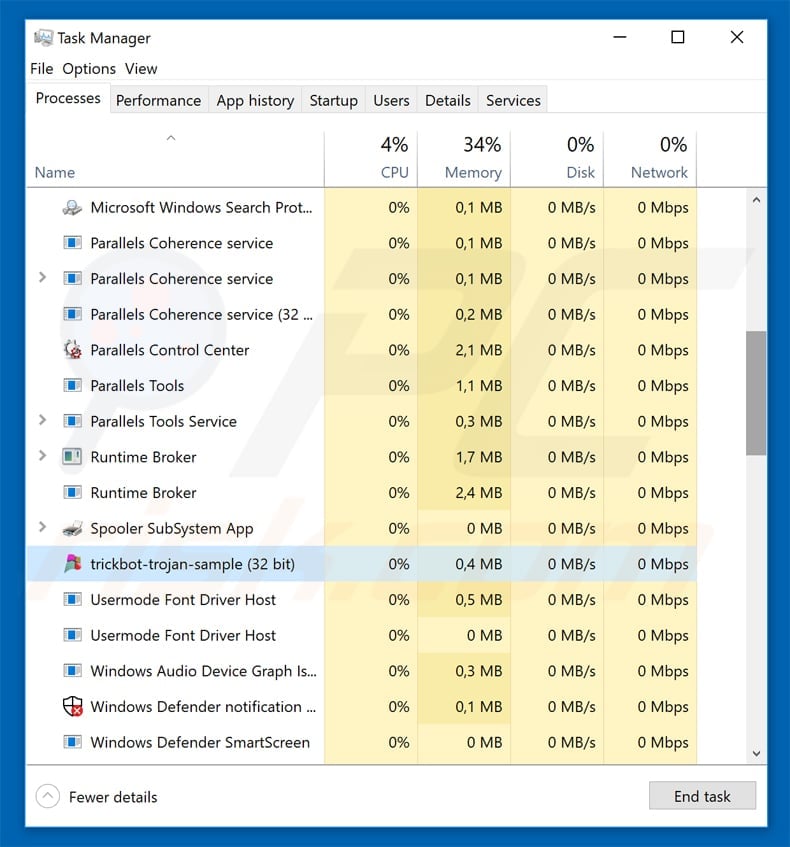

Falls Sie Malware manuell entfernen möchten, besteht der erste Schritt darin, den Namen der Malware zu identifizieren, die sie versuchen zu entfernen. Hier ist ein Beispiel für ein verdächtiges Programm, das auf dem Computer eines Benutzers ausgeführt wird:

Falls Sie die Liste der Programme überprüft haben, die auf Ihrem Computer laufen, wie beispielsweise mithilfe des Task-Managers und ein Programm identifiziert haben, das verdächtig aussieht, sollten Sie mit diesen Schritten fortfahren:

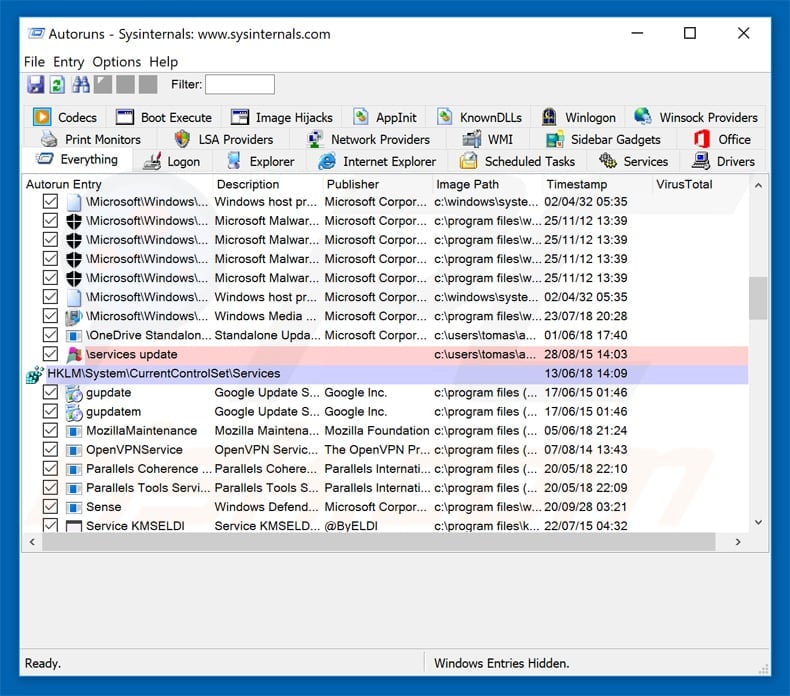

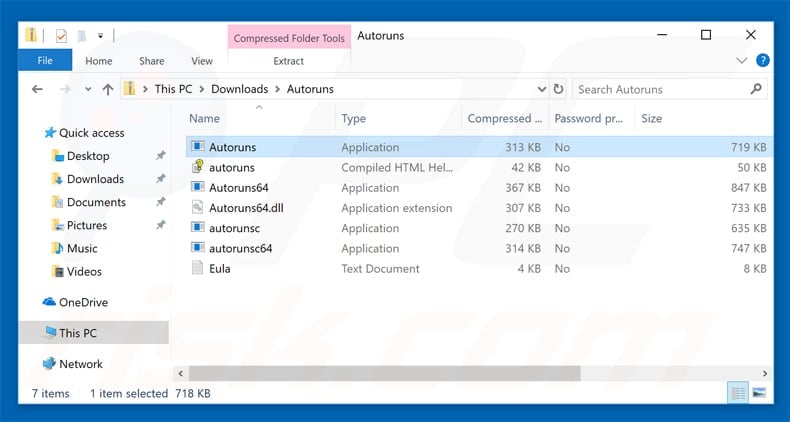

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Autostart-Anwendungen, Registrierungs- und Dateisystemspeicherorte an:

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Autostart-Anwendungen, Registrierungs- und Dateisystemspeicherorte an:

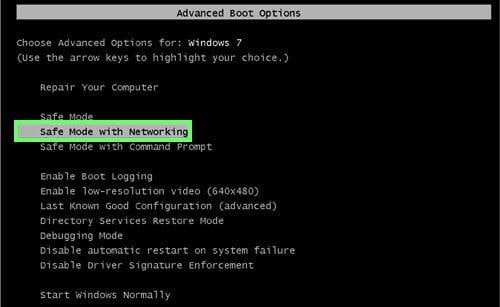

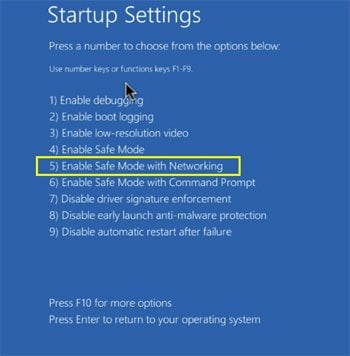

Starten Sie Ihren Computer im abgesicherten Modus neu:

Starten Sie Ihren Computer im abgesicherten Modus neu:

Benutzer von Windows XP und Windows 7: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, klicken Sie auf Herunterfahren, klicken Sie auf Neu starten, klicken Sie auf OK. Drücken Sie während des Startvorgangs Ihres Computers mehrmals die Taste F8 auf Ihrer Tastatur, bis das Menü Erweitere Windows-Optionen angezeigt wird und wählen Sie dann den abgesicherten Modus mit Netzwerktreibern verwenden aus der Liste aus.

Ein Video, das zeigt, wie Windows 7 in "Abgesicherter Modus mit Netzwerktreibern" gestartet werden kann:

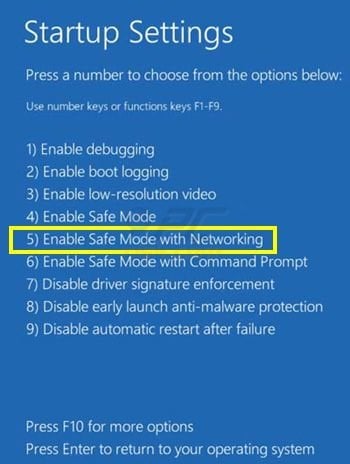

Windows 8 Benutzer: Starten Sie Windows 8 im Abgesicherten Modus mit Vernetzung - Gehen Sie zum Startbildschirm von Windows 8, geben Sie "Erweitert" ein und wählen Sie in den Suchergebnissen "Einstellungen". Klicken Sie auf "Erweiterte Startoptionen", im geöffneten Fenster "Allgemeine PC-Einstellungen" wählen Sie "Erweiterter Start".

Klicken Sie auf die Schaltfläche "Jetzt neu starten". Ihr Computer startet nun neu und zeigt das Menü "Erweiterte Startoptionen" an. Klicken Sie auf die Schaltfläche "Problembehandlung" und dann auf die Schaltfläche "Erweiterte Optionen". Klicken Sie im Bildschirm mit den erweiterten Optionen auf "Starteinstellungen".

Ein Video, das zeigt, wie Windows 8 in "Abgesicherter Modus mit Netzwerktreibern" gestartet werden kann:

Windows 10 Benutzer: Klicken Sie auf das Windows-Logo und wählen Sie das Power-Symbol. Klicken Sie im geöffneten Menü auf "Neu starten", während Sie die Umschalttaste auf Ihrer Tastatur gedrückt halten. Klicken Sie im Fenster "Option auswählen" auf "Fehlerbehebung" und anschließend auf "Erweiterte Optionen".

Wählen Sie im erweiterten Optionsmenü "Starteinstellungen" aus und klicken Sie auf die Schaltfläche "Neu starten". Im folgenden Fenster sollten Sie auf Ihrer Tastatur auf die Taste "F5" klicken. Dadurch wird Ihr Betriebssystem im abgesicherten Modus mit Netzwerktreibern neu gestartet.

Ein Video, das zeigt, wie Windows 10 in "Abgesicherter Modus mit Netzwerktreibern" gestartet werden kann:

Extrahieren Sie das heruntergeladene Archiv und führen Sie die Datei Autoruns.exe aus.

Extrahieren Sie das heruntergeladene Archiv und führen Sie die Datei Autoruns.exe aus.

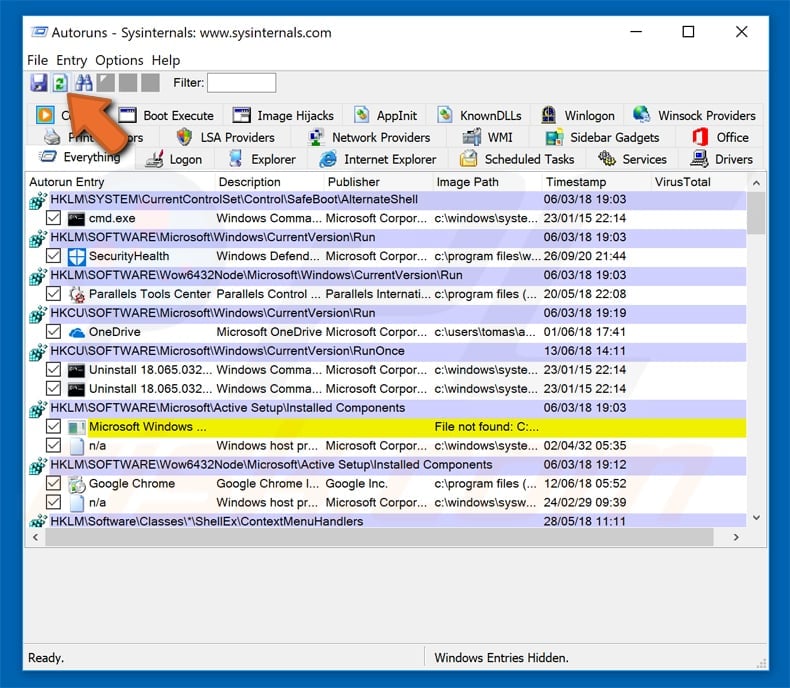

Klicken Sie in der Anwendung Autoruns oben auf "Optionen" und deaktivieren Sie die Optionen "Leere Speicherorte ausblenden" und "Windows-Einträge ausblenden". Klicken Sie nach diesem Vorgang auf das Symbol "Aktualisieren".

Klicken Sie in der Anwendung Autoruns oben auf "Optionen" und deaktivieren Sie die Optionen "Leere Speicherorte ausblenden" und "Windows-Einträge ausblenden". Klicken Sie nach diesem Vorgang auf das Symbol "Aktualisieren".

Überprüfen Sie die von der Autoruns-Anwendung bereitgestellte Liste und suchen Sie die Malware-Datei, die Sie entfernen möchten.

Überprüfen Sie die von der Autoruns-Anwendung bereitgestellte Liste und suchen Sie die Malware-Datei, die Sie entfernen möchten.

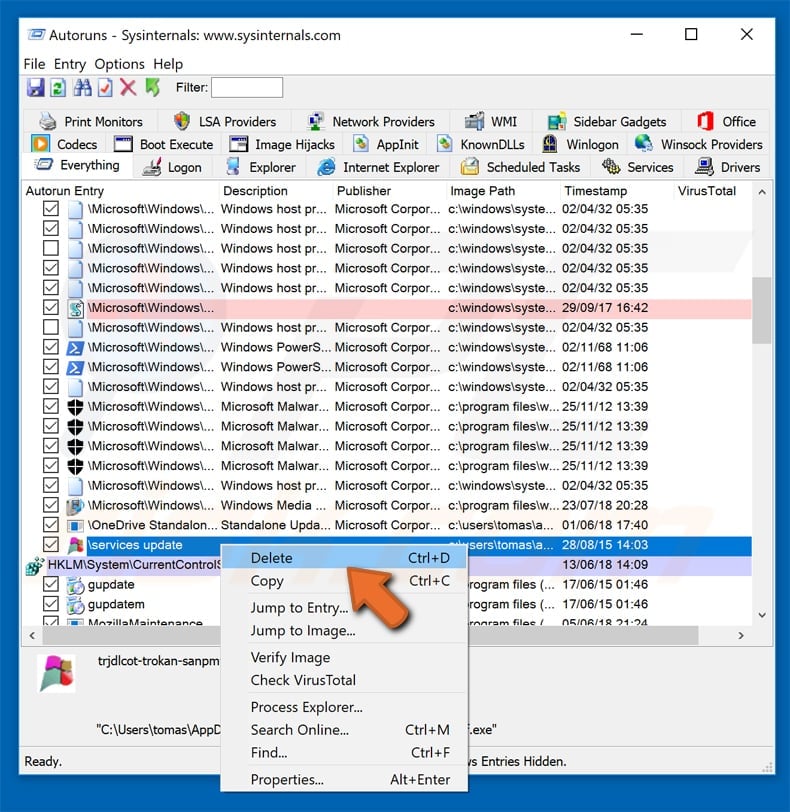

Sie sollten ihren vollständigen Pfad und Namen aufschreiben. Beachten Sie, dass manche Malware Prozessnamen unter seriösen Windows-Prozessnamen versteckt. In diesem Stadium ist es sehr wichtig, das Entfernen von Systemdateien zu vermeiden. Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, klicken Sie mit der rechten Maustaste auf den Namen und wählen Sie "Löschen".

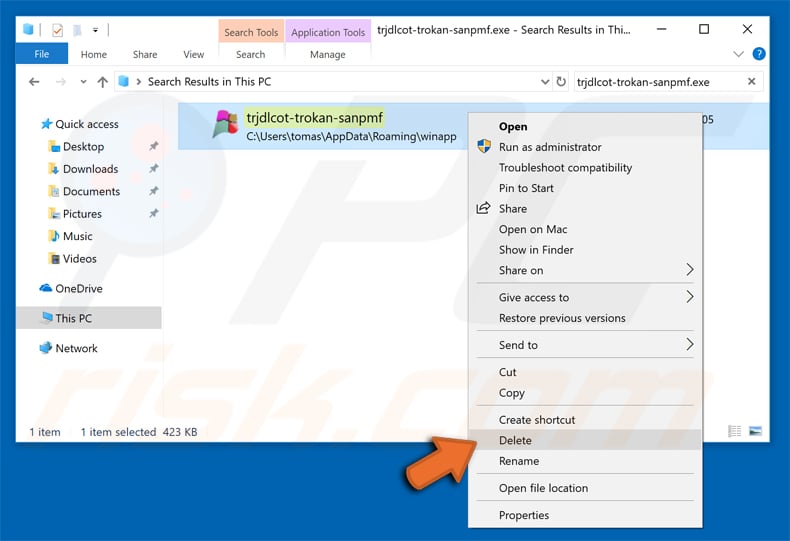

Nachdem Sie die Malware über die Anwendung Autoruns entfernt haben (dies stellt sicher, dass die Malware beim nächsten Systemstart nicht automatisch ausgeführt wird), sollten Sie auf Ihrem Computer nach dem Malware-Namen suchen. Stellen Sie sicher, dass Sie verstecke Dateien und Ordner aktivieren, bevor Sie fortfahren. Falls Sie den Dateinamen der Malware finden, dann stellen Sie sicher, ihn zu entfernen.

Starten Sie Ihren Computer im normalen Modus neu. Das Befolgen dieser Schritte sollte alle Malware von Ihrem Computer entfernen. Beachten Sie, dass die manuelle Entfernung erweiterte Computerkenntnisse voraussetzt. Wenn Sie diese Fähigkeiten nicht haben, überlassen Sie die Entfernung den Antivirus- und Anti-Malware-Programmen.

Diese Schritte funktionieren bei erweiterten Malware-Infektionen womöglich nicht. Wie immer ist es am Besten, Infektionen zu vermeiden, anstatt Malware später zu entfernen. Um Ihren Computer sicher zu halten, installieren Sie die neuesten Betriebssystem-Updates und benutzen Sie Antivirus-Software.

Um sicherzugehen, dass Ihr Computer keine Malware-Infektionen aufweist, empfehlen wir einen Scan mit Combo Cleaner.

Häufig gestellte Fragen (FAQ)

Ich habe einen trojanisierten Tor-Internetbrowser heruntergeladen und installiert, soll ich mein Speichergerät formatieren, um ihn loszuwerden?

Nein, dieser Browser kann mithilfe von Antivirus-Software oder manuell entfernt werden.

Was sind die größten Probleme, die Malware verursachen kann?

Malware kann entwickelt werden, um sensible Informationen (z.B. Kreditkartendaten, Login-Informationen, Sozialversicherungsnummern usw.) zu stehlen, Kryptowährung zu minen, Computer Botnets hinzuzufügen, zusätzliche Malware zu injizieren und mehr.

Worin besteht der Zweck eines trojanisierten Tor-Browser?

Dieser Browser injiziert verschiedene Inhalte und verschiedene Scripts in Seiten, die mit ihm geöffnet werden. Injizierte Scripts können besuchte Seiten modifizieren. Modifizierte Webseiten können verwendet werden, um Daten von Formularen zu stehlen, Inhalte hinzuzufügen oder zu verbergen, gefälschte Nachrichten anzuzeigen und so weiter. Es ist bekannt, dass dieser trojanisierte Browser hauptsächlich dafür verwendet wird, Kryptowährung zu stehlen (indem Krypto-Wallets ausgetauscht werden).

Wie habe ich einen trojanisierten Tor-Webbrowser installiert?

Der trojanisierte Tor-Browser wird auf torpoect[.]org und tor-browser[.]org (und möglicherweise anderen) Seiten verbreitet. Diese Seiten werden auf verschiedenen russischen Foren gefördert. Benutzer installieren sie, nachdem sie ein Installationsprogramm verwendet haben, das von diesen Seiten heruntergeladen wurde.

Wird Combo Cleaner mich vor Malware schützen?

Ja, Combo Cleaner kann fast alle bekannten Arten von Malware erkennen und entfernen. High-End-Malware versteckt sich normalerweise tief im Betriebssystem. Daher müssen Computer mithilfe eines vollständigen Scans gescannt werden, um High-End-Malware zu entfernen.

▼ Diskussion einblenden