Wie man betrügerische E-Mails wie "We Hacked Your System" erkennt

![]() Verfasst von Tomas Meskauskas am

Verfasst von Tomas Meskauskas am

Was für eine Art von E-Mail ist "We Hacked Your System"?

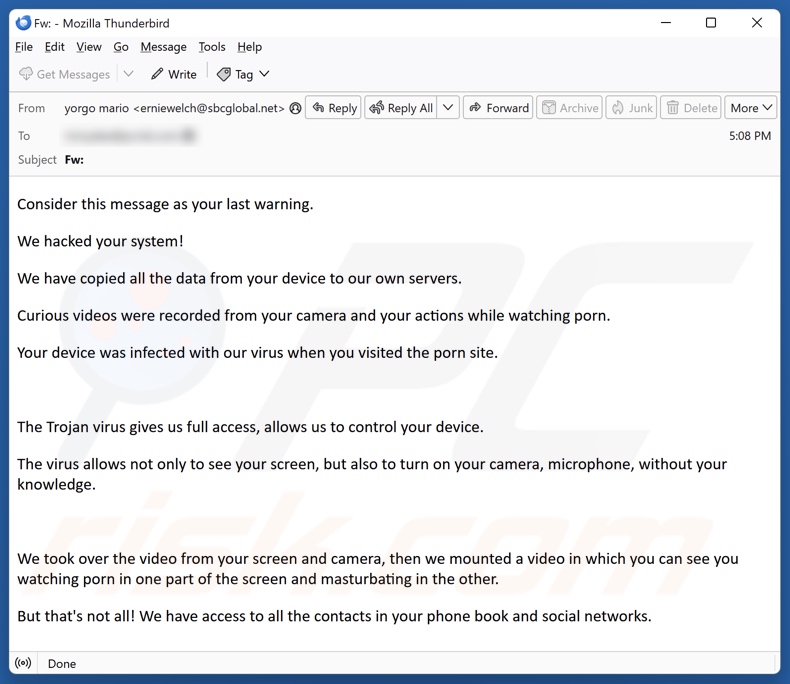

Nachdem wir diese "We Hacked Your System" E-Mail gelesen hatten, stellten wir fest, dass es sich um Spam handelt, genauer gesagt um eine Sextortion Betrugs E-Mail. In dieser Nachricht wird damit gedroht, ein explizites Video des Empfängers an dessen Kontakte weiterzuleiten, wenn der Erpresser nicht bezahlt wird. Es muss betont werden, dass alle Behauptungen in dieser Nachricht falsch sind und keine Gefahr für die Empfänger darstellen.

Übersicht über den "We Hacked Your System" E-Mail Betrug

Diese Spam E-Mail behauptet, der Absender habe das Gerät des Empfängers mit einem Trojaner infiziert. Die nicht existierende Infektion wurde durch den Besuch einer kompromittierten pornografischen Website ausgelöst. Die Malware extrahierte eine Vielzahl sensibler Daten aus dem System und zeichnete den Empfänger (über die Kamera des Geräts) auf, während er sich Inhalte für Erwachsene ansah.

Es werden fünfzig Stunden Zeit gegeben, um dem Absender 1300 USD in der Kryptowährung Bitcoin zu zahlen. Wenn der Empfänger sich weigert, diese Forderungen zu erfüllen oder den Inhalt dieser E-Mail an andere weitergibt, werden die kompromittierenden Aufnahmen und andere private Daten an seine E-Mail-, Social Media- und Messenger-Kontakte gesendet.

Wie bereits in der Einleitung erwähnt, sind alle Informationen in diesem Schreiben falsch - das heißt, es wurden keine Geräte infiziert, keine gefährdeten Informationen extrahiert und auch keine expliziten Aufnahmen des Empfängers gemacht.

Opfer, die auf die Forderungen der Betrüger eingehen, können ihr Geld nicht zurückerhalten, da Kryptowährungstransaktionen praktisch nicht zurückverfolgt werden können.

| Name | "We Hacked Your System" sextortion betrug |

| Bedrohungsart | Phishing, Schwindel, Social Engineering, Betrug |

| Gefälschte Behauptung | Das Gerät des Empfängers wurde infiziert und verwendet, um ein explizites Video von ihm aufzunehmen - wenn der Absender nicht bezahlt, wird die Aufnahme an seine Kontakte gesendet. |

| Cyberkriminelle Cryptowallet-Adresse | bc1qj2aesryeq0yhg6ntk4s8n2sssgtpde4a2jt5eq (Bitcoin) |

| Anzeichen | Unbefugte Online-Einkäufe, geänderte Online-Kontopasswörter, Identitätsdiebstahl, illegaler Zugriff auf den Computer. |

| Verbreitungsmethoden | Täuschende E-Mails, betrügerische Online-Popup-Werbung, Techniken zur Vergiftung von Suchmaschinen, falsch geschriebene Domains. |

| Schaden | Verlust vertraulicher privater Informationen, finanzieller Verlust, Identitätsdiebstahl. |

| Malware-Entfernung (Windows) | Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. |

Beispiele für Sextortion-Kampagnen

Wir haben über zahlreiche Spam-Kampagnen geschrieben: "Your System Was Breached By Remote Desktop Protocol", "Operating System Fell To My Hacking Expertise", "Time Is Slipping Away From Your Grasp" und "I've Got Access To Your Smartphone" sind nur einige unserer Artikel über Sextortion-E-Mails.

In Spam-Mails werden verschiedene Betrügereien beworben, darunter Phishing, technische Unterstützung, Rückerstattung, Vorschussgebühren usw. Diese E-Mails werden auch zur Verbreitung aller Arten von Malware genutzt.

Die weit verbreitete Meinung, dass diese E-Mails schlecht verfasst und mit Grammatik- und Rechtschreibfehlern gespickt sind, ist zwar nicht falsch, aber nicht immer der Fall. Spam E-Mails können kompetent verfasst und sogar überzeugend als Nachrichten von seriösen Unternehmen getarnt sein.

Wie werden Computer durch Spam-Kampagnen infiziert?

Spam-Kampagnen verbreiten Malware, indem sie virulente Dateien als Anhänge oder Download-Links verbreiten. Diese Dateien haben verschiedene Formate, z. B. ausführbare Dateien (.exe, .run usw.), Archive (ZIP, RAR usw.), Dokumente (PDF, Microsoft Office, Microsoft OneNote usw.), JavaScript und so weiter.

Das bloße Öffnen einer bösartigen Datei kann ausreichen, um das Herunterladen/Installieren von Malware auszulösen. Einige Formate erfordern jedoch eine zusätzliche Interaktion, um Infektionsprozesse in Gang zu setzen. Bei Microsoft Office-Dateien müssen die Benutzer beispielsweise Makrobefehle aktivieren (d. h. Bearbeitung/Inhalt), während sie bei OneNote-Dokumenten auf eingebettete Links oder Dateien klicken müssen.

Wie lässt sich die Installation von Malware vermeiden?

Es ist wichtig, bei eingehenden E-Mails, PMs/DMs, SMS und anderen Nachrichten Vorsicht walten zu lassen. Anhänge oder Links, die in dubiosen/irrelevanten Mails gefunden werden, dürfen nicht geöffnet werden, da sie bösartig sein können.

Schadsoftware wird jedoch mit verschiedenen Methoden verbreitet. Daher empfehlen wir, beim Surfen vorsichtig zu sein, da das Internet voll von trügerischen und bösartigen Inhalten ist.

Eine weitere Empfehlung ist, nur von offiziellen und verifizierten Quellen herunterzuladen. Wir raten dazu, Software mit echten Funktionen/Tools zu aktivieren und zu aktualisieren, da illegale Aktivierungstools ("Cracking") und Updates von Drittanbietern Malware enthalten können.

Es ist von größter Wichtigkeit, ein seriöses Antivirenprogramm zu installieren und auf dem neuesten Stand zu halten. Sicherheitsprogramme müssen verwendet werden, um regelmäßige System-Scans durchzuführen und erkannte Bedrohungen und Probleme zu entfernen. Wenn Sie bereits bösartige Anhänge geöffnet haben, empfehlen wir, einen Scan mit Combo Cleaner durchzuführen, um eingeschleuste Malware automatisch zu entfernen.

Text in der Spam-E-Mail "We Hacked Your System":

Consider this message as your last warning.

We hacked your system!

We have copied all the data from your device to our own servers.

Curious videos were recorded from your camera and your actions while watching porn.

Your device was infected with our virus when you visited the porn site.

The Trojan virus gives us full access, allows us to control your device.The virus allows not only to see your screen, but also to turn on your camera, microphone, without your knowledge.

We took over the video from your screen and camera, then we mounted a video in which you can see you watching porn in one part of the screen and masturbating in the other.But that's not all! We have access to all the contacts in your phone book and social networks.

It won't take us long to send this video to your friends, family and friends on social networks, messengers and email in minutes.

We have a lot of audio recordings of your personal conversations, where a lot of "interesting" things are revealed!

This information can destroy your reputation once and for all in a matter of minutes.

You have an opportunity to prevent irreversible consequences.To do this:

Transfer 1300 $ USD (US dollars) to our bitcoin wallet.

Don't know how to make a transfer? Enter the query "Buy bitcoins" into the search field.Our bitcoin wallet bc1qj2aesryeq0yhg6ntk4s8n2sssgtpde4a2jt5eq

After making the payment, your video and audio recordings will be completely destroyed and you can be 100% sure that we won't bother you again.You have time to think about it and make the transfer - 50 hours!

After you read this letter, we will get an automatic notification. From that moment on, the timer will start.It is useless to complain, because bitcoin-wallets cannot be tracked, as well as the mail from which the letter arrived to you.

We also do not advise you to send this letter to anybody.

In this case the system will automatically send a request to the server, and all data will be published in social networks and messengers.You will not be able to solve the problem by changing passwords in social networks, as all the information is already downloaded to the cluster of our servers.

Think about what your reputation means to you and how much the consequences will be.

You have 50 hours.

Erscheinungsbild der "We Hacked Your System" Spam E-Mail (GIF):

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

▼ LADEN Sie Combo Cleaner herunter

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist Rcs Lt, die Muttergesellschaft von PCRisk. Lesen Sie mehr. Indem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu.

Schnellmenü:

- Was ist "We Hacked Your System" sextortion betrug?

- Bösartige E-Mail-Arten.

- Wie entdeckt man eine bösartige E-Mail?

- Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

Bösartige E-Mail-Arten:

![]() Phishing E-Mails

Phishing E-Mails

Meistens verwenden Cyberkriminelle betrügerische E-Mails, um Internetnutzer dazu zu bringen, ihre sensiblen privaten Daten preiszugeben, z. B. Anmeldedaten für verschiedene Online-Dienste, E-Mail-Konten oder Online-Banking-Daten.

Solche Angriffe werden als Phishing bezeichnet. Bei einem Phishing-Angriff versenden Cyberkriminelle in der Regel eine E-Mail-Nachricht mit dem Logo eines beliebten Dienstes (z. B. Microsoft, DHL, Amazon, Netflix), erzeugen eine Dringlichkeit (falsche Lieferadresse, abgelaufenes Kennwort usw.) und platzieren einen Link, von dem sie hoffen, dass ihre potenziellen Opfer darauf klicken.

Nach dem Anklicken des Links in einer solchen E-Mail-Nachricht werden die Opfer auf eine gefälschte Website umgeleitet, die der Original-Webseite identisch oder sehr ähnlich aussieht. Die Opfer werden dann aufgefordert, ihr Passwort, ihre Kreditkartendaten oder andere Informationen einzugeben, die von den Cyberkriminellen gestohlen werden.

![]() E-Mails mit bösartigen Anhängen

E-Mails mit bösartigen Anhängen

Ein weiterer beliebter Angriffsvektor ist E-Mail-Spam mit bösartigen Anhängen, die die Computer der Benutzer mit Malware infizieren. Bösartige Anhänge enthalten in der Regel Trojaner, die Passwörter, Bankdaten und andere sensible Informationen stehlen können.

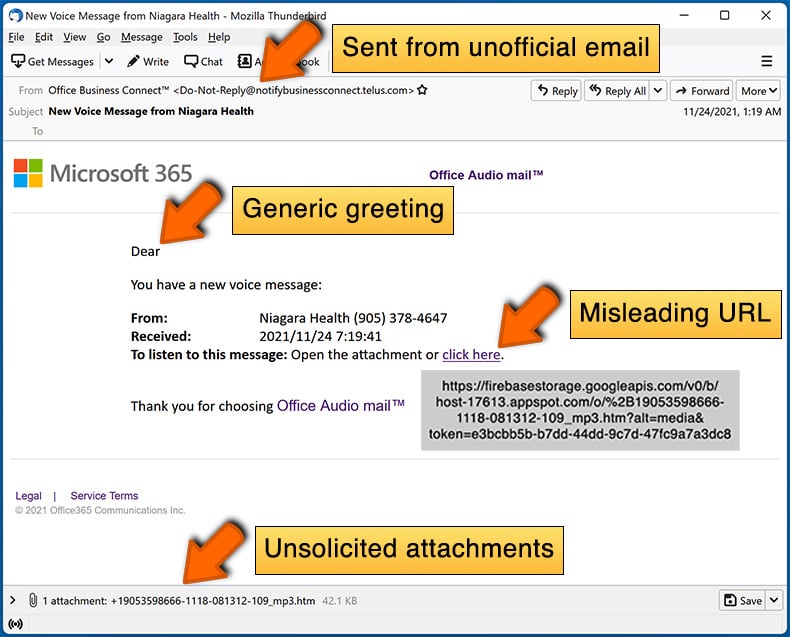

Bei solchen Angriffen besteht das Hauptziel der Cyberkriminellen darin, ihre potenziellen Opfer dazu zu bringen, einen infizierten E-Mail-Anhang zu öffnen. Um dieses Ziel zu erreichen, wird in den E-Mail-Nachrichten in der Regel über kürzlich erhaltene Rechnungen, Faxe oder Sprachnachrichten gesprochen.

Wenn ein potenzielles Opfer auf die Verlockung hereinfällt und den Anhang öffnet, wird sein Computer infiziert, und die Cyberkriminellen können eine Menge vertraulicher Informationen sammeln.

Es ist zwar eine kompliziertere Methode, um persönliche Daten zu stehlen (Spam-Filter und Antivirenprogramme erkennen solche Versuche in der Regel), aber wenn sie erfolgreich ist, können Cyberkriminelle eine viel breitere Palette von Daten erhalten und Informationen über einen langen Zeitraum sammeln.

![]() Sex-Erpressungs-E-Mails

Sex-Erpressungs-E-Mails

Dies ist eine Art von Phishing. In diesem Fall erhalten die Nutzer eine E-Mail, in der behauptet wird, dass ein Cyberkrimineller auf die Webcam des potenziellen Opfers zugreifen konnte und ein Video von dessen Masturbation aufgenommen hat.

Um das Video loszuwerden, werden die Opfer aufgefordert, ein Lösegeld zu zahlen (normalerweise in Bitcoin oder einer anderen Kryptowährung). All diese Behauptungen sind jedoch falsch - Nutzer, die solche E-Mails erhalten, sollten sie ignorieren und löschen.

Wie entdeckt man eine bösartige E-Mail?

Während Cyberkriminelle versuchen, ihre Köder-E-Mails vertrauenswürdig aussehen zu lassen, gibt es einige Dinge, auf die Sie achten sollten, wenn Sie versuchen, eine Phishing-E-Mail zu erkennen:

- Überprüfen Sie die ("von") E-Mail-Adresse des Absenders: Fahren Sie mit der Maus über die Absenderadresse und prüfen Sie, ob sie seriös ist. Wenn Sie beispielsweise eine E-Mail von Microsoft erhalten haben, sollten Sie überprüfen, ob die E-Mail-Adresse @microsoft.com lautet und nicht etwas Verdächtiges wie @m1crosoft.com, @microsfot.com, @account-security-noreply.com usw.

- Prüfen Sie auf allgemeine Begrüßungen: Wenn die Begrüßung in der E-Mail "Sehr geehrter Benutzer", "Sehr geehrter @youremail.com", "Sehr geehrter Kunde" lautet, sollte dies misstrauisch machen. In der Regel werden Sie von Unternehmen mit Ihrem Namen angesprochen. Das Fehlen dieser Information könnte ein Hinweis auf einen Phishing-Versuch sein.

- Überprüfen Sie die Links in der E-Mail: Fahren Sie mit der Maus über den Link in der E-Mail. Wenn Ihnen der Link verdächtig vorkommt, klicken Sie ihn nicht an. Wenn Sie zum Beispiel eine E-Mail von Microsoft erhalten haben und der Link in der E-Mail anzeigt, dass er zu firebasestorage.googleapis.com/v0... führt, sollten Sie ihm nicht trauen. Klicken Sie am besten nicht auf die Links in den E-Mails, sondern besuchen Sie die Webseite des Unternehmens, von dem Sie die E-Mail erhalten haben.

- Vertrauen Sie nicht blindlings auf E-Mail-Anhänge: In der Regel fordern seriöse Unternehmen Sie auf, sich auf ihrer Website anzumelden und dort Dokumente einzusehen. Wenn Sie eine E-Mail mit einem Anhang erhalten haben, sollten Sie diese mit einem Virenschutzprogramm überprüfen. Infizierte E-Mail-Anhänge sind ein gängiges Angriffsmittel von Cyberkriminellen.

Um das Risiko des Öffnens von Phishing- und bösartigen E-Mails zu minimieren, empfehlen wir die Verwendung von Combo Cleaner.

Beispiel für eine Spam-E-Mail:

Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

- Wenn Sie auf einen Link in einer Phishing-E-Mail geklickt und Ihr Passwort eingegeben haben, sollten Sie Ihr Passwort so bald wie möglich ändern. Normalerweise sammeln Cyberkriminelle gestohlene Zugangsdaten und verkaufen sie dann an andere Gruppen, die sie für böswillige Zwecke verwenden. Wenn Sie Ihr Kennwort rechtzeitig ändern, haben die Kriminellen wahrscheinlich nicht genug Zeit, um Schaden anzurichten.

- Wenn Sie Ihre Kreditkartendaten eingegeben haben, wenden Sie sich so schnell wie möglich an Ihre Bank und erklären Sie die Situation. Es ist gut möglich, dass Sie Ihre kompromittierte Kreditkarte sperren und eine neue Karte beantragen müssen.

- Wenn Sie Anzeichen für einen Identitätsdiebstahl feststellen, sollten Sie sich umgehend an die Federal Trade Commission wenden. Diese Institution wird Informationen über Ihre Situation sammeln und einen persönlichen Wiederherstellungsplan erstellen.

- Wenn Sie einen bösartigen Anhang geöffnet haben, ist Ihr Computer wahrscheinlich infiziert. Sie sollten ihn mit einem seriösen Antivirenprogramm scannen. Zu diesem Zweck empfehlen wir die Anwendung Combo Cleaner.

- Helfen Sie anderen Internetnutzern - melden Sie Phishing-E-Mails an die Anti-Phishing Arbeitsgruppe, das Beschwerdezentrum für Internetverbrechen des FBI, das nationale Betrugsinformationszentrum und das U.S. Justizministerium.

Häufig gestellte Fragen (FAQ)

Warum habe ich diese E-Mail erhalten?

Spam-E-Mails sind nicht persönlich, auch wenn sie für den Empfänger relevante Angaben enthalten. Diese Post wird in Massenkampagnen verteilt - daher erhalten Tausende von Nutzern identische (oder unglaublich ähnliche) E-Mails.

Wurde mein Computer tatsächlich gehackt und hat der Absender irgendwelche Informationen?

Nein, alle Behauptungen, die in Sextortion Betrugs E-Mails aufgestellt werden, sind falsch. Die Betrüger haben weder die Geräte der Empfänger infiziert noch kompromittierende Informationen erhalten oder explizite Videos aufgenommen.

Wie sind die Cyberkriminellen an mein E-Mail Passwort gekommen?

Das wahrscheinlichste Szenario ist, dass Ihre E-Mail Anmeldedaten durch einen Phishing-Betrug erlangt wurden (z. B. durch Eingabe auf einer gefälschten Anmeldeseite usw.). Es ist weniger wahrscheinlich, dass diese Daten durch eine Datenschutzverletzung Ihrerseits erlangt wurden. Es ist zwar möglich, aber höchst unwahrscheinlich, dass die Betrüger diese Informationen durch die Kompromittierung eines Dienstanbieters erhalten haben.

Ich habe Kryptowährungen an die in dieser E-Mail angegebene Adresse geschickt. Kann ich mein Geld zurückbekommen?

Nein, Kryptowährungstransaktionen sind unumkehrbar, da sie fast nicht zurückverfolgt werden können. Daher können die Opfer dieser Art von Betrug ihr Geld nicht zurückbekommen.

Ich habe meine persönlichen Daten angegeben, als ich durch eine Spam E-Mail getäuscht wurde.

Wenn Sie Ihre Anmeldedaten angegeben haben, sollten Sie sofort die Passwörter aller möglicherweise gefährdeten Konten ändern und den offiziellen Support informieren. Wenn Sie jedoch andere private Informationen (z. B. Passfotos/-scans, Personalausweisdaten, Kreditkartennummern usw.) preisgegeben haben, wenden Sie sich unverzüglich an die zuständigen Behörden.

Ich habe eine Spam E-Mail gelesen, aber den Anhang nicht geöffnet, ist mein Computer infiziert?

Nein, das Lesen einer E-Mail stellt keine Infektionsgefahr dar. Geräte werden infiziert, wenn bösartige Anhänge oder Links geöffnet/angeklickt werden.

Ich habe eine an eine Spam E-Mail angehängte Datei heruntergeladen und geöffnet, ist mein Computer infiziert?

Wenn es sich bei der geöffneten Datei um eine ausführbare Datei (.exe, .run usw.) handelt, wurde das System höchstwahrscheinlich infiziert. Sie hätten dies jedoch vermeiden können, wenn es sich um ein Dokument (.doc, .xls, .pdf, .one usw.) gehandelt hätte. Diese Formate benötigen möglicherweise eine zusätzliche Interaktion, um das Herunterladen/Installieren von Malware zu beginnen.

Entfernt Combo Cleaner Malware-Infektionen, die in E-Mail Anhängen enthalten sind?

Ja, Combo Cleaner ist in der Lage, praktisch alle bekannten Malware-Infektionen zu erkennen und zu entfernen. Denken Sie daran, dass eine vollständige Überprüfung des Systems von größter Bedeutung ist, da sich hochgradig bösartige Programme in der Regel tief im System verstecken.

▼ Diskussion einblenden