Wie man Betrügereien wie "Operating System Fell To My Hacking Expertise" erkennt

Phishing/BetrugAuch bekannt als: Operating System Fell To My Hacking Expertise Erpressungsbetrug

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist.

JETZT ENTFERNENUm das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Was ist "Operating System Fell To My Hacking Expertise"?

Wir haben diese E-Mail untersucht und festgestellt, dass es sich um einen gefälschten Brief eines Hackers handelt, in dem behauptet wird, dass der Computer des Empfängers gehackt und infiziert wurde und dass "faszinierendes" Material erlangt wurde. Das Ziel des Betrügers hinter dieser E-Mail ist es, Geld von ahnungslosen Empfängern zu erlangen. Diese E-Mail sollte ignoriert werden, da alle ihre Behauptungen gefälscht sind.

Mehr über die "Operating System Fell To My Hacking Expertise" Betrugs E-Mail

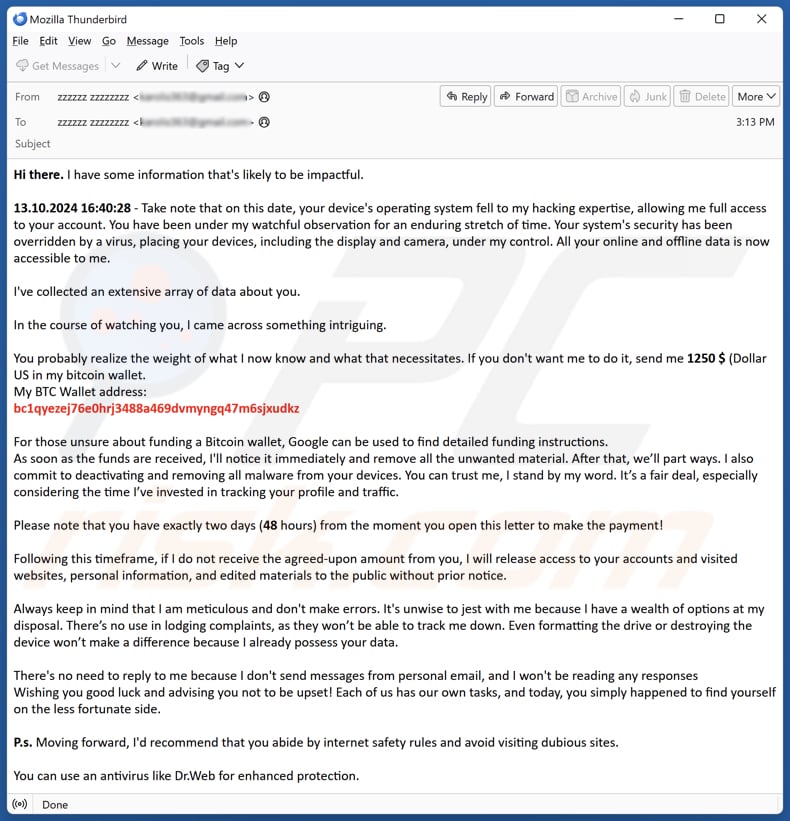

Es gibt (mindestens) zwei Versionen dieser E-Mail. In der einen Version bedroht die E-Mail den Empfänger, indem sie behauptet, der Absender habe sich in sein Gerät gehackt und Zugriff auf seine persönlichen Daten, einschließlich der Kamera und des Displays, erhalten. Der Absender fordert eine Zahlung von 1.250 US-Dollar in Bitcoin und verspricht, alle gesammelten Daten und Malware nach Erhalt zu löschen.

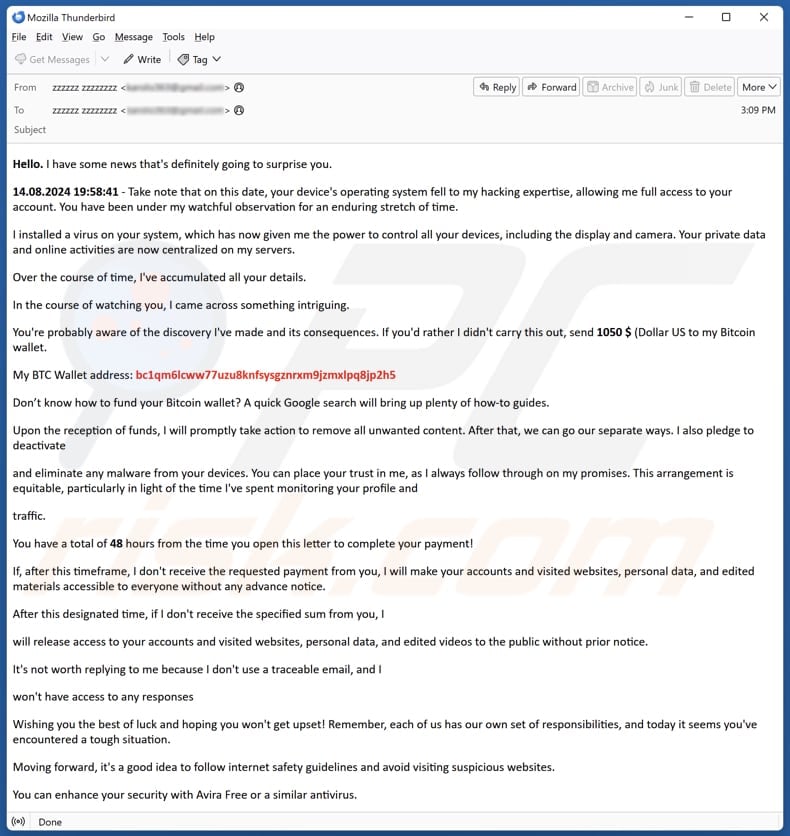

In der E-Mail wird gewarnt, dass der Absender die privaten Daten des Opfers online veröffentlichen wird, wenn die Zahlung nicht innerhalb von 48 Stunden erfolgt. In einer anderen Version besteht der Hauptunterschied darin, dass der Absender 1.050 $ in Bitcoin fordert. Außerdem enthalten beide E-Mails unterschiedliche BTC-Wallet-Adressen.

Die Empfänger sollten solche E-Mails ignorieren und niemals an Betrüger zahlen. Kryptowährungstransaktionen sind irreversibel, d. h., sobald die Zahlung erfolgt ist, kann sie nicht mehr zurückgefordert werden. Einfach ausgedrückt: Die Opfer haben keine Möglichkeit, ihre Kryptowährungsgelder zurückzufordern.

Es ist auch wichtig, Betrügern keine Informationen zu geben. Diese könnten sie für böswillige Zwecke missbrauchen (z. B. Identitätsdiebstahl, Zugriff auf persönliche Konten, betrügerische Transaktionen oder Einkäufe usw.).

| Name | Betriebssystem fiel auf meine Hacking-Expertise E-Mail Betrug |

| Art der Bedrohung | Phishing, Betrug, Social Engineering, Schwindel |

| Gefälschte Behauptung | Der Computer des Empfängers wurde gehackt und infiziert |

| Cyberkriminelle Cryptowallet-Adresse | bc1qyezej76e0hrj3488a469dvmyngq47m6sjxudkz, bc1qm6lcww77uzu8knfsysgznrxm9jzmxlpq8jp2h5 |

| Verkleidung | Brief eines Hackers |

| Verbreitungsmethoden | Täuschende E-Mails. |

| Schaden | Verlust vertraulicher privater Informationen, finanzieller Verlust, Identitätsdiebstahl. |

| Malware-Entfernung (Windows) |

Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. Combo Cleaner herunterladenDer kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk. |

Ähnliche Betrugs-E-Mails im Allgemeinen

Solche Betrugs-E-Mails werden gemeinhin als Erpressungs-E-Mails oder Sextortion-Betrug bezeichnet. Sie enthalten oft die Drohung, kompromittierende Informationen oder persönliche Daten herauszugeben, wenn kein Lösegeld gezahlt wird. Die in solchen E-Mails enthaltenen Drohungen sind gefälscht. Die Betrüger, die hinter solchen E-Mails stecken, haben keinen Zugang zu Computern oder Konten oder sind in den Besitz von sensiblen Informationen oder erniedrigendem Material gelangt.

Einige Beispiele für ähnliche Betrügereien sind "I've Got Access To Your Smartphone", "Is Visiting A More Convenient Way To Reach" und "Malware auf Porno Website". Cyberkriminelle können E-Mails nicht nur nutzen, um an Geld oder Informationen zu gelangen, sondern auch, um Malware zu verbreiten.

Wie werden Computer durch Spam-Kampagnen infiziert?

Computer können per E-Mail durch bösartige Anhänge oder Links infiziert werden. Wenn ein Benutzer einen infizierten Anhang, z. B. ein Dokument oder eine ausführbare Datei, öffnet, kann er Malware starten, die das System gefährdet. Allerdings können nicht alle bösartigen Dateien Computer unmittelbar nach dem Öffnen infizieren. Beispielsweise führen infizierte MS Office-Dokumente in der Regel Malware aus, wenn der Benutzer Makrobefehle aktiviert.

Betrügerische E-Mails können auch Links enthalten, die Benutzer auf betrügerische Websites leiten, von denen sie unwissentlich schädliche Software herunterladen können. Außerdem können diese Links zu Websites führen, die den automatischen Download von Malware auslösen.

Wie lässt sich die Installation von Malware vermeiden?

Prüfen Sie E-Mails immer genau, bevor Sie Anhänge öffnen oder auf Links klicken, insbesondere wenn sie von unbekannten Absendern stammen oder irrelevant oder verdächtig erscheinen. Seien Sie vorsichtig, wenn Sie auf Anzeigen, Pop-ups, Schaltflächen oder Links auf dubiosen Websites klicken, da diese zu schädlichen Downloads führen können. Laden Sie Software und Dateien von vertrauenswürdigen Quellen herunter, z. B. von offiziellen Websites und seriösen App-Stores.

Vermeiden Sie die Verwendung von raubkopierter Software, Cracking-Tools oder Schlüsselgeneratoren. Aktualisieren Sie außerdem regelmäßig Ihr Betriebssystem und Ihre Anwendungen, um sicherzustellen, dass Ihr System sicher bleibt. Schließlich sollten Sie ein zuverlässiges Antivirenprogramm verwenden. Wenn Sie bereits bösartige Anhänge geöffnet haben, empfehlen wir, einen Scan mit Combo Cleaner Antivirus für Windows durchzuführen, um eingeschleuste Malware automatisch zu entfernen.

Text aus dem E-Mail-Brief "Operating System Fell To My Hacking Expertise":

Hi there. I have some information that's likely to be impactful.

13.10.2024 16:40:28 - Take note that on this date, your device's operating system fell to my hacking expertise, allowing me full access to your account. You have been under my watchful observation for an enduring stretch of time. Your system's security has been overridden by a virus, placing your devices, including the display and camera, under my control. All your online and offline data is now accessible to me.

I've collected an extensive array of data about you.

In the course of watching you, I came across something intriguing.

You probably realize the weight of what I now know and what that necessitates. If you don't want me to do it, send me 1250 $ (Dollar US in my bitcoin wallet.

My BTC Wallet address:

bc1qyezej76e0hrj3488a469dvmyngq47m6sjxudkzFor those unsure about funding a Bitcoin wallet, Google can be used to find detailed funding instructions.

As soon as the funds are received, I'll notice it immediately and remove all the unwanted material. After that, we’ll part ways. I also commit to deactivating and removing all malware from your devices. You can trust me, I stand by my word. It’s a fair deal, especially considering the time I’ve invested in tracking your profile and traffic.Please note that you have exactly two days (48 hours) from the moment you open this letter to make the payment!

Following this timeframe, if I do not receive the agreed-upon amount from you, I will release access to your accounts and visited websites, personal information, and edited materials to the public without prior notice.

Always keep in mind that I am meticulous and don't make errors. It's unwise to jest with me because I have a wealth of options at my disposal. There’s no use in lodging complaints, as they won’t be able to track me down. Even formatting the drive or destroying the device won’t make a difference because I already possess your data.

There's no need to reply to me because I don't send messages from personal email, and I won't be reading any responses

Wishing you good luck and advising you not to be upset! Each of us has our own tasks, and today, you simply happened to find yourself on the less fortunate side.P.s. Moving forward, I'd recommend that you abide by internet safety rules and avoid visiting dubious sites.

You can use an antivirus like Dr.Web for enhanced protection.

Screenshot der zweiten Variante:

Text in dieser E-Mail:

Hello. I have some news that's definitely going to surprise you.

14.08.2024 19:58:41 - Take note that on this date, your device's operating system fell to my hacking expertise, allowing me full access to your account. You have been under my watchful observation for an enduring stretch of time.

I installed a virus on your system, which has now given me the power to control all your devices, including the display and camera. Your private data and online activities are now centralized on my servers.

Over the course of time, I've accumulated all your details.

In the course of watching you, I came across something intriguing.

You're probably aware of the discovery I've made and its consequences. If you'd rather I didn't carry this out, send 1050 $ (Dollar US to my Bitcoin wallet.

My BTC Wallet address: bc1qm6lcww77uzu8knfsysgznrxm9jzmxlpq8jp2h5

Don’t know how to fund your Bitcoin wallet? A quick Google search will bring up plenty of how-to guides.

Upon the reception of funds, I will promptly take action to remove all unwanted content. After that, we can go our separate ways. I also pledge to deactivate

and eliminate any malware from your devices. You can place your trust in me, as I always follow through on my promises. This arrangement is equitable, particularly in light of the time I've spent monitoring your profile and

traffic.

You have a total of 48 hours from the time you open this letter to complete your payment!

If, after this timeframe, I don't receive the requested payment from you, I will make your accounts and visited websites, personal data, and edited materials accessible to everyone without any advance notice.

After this designated time, if I don't receive the specified sum from you, I

will release access to your accounts and visited websites, personal data, and edited videos to the public without prior notice.

It's not worth replying to me because I don't use a traceable email, and I

won't have access to any responses

Wishing you the best of luck and hoping you won't get upset! Remember, each of us has our own set of responsibilities, and today it seems you've encountered a tough situation.

Moving forward, it's a good idea to follow internet safety guidelines and avoid visiting suspicious websites.

You can enhance your security with Avira Free or a similar antivirus.

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

LADEN Sie Combo Cleaner herunterIndem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu. Der kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Schnellmenü:

- Was ist Operating System Fell To My Hacking Expertise Erpressungsbetrug?

- Bösartige E-Mail-Arten.

- Wie entdeckt man eine bösartige E-Mail?

- Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

Bösartige E-Mail-Arten:

![]() Phishing E-Mails

Phishing E-Mails

Meistens verwenden Cyberkriminelle betrügerische E-Mails, um Internetnutzer dazu zu bringen, ihre sensiblen privaten Daten preiszugeben, z. B. Anmeldedaten für verschiedene Online-Dienste, E-Mail-Konten oder Online-Banking-Daten.

Solche Angriffe werden als Phishing bezeichnet. Bei einem Phishing-Angriff versenden Cyberkriminelle in der Regel eine E-Mail-Nachricht mit dem Logo eines beliebten Dienstes (z. B. Microsoft, DHL, Amazon, Netflix), erzeugen eine Dringlichkeit (falsche Lieferadresse, abgelaufenes Kennwort usw.) und platzieren einen Link, von dem sie hoffen, dass ihre potenziellen Opfer darauf klicken.

Nach dem Anklicken des Links in einer solchen E-Mail-Nachricht werden die Opfer auf eine gefälschte Website umgeleitet, die der Original-Webseite identisch oder sehr ähnlich aussieht. Die Opfer werden dann aufgefordert, ihr Passwort, ihre Kreditkartendaten oder andere Informationen einzugeben, die von den Cyberkriminellen gestohlen werden.

![]() E-Mails mit bösartigen Anhängen

E-Mails mit bösartigen Anhängen

Ein weiterer beliebter Angriffsvektor ist E-Mail-Spam mit bösartigen Anhängen, die die Computer der Benutzer mit Malware infizieren. Bösartige Anhänge enthalten in der Regel Trojaner, die Passwörter, Bankdaten und andere sensible Informationen stehlen können.

Bei solchen Angriffen besteht das Hauptziel der Cyberkriminellen darin, ihre potenziellen Opfer dazu zu bringen, einen infizierten E-Mail-Anhang zu öffnen. Um dieses Ziel zu erreichen, wird in den E-Mail-Nachrichten in der Regel über kürzlich erhaltene Rechnungen, Faxe oder Sprachnachrichten gesprochen.

Wenn ein potenzielles Opfer auf die Verlockung hereinfällt und den Anhang öffnet, wird sein Computer infiziert, und die Cyberkriminellen können eine Menge vertraulicher Informationen sammeln.

Es ist zwar eine kompliziertere Methode, um persönliche Daten zu stehlen (Spam-Filter und Antivirenprogramme erkennen solche Versuche in der Regel), aber wenn sie erfolgreich ist, können Cyberkriminelle eine viel breitere Palette von Daten erhalten und Informationen über einen langen Zeitraum sammeln.

![]() Sex-Erpressungs-E-Mails

Sex-Erpressungs-E-Mails

Dies ist eine Art von Phishing. In diesem Fall erhalten die Nutzer eine E-Mail, in der behauptet wird, dass ein Cyberkrimineller auf die Webcam des potenziellen Opfers zugreifen konnte und ein Video von dessen Masturbation aufgenommen hat.

Um das Video loszuwerden, werden die Opfer aufgefordert, ein Lösegeld zu zahlen (normalerweise in Bitcoin oder einer anderen Kryptowährung). All diese Behauptungen sind jedoch falsch - Nutzer, die solche E-Mails erhalten, sollten sie ignorieren und löschen.

Wie entdeckt man eine bösartige E-Mail?

Während Cyberkriminelle versuchen, ihre Köder-E-Mails vertrauenswürdig aussehen zu lassen, gibt es einige Dinge, auf die Sie achten sollten, wenn Sie versuchen, eine Phishing-E-Mail zu erkennen:

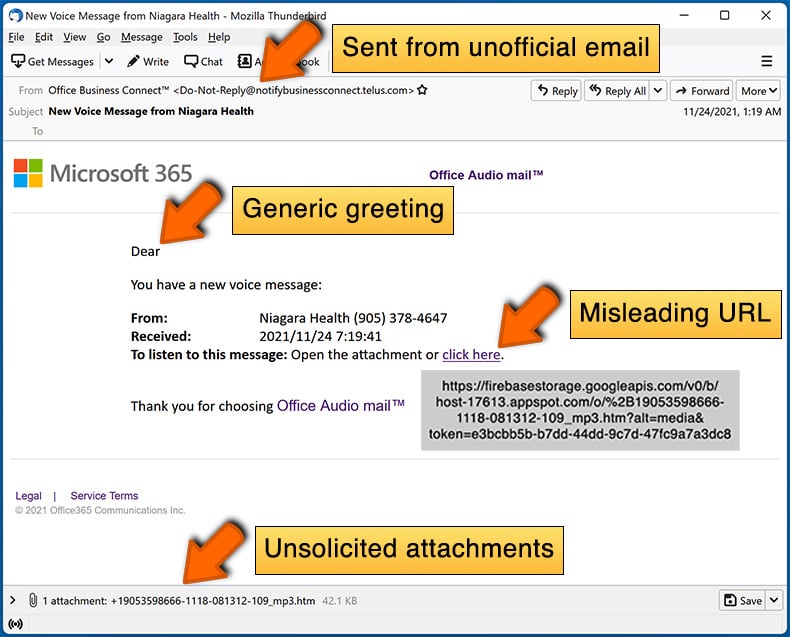

- Überprüfen Sie die ("von") E-Mail-Adresse des Absenders: Fahren Sie mit der Maus über die Absenderadresse und prüfen Sie, ob sie seriös ist. Wenn Sie beispielsweise eine E-Mail von Microsoft erhalten haben, sollten Sie überprüfen, ob die E-Mail-Adresse @microsoft.com lautet und nicht etwas Verdächtiges wie @m1crosoft.com, @microsfot.com, @account-security-noreply.com usw.

- Prüfen Sie auf allgemeine Begrüßungen: Wenn die Begrüßung in der E-Mail "Sehr geehrter Benutzer", "Sehr geehrter @youremail.com", "Sehr geehrter Kunde" lautet, sollte dies misstrauisch machen. In der Regel werden Sie von Unternehmen mit Ihrem Namen angesprochen. Das Fehlen dieser Information könnte ein Hinweis auf einen Phishing-Versuch sein.

- Überprüfen Sie die Links in der E-Mail: Fahren Sie mit der Maus über den Link in der E-Mail. Wenn Ihnen der Link verdächtig vorkommt, klicken Sie ihn nicht an. Wenn Sie zum Beispiel eine E-Mail von Microsoft erhalten haben und der Link in der E-Mail anzeigt, dass er zu firebasestorage.googleapis.com/v0... führt, sollten Sie ihm nicht trauen. Klicken Sie am besten nicht auf die Links in den E-Mails, sondern besuchen Sie die Webseite des Unternehmens, von dem Sie die E-Mail erhalten haben.

- Vertrauen Sie nicht blindlings auf E-Mail-Anhänge: In der Regel fordern seriöse Unternehmen Sie auf, sich auf ihrer Website anzumelden und dort Dokumente einzusehen. Wenn Sie eine E-Mail mit einem Anhang erhalten haben, sollten Sie diese mit einem Virenschutzprogramm überprüfen. Infizierte E-Mail-Anhänge sind ein gängiges Angriffsmittel von Cyberkriminellen.

Um das Risiko des Öffnens von Phishing- und bösartigen E-Mails zu minimieren, empfehlen wir die Verwendung von Combo Cleaner Antivirus für Windows.

Beispiel für eine Spam-E-Mail:

Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

- Wenn Sie auf einen Link in einer Phishing-E-Mail geklickt und Ihr Passwort eingegeben haben, sollten Sie Ihr Passwort so bald wie möglich ändern. Normalerweise sammeln Cyberkriminelle gestohlene Zugangsdaten und verkaufen sie dann an andere Gruppen, die sie für böswillige Zwecke verwenden. Wenn Sie Ihr Kennwort rechtzeitig ändern, haben die Kriminellen wahrscheinlich nicht genug Zeit, um Schaden anzurichten.

- Wenn Sie Ihre Kreditkartendaten eingegeben haben, wenden Sie sich so schnell wie möglich an Ihre Bank und erklären Sie die Situation. Es ist gut möglich, dass Sie Ihre kompromittierte Kreditkarte sperren und eine neue Karte beantragen müssen.

- Wenn Sie Anzeichen für einen Identitätsdiebstahl feststellen, sollten Sie sich umgehend an die Federal Trade Commission wenden. Diese Institution wird Informationen über Ihre Situation sammeln und einen persönlichen Wiederherstellungsplan erstellen.

- Wenn Sie einen bösartigen Anhang geöffnet haben, ist Ihr Computer wahrscheinlich infiziert. Sie sollten ihn mit einem seriösen Antivirenprogramm scannen. Zu diesem Zweck empfehlen wir die Anwendung Combo Cleaner Antivirus für Windows.

- Helfen Sie anderen Internetnutzern - melden Sie Phishing-E-Mails an die Anti-Phishing Arbeitsgruppe, das Beschwerdezentrum für Internetverbrechen des FBI, das nationale Betrugsinformationszentrum und das U.S. Justizministerium.

Häufig gestellte Fragen (FAQ)

Warum habe ich diese E-Mail erhalten?

Wahrscheinlich haben Sie diese E-Mail erhalten, weil Ihre E-Mail-Adresse durch eine Datenpanne, den Verkauf im Dark Web oder auf andere Weise erlangt wurde. Betrüger senden oft dieselben E-Mails an zufällige Adressen, in der Hoffnung, dass zumindest ein kleiner Teil der Empfänger auf ihre Nachrichten eingeht.

Ich habe meine persönlichen Daten angegeben, als ich auf diese E-Mail hereingefallen bin, was sollte ich tun?

Wenn Sie Zugangsdaten zu einem Konto angegeben haben, ändern Sie sofort alle Passwörter. Wenn Sie andere persönliche Daten wie Kreditkarten- oder Personalausweisdaten weitergegeben haben, wenden Sie sich so schnell wie möglich an die zuständigen Behörden (z. B. Ihre Bank oder die Polizei).

Ich habe eine schädliche Datei im Anhang einer E-Mail heruntergeladen und geöffnet.

Ob ein Gerät infiziert ist, kann von der Art der Datei abhängen, die geöffnet wurde. Ausführbare Dateien (wie .exe oder .run) führen in der Regel sofort beim Starten zu einer Infektion. Dokumentdateien (wie .doc, .xls oder .pdf) erfordern oft zusätzliche Schritte, um eine Malware-Installation auszulösen, z. B. die Aktivierung von Makrobefehlen.

Wurde mein Computer tatsächlich gehackt und hat der Absender irgendwelche Informationen?

Nein, alle Behauptungen in solchen E-Mails sind in der Regel gefälscht. Die Betrüger haben keine Informationen oder anderes Material oder haben Malware auf den Computern platziert.

Ich habe Kryptowährungen an die in der E-Mail angegebene Adresse geschickt, kann ich mein Geld zurückbekommen?

Solche Transaktionen lassen sich kaum zurückverfolgen, was bedeutet, dass Sie Ihr Geld nicht zurückerhalten können.

Ich habe die E-Mail gelesen, aber den Anhang nicht geöffnet, ist mein Computer infiziert?

Das bloße Lesen einer E-Mail birgt kein Infektionsrisiko. Geräte können nur dann gefährdet werden, wenn bösartige Anhänge geöffnet oder schädliche Links angeklickt werden.

Entfernt Combo Cleaner Malware-Infektionen, die in E-Mail-Anhängen enthalten waren?

Ja, Combo Cleaner kann fast alle bekannten Malware-Infektionen effektiv erkennen und entfernen. Fortgeschrittene Malware versteckt sich oft tief im System, daher ist ein vollständiger Systemscan für einen gründlichen Schutz sehr ratsam.

Teilen:

Tomas Meskauskas

Erfahrener Sicherheitsforscher, professioneller Malware-Analyst

Meine Leidenschaft gilt der Computersicherheit und -technologie. Ich habe mehr als 10 Jahre Erfahrung in verschiedenen Unternehmen im Zusammenhang mit der Lösung computertechnischer Probleme und der Internetsicherheit. Seit 2010 arbeite ich als Autor und Redakteur für PCrisk. Folgen Sie mir auf Twitter und LinkedIn, um über die neuesten Bedrohungen der Online-Sicherheit informiert zu bleiben.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

SpendenDas Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden

▼ Diskussion einblenden