So entfernt man CrimsonRAT vom Betriebssystem

![]() Verfasst von Tomas Meskauskas am (aktualisiert)

Verfasst von Tomas Meskauskas am (aktualisiert)

Welche Art von Malware ist CrimsonRAT?

CrimsonRAT ist ein Fernzugriffswerkzeug (Remote Access Tool - RAT), das mit der Programmiersprache Java entwickelt wurde. Beachten Sie, dass CrimsonRAT als Malware eingestuft wird und keine legitime Anwendung ist. Cyberkriminelle verwenden dieses RAT, um infiltrierte Computer zu kontrollieren und verschiedene bösartige Aufgaben durchzuführen.

Kriminelle verbreiten CrimsonRAT über Spam-E-Mail-Kampagnen, die bösartige Microsoft Office-Dokumente enthalten. Mehr über diese Verbreitungsmethode können Sie in diesem Artikel lesen.

Mehr über CrimsonRAT

Mit diesem Werkzeug können Cyberkriminelle die auf dem entführten Computer gespeicherten Dateien ändern und löschen. Außerdem nutzen Kriminelle CrimsonRAT, um zusätzliche Malware in das System einzuschleusen. Auf diese Weise wird sie als "Hintertür" genutzt. In den meisten Fällen sind die Fernzugriffswerkzeuge darauf ausgelegt, Ransomware und Daten-stehlende Trojaner zu verbreiten.

Ransomware-Infektionen gefährden gespeicherte Daten (in der Regel durch Verschlüsselung) und verlangen Lösegeldzahlungen für die Wiederherstellung von Dateien. Datendiebe zeichnen persönliche Informationen auf (gespeicherte Anmeldedaten/Passwörter, Tastatureingaben, Surfaktivitäten usw.).

Die aufgezeichneten Daten werden später zur Erzielung von Einnahmen missbraucht. RATs wie CrimsonRAT können auch zur Verbreitung von Adware und Browserentführern verwendet werden. Diese Anwendungen sind darauf ausgelegt, unerwünschte Weiterleitungen zu verursachen, persönliche Informationen zu sammeln und aufdringliche Werbung anzuzeigen.

Daher kann das Vorhandensein eines Werkzeugs, wie CrimsonRAT, zu dauerhaftem Datenverlust, ernsthaften Datenschutzproblemen (Identitätsdiebstahl, finanzielle Einbußen, etc.), einem beeinträchtigten Surferlebnis und einer Vielzahl anderer Probleme führen. Wir empfehlen Ihnen dringend, das CrimsonRAT-Fernzugriffswerkzeug so schnell wie möglich zu entfernen.

| Name | Trojan.CrimsonRat |

| Art der Bedrohung | Trojaner, passwortstehlendes Virus, Banking-Malware, Spyware |

| Erkennungsnamen | Avast (Win32:TrojanX-gen [Trj]), BitDefenderTheta (Gen:NN.ZemsilF.34608.@p0@a4gDjW), ESET-NOD32 (eine Variante von MSIL/Agent.BNY), Kaspersky (HEUR:Trojan-Ransom.MSIL.Foreign.gen), Microsoft (Program:Win32/Wacapew.C!ml), vollständige Liste von Erkennungen (VirusTotal) |

| Symptome | Trojaner sind so konzipiert, dass sie heimlich in den Computer des Opfers eindringen und unauffällig bleiben, so dass auf einem infizierten Rechner keine besonderen Symptome zu erkennen sind. |

| Verbreitungsmethoden | Infizierte E-Mail-Anhänge, bösartige Online-Werbung, Social Engineering, Software „Cracks“. |

| Schaden | Gestohlene Passwörter und Bankdaten, Identitätsdiebstahl, der Computer des Opfers wird in ein Botnetz integriert. |

| Malware-Entfernung (Windows) | Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. |

RATs im Allgemeinen

CrimsonRAT weist Ähnlichkeiten mit Dutzenden anderer bösartiger Fernzugriffswerkzeugen auf, wie z. B Brushaloader, ExileRat und Nymeria. Obwohl die Cyberkriminellen/Entwickler unterschiedlich sind, verfolgen alle diese Bedrohungen denselben Zweck: Das entführte System zu beschädigen und Informationen zu stehlen. Daher ist die Beseitigung von Malware wie CrimsonRAT von größter Bedeutung.

Wie hat CrimsonRAT meinen Computer infiltriert?

CrimsonRAT wird häufig über Spam-E-Mail-Kampagnen verbreitet. Die Entwickler versenden Hunderttausende von betrügerischen E-Mails, die Nachrichten enthalten, in denen die Benutzer aufgefordert werden, angehängte MS Office-Dokumente zu öffnen.

Sobald diese Dateien geöffnet sind, werden die Opfer aufgefordert, Makrobefehle zu aktivieren. Wenn sie dies tun, erteilen sie den Dokumenten die Erlaubnis, Befehle auszuführen, die CrimsonRAT herunterladen und ausführen. Das CrimsonRAT-Installationsprogramm wird normalerweise "securetyscan.exe" genannt.

Auf diese Weise wird versucht, den Eindruck der Legitimität zu erwecken und die Benutzer zur Installation zu verleiten (sobald das Installationsprogramm ausgeführt wird, erscheint das Dialogfenster der Benutzerkontensteuerung, in dem um Erlaubnis zum Fortfahren gebeten wird).

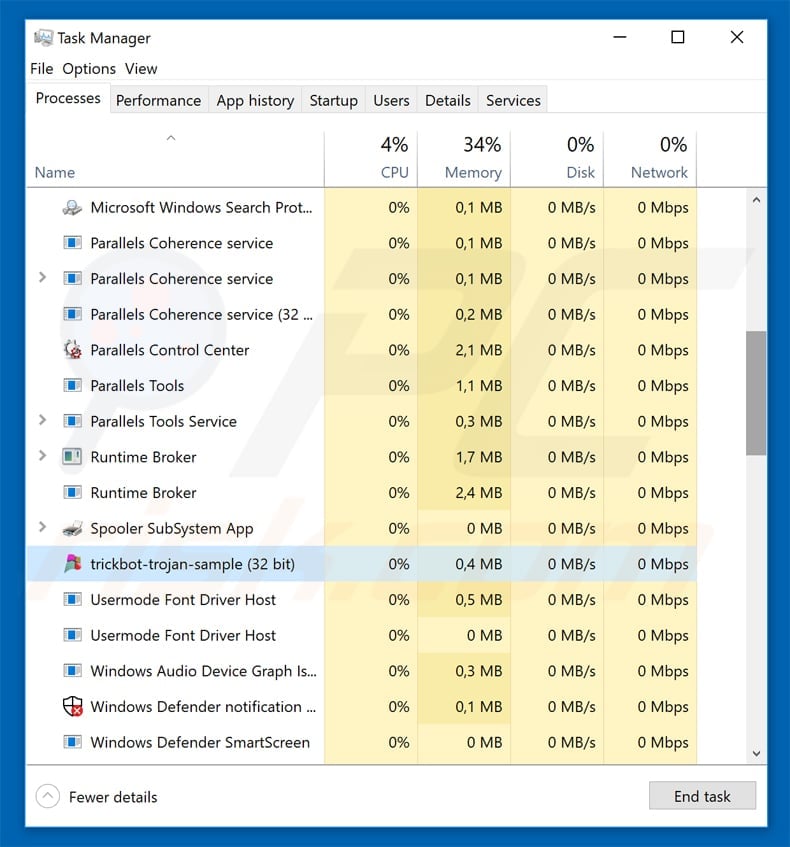

Der Prozess (im Windows Task-Manager) des von uns untersuchten CrimsonRAT-Beispiels hieß "dtiardhues (32 bit)". Der Name dieses Prozesses kann jedoch auch anders lauten - Cyberkriminelle verwenden in der Regel Zeichenketten aus zufälligen Zeichen oder Namen legitimer Systemprozesse als Tarnung. Diese Fernzugriffswerkzeuge können auch über andere Trojaner (Ketteninfektionen), gefälschte Software-Update-Werkzeuge und Software-Cracks verbreitet werden.

Wie kann man die Installation von Malware vermeiden?

Um diese Computerinfektionen zu verhindern, sollten Sie beim Surfen im Internet und beim Herunterladen, Installieren und Aktualisieren von Software sehr vorsichtig sein. Analysieren Sie jeden empfangenen E-Mail-Anhang gründlich. Wenn der Link oder die Datei irrelevant ist oder der Absender verdächtig/unerkennbar ist, sollten Sie auf keinen Fall etwas öffnen.

Laden Sie außerdem Apps nur von offiziellen Quellen herunter, indem Sie direkte Download-Links verwenden. Download-/Installationsprogramme von Drittanbietern enthalten oft schädliche Apps, weshalb diese Werkzeuge niemals verwendet werden sollten. Halten Sie die installierten Anwendungen und Betriebssysteme auf dem neuesten Stand. Dies sollte jedoch nur durch implementierte Funktionen oder Werkzeuge geschehen, die vom offiziellen Entwickler bereitgestellt werden.

Verwenden Sie niemals Software-Cracking-Werkzeuge, da die Gefahr einer Infektion extrem hoch ist und Software-Piraterie als Internet-Verbrechen gilt. Und schließlich sollten Sie ein seriöses Antiviren-/Anti-Spyware-Programm installieren und ausführen. Diese Werkzeuge können helfen, Malware zu erkennen und zu beseitigen, bevor das System Schaden nimmt.

Der Schlüssel zur Computersicherheit ist Vorsicht. Wenn Sie glauben, dass Ihr Computer bereits infiziert ist, empfehlen wir, einen Scan mit Combo Cleaner durchzuführen, um infiltrierte Malware automatisch zu entfernen.

Wie bereits erwähnt, verbreiten Cyberkriminelle Trojaner (wie CrimsonRAT) über MS Office-Dokumente mit Makros. Hier ist ein Beispiel für ein bösartiges Dokument:

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

▼ LADEN Sie Combo Cleaner herunter

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist Rcs Lt, die Muttergesellschaft von PCRisk. Lesen Sie mehr. Indem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu.

Schnellmenü:

- Was ist CrimsonRAT?

- SCHRITT 1. Manuelle Entfernung von CrimsonRAT Malware.

- SCHRITT 2. Prüfen Sie, ob Ihr Computer sauber ist.

Wie entfernt man Malware manuell?

Das manuelle Entfernen von Malware ist eine komplizierte Aufgabe - normalerweise ist es das Beste, es Anti-Virus- oder Anti-Malware-Programmen zu erlauben, dies automatisch durchzuführen. Um diese Malware zu entfernen, empfehlen wir die Verwendung von Combo Cleaner.

Falls Sie Malware manuell entfernen möchten, besteht der erste Schritt darin, den Namen der Malware zu identifizieren, die sie versuchen zu entfernen. Hier ist ein Beispiel für ein verdächtiges Programm, das auf dem Computer eines Benutzers ausgeführt wird:

Falls Sie die Liste der Programme überprüft haben, die auf Ihrem Computer laufen, wie beispielsweise mithilfe des Task-Managers und ein Programm identifiziert haben, das verdächtig aussieht, sollten Sie mit diesen Schritten fortfahren:

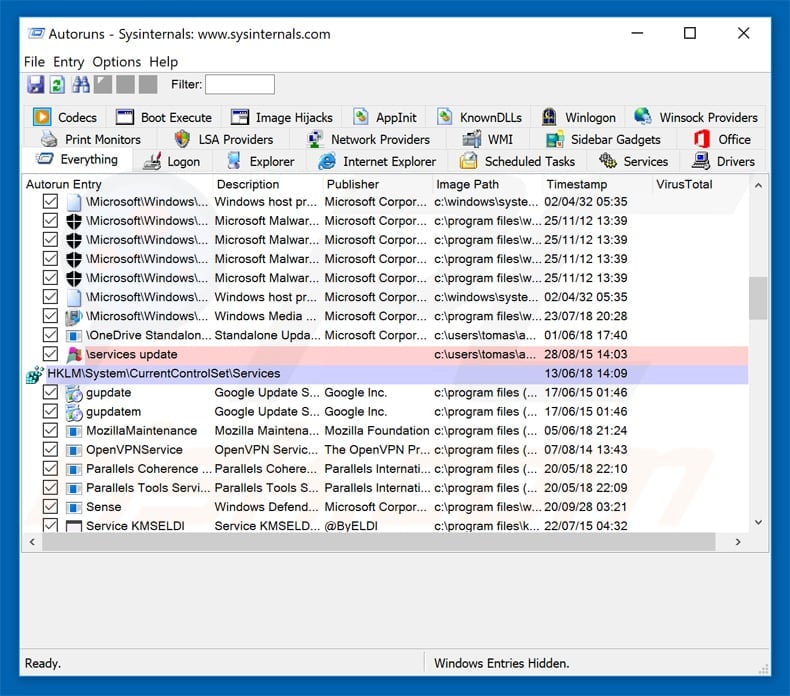

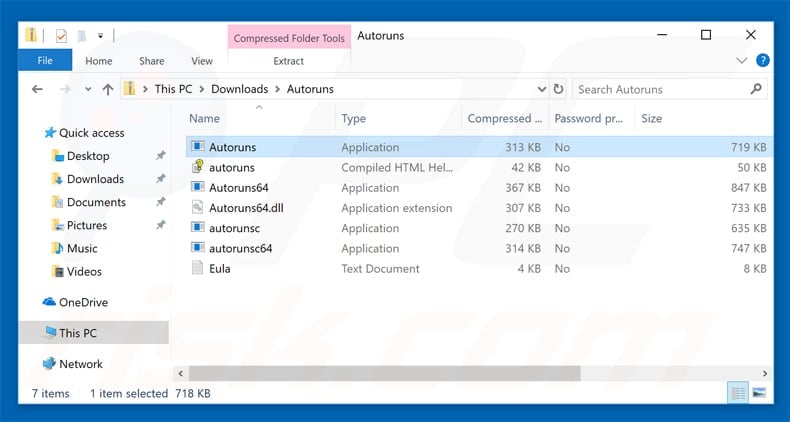

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Autostart-Anwendungen, Registrierungs- und Dateisystemspeicherorte an:

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Autostart-Anwendungen, Registrierungs- und Dateisystemspeicherorte an:

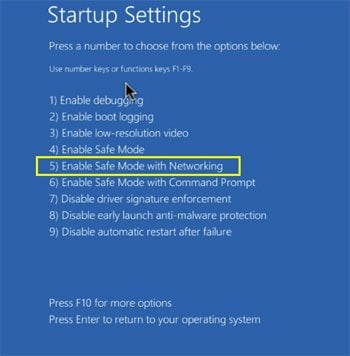

Starten Sie Ihren Computer im abgesicherten Modus neu:

Starten Sie Ihren Computer im abgesicherten Modus neu:

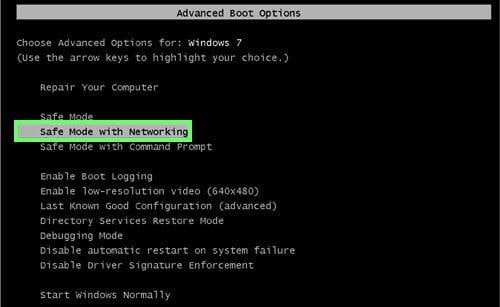

Benutzer von Windows XP und Windows 7: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, klicken Sie auf Herunterfahren, klicken Sie auf Neu starten, klicken Sie auf OK. Drücken Sie während des Startvorgangs Ihres Computers mehrmals die Taste F8 auf Ihrer Tastatur, bis das Menü Erweitere Windows-Optionen angezeigt wird und wählen Sie dann Den abgesicherten Modus mit Netzwerktreibern verwenden aus der Liste aus.

Ein Video, das zeigt, wie Windows 7 in "Abgesicherter Modus mit Netzwerktreibern" gestartet werden kann:

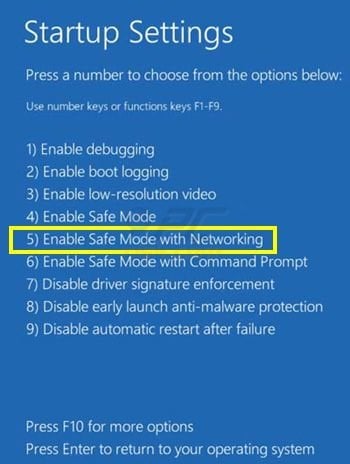

Windows 8 Benutzer: Starten Sie Windows 8 im Abgesicherten Modus mit Vernetzung - Gehen Sie zum Startbildschirm von Windows 8, geben Sie "Erweitert" ein und wählen Sie in den Suchergebnissen "Einstellungen". Klicken Sie auf "Erweiterte Startoptionen", im geöffneten Fenster "Allgemeine PC-Einstellungen" wählen Sie "Erweiterter Start". Klicken Sie auf die Schaltfläche "Jetzt neu starten".

Ihr Computer startet nun neu und zeigt das Menü "Erweiterte Startoptionen" an. Klicken Sie auf die Schaltfläche "Problembehandlung" und dann auf die Schaltfläche "Erweiterte Optionen". Klicken Sie im Bildschirm mit den erweiterten Optionen auf "Starteinstellungen". Klicken Sie auf die Schaltfläche "Neu starten". Ihr PC wird neu gestartet und zeigt den Bildschirm "Starteinstellungen" an. Drücken Sie F5, um im Abgesicherten Modus mit Netzwerktreibern zu starten.

Ein Video, das zeigt, wie Windows 8 in "Abgesicherter Modus mit Netzwerktreibern" gestartet werden kann:

Windows 10 Benutzer: Klicken Sie auf das Windows-Logo und wählen Sie das Power-Symbol. Klicken Sie im geöffneten Menü auf "Neu starten", während Sie die Umschalttaste auf Ihrer Tastatur gedrückt halten. Klicken Sie im Fenster "Option auswählen" auf "Fehlerbehebung" und anschließend auf "Erweiterte Optionen".

Wählen Sie im erweiterten Optionsmenü "Starteinstellungen" aus und klicken Sie auf die Schaltfläche "Neu starten". Im folgenden Fenster sollten Sie auf Ihrer Tastatur auf die Taste "F5" klicken. Dadurch wird Ihr Betriebssystem im abgesicherten Modus mit Netzwerktreibern neu gestartet.

Ein Video, das zeigt, wie Windows 10 in "Abgesicherter Modus mit Netzwerktreibern" gestartet werden kann:

Extrahieren Sie das heruntergeladene Archiv und führen Sie die Datei Autoruns.exe aus.

Extrahieren Sie das heruntergeladene Archiv und führen Sie die Datei Autoruns.exe aus.

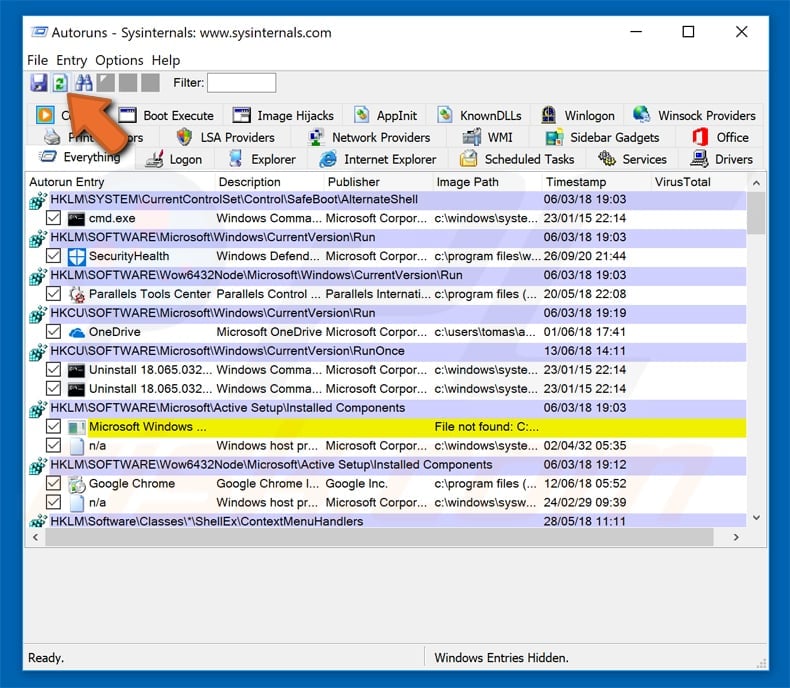

Klicken Sie in der Anwendung Autoruns oben auf "Optionen" und deaktivieren Sie die Optionen "Leere Speicherorte ausblenden" und "Windows-Einträge ausblenden". Klicken Sie nach diesem Vorgang auf das Symbol "Aktualisieren".

Klicken Sie in der Anwendung Autoruns oben auf "Optionen" und deaktivieren Sie die Optionen "Leere Speicherorte ausblenden" und "Windows-Einträge ausblenden". Klicken Sie nach diesem Vorgang auf das Symbol "Aktualisieren".

Überprüfen Sie die von der Autoruns-Anwendung bereitgestellte Liste und suchen Sie die Malware-Datei, die Sie entfernen möchten.

Überprüfen Sie die von der Autoruns-Anwendung bereitgestellte Liste und suchen Sie die Malware-Datei, die Sie entfernen möchten.

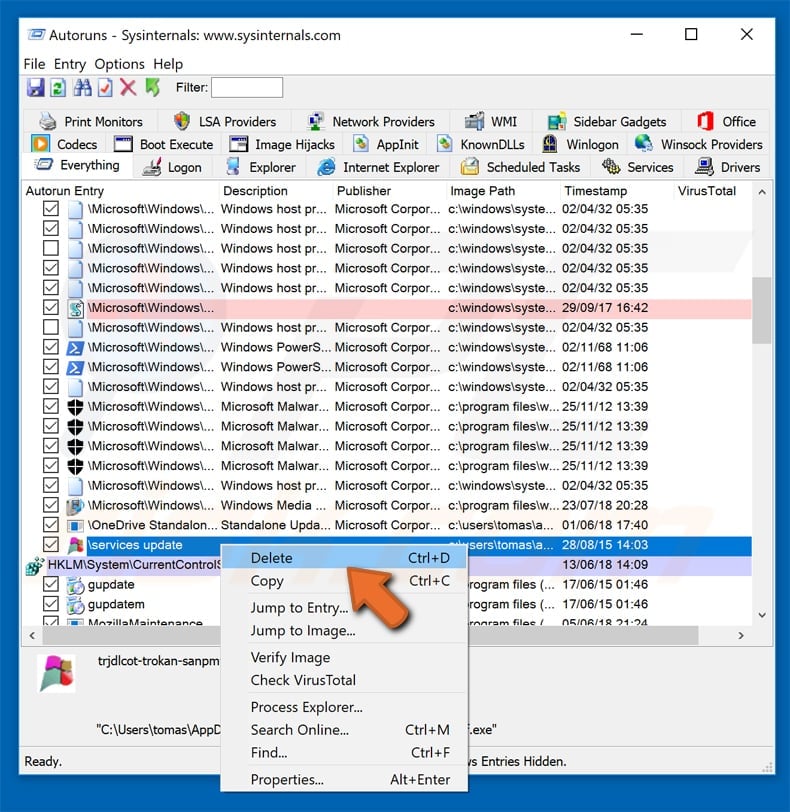

Sie sollten ihren vollständigen Pfad und Namen aufschreiben. Beachten Sie, dass manche Malware Prozessnamen unter seriösen Windows-Prozessnamen versteckt. In diesem Stadium ist es sehr wichtig, das Entfernen von Systemdateien zu vermeiden. Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, klicken Sie mit der rechten Maustaste auf den Namen und wählen Sie "Löschen".

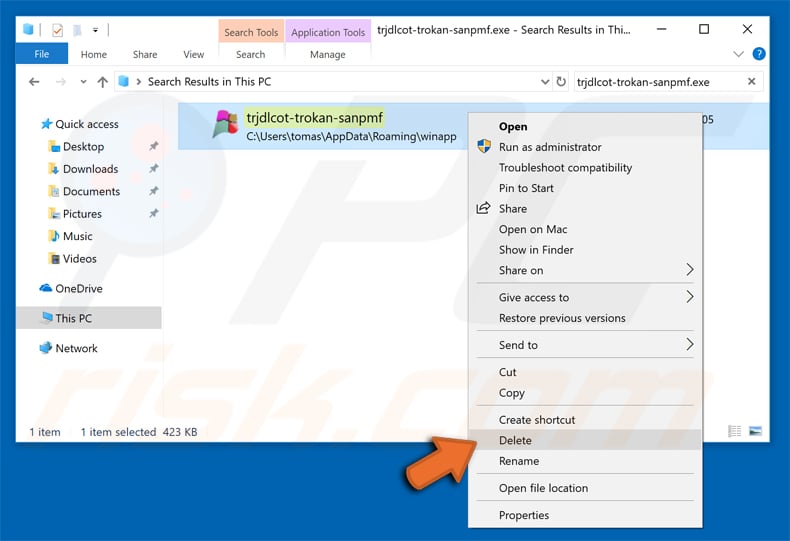

Nachdem Sie die Malware über die Anwendung Autoruns entfernt haben (dies stellt sicher, dass die Malware beim nächsten Systemstart nicht automatisch ausgeführt wird), sollten Sie auf Ihrem Computer nach dem Malware-Namen suchen. Stellen Sie sicher, dass Sie verstecke Dateien und Ordner aktivieren, bevor Sie fortfahren. Falls Sie den Dateinamen der Malware finden, dann stellen Sie sicher, ihn zu entfernen.

Starten Sie Ihren Computer im normalen Modus neu. Das Befolgen dieser Schritte sollte alle Malware von Ihrem Computer entfernen. Beachten Sie, dass die manuelle Entfernung erweiterte Computerkenntnisse voraussetzt. Wenn Sie diese Fähigkeiten nicht haben, überlassen Sie die Entfernung den Antivirus- und Anti-Malware-Programmen.

Diese Schritte funktionieren bei erweiterten Malware-Infektionen womöglich nicht. Wie immer ist es am Besten, Infektionen zu vermeiden, anstatt Malware später zu entfernen. Um Ihren Computer sicher zu halten, installieren Sie die neuesten Betriebssystem-Updates und benutzen Sie Antivirus-Software.

Um sicherzugehen, dass Ihr Computer keine Malware-Infektionen aufweist, empfehlen wir einen Scan mit Combo Cleaner.

Häufig gestellte Fragen (FAQ)

Mein Computer ist mit CrimsonRAT-Malware infiziert. Sollte ich mein Speichergerät formatieren, um sie loszuwerden?

CrimsonRAT kann entfernt werden, ohne das Speichergerät zu formatieren. Dies kann mit einer Antivirensoftware oder manuell erfolgen (siehe unsere Anleitung zum Entfernen oben).

Was sind die größten Probleme, die Malware verursachen kann?

Je nach Art der Malware kann sie Dateien verschlüsseln, vertrauliche Informationen stehlen, Computer zu Botnetzen hinzufügen, zusätzliche Malware einschleusen, Kryptowährungen schürfen, Dateien verwalten und vieles mehr.

Was ist der Zweck des CrimsonRAT?

CrimsonRAT ist ein Fernzugriffstrojaner. Er ermöglicht Bedrohungsakteuren den Fernzugriff und die Fernsteuerung von Computern. Er kann zum Ändern und Löschen von Dateien, zum Einschleusen anderer Malware und für andere Zwecke verwendet werden.

Wie hat CrimsonRAT meinen Computer infiltriert?

Es wurde beobachtet, dass Bedrohungsakteure CrimsonRAT über E-Mails verbreiten, die bösartige MS Office-Dokumente enthalten. Bösartige MS Office-Dokumente infizieren Computer, nachdem Benutzer Makrobefehle aktiviert haben. Cyberkriminelle nutzen auch Webseiten, auf denen raubkopierte Software und andere fragwürdige Seiten gehostet werden, gefälschte Installationsprogramme, P2P-Netzwerke, Downloadprogramme von Drittanbietern und ähnliche Kanäle, um Benutzer dazu zu bringen, Computer zu infizieren.

Wird Combo Cleaner mich vor Malware schützen?

Combo Cleaner kann fast alle bekannten Schadprogramme erkennen und beseitigen. Es wird empfohlen, Computer mit einem vollständigen Systemscan zu scannen, da sich hochwertige Malware meist tief im Betriebssystem versteckt.

▼ Diskussion einblenden