So deinstallieren Sie Cheetah Keystroke Logger von Ihrem Computer

![]() Verfasst von Tomas Meskauskas am

Verfasst von Tomas Meskauskas am

Was ist Cheetah Keylogger?

Cheetah ist ein Keylogger (Keystroke Logger), der für 30 $/Monat, 65 $/Drei Monate und 110 $/Jahr verkauft wird. Software dieser Art zeichnet die auf der Tastatur gedrückten Tasten auf (Tastatureingabe).

In der Regel versuchen Cyber-Kriminelle, Menschen auszutricksen, indem sie Keylogger auf ihren Computern installieren, um ihre persönlichen, sensiblen Informationen zu stehlen, die dann auf verschiedene Weise zur Erzielung von Einnahmen verwendet werden. Wenn Sie glauben, dass Cheetah (oder ein anderes Programm dieser Art) auf Ihrem Betriebssystem installiert ist, entfernen Sie es sofort.

Cheetah Malware Übersicht

Es gibt viele Keylogger (auch legitime Programme) im Internet. Diese Software wird jedoch oft von Cyberkriminellen missbraucht, um persönliche, sensible Informationen zu stehlen. Zum Beispiel Anmeldedaten, Passwörter und andere vertrauliche Details. Cyberkriminelle haben es in der Regel auf Kryptowährungs-Wallets, Bankkonten, E-Mail-Konten, Konten in sozialen Medien und andere Konten, Daten in der Zwischenablage usw. abgesehen.

Die gestohlenen Informationen können missbraucht werden, um betrügerische Käufe und Transaktionen zu tätigen, Konten zu kapern, um andere Malware (z. B. Trojaner, Ransomware) zu verbreiten, andere Personen zur Überweisung von Geld zu verleiten usw.

Ein Keylogger wie Cheetah stellt eine ernsthafte Bedrohung für die persönlichen Daten der Opfer dar und kann Probleme wie Identitätsdiebstahl, finanzielle Verluste, ernsthafte Datenschutzprobleme und andere Probleme verursachen. Leider sind sich die Opfer oft nicht bewusst, dass sie einen Keylogger auf ihrem Betriebssystem installiert haben und dass ihre Aktionen überwacht werden.

Um die Installation von Software wie Cheetah zu verhindern, ist es daher wichtig, bestimmte Vorsichtsmaßnahmen zu treffen. Wenn Sie den Verdacht haben, dass diese oder eine ähnliche Software bereits auf Ihrem Computer installiert ist, sollten Sie sie sofort entfernen.

| Name | Cheetah malware |

| Bedrohungstyp | Tastatureingabe-Logger/Keylogger. |

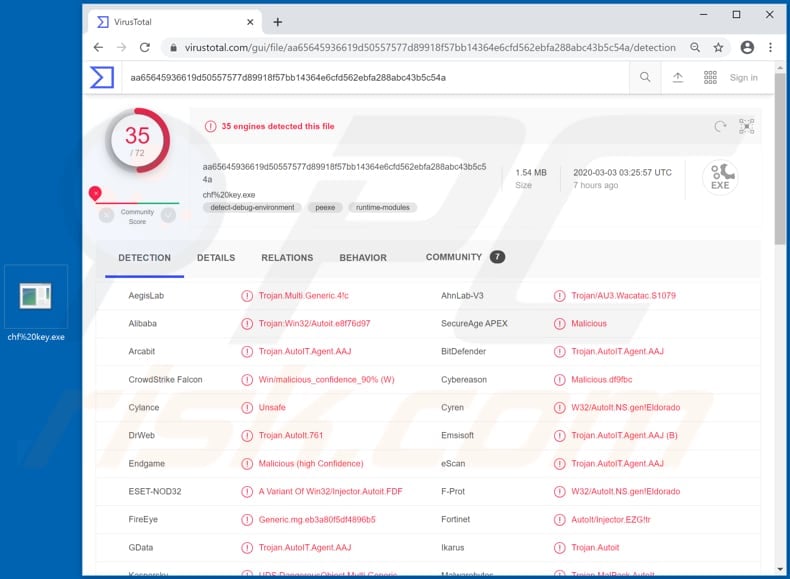

| Namen der Erkennung | Avast (Script:SNH-gen [Trj]), BitDefender (Trojan.AutoIT.Agent.AAJ), ESET-NOD32 (Eine Variante von Win32/Injector.Autoit.FDF), Kaspersky (UDS:DangerousObject.Multi.Generic), vollständige Liste (VirusTotal) |

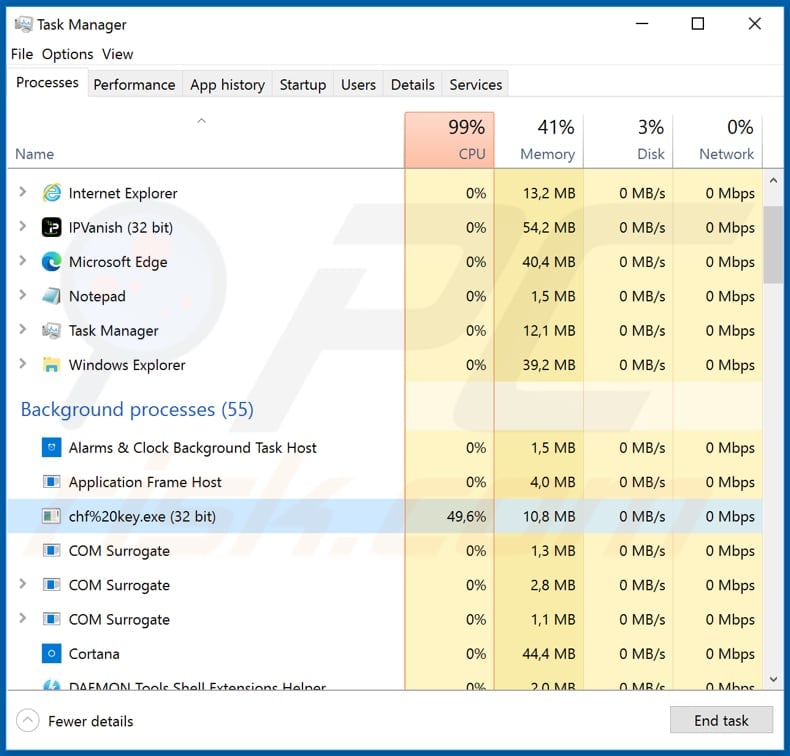

| Name(n) des bösartigen Prozesses | chf%20key.exe |

| Symptome | Trojaner sind so konzipiert, dass sie sich heimlich und unbemerkt in den Computer des Opfers einschleusen, so dass auf einem infizierten Rechner keine besonderen Symptome zu erkennen sind. |

| Verbreitungsmethoden | Infizierte E-Mail-Anhänge, bösartige Online-Werbung, Social Engineering, Software-"Cracks". |

| Schaden | Gestohlene Logins, Passwörter, Bankdaten, Identitätsdiebstahl, finanzielle Verluste, Probleme mit der Privatsphäre. |

| Malware-Entfernung (Windows) | Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. |

Beispiele für Keylogger

Phoenix, SystemBC und Amadey sind Beispiele für andere Programme, die als Keylogger arbeiten. Cyber-Kriminelle versuchen, Menschen dazu zu bringen, diese Software zu installieren, um so viel Geld wie möglich zu verdienen. Im Folgenden werden die üblichen Methoden zur Verbreitung von Schadprogrammen (einschließlich Keyloggern) beschrieben.

Wie hat Cheetah meinen Computer infiltriert?

In der Regel versuchen Cyberkriminelle, Benutzer durch Spam-Kampagnen, Trojaner, nicht vertrauenswürdige Software-Download-Quellen, inoffizielle Software-Aktivierungstools und gefälschte Aktualisierungsprogramme von Drittanbietern zur Installation von Malware zu verleiten. Eine der häufigsten Methoden, mit denen Kriminelle Malware verbreiten, ist der Versand von E-Mails, die bösartige Anhänge oder Weblinks enthalten, über die bösartige Dateien heruntergeladen werden.

In der Regel versenden Cyberkriminelle E-Mails mit einem bösartigen Microsoft Office-Dokument, PDF-Dokument, einer Archivdatei (ZIP, RAR), einer ausführbaren Datei (.exe) oder einer JavaScript-Datei im Anhang. Sie tarnen ihre E-Mails als wichtig und offiziell und hoffen, dass die Empfänger die angehängte oder heruntergeladene Datei öffnen und ausführen.

Wird die Datei geöffnet, installiert sie bösartige Software. Trojaner sind bösartige Programme, die häufig Ketteninfektionen verursachen. Zusammenfassend lässt sich sagen, dass ein Trojaner, wenn er installiert wird, wahrscheinlich auch andere Schadprogramme installiert. Durch das Öffnen von Dateien, die über dubiose Quellen/Werkzeuge heruntergeladen wurden, können Benutzer die Installation von Malware verursachen.

Beispiele für solche Kanäle sind verschiedene kostenlose Dateihosting- und Freeware-Download-Websites, Peer-to-Peer-Netzwerke (z. B. eMule, Torrent-Clients), Drittanbieter-Downloader, inoffizielle Websites usw. Cyber-Kriminelle nutzen diese, um bösartige Dateien zu hosten und zu verbreiten, die schädliche Programme installieren.

Gefälschte Software-Updater können Systeme infizieren, indem sie Fehler in veralteter Software ausnutzen, die auf dem Computer installiert ist, oder indem sie Malware anstelle von Korrekturen/Aktualisierungen installieren. Software-"Cracking"-Tools umgehen angeblich die Aktivierung lizenzierter Software, verbreiten sich jedoch häufig und installieren bösartige Programme.

So vermeiden Sie die Installation von Malware

Öffnen Sie keine Anhänge oder Weblinks, die in irrelevanten E-Mails enthalten sind, insbesondere wenn sie von unbekannten, verdächtigen Adressen gesendet werden. Diese E-Mails sollten sorgfältig geprüft werden. Wenn es Grund zu der Annahme gibt, dass eine E-Mail von Kriminellen gesendet werden könnte, sollten Sie sie ignorieren und sie (und Anhänge) ungeöffnet lassen.

Alle Dateien und Programme sollten von offiziellen und vertrauenswürdigen Websites heruntergeladen werden. Inoffizielle Websites, verschiedene Downloader von Drittanbietern, Installationsprogramme und andere (oben genannte) Kanäle sollten nicht verwendet werden. Software muss über implementierte Funktionen und Tools, die von offiziellen Entwicklern entworfen wurden, aktualisiert und aktiviert werden.

Tools von Drittanbietern können Computer mit Malware infizieren. Beachten Sie, dass es illegal ist, Software mit inoffiziellen Tools zu aktivieren. Schützen Sie Ihren Computer, indem Sie ihn regelmäßig mit seriöser Antiviren- oder Anti-Spyware-Software auf Bedrohungen überprüfen und erkannte Bedrohungen sofort entfernen.

Wenn Sie glauben, dass Ihr Computer bereits infiziert ist, empfehlen wir, einen Scan mit Combo Cleaner durchzuführen, um infiltrierte Malware automatisch zu entfernen.

Erscheinung einer Website, auf der Cheetah gekauft werden kann (GIF):

Bösartiger Cheetah-Prozess läuft im Task-Manager als "chf%20key.exe":

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

▼ LADEN Sie Combo Cleaner herunter

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist Rcs Lt, die Muttergesellschaft von PCRisk. Lesen Sie mehr. Indem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu.

Schnellmenü:

- Was ist Cheetah?

- SCHRITT 1. Manuelle Entfernung von Cheetah-Malware.

- SCHRITT 2. Überprüfen Sie, ob Ihr Computer sauber ist.

Wie entfernt man Malware manuell?

Die manuelle Entfernung von Malware ist eine komplizierte Aufgabe - normalerweise ist es am besten, wenn Antiviren oder Anti-Malware-Programme dies automatisch erledigen.

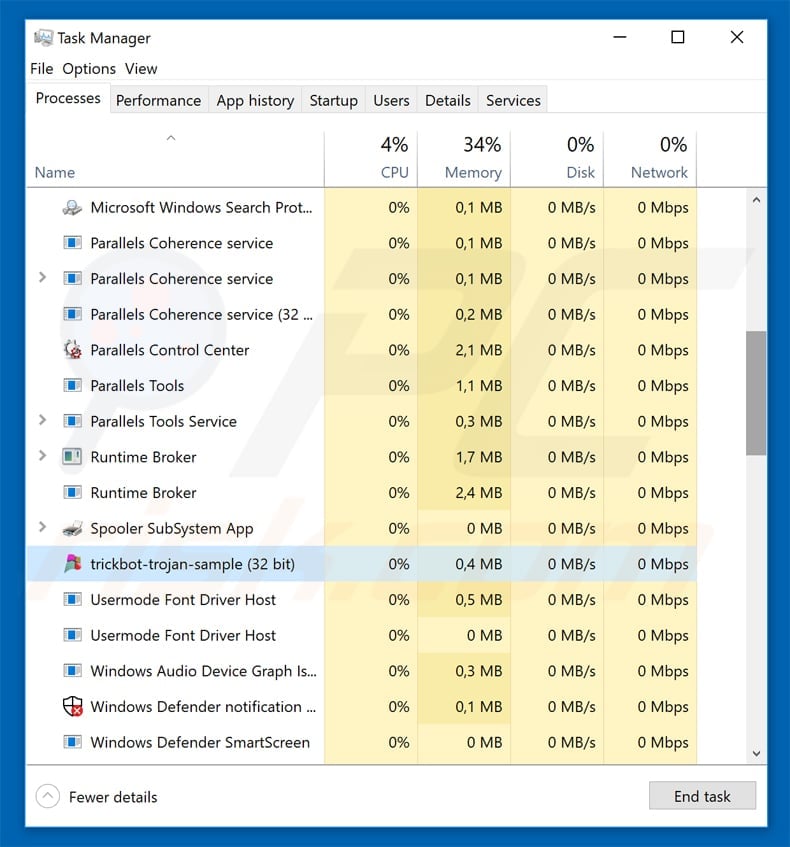

Zur Entfernung dieser Malware empfehlen wir die Verwendung von Combo Cleaner. Wenn Sie Malware manuell entfernen möchten, müssen Sie zunächst den Namen der Malware ermitteln, die Sie zu entfernen versuchen. Hier ist ein Beispiel für ein verdächtiges Programm, das auf dem Computer eines Benutzers läuft:

Wenn Sie die Liste der auf Ihrem Computer ausgeführten Programme überprüft haben, z. B. mit dem Task-Manager, und ein verdächtig aussehendes Programm gefunden haben, sollten Sie mit diesen Schritten fortfahren:

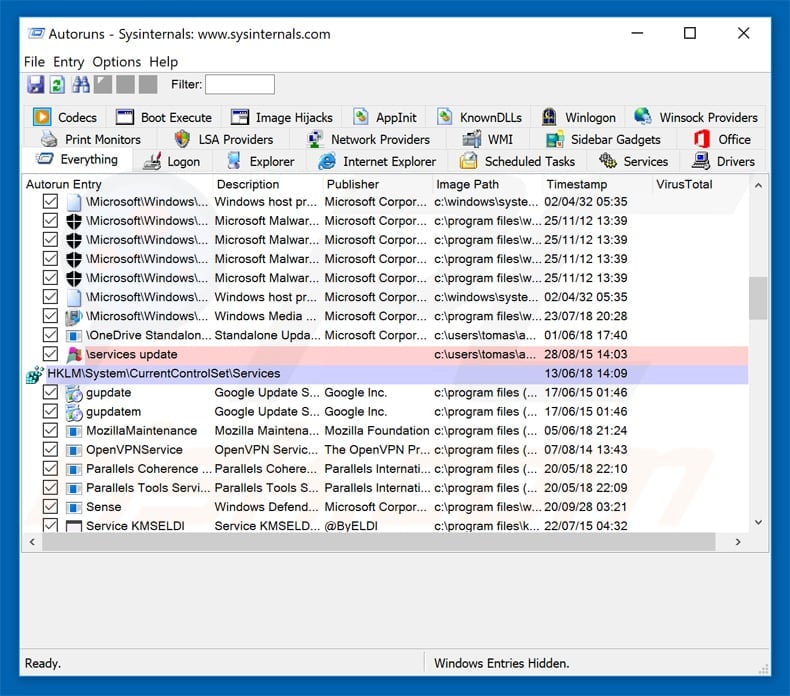

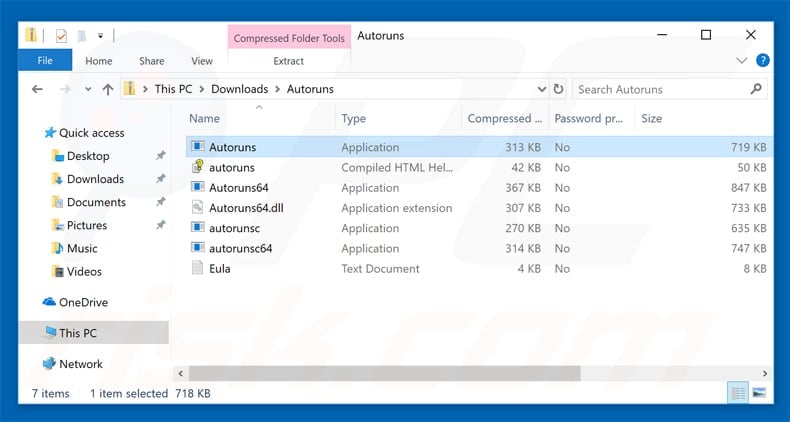

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt die Speicherorte der Autostart-Anwendungen, der Registrierung und des Dateisystems an:

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt die Speicherorte der Autostart-Anwendungen, der Registrierung und des Dateisystems an:

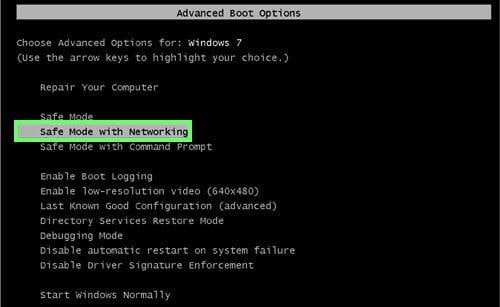

Starten Sie Ihren Computer im abgesicherten Modus neu:

Starten Sie Ihren Computer im abgesicherten Modus neu:

Benutzer von Windows XP und Windows 7: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, auf Herunterfahren, auf Neustart und auf OK. Drücken Sie während des Startvorgangs Ihres Computers mehrmals die Taste F8 auf Ihrer Tastatur, bis Sie das Menü Erweiterte Windows-Optionen sehen, und wählen Sie dann Abgesicherter Modus mit Vernetzung aus der Liste aus.

Video, das zeigt, wie man Windows 7 im "Abgesicherten Modus mit Netzwerkbetrieb" startet:

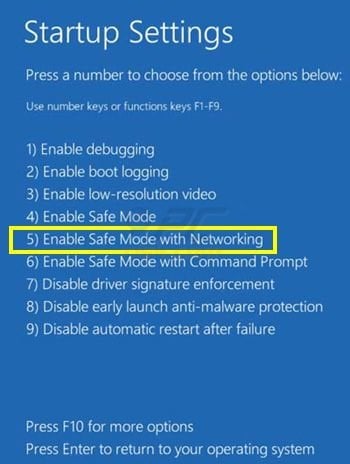

Windows 8-Benutzer: Starten Sie Windows 8 im abgesicherten Modus mit Netzwerkbetrieb - Gehen Sie zum Windows 8-Startbildschirm, geben Sie Erweitert ein und wählen Sie in den Suchergebnissen Einstellungen. Klicken Sie auf Erweiterte Startoptionen, im geöffneten Fenster "Allgemeine PC-Einstellungen" wählen Sie Erweiterter Start.

Klicken Sie auf die Schaltfläche "Jetzt neu starten". Ihr Computer wird nun neu gestartet und zeigt das Menü "Erweiterte Startoptionen" an. Klicken Sie auf die Schaltfläche "Problembehandlung" und dann auf die Schaltfläche "Erweiterte Optionen". Klicken Sie auf dem Bildschirm mit den erweiterten Optionen auf "Starteinstellungen". Klicken Sie auf die Schaltfläche "Neu starten". Ihr PC startet neu und zeigt den Bildschirm "Starteinstellungen" an. Drücken Sie F5, um im abgesicherten Modus mit Vernetzung zu starten.

Video, das zeigt, wie man Windows 8 im "Abgesicherten Modus mit Netzwerkbetrieb" startet:

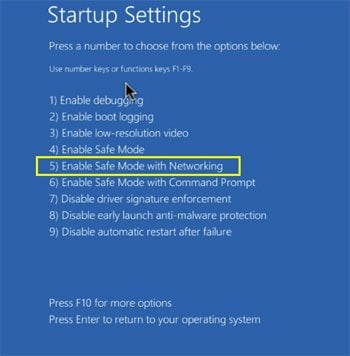

Benutzer von Windows 10: Klicken Sie auf das Windows-Logo und wählen Sie das Energiesymbol. Klicken Sie im geöffneten Menü auf "Neustart", während Sie die Umschalttaste auf Ihrer Tastatur gedrückt halten. Im Fenster "Wählen Sie eine Option" klicken Sie auf "Fehlerbehebung", dann wählen Sie "Erweiterte Optionen". Wählen Sie im Menü "Erweiterte Optionen" die Option "Starteinstellungen" und klicken Sie auf die Schaltfläche "Neu starten".

Im folgenden Fenster sollten Sie die Taste "F5" auf Ihrer Tastatur drücken. Dadurch wird Ihr Betriebssystem im abgesicherten Modus mit Vernetzung neu gestartet.

Video, das zeigt, wie man Windows 10 im "Abgesicherten Modus mit Netzwerkbetrieb" startet:

Entpacken Sie das heruntergeladene Archiv und führen Sie die Datei Autoruns.exe aus.

Entpacken Sie das heruntergeladene Archiv und führen Sie die Datei Autoruns.exe aus.

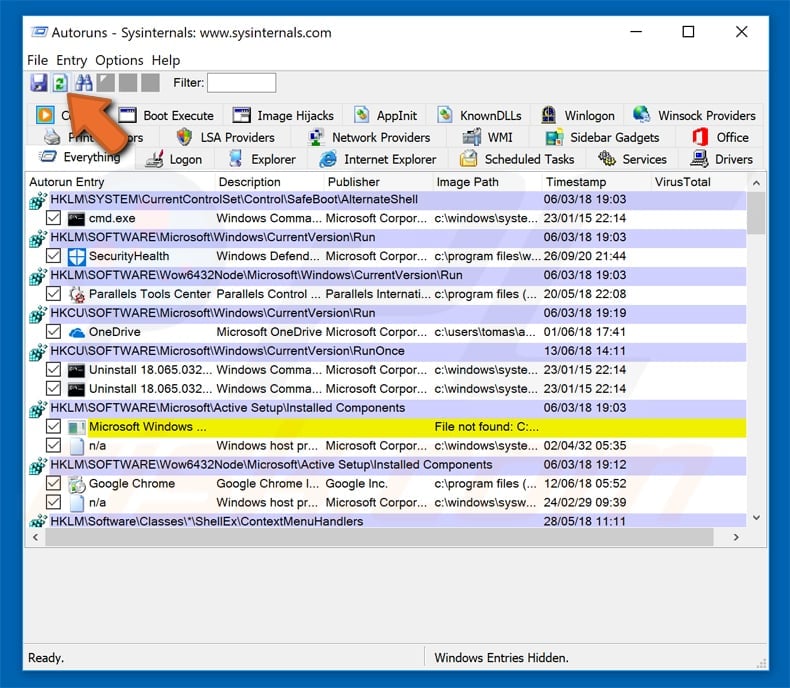

Klicken Sie in der Autoruns-Anwendung oben auf "Optionen" und deaktivieren Sie die Optionen "Leere Speicherorte ausblenden" und "Windows-Einträge ausblenden". Klicken Sie anschließend auf das Symbol "Aktualisieren".

Klicken Sie in der Autoruns-Anwendung oben auf "Optionen" und deaktivieren Sie die Optionen "Leere Speicherorte ausblenden" und "Windows-Einträge ausblenden". Klicken Sie anschließend auf das Symbol "Aktualisieren".

Überprüfen Sie die von der Anwendung Autoruns bereitgestellte Liste und suchen Sie die Malware-Datei, die Sie beseitigen möchten.

Überprüfen Sie die von der Anwendung Autoruns bereitgestellte Liste und suchen Sie die Malware-Datei, die Sie beseitigen möchten.

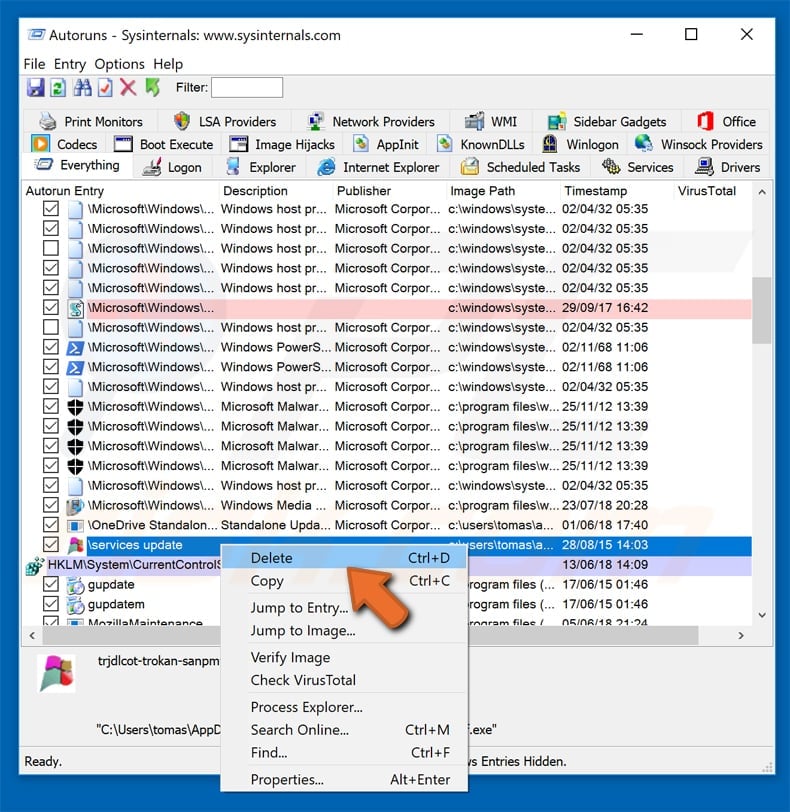

Notieren Sie sich ihren vollständigen Pfad und Namen. Beachten Sie, dass manche Malware Prozessnamen unter legitimen Windows-Prozessnamen verbirgt. In diesem Stadium ist es sehr wichtig, das Entfernen von Systemdateien zu vermeiden. Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, klicken Sie mit der rechten Maustaste auf seinen Namen und wählen Sie "Löschen".

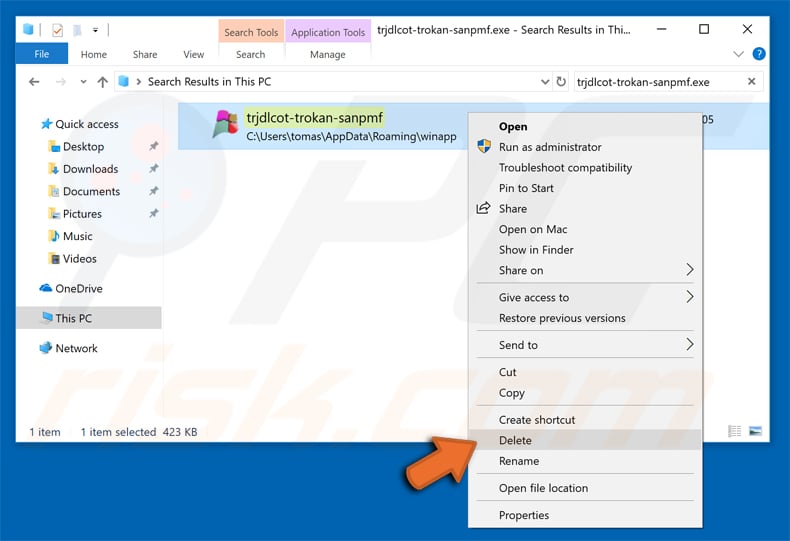

Nachdem Sie die Malware über die Anwendung Autoruns entfernt haben (dadurch wird sichergestellt, dass die Malware beim nächsten Systemstart nicht automatisch ausgeführt wird), sollten Sie auf Ihrem Computer nach dem Namen der Malware suchen. Stellen Sie sicher, dass Sie versteckte Dateien und Ordner aktivieren, bevor Sie fortfahren. Wenn Sie den Dateinamen der Schadsoftware finden, entfernen Sie ihn unbedingt.

Starten Sie Ihren Computer im normalen Modus neu. Wenn Sie diese Schritte befolgen, sollte jegliche Malware von Ihrem Computer entfernt werden. Beachten Sie, dass die manuelle Entfernung von Bedrohungen fortgeschrittene Computerkenntnisse erfordert. Wenn Sie nicht über diese Kenntnisse verfügen, überlassen Sie die Malware-Entfernung Antiviren- und Anti-Malware-Programmen.

Diese Schritte funktionieren möglicherweise nicht bei fortgeschrittenen Malware-Infektionen. Wie immer ist es besser, einer Infektion vorzubeugen, als zu versuchen, Malware später zu entfernen. Um Ihren Computer sicher zu halten, installieren Sie die neuesten Betriebssystem-Updates und verwenden Sie Antiviren-Software.

Um sicherzugehen, dass Ihr Computer frei von Malware-Infektionen ist, empfehlen wir, ihn mit Combo Cleaner zu scannen.

Häufig gestellte Fragen (FAQ)

Mein Computer ist mit der Cheetah-Malware infiziert. Sollte ich mein Speichermedium formatieren, um die Malware loszuwerden?

Nein, Cheetah kann ohne Formatierung entfernt werden.

Was sind die größten Probleme, die Cheetah-Malware verursachen kann?

Die Gefahren, die von einer Infektion ausgehen, hängen von den Fähigkeiten des Schadprogramms und den Zielen der Cyber-Kriminellen ab. Cheetah ist ein Keylogger - er zeichnet Tastenanschläge (d. h. Tastatureingaben) auf. Malware dieser Art wird häufig verwendet, um Benutzernamen/Passwörter, persönliche Daten, Kreditkartennummern usw. abzugreifen. Im Allgemeinen können solche Infektionen zu schweren Datenschutzproblemen, finanziellen Verlusten und sogar Identitätsdiebstahl führen.

Was ist der Zweck der Cheetah-Malware?

Malware wird in den meisten Fällen zu Gewinnzwecken eingesetzt. Schadsoftware kann jedoch auch zur Belustigung von Cyberkriminellen, zur Durchführung persönlicher Rachefeldzüge, zur Störung von Prozessen (z. B. Websites, Dienste, Unternehmen usw.) und sogar für politisch/geopolitisch motivierte Angriffe eingesetzt werden.

Wie hat die Cheetah-Malware meinen Computer infiltriert?

Zu den am weitesten verbreiteten Verbreitungsmethoden von Malware gehören: Drive-by-Downloads, Spam-E-Mails/Nachrichten, Online-Betrug, Malvertising, dubiose Download-Kanäle (z. B. Freeware und kostenlose Filehosting-Websites, P2P-Sharing-Netzwerke usw.), illegale Software-Aktivierungstools ("Cracks") und gefälschte Updates. Darüber hinaus können sich einige bösartige Programme über lokale Netzwerke und Wechseldatenträger selbst verbreiten.

Wird mich Combo Cleaner vor Malware schützen?

Ja, Combo Cleaner ist in der Lage, die meisten bekannten Malware-Infektionen zu erkennen und zu beseitigen. Es muss betont werden, dass die Durchführung eines vollständigen Systemscans von größter Wichtigkeit ist, da sich ausgeklügelte bösartige Programme in der Regel tief im System verstecken.

▼ Diskussion einblenden