Trauen Sie gefälschten "Validierungsprozess für das SSL-Zertifikat" E-Mails nicht

![]() Verfasst von Tomas Meskauskas am

Verfasst von Tomas Meskauskas am

Was für eine Art von E-Mail ist "Validation Process For The SSL Certificate"?

Nach dem Lesen dieser E-Mail "Validation Process For The SSL Certificate" haben wir festgestellt, dass es sich um Spam handelt. In der Nachricht wird behauptet, dass das E-Mail Konto des Empfängers nicht validiert werden konnte. Dieser Köder bringt die Empfänger dazu, eine Phishing-Website zu besuchen, die auf die Anmeldedaten (Passwörter) des Kontos abzielt.

Übersicht über den E-Mail-Betrug "Validierungsprozess für das SSL-Zertifikat"

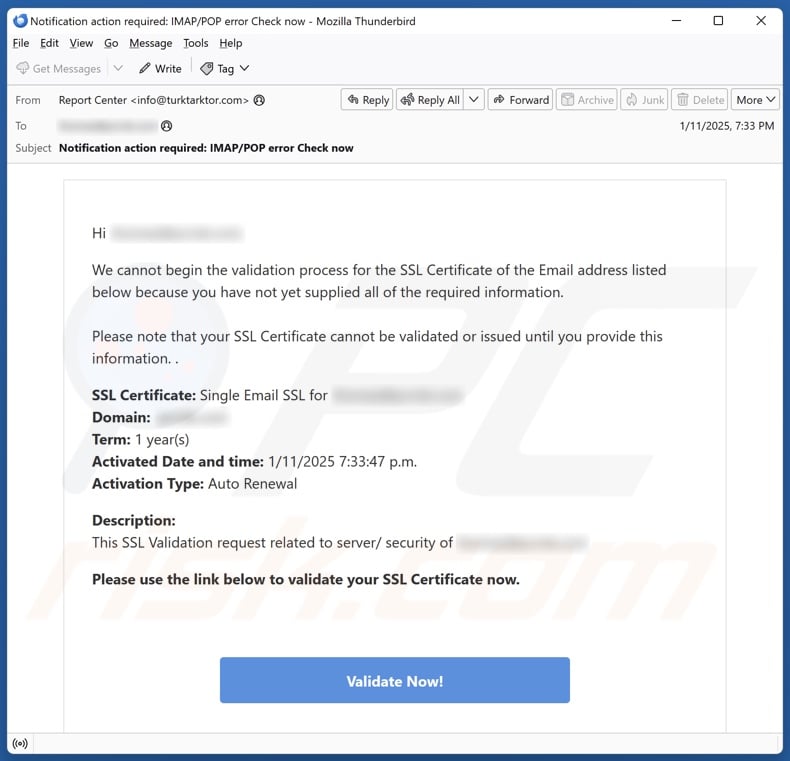

Die Spam-Nachricht mit dem Betreff "Notification action required: IMAP/POP error Check now" (kann variieren) besagt, dass das E-Mail SSL Zertifikat des Empfängers aufgrund fehlender Informationen nicht validiert werden konnte. In dem Schreiben wird das Konto detailliert beschrieben und darauf hingewiesen, dass das SSL-Zertifikat validiert werden muss.

Es wird betont, dass die in dieser E-Mail gemachten Behauptungen falsch sind und dass diese E-Mail nicht mit legitimen Dienstanbietern oder anderen Einrichtungen in Verbindung steht.

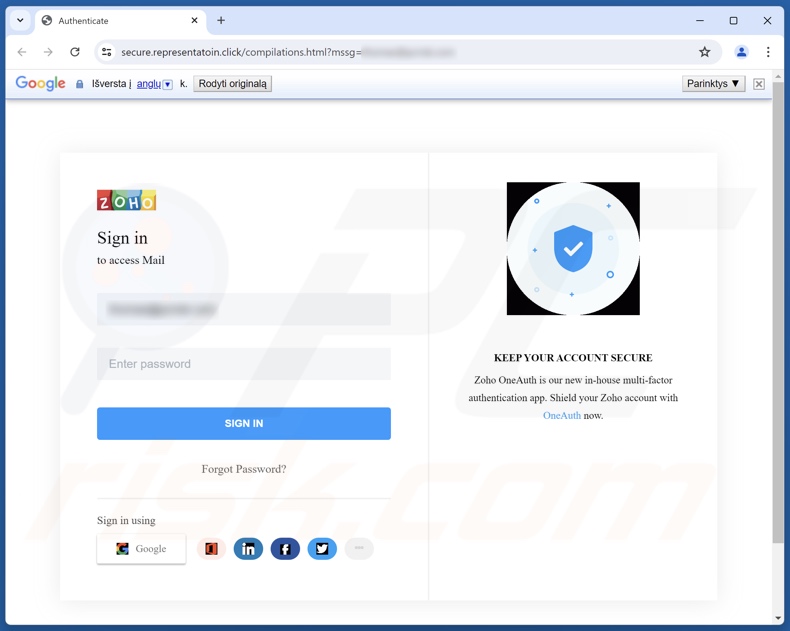

Sobald man auf die Schaltfläche "Jetzt bestätigen!" drückt, wird man auf eine Phishing-Website umgeleitet. Sie imitiert eine E-Mail-Anmeldeseite, die mit dem alten Zoho Office Suite-Logo gekennzeichnet ist. Die auf dieser Seite eingegebenen Anmeldedaten werden aufgezeichnet und an Betrüger gesendet.

Gekaperte Konten können auf verschiedene Weise missbraucht werden, z. B. um sensible Daten zu erpressen oder die über die E-Mail registrierten Konten, Plattformen und Dienste zu stehlen.

Im letzteren Fall können Cyberkriminelle die Identitäten der Kontoinhaber stehlen (z. B. E-Mails, soziale Netzwerke, soziale Medien, Messenger usw.) und von Kontakten/Freunden/Followern um Darlehen oder Spenden bitten, Betrügereien fördern und Malware verbreiten, indem sie bösartige Dateien oder Links teilen.

Darüber hinaus können Konten im Finanzbereich (z. B. Online-Banking, digitale Geldbörsen, Geldüberweisungen, E-Commerce usw.) für betrügerische Transaktionen oder Online-Einkäufe genutzt werden.

Zusammenfassend lässt sich sagen, dass Opfer von Betrugsmails wie "Validierungsprozess für das SSL-Zertifikat" ernsthafte Datenschutzprobleme, finanzielle Verluste und Identitätsdiebstahl erleiden können.

Wenn Sie Ihre Kontodaten bereits auf einer Phishing-Website/Datei eingegeben haben, ändern Sie sofort die Kennwörter aller potenziell gefährdeten Konten und wenden Sie sich an den offiziellen Support.

| Name | "Validation Process For The SSL Certificate" phishing email |

| Bedrohungsart | Phishing, Betrug, Social Engineering, Schwindel |

| Gefälschter Anspruch | Das E-Mail SSL Zertifikat des Empfängers kann nicht validiert werden. |

| Verwandte Domains | representatoin[.]click |

| Namen der Erkennungen (stellvertretend[.]klick) | Seclookup (bösartig), Fortinet (Spam), Trustwave (verdächtig), Vollständige Liste der Erkennungen (VirusTotal) |

| Symptome | Unbefugte Online-Einkäufe, geänderte Online-Kontopasswörter, Identitätsdiebstahl, illegaler Zugriff auf den Computer. |

| Verbreitungsmethoden | Täuschende E-Mails, betrügerische Online-Popup-Werbung, Techniken zur Vergiftung von Suchmaschinen, falsch geschriebene Domains. |

| Schaden | Verlust vertraulicher privater Informationen, finanzieller Verlust, Identitätsdiebstahl. |

| Malware-Entfernung (Windows) | Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. |

Beispiele für Phishing-Spam-Kampagnen

"Steigern Sie Ihre Produktivität mit Dropbox","Aktualisieren Sie jetzt die Serverbedingungen", "Email Verification Campaign" und "Überprüfen Sie wichtige Nachrichten" sind nur einige unserer neuesten Artikel über Phishing E-Mails.

Zu den angegriffenen Daten gehören in der Regel Anmeldedaten, personenbezogene Daten und finanzbezogene Informationen. Verschiedene andere Betrügereien werden über Spam-Mails verbreitet. Sie werden auch zur Verbreitung von Trojanern, Ransomware und anderer Malware genutzt.

Da diese betrügerische Post weit verbreitet ist und gut getarnt sein kann, empfehlen wir dringend, eingehende E-Mails, PMs/DMs, SMS und andere Nachrichten zu überprüfen.

Wie werden Computer durch Spam-Kampagnen infiziert?

Spam-Kampagnen verbreiten Malware, indem sie bösartige Dateien als Anhänge oder Download-Links verbreiten. Bei diesen Dateien kann es sich um Dokumente (PDF, Microsoft Office, Microsoft OneNote usw.), Archive (ZIP, RAR usw.), ausführbare Dateien (.exe, .run usw.), JavaScript und so weiter handeln.

Das Herunterladen/Installieren von Malware wird ausgelöst, sobald eine solche Datei geöffnet wird. Einige Formate erfordern jedoch eine zusätzliche Benutzerinteraktion (z. B. die Aktivierung von Makrobefehlen, das Anklicken eingebetteter Dateien/Links usw.), um Infektionsprozesse einzuleiten.

Wie lässt sich die Installation von Malware vermeiden?

Es ist wichtig, eingehende E-Mails und andere Nachrichten mit Wachsamkeit zu behandeln. Wir raten davon ab, Anhänge oder Links in verdächtigen/irrelevanten Mails zu öffnen, da sie schädlich oder virulent sein können.

Malware wird jedoch nicht ausschließlich über Spam-Mails verbreitet. Daher empfehlen wir, beim Surfen vorsichtig zu sein, da das Internet voll von betrügerischen und bösartigen Inhalten ist.

Eine weitere Empfehlung ist, nur von offiziellen und vertrauenswürdigen Quellen herunterzuladen. Alle Programme müssen mit Funktionen/Tools aktiviert und aktualisiert werden, die von legitimen Entwicklern bereitgestellt werden, da illegale Software-Aktivierungs-Tools ("Cracking") und Aktualisierungsprogramme von Drittanbietern Malware enthalten können.

Wir müssen betonen, wie wichtig es ist, ein zuverlässiges Antivirenprogramm zu installieren und auf dem neuesten Stand zu halten. Sicherheitsprogramme müssen verwendet werden, um regelmäßige System-Scans durchzuführen und erkannte Bedrohungen und Probleme zu entfernen. Wenn Sie bereits bösartige Anhänge geöffnet haben, empfehlen wir, einen Scan mit Combo Cleaner durchzuführen, um eingeschleuste Malware automatisch zu entfernen.

Text in der Spam-E-Mail "Validation Process For The SSL Certificate":

Subject: Notification action required: IMAP/POP error Check now

Hi ********,

We cannot begin the validation process for the SSL Certificate of the Email address listed below because you have not yet supplied all of the required information.

Please note that your SSL Certificate cannot be validated or issued until you provide this information. .

SSL Certificate: Single Email SSL for ********

Domain: -

Term: 1 year(s)

Activated Date and time: 1/11/2025 7:33:47 p.m.

Activation Type: Auto Renewal

Description:

This SSL Validation request related to server/ security of ********

Please use the link below to validate your SSL Certificate now.

Validate Now!

The "term" for any SSL Certificate that you have activated will begin on the date of validation.

Remove me from future notification emails.

Copyright ©2025 All Rights Reserved.

Screenshot der Phishing-Website, die von dieser Spam-Kampagne beworben wird:

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

▼ LADEN Sie Combo Cleaner herunter

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist Rcs Lt, die Muttergesellschaft von PCRisk. Lesen Sie mehr. Indem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu.

Schnellmenü:

- Was ist "Validation Process For The SSL Certificate" phishing email?

- Bösartige E-Mail-Arten.

- Wie entdeckt man eine bösartige E-Mail?

- Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

Bösartige E-Mail-Arten:

![]() Phishing E-Mails

Phishing E-Mails

Meistens verwenden Cyberkriminelle betrügerische E-Mails, um Internetnutzer dazu zu bringen, ihre sensiblen privaten Daten preiszugeben, z. B. Anmeldedaten für verschiedene Online-Dienste, E-Mail-Konten oder Online-Banking-Daten.

Solche Angriffe werden als Phishing bezeichnet. Bei einem Phishing-Angriff versenden Cyberkriminelle in der Regel eine E-Mail-Nachricht mit dem Logo eines beliebten Dienstes (z. B. Microsoft, DHL, Amazon, Netflix), erzeugen eine Dringlichkeit (falsche Lieferadresse, abgelaufenes Kennwort usw.) und platzieren einen Link, von dem sie hoffen, dass ihre potenziellen Opfer darauf klicken.

Nach dem Anklicken des Links in einer solchen E-Mail-Nachricht werden die Opfer auf eine gefälschte Website umgeleitet, die der Original-Webseite identisch oder sehr ähnlich aussieht. Die Opfer werden dann aufgefordert, ihr Passwort, ihre Kreditkartendaten oder andere Informationen einzugeben, die von den Cyberkriminellen gestohlen werden.

![]() E-Mails mit bösartigen Anhängen

E-Mails mit bösartigen Anhängen

Ein weiterer beliebter Angriffsvektor ist E-Mail-Spam mit bösartigen Anhängen, die die Computer der Benutzer mit Malware infizieren. Bösartige Anhänge enthalten in der Regel Trojaner, die Passwörter, Bankdaten und andere sensible Informationen stehlen können.

Bei solchen Angriffen besteht das Hauptziel der Cyberkriminellen darin, ihre potenziellen Opfer dazu zu bringen, einen infizierten E-Mail-Anhang zu öffnen. Um dieses Ziel zu erreichen, wird in den E-Mail-Nachrichten in der Regel über kürzlich erhaltene Rechnungen, Faxe oder Sprachnachrichten gesprochen.

Wenn ein potenzielles Opfer auf die Verlockung hereinfällt und den Anhang öffnet, wird sein Computer infiziert, und die Cyberkriminellen können eine Menge vertraulicher Informationen sammeln.

Es ist zwar eine kompliziertere Methode, um persönliche Daten zu stehlen (Spam-Filter und Antivirenprogramme erkennen solche Versuche in der Regel), aber wenn sie erfolgreich ist, können Cyberkriminelle eine viel breitere Palette von Daten erhalten und Informationen über einen langen Zeitraum sammeln.

![]() Sex-Erpressungs-E-Mails

Sex-Erpressungs-E-Mails

Dies ist eine Art von Phishing. In diesem Fall erhalten die Nutzer eine E-Mail, in der behauptet wird, dass ein Cyberkrimineller auf die Webcam des potenziellen Opfers zugreifen konnte und ein Video von dessen Masturbation aufgenommen hat.

Um das Video loszuwerden, werden die Opfer aufgefordert, ein Lösegeld zu zahlen (normalerweise in Bitcoin oder einer anderen Kryptowährung). All diese Behauptungen sind jedoch falsch - Nutzer, die solche E-Mails erhalten, sollten sie ignorieren und löschen.

Wie entdeckt man eine bösartige E-Mail?

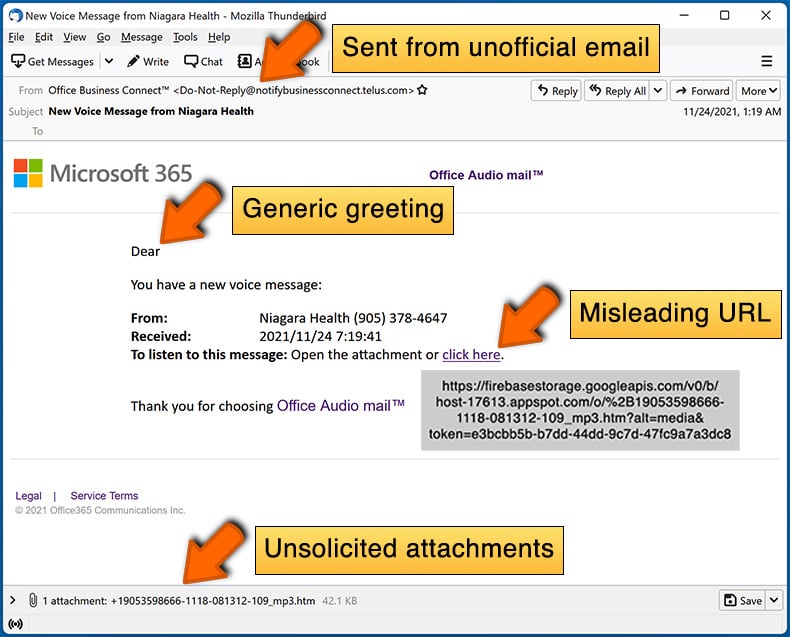

Während Cyberkriminelle versuchen, ihre Köder-E-Mails vertrauenswürdig aussehen zu lassen, gibt es einige Dinge, auf die Sie achten sollten, wenn Sie versuchen, eine Phishing-E-Mail zu erkennen:

- Überprüfen Sie die ("von") E-Mail-Adresse des Absenders: Fahren Sie mit der Maus über die Absenderadresse und prüfen Sie, ob sie seriös ist. Wenn Sie beispielsweise eine E-Mail von Microsoft erhalten haben, sollten Sie überprüfen, ob die E-Mail-Adresse @microsoft.com lautet und nicht etwas Verdächtiges wie @m1crosoft.com, @microsfot.com, @account-security-noreply.com usw.

- Prüfen Sie auf allgemeine Begrüßungen: Wenn die Begrüßung in der E-Mail "Sehr geehrter Benutzer", "Sehr geehrter @youremail.com", "Sehr geehrter Kunde" lautet, sollte dies misstrauisch machen. In der Regel werden Sie von Unternehmen mit Ihrem Namen angesprochen. Das Fehlen dieser Information könnte ein Hinweis auf einen Phishing-Versuch sein.

- Überprüfen Sie die Links in der E-Mail: Fahren Sie mit der Maus über den Link in der E-Mail. Wenn Ihnen der Link verdächtig vorkommt, klicken Sie ihn nicht an. Wenn Sie zum Beispiel eine E-Mail von Microsoft erhalten haben und der Link in der E-Mail anzeigt, dass er zu firebasestorage.googleapis.com/v0... führt, sollten Sie ihm nicht trauen. Klicken Sie am besten nicht auf die Links in den E-Mails, sondern besuchen Sie die Webseite des Unternehmens, von dem Sie die E-Mail erhalten haben.

- Vertrauen Sie nicht blindlings auf E-Mail-Anhänge: In der Regel fordern seriöse Unternehmen Sie auf, sich auf ihrer Website anzumelden und dort Dokumente einzusehen. Wenn Sie eine E-Mail mit einem Anhang erhalten haben, sollten Sie diese mit einem Virenschutzprogramm überprüfen. Infizierte E-Mail-Anhänge sind ein gängiges Angriffsmittel von Cyberkriminellen.

Um das Risiko des Öffnens von Phishing- und bösartigen E-Mails zu minimieren, empfehlen wir die Verwendung von Combo Cleaner.

Beispiel für eine Spam-E-Mail:

Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

- Wenn Sie auf einen Link in einer Phishing-E-Mail geklickt und Ihr Passwort eingegeben haben, sollten Sie Ihr Passwort so bald wie möglich ändern. Normalerweise sammeln Cyberkriminelle gestohlene Zugangsdaten und verkaufen sie dann an andere Gruppen, die sie für böswillige Zwecke verwenden. Wenn Sie Ihr Kennwort rechtzeitig ändern, haben die Kriminellen wahrscheinlich nicht genug Zeit, um Schaden anzurichten.

- Wenn Sie Ihre Kreditkartendaten eingegeben haben, wenden Sie sich so schnell wie möglich an Ihre Bank und erklären Sie die Situation. Es ist gut möglich, dass Sie Ihre kompromittierte Kreditkarte sperren und eine neue Karte beantragen müssen.

- Wenn Sie Anzeichen für einen Identitätsdiebstahl feststellen, sollten Sie sich umgehend an die Federal Trade Commission wenden. Diese Institution wird Informationen über Ihre Situation sammeln und einen persönlichen Wiederherstellungsplan erstellen.

- Wenn Sie einen bösartigen Anhang geöffnet haben, ist Ihr Computer wahrscheinlich infiziert. Sie sollten ihn mit einem seriösen Antivirenprogramm scannen. Zu diesem Zweck empfehlen wir die Anwendung Combo Cleaner.

- Helfen Sie anderen Internetnutzern - melden Sie Phishing-E-Mails an die Anti-Phishing Arbeitsgruppe, das Beschwerdezentrum für Internetverbrechen des FBI, das nationale Betrugsinformationszentrum und das U.S. Justizministerium.

Häufig gestellte Fragen (FAQ)

Warum habe ich diese E-Mail erhalten?

Auch wenn eine Spam-E-Mail Informationen enthält, die für die Empfänger relevant sind - sie ist nicht persönlich. Diese E-Mails werden in großen Mengen verschickt - daher erhalten Tausende von Nutzern identische (oder unglaublich ähnliche) E-Mails.

Ich habe meine persönlichen Daten angegeben, als ich auf diese Spam-Mail hereingefallen bin, was soll ich tun?

Wenn Sie Ihre Anmeldedaten angegeben haben, sollten Sie die Passwörter aller möglicherweise gefährdeten Konten ändern und unverzüglich den offiziellen Support informieren. Handelt es sich bei den preisgegebenen Informationen jedoch um andere persönliche Daten (z. B. Personalausweisdaten, Passfotos/-scans, Kredit-/Debitkartennummern usw.), wenden Sie sich unverzüglich an die entsprechenden Behörden.

Ich habe eine Spam-E-Mail gelesen, aber den Anhang nicht geöffnet, ist mein Computer infiziert?

Das Lesen einer E-Mail stellt keine Infektionsgefahr dar. Der Download/die Installation von Malware wird ausgelöst, sobald ein infektiöser Anhang oder Link geöffnet/angeklickt wird.

Ich habe eine an eine Spam-E-Mail angehängte Datei heruntergeladen und geöffnet, ist mein Computer infiziert?

Ob das Gerät infiziert wurde, hängt möglicherweise vom Format der geöffneten Datei ab. Ausführbare Dateien (.exe, .run usw.) verursachen fast immer Infektionen, sobald sie geöffnet werden. Einige Formate - wie z. B. Dokumente (.doc, .xls, .one, .pdf usw.) - können jedoch zusätzliche Interaktionen erfordern. In diesen Fällen beginnt der Download/die Installation der Malware, nachdem Makros aktiviert, eingebettete Inhalte angeklickt oder andere Aktionen durchgeführt wurden.

Entfernt Combo Cleaner Malware-Infektionen, die in E-Mail-Anhängen enthalten sind?

Combo Cleaner wurde entwickelt, um Computer zu scannen und alle Arten von Bedrohungen zu beseitigen. Es ist in der Lage, die meisten bekannten Malware-Infektionen zu erkennen und zu entfernen. Denken Sie daran, dass sich High-End-Schadprogramme in der Regel tief im System verstecken - daher ist ein vollständiger Systemscan unerlässlich.

▼ Diskussion einblenden