Smoke Loader Trojaner

![]() Verfasst von Tomas Meskauskas am (aktualisiert)

Verfasst von Tomas Meskauskas am (aktualisiert)

Was ist Smoke Loader?

Smoke Loader ist eine trojanerartige Malware, die verwendet wird, um verschiedene andere Viren zu verbreiten. Cyberkriminelle vermehren Smoke Loader durch Spam E-Mails (bösartige Anhänge).

Daher infiltriert er typischerweise Systeme ohne Zustimmung der Benutzer. Nach erfolgreicher Infiltration führt die Malware eine Reihe von Aktionen durch, wie z.B.: 1) Selbstaktualisierung; 2) Entfernen aller Spuren und 3) Herunterladen anderer Viren.

Unmittelbar nach der Infiltration verbindet sich der Smoke Loader mit einem Remote Command and Control (C&C) Server, um die neueste Version herunterzuladen. Darüber hinaus ändert es das Erstellungs-/Änderungsdatum seiner ausführbaren Datei. Dabei macht es Smoke Loader unmöglich, diese Malware zu erkennen, indem er die Liste der zuletzt geänderten Dateien überprüft. Der Zugriff auf diese ausführbare Datei ist ebenfalls gesperrt, da Smoke Loader Lese-/Schreibrechte entfernt. Um seine Verbindung zum C&C-Server zu "tarnen", sendet der Smoke Loader kontinuierlich Anfragen an legitime URLs. Der Datenverkehr ist mäßig verschlüsselt. Ausgehend von diesem Verhalten kann Smoke Loader als fortschrittlicher Trojaner eingestuft werden.

Smoke Loader wird zur Verbreitung einer Vielzahl anderer Viren verwendet (z.B. XMR Miner). Das Verhalten der beworbenen Malware kann variieren - Viren nehmen oft Kryptowährungen auf, sammeln sensible Informationen, nutzen die Computer der Opfer, um Spam zu versenden, etc.

- Kryptoschürfende Software nutzt Systemressourcen, um Kryptowährungen (z.B. Bitcoins, Monero, etc.) zu schürfen. Der Prozess nimmt bis zu 100% der Hardware-Ressourcen in Anspruch.

- Dadurch wird das System instabil und praktisch unbrauchbar - es kann leicht abstürzen, was zu einem dauerhaften Datenverlust führen kann. Darüber hinaus erzeugt die Hardware, die mit ihrer vollen Kapazität läuft, übermäßige Wärme.

- Unter bestimmten Umständen (hohe Raumtemperaturen, schlechte Kühlsysteme usw.) kann das Schürfen von Kryptowährungen die Hardware beschädigen (sie kann einfach überhitzen). Beachten Sie, dass die Benutzer nichts zurückbekommen - alle Einnahmen gehen an die Cyberkriminellen.

- Malware mit hohem Risiko zur Datenverfolgung erfasst in der Regel extrem sensible Informationen. Die Liste der gesammelten Datentypen umfasst oft (aber nicht ausschließlich) Tastenanschläge, gespeicherte Anmeldungen/Passwörter, Bankinformationen, besuchte Websites und sogar gespeicherte Dateien.

- Daher stellen diese Viren eine erhebliche Bedrohung für die Privatsphäre der Benutzer dar - die gesammelten Daten können verwendet werden, um ihre Identität zu stehlen, um Geldtransfers, Online-Käufe usw. durchzuführen. Das Vorhandensein dieser Viren kann zu schwerwiegenden Datenschutzproblemen und erheblichen finanziellen Verlusten führen.

- Die infiltrierte Malware könnte sich auch durch die Verwendung der Identitäten der Opfer verbreiten. Die Viren entführen einfach Internetbrowser (zur Nutzung sozialer Netzwerke) und andere Kommunikationssoftware (z.B. Skype), um bösartige Dateien/URLs (Spam) an alle Kontakte zu senden.

- Diese Dateien/URLs sind typischerweise getarnt (z.B. sendet die Malware sie mit Nachrichten wie "Mein neues Foto überprüfen"). Die Tarnung ist oft offensichtlich, so dass diese gefälschten Botschaften leicht zu erkennen sein sollten.

- Wenn Sie diese Nachrichten/Dateien von Ihren "Freunden" erhalten haben, überlegen Sie es sich zweimal, bevor Sie sie herunterladen und öffnen. Wenn eine Nachricht verdächtig erscheint (insbesondere wenn sie nicht in Ihrer Muttersprache verfasst ist), öffnen Sie sie nicht.

Zusammenfassend lässt sich sagen, dass das Vorhandensein des Smoke Loader-Trojaners zu einer Reihe von Problemen führen kann und er daher sofort beseitigt werden muss. Wenn Sie festgestellt haben, dass Ihr Computer langsam läuft oder es verdächtige Aktivitäten gibt (jemand, der Ihre Konten verwendet, Sie stoßen auf fragwürdige Dateien/Ausführbare Dateien usw.), scannen Sie das System sofort mit einer legitimen Antiviren-/Anti-Spyware-Suite.

| Name | SmokeLoader Virus |

| Art der Bedrohung | Trojaner, Passwort-stehlender Virus, Banking-Malware, Sypware |

| Erkennungsnamen | Avast (Win32:Trojan-gen), BitDefender (Gen:Variant.Symmi.67297), ESET-NOD32 (Win32/TrojanDownloader.Zurgop.CB), Kaspersky (Trojan.Win32.Sharik.xig), Vollständige Liste (VirusTotal) |

| Nutzlast | XMR Miner (die Nutzlast kann variieren). |

| Symptome | Trojaner wurden entwickelt, um den Computer des Opfers heimlich zu infiltrieren und sich ruhig zu verhalten, so dass auf einem infizierten Computer keine besonderen Symptome deutlich sichtbar sind. |

| Verbreitungsmethoden | Infizierte E-Mail-Anhänge, bösartige Online-Werbung, Social Engineering, Software-Cracks. |

| Schaden | Gestohlene Bankdaten, Passwörter, Identitätsdiebstahl, Computer des Opfers wird einem Botnetz hinzugefügt. |

| Entfernung | Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. |

Es gibt eine Vielzahl von Viren, die die oben genannten Handlungen ausführen. Zum Beispiel: JSMiner-C, COINMINER, Adwind, Emotet und LokiBot.

Sie werden von verschiedenen Cyberkriminellen entwickelt und ihr Verhalten kann sich auch unterscheiden. Eines haben sie jedoch gemeinsam: Alle werden verwendet, um Einnahmen für die Entwickler zu generieren. Daher ist das Vorhandensein dieser Viren äußerst gefährlich.

Wie hat „Smoke Loader“ meinen Computer infiziert?

Wie bereits erwähnt, wird Smoke Loader über Spam-E-Mails verbreitet. Diese werden mit verschiedenen MS-Office-Dokumenten (Word, Excel, etc.) geliefert, die fälschlicherweise als Bewerbungen und andere arbeitsbezogene Dokumente dargestellt werden.

Sobald der Anhang geöffnet ist, werden die Benutzer sofort aufgefordert, Makros zu aktivieren, um den Inhalt korrekt darzustellen. Sobald ein Makro ausgeführt wird, verbindet sich das Skript jedoch mit einer entfernten IP-Adresse und infiltriert den Smoke Loader in das System.

Spam-E-Mails sind nicht die einzige Möglichkeit, Malware zu verbreiten - Kriminelle verwenden wahrscheinlich auch aufdringliche Werbung, gefälschte Updater und eine irreführende Marketingmethode namens „Bündelung“ (die heimliche Installation von betrügerischen Programmen mit normaler Software).

Wie kann man die Installation von Malware vermeiden?

Um diese Situation zu vermeiden, müssen Sie beim Surfen im Internet und Herunterladen/Installieren von Software sehr vorsichtig sein. Untersuchen Sie jeden E-Mail Anhang sehr gründlich.

Wenn die Datei irrelevant erscheint oder von einer verdächtigen/unerkennbaren E-Mail-Adresse empfangen wurde, öffnen Sie sie nicht und löschen Sie die E-Mail sofort. Beachten Sie, dass aufdringliche Werbung typischerweise legitim erscheint, da Entwickler viele Ressourcen in ihr Design investieren.

Nach dem Anklicken leitet sie jedoch auf dubiose Websites weiter (Glücksspiele, Erwachsenen-Dating, Pornografie und ähnliches). Diese Werbung wird oft durch Adware-artige PUPs geliefert.

Wenn Sie daher auf zweifelhafte Weiterleitungen stoßen, entfernen Sie sofort alle verdächtigen Anwendungen und Browser-Plugins. Wir empfehlen Ihnen auch dringend, jedes Fenster der Download- und Installationsprozesse sorgfältig zu analysieren und sich von allen zusätzlich enthaltenen Programmen abzumelden.

Wir raten Ihnen, Ihre Programme nur von offiziellen Quellen herunterzuladen und unter Verwendung von direkten Download-Links. Drittanbieter-Downloader/-Installationsprogramme beinhalten oft betrügerische Apps und sollten daher niemals verwendet werden. Das gleiche gilt für Software Updates.

Installierte Programme müssen auf dem neuesten Stand gehalten werden, dies sollte jedoch nur durch implementierte Funktionen oder Tools des offiziellen Entwicklers erreicht werden. Eine seriöse Antiviren-/Anti-Spyware-Suite zu haben, die installiert und ausgeführt wird, ist ebenfalls von größter Bedeutung.

Die Hauptgründe für Computerinfektionen sind schlechte Kenntnisse und fahrlässiges Verhalten - der Schlüssel zur Sicherheit ist Vorsicht. Wenn Ihr Computer bereits mit PUPs infiziert ist, empfehlen wir, eine Überprüfung mit durchzuführen, um diese automatisch zu entfernen.

Wenn Ihr Computer bereits mit Smoke Loader infiziert ist, empfehlen wir, eine Überprüfung mit durchzuführen, um diese automatisch zu entfernen.

Bösartiger MS Excel-Anhang, der zur Aktivierung von Makros auffordert:

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

▼ LADEN Sie Combo Cleaner herunter

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist Rcs Lt, die Muttergesellschaft von PCRisk. Lesen Sie mehr. Indem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu.

Schnellmenü:

- Was ist Smoke Loader?

- SCHRITT 1. Manuelle Entfernung von Smoke Loader Malware.

- SCHRITT 2. Prüfen Sie, ob Ihr Computer sauber ist.

Wie entfernt man Malware manuell?

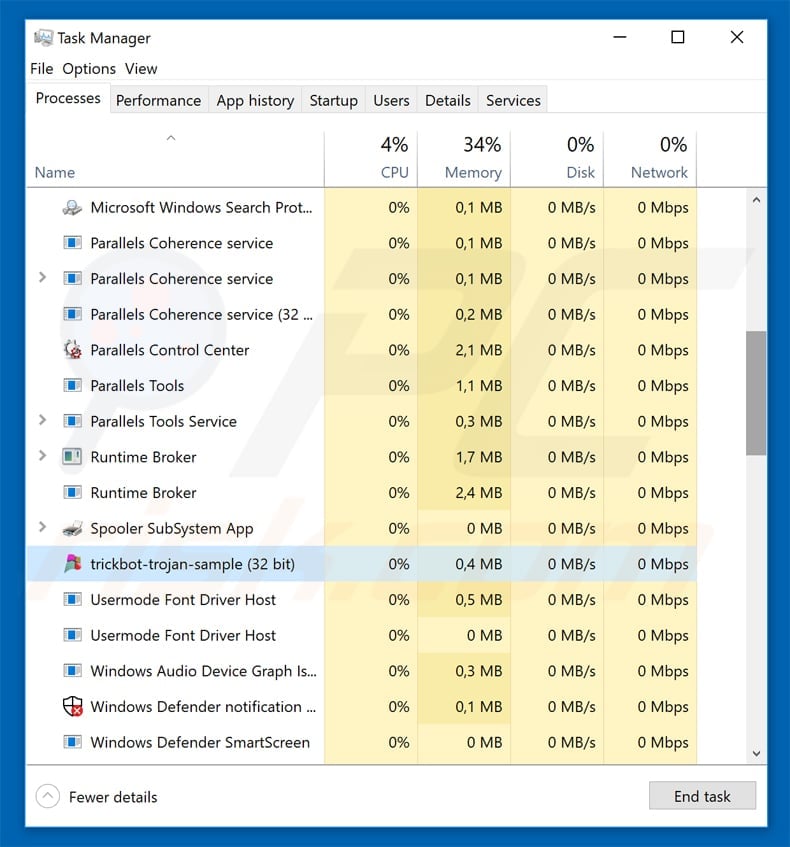

Die manuelle Entfernung einer Bedrohung ist ein komplizierter Prozess und es ist gewöhnlich besser, wenn Antivirus- oder Anti-Malware-Programme es automatisch machen. Um diese Malware zu entfernen, empfehlen wir zu verwenden. Wenn Sie Malware manuell entfernen möchten, müssen Sie zunächst den Namen der Malware identifizieren, die Sie entfernen möchten. Hier ist ein Beispiel eines verdächtigen Programms, das auf dem Computer eines Benutzers ausgeführt wird:

Wenn Sie die Liste von Programmen geprüft haben, die auf Ihrem Computer laufen, zum Beipiel mit dem Task-Manager, und ein Programm identifiziert haben, das verdächtig aussieht, sollten Sie mit diesen Schritten fortfahren:

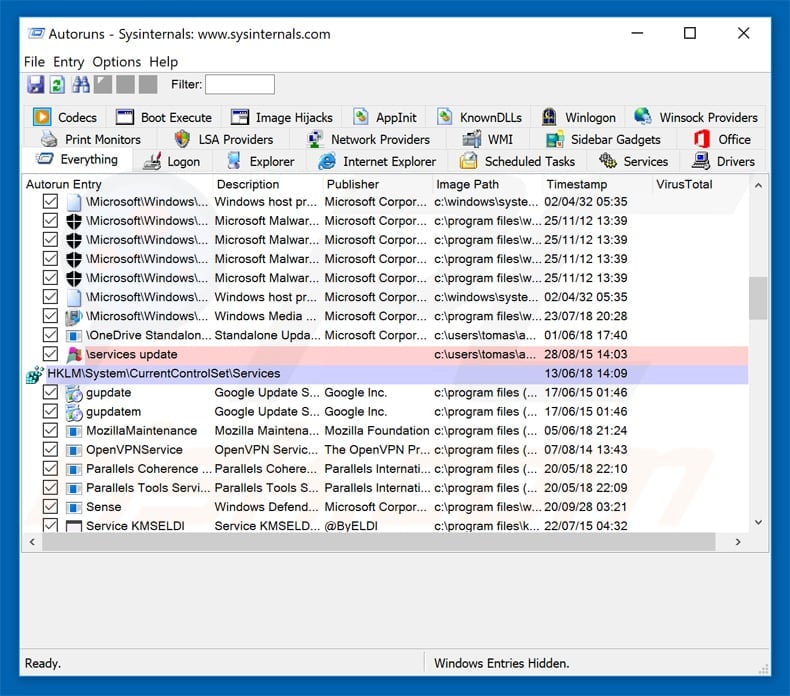

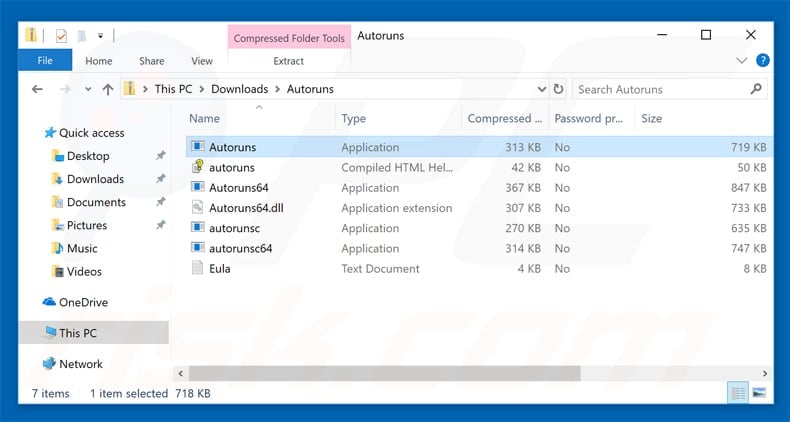

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

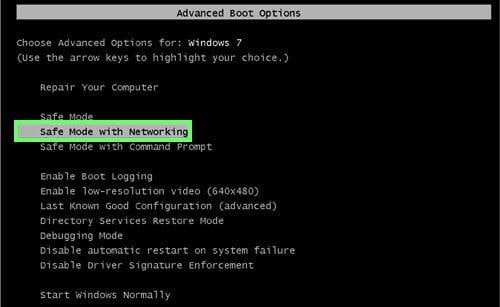

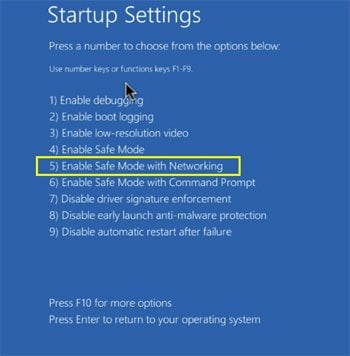

Starten Sie Ihren Computer im abgesicherten Modus:

Starten Sie Ihren Computer im abgesicherten Modus:

Windows XP und Windows 7 Nutzer: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, klicken Sie auf Herunterfahren, klicken Sie auf OK. Während Ihr Computer neu startet, drücken Sie die F8 Taste auf Ihrer Tastatur mehrmals bis Sie das Windows Erweiterte Optionen Menü sehen. Wählen Sie dann Abgesicherter Modus mit Netzwerktreibern aus der Liste.

Das Video zeigt, wie man Windows 7 im "Abgesicherten Modus mit Netzwerktreibern" startet:

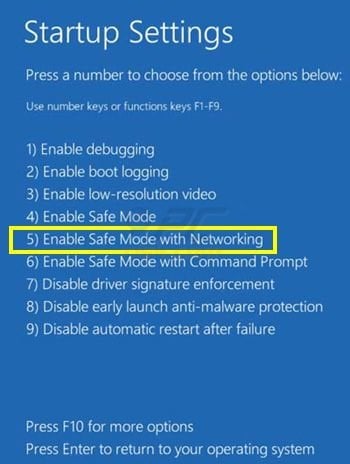

Windows 8 Nutzer: Gehen Sie auf den Windows 8 Startbildschirm, geben Sie Erweitert ein und wählen Sie Einstellungen in den Suchergebnissen aus. Klicken Sie auf Erweiterte Startoptionen, wählen Sie Erweiterten Start im geöffneten "Allgemeine PC Einstellungen" Fenster. Ihr Computer wird jetzt in das "Erweiterte Startoptionen Menü" starten. Klicken Sie auf das "Problembehandlung" Feld, dann klicken Sie auf "Erweiterte Optionen". Auf dem erweiterte Optionen Bildschirm, klicken Sie auf "Starteinstellungen". Klicken Sie auf "Neustart". Ihr PC wird in den Starteinstellungen Bildschirm starten. Drücken Sie "5" um im Abgesicherten Modus mit Netzwerktreibern zu starten.

Das Video zeigt, wie man Windows 8 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Windows 10 Nutzer: Klicken Sie auf das Windows Logo und wählen Sie die Power Schaltfläche. Im geöffneten Menü klicken Sie auf "Neu starten", während Sie die "Umschalttaste" auf Ihrer Tastatur gedrück halten. Im "Eine Option wählen" Fenster klicken Sie auf "Fehlerdiagnose", wählen Sie dann "Erweiterte Optionen". Im erweiterte Optionen Menü, wählen Sie "Starteinstellungen" und klicken Sie auf das "Neu starten" Feld. Im folgenden Fenster sollten Sie die "F5" Taste Ihrer Tastatur drücken. Das wird Ihr Betriebssystem im Abgesicherten Modus mit Netzwerktreibern neu starten.

Das Video zeigt, wie man Windows 10 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

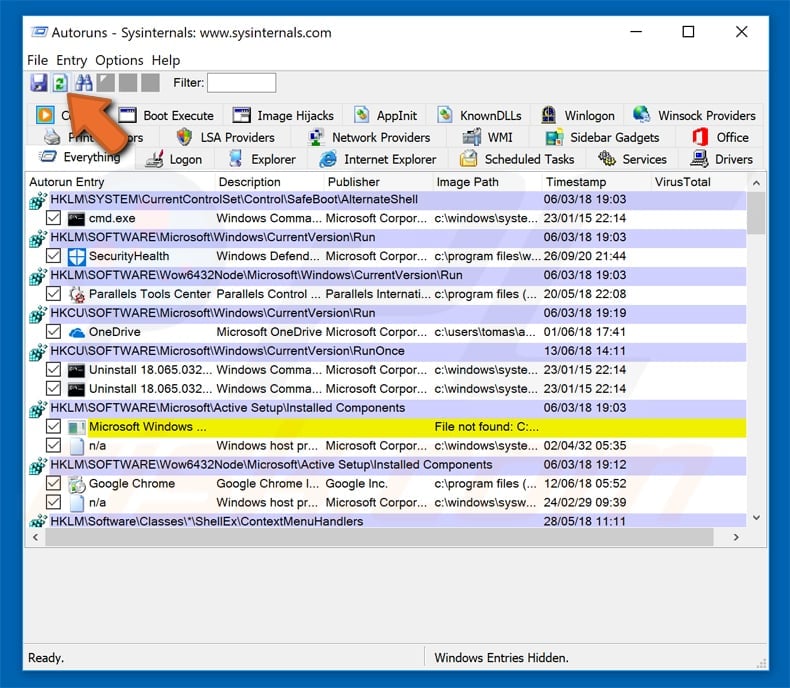

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

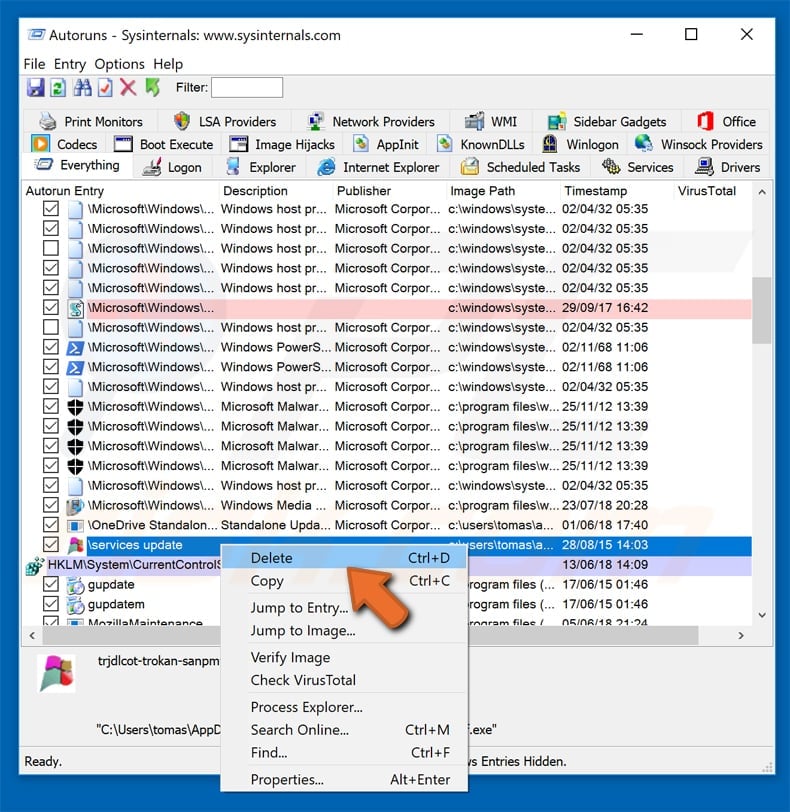

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Sie sollten ihren vollständigen Pfad und Namen aufschreiben. Beachten Sie, dass einige Malware ihre Prozessnamen und legitimen Prozessnamen von Windows versteckt. Jetzt ist es sehr wichtig, dass Sie keine Systemdateien entfernen. Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, machen Sie einen Rechtsklick über den Namen und wählen Sie "Löschen".

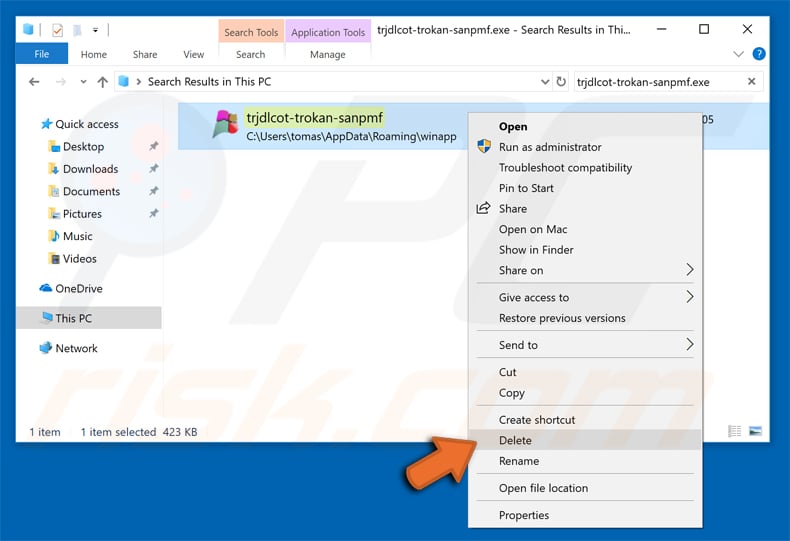

Nachdem die Malware durch die Autoruns Anwendung entfernt wurde (dies stellt sicher, dass die Malware sich beim nächsten Hochfahren des Systems nicht automatisch ausführt), sollten Sie nach dem Namen der Malware auf Ihrem Computer suchen. Stellen Sie sicher, dass Sie alle versteckten Dateien und Ordner aktivieren bevor Sie fortfahren. Wenn Sie die Datei oder Malware gefunden haben, entfernen Sie diese.

Starten Sie Ihren Computer in normalen Modus. Die Befolgung dieser Schritte sollte beim Entfernen jeglicher Malware von Ihrem Computer helfen. Beachten Sie, dass die manuelle Entfernung von Bedrohungen fortgeschritten Computerfähigkeiten voraussezt. Es wird empfohlen, die Entfernung von Malware Antivirus- und Anti-Malware-Programmen zu überlassen. Diese Schritte könnten bei fortgeschrittenen Malwareinfektionen nicht funktionieren. Es ist wie immer besser, eine Infektion zu vermeiden, anstatt zu versuchen, Malware danch zu entfernen. Um Ihren Computer sicher zu halten, stellen Sie sicher, dass Sie die neuesten Updates des Betriebssystems installieren und Antivirus-Software benutzen.

Um sicher zu sein, dass Ihr Computer frei von Malware-Infektionen ist, empfehlen wir einen Scan mit Spyhunter.

▼ Diskussion einblenden