Wie vermeidet man den Betrug durch einen Sexerpressungsbetrug auf einer Website?

Phishing/BetrugAuch bekannt als: Mögliche Malware Infektionen

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist.

JETZT ENTFERNENUm das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Was ist ein Website-Sexerpressungsbetrug?

Typischerweise verbreiten Betrüger Sexerpressungsbetrug per E-Mail. In diesem Fall verwenden sie jedoch gehackte WordPress- und Blogger-Konten, um diese Betrugsnachrichten auf den Titelseiten verschiedener Websites zu veröffentlichen.

Einmal besucht, zeigen diese Websites Beiträge, die besagen, dass der Computer des Besuchers gehackt ist und seine Kamera wurde verwendet, um ein Video aufzunehmen, in dem ein Besucher gesehen werden kann, der ein Video auf einer Erwachsenen-Website betrachtet. Betrüger hinter diesen Betrügereien versuchen, Menschen dazu zu bringen, ihnen Geld zu zahlen, indem sie erklären, dass sie ein aufgezeichnetes Video verbreiten werden, wenn ihnen nicht ein bestimmter Geldbetrag ausgezahlt wird.

Wir empfehlen dringend, solchen Betrügereien nicht zu vertrauen, auch wenn sie auf legitimen Blogging-Websites (wie gehackten WebPress- und Blogger-Seiten) oder anderswo veröffentlicht werden.

Der Text in diesen Sexerpressungsbetrügereien könnte anders sein (ein paar Beispiele für diese Betrügereien sind unten aufgeführt), aber Betrüger verwenden sie für den gleichen Zweck: Geld von ahnungslosen Menschen zu erpressen. Betrüger behaupten, dass der Computer des Benutzers mit einer bösartigen Software infiziert wurde, die es ihnen ermöglichte, auf die Kamera des Computers zuzugreifen und ein Video (oder Fotos) eines Benutzers aufzuzeichnen, während er eine Website für Erwachsene besuchte und/oder sich Videos für Erwachsene ansah.

Sehr oft behaupten sie, dass installierte Malware verwendet wurde, um den Bildschirm aufzunehmen und auch auf das Mikrofon zuzugreifen. So oder so, Betrüger drohen, aufgezeichnetes kompromittierendes Material an die Kontakte, Freunde oder/und im Internet zu verbreiten, wenn sie keinen bestimmten Geldbetrag erhalten (typischerweise Kryptowährung).

In unseren Beispielen fragen sie nach etwa 700 Dollar. Wenn solche Betrügereien auf legitimen Seiten wie WordPress, Blogger und so weiter angezeigt werden, ist es sehr wahrscheinlich, dass das Konto eines anderen Benutzers gehackt und für betrügerische Zwecke verwendet wurde. Wie wir in der Einleitung erwähnt haben, verbreiten Betrüger oft auch Sexerpressungsbetrug per E-Mail.

Auf die eine oder andere Weise sollten solchen Betrügereien niemals vertraut werden. Wir erhalten viel Feedback von besorgten Benutzern über diese Art von E-Mail-Betrug.

Hier ist die beliebteste Frage, die wir erhalten (in diesem Fall in Bezug auf einen Betrug, der behauptet, kompromittierende Videos oder Fotos des Benutzers erhalten zu haben):

F: Hallo pcrisk.com Team, ich habe eine E-Mail erhalten, die besagt, dass mein Computer gehackt wurde und sie ein Video von mir haben. Jetzt fordern sie ein Lösegeld in Bitcoins. Ich denke, das muss wahr sein, denn sie haben meinen richtigen Namen und mein richtiges Passwort in der E-Mail angegeben. Was soll ich tun?

A: Machen Sie sich keine Sorgen um diese E-Mail. Weder Hacker noch Cyberkriminelle haben Ihren Computer infiltriert oder gehackt, und es gibt kein Video, in dem Sie Pornografie sehen. Ignoriere einfach die Nachricht und sende keine Bitcoins. Ihre E-Mail, Ihr Name und Ihr Passwort wurden wahrscheinlich von einer gefährdeten Website wie Yahoo gestohlen (diese Verstöße gegen die Website sind häufig). Wenn Sie besorgt sind, können Sie überprüfen, ob Ihre Konten gefährdet sind, indem Sie die haveibeenpwned Website besuchen.

| Name | Website Sexerpressungsbetrug |

| Art der Bedrohung | Phishing, Scam, Social Engineering, Betrug |

| Falsche Behauptung | Scammers claim that they have infected a computer with some malware that allowed them to record compromising video or photos of this kind. |

| Beispiele für Kryptowallet Adressen, die Cyberkriminellen gehören | 158r99HsERpiBqWg3w2FCPHbUfkXG8Zxsd, 13nsNBfoVwXDHY4puRD1AHjARbomKhsxEL, 3G8a83Y6HgzuyMV4SW4TvBJGyr7Cp2mL3Q, 1MeSv4fBS9BPEV5N5oySxDqnR2JLbchqF9, 1DJakk2a9Z18NMRo4Z8TV6eWu1NvWP5UCW, 15yF8WkUg8PRjJehYW4tGdqcyzc4z7dScM, 1N6dubqFmnyQ2qDWvi32ppVbc3kKMTYcGW |

| Höhe des Lösegelds | In diesen Beispielen verlangen Betrüger, dass ihnen etwa 700 Dollar bezahlt werden. |

| Symptome | Unbefugte Online-Käufe, geänderte Passwörter für Online-Konten, Identitätsdiebstahl, illegaler Zugriff auf den Computer. |

| Verbreitungsmethoden | Betrügerische E-Mails, betrügerische Online-Popup-Werbung, Suchmaschinen-Vergiftungstechniken, falsch geschriebene Domänen. |

| Schaden | Verlust sensibler privater Daten, Geldverlust, Identitätsdiebstahl. |

| Entfernung |

Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. Combo Cleaner herunterladenDer kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk. |

Weitere Beispiele für Betrügereien dieser Art sind "Jeanson J. Ancheta Email Scam", "WannaCry Hacker Group Email Scam" und "The Last Time You Visited A Porn Website Email Scam". Was alle von ihnen gemeinsam haben, ist, dass die Betrüger hinter ihnen behaupten, dass sie ein kompromittierendes Video aufgenommen oder Fotos gemacht haben und es verbreiten werden, wenn sie bezahlt werden.

Es ist erwähnenswert, dass Cyberkriminelle oft E-Mails nutzen, um Menschen dazu zu bringen, auch Malware zu installieren. Sie hängen eine bösartige Datei an und hoffen, dass die Empfänger sie öffnen.

Beim Öffnen installieren sie einige hochriskante Malware. Einige Beispiele für bösartige Programme, die durch Spam-Kampagnen verbreitet werden, sind TrickBot, LokiBot, Emotet und FormBook.

Wie infizieren Spam-Kampagnen Computer?

Betriebssysteme können nur dann durch E-Mails infiziert werden, wenn Personen angehängte bösartige Dateien öffnen oder Dateien, die über Website-Links heruntergeladen werden, die in ihnen enthalten sind. In der Regel hängen Cyberkriminelle Dateien wie Microsoft Office an PDF-Dokumente, JavaScript-Dateien, ausführbare Dateien (wie.exe) und Archivdateien (ZIP, RAR usw.) an.

Wenn ein Empfänger beispielsweise ein bösartiges MS-Office-Dokument öffnet, fragt er nach einer Berechtigung, um die Bearbeitung zu aktivieren (Makrobefehle). Wenn eine solche Genehmigung erteilt wird, dann installiert dieses Dokument bösartige Software.

Auf die eine oder andere Weise kann keine der an E-Mails angehängten Dateien, die von Cyberkriminellen gesendet werden, Systeme infizieren, wenn die Empfänger sie ungeöffnet lassen.

Wie kann man die Installation von Malware vermeiden?

Weblinks oder Anhänge, die in irrelevanten E-Mails enthalten sind, die von verdächtigen und/oder unbekannten Adressen gesendet werden, sollten nicht geöffnet werden. Es ist erwähnenswert, dass Cyberkriminelle sie in der Regel als offiziell, wichtig usw. tarnen.

Darüber hinaus empfehlen wir, Software nur von offiziellen Websites und über direkte Download-Links herunterzuladen. Drittanbieter-Downloader (und Installationsprogramme), Peer-to-Peer-Netzwerke wie Torrent-Clients, eMule, zwielichtige Seiten und andere ähnliche Kanäle sollten nicht vertrauenswürdig/benutzt werden.

Sie werden häufig als Werkzeuge zur Verbreitung von Malware eingesetzt. Außerdem ist es wichtig, installierte Programme und Betriebssysteme auf dem neuesten Stand zu halten.

Es sollte jedoch mit implementierten Funktionen oder Tools gearbeitet werden, die vom offiziellen Entwickler bereitgestellt werden. Gleiches gilt für Software-Aktivierungen. Drittanbieter-Aktivatoren ("Cracking"-Tools) sind nicht legal und infizieren Systeme oft durch die Installation von hochriskanter Malware.

Und schließlich empfehlen wir, eine seriöse Antiviren- oder Anti-Spyware-Suite auf einem Computer zu installieren, ihn auf dem neuesten Stand zu halten und das System regelmäßig zu überprüfen. Wenn Sie bereits bösartige Anhänge geöffnet haben, empfehlen wir, eine Überprüfung mit Combo Cleaner Antivirus für Windows durchzuführen, um infiltrierte Malware automatisch zu entfernen.

Beispiele für Sexerpressungsmeldungen, die auf verschiedenen Bloggerseiten veröffentlicht wurden:

Beispiele für Sexerpressungsmeldungen, die in verschiedenen entführten WordPress-Websites veröffentlicht wurden:

Beispiele für Sexerpressungsmeldungen, die in diesen entführten Websites präsentiert werden:

Beispiel 1:

Title: Your account is being used by another person!

Hi, dear user of blogger.com

We have installed one RAT software into you device

For this moment your email account is hacked too.

I know your password. I logged in to your account and wrote this letter to you from there.Changed your password? You're doing great!

But my software recognizes every such action. I'm updating passwords!

I'm always one step ahead....So... I have downloaded all confidential information from your system and I got some more evidence.

The most interesting moment that I have discovered are videos records where you masturbating.I posted EternalBlue Exploit modification on porn site, and then you installed my malicious code (trojan) on your operation system.

When you clicked the button Play on porn video, at that moment my trojan was downloaded to your device.

After installation, your front camera shoots video every time you masturbate, in addition, the software is synchronized with the video you choose.For the moment, the software has harvrested all your contact information from social networks and email addresses.

If you need to erase all of your collected data and videos, send me $725 in BTC (crypto currency).This is my Bitcoin wallet: 158r99HsERpiBqWg3w2FCPHbUfkXG8Zxsd

You have 48 hours after reading this letter.After your transaction I will erase all your data.

Otherwise, I will send a video with your sweepstakes to all your colleagues, friends and relatives!!!P.S. I ask you not to reply to this email, this is impossible (the sender's address is your own address).

And henceforth be more careful!

Please visit only secure sites!

Bye, Bye, Bye.....

Beispiel 2:

Title: Security Notice. Someone have access to your system.

Hello!As you may have noticed, I sent you an email from your account.

This means that I have full access to your device.I've been watching you for a few months now.

The fact is that you were infected with malware through an adult site that you visited.If you are not familiar with this, I will explain.

Trojan Virus gives me full access and control over a computer or other device.

This means that I can see everything on your screen, turn on the camera and microphone, but you do not know about it.I also have access to all your contacts and all your correspondence.

Why your antivirus did not detect malware?

Answer: My malware uses the driver, I update its signatures every 4 hours so that your antivirus is silent.I made a video showing how you satisfy yourself in the left half of the screen, and in the right half you see the video that you watched.

With one click of the mouse, I can send this video to all your emails and contacts on social networks.

I can also post access to all your e-mail correspondence and messengers that you use.If you want to prevent this,

transfer the amount of $702 to my bitcoin address (if you do not know how to do this, write to Google: "Buy Bitcoin").My bitcoin address (BTC Wallet) is: 13nsNBfoVwXDHY4puRD1AHjARbomKhsxEL

After receiving the payment, I will delete the video and you will never hear me again.

I give you 50 hours (more than 2 days) to pay.

I have a notice reading this letter, and the timer will work when you see this letter.Filing a complaint somewhere does not make sense because this email cannot be tracked like my bitcoin address.

I do not make any mistakes.If I find that you have shared this message with someone else, the video will be immediately distributed.

Best regards!

Beispiel 3:

Title: We Can Make A Deal

Hello!

I have very bad news for you.

25/02/2019 - on this day I hacked your OS and got full access to your account ********So, you can change the password, yes... But my malware intercepts it every time.

How I made it:

In the software of the router, through which you went online, was a vulnerability.

I just hacked this router and placed my malicious code on it.

When you went online, my trojan was installed on the OS of your device.After that, I made a full dump of your disk (I have all your address book, history of viewing sites, all files, phone numbers and addresses of all your contacts).

A month ago, I wanted to lock your device and ask for a not big amount of btc to unlock.

But I looked at the sites that you regularly visit, and I was shocked by what I saw!!!

I'm talk you about sites for adults.I want to say - you are a BIG pervert. Your fantasy is shifted far away from the normal course!

And I got an idea....

I made a screenshot of the adult sites where you have fun (do you understand what it is about, huh?).

After that, I made a screenshot of your joys (using the camera of your device) and glued them together.

Turned out amazing! You are so spectacular!I'm know that you would not like to show these screenshots to your friends, relatives or colleagues.

I think $750 is a very, very small amount for my silence.

Besides, I have been spying on you for so long, having spent a lot of time!Pay ONLY in Bitcoins!

My BTC wallet: 1MeSv4fBS9BPEV5N5oySxDqnR2JLbchqF9You do not know how to use bitcoins?

Enter a query in any search engine: "how to replenish btc wallet".

It's extremely easyFor this payment I give you two days (48 hours).

As soon as this letter is opened, the timer will work.After payment, my virus and dirty screenshots with your enjoys will be self-destruct automatically.

If I do not receive from you the specified amount, then your device will be locked, and all your contacts will receive a screenshots with your "enjoys".I hope you understand your situation.

- Do not try to find and destroy my virus! (All your data, files and screenshots is already uploaded to a remote server)

- Do not try to contact me (this is impossible, sender's address was randomly generated)

- Various security services will not help you; formatting a disk or destroying a device will not help, since your data is already on a remote server.P.S. You are not my single victim. so, I guarantee you that I will not disturb you again after payment!

This is the word of honor hackerI also ask you to regularly update your antiviruses in the future. This way you will no longer fall into a similar situation.

Do not hold evil! I just do my job.

Have a nice day!

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

LADEN Sie Combo Cleaner herunterIndem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu. Der kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Schnellmenü:

- Was ist website sextortion scam?

- SCHRITT 1. Manuelle Entfernung möglicher Malwareinfektionen.

- SCHRITT 2. Prüfen Sie, ob Ihr Computer sauber ist.

Wie entfernt man Malware manuell?

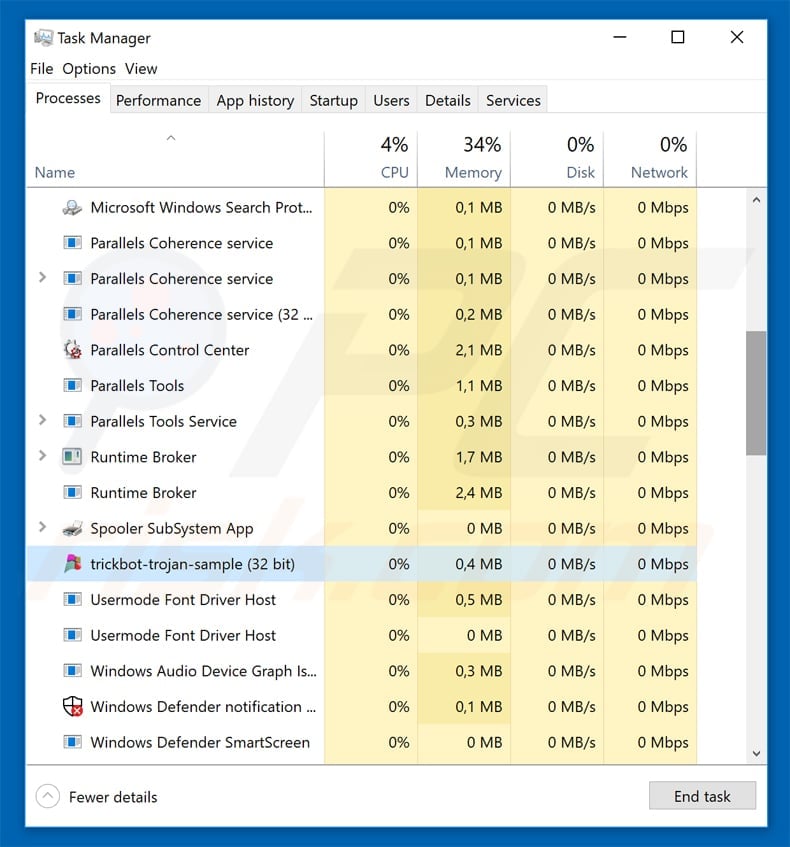

Die manuelle Entfernung einer Bedrohung ist ein komplizierter Prozess und es ist gewöhnlich besser, wenn Antivirus- oder Anti-Malware-Programme es automatisch machen. Um diese Malware zu entfernen, empfehlen wir Combo Cleaner Antivirus für Windows zu verwenden. Wenn Sie Malware manuell entfernen möchten, müssen Sie zunächst den Namen der Malware identifizieren, die Sie entfernen möchten. Hier ist ein Beispiel eines verdächtigen Programms, das auf dem Computer eines Benutzers ausgeführt wird:

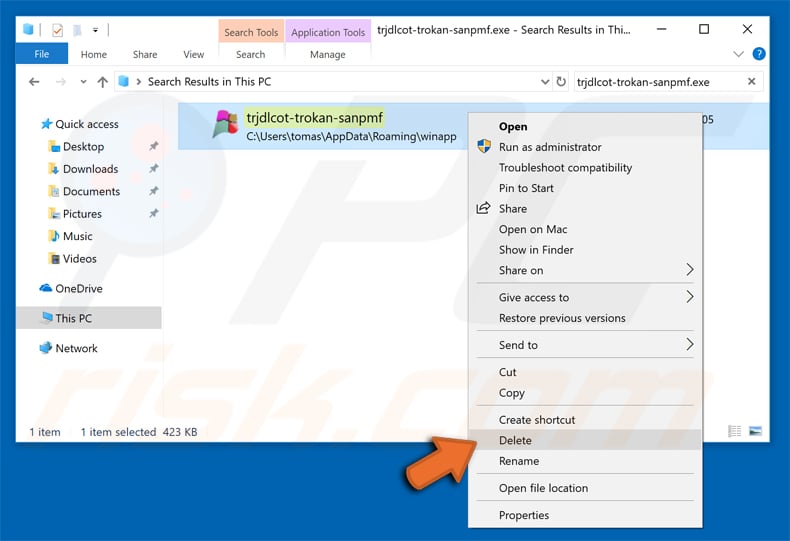

Wenn Sie die Liste von Programmen geprüft haben, die auf Ihrem Computer laufen, zum Beipiel mit dem Task-Manager, und ein Programm identifiziert haben, das verdächtig aussieht, sollten Sie mit diesen Schritten fortfahren:

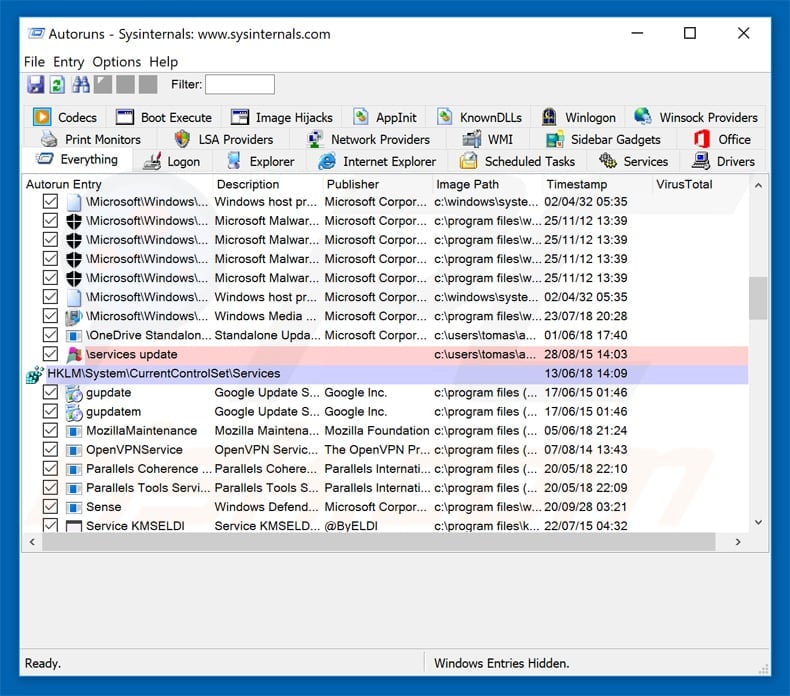

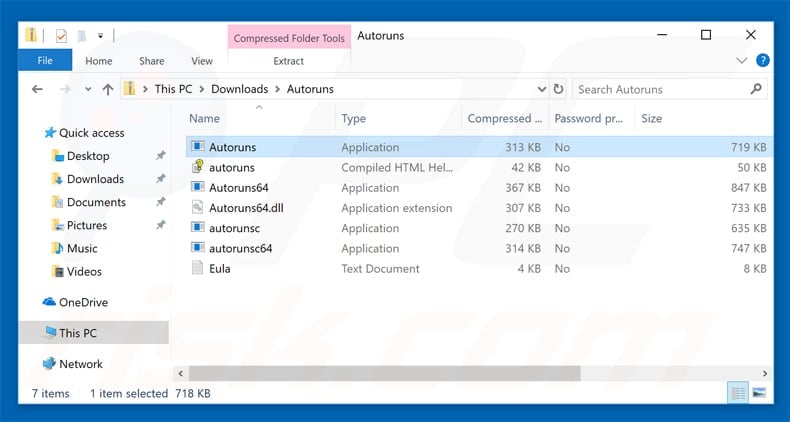

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

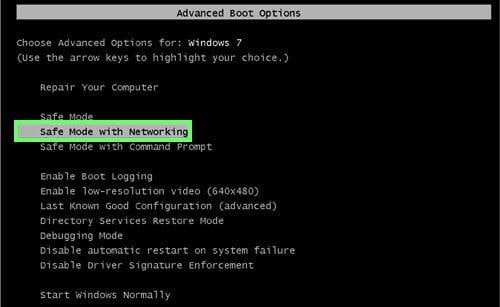

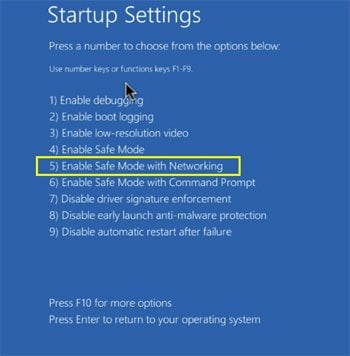

Starten Sie Ihren Computer im abgesicherten Modus:

Starten Sie Ihren Computer im abgesicherten Modus:

Windows XP und Windows 7 Nutzer: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, klicken Sie auf Herunterfahren, klicken Sie auf OK. Während Ihr Computer neu startet, drücken Sie die F8 Taste auf Ihrer Tastatur mehrmals bis Sie das Windows Erweiterte Optionen Menü sehen. Wählen Sie dann Abgesicherter Modus mit Netzwerktreibern aus der Liste.

Das Video zeigt, wie man Windows 7 im "Abgesicherten Modus mit Netzwerktreibern" startet:

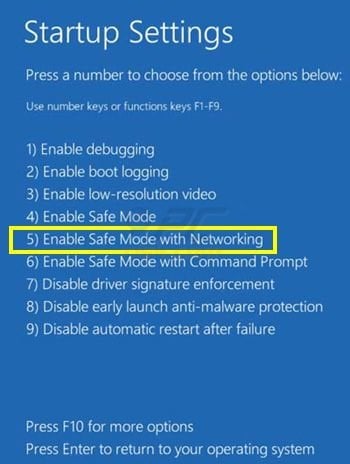

Windows 8 Nutzer: Gehen Sie auf den Windows 8 Startbildschirm, geben Sie Erweitert ein und wählen Sie Einstellungen in den Suchergebnissen aus. Klicken Sie auf Erweiterte Startoptionen, wählen Sie Erweiterten Start im geöffneten "Allgemeine PC Einstellungen" Fenster. Ihr Computer wird jetzt in das "Erweiterte Startoptionen Menü" starten. Klicken Sie auf das "Problembehandlung" Feld, dann klicken Sie auf "Erweiterte Optionen". Auf dem erweiterte Optionen Bildschirm, klicken Sie auf "Starteinstellungen". Klicken Sie auf "Neustart". Ihr PC wird in den Starteinstellungen Bildschirm starten. Drücken Sie "5" um im Abgesicherten Modus mit Netzwerktreibern zu starten.

Video showing how to start Windows 8 in "Safe Mode with Networking":

Windows 10 Nutzer: Klicken Sie auf das Windows Logo und wählen Sie die Power Schaltfläche. Im geöffneten Menü klicken Sie auf "Neu starten", während Sie die "Umschalttaste" auf Ihrer Tastatur gedrück halten. Im "Eine Option wählen" Fenster klicken Sie auf "Fehlerdiagnose", wählen Sie dann "Erweiterte Optionen". Im erweiterte Optionen Menü, wählen Sie "Starteinstellungen" und klicken Sie auf das "Neu starten" Feld. Im folgenden Fenster sollten Sie die "F5" Taste Ihrer Tastatur drücken. Das wird Ihr Betriebssystem im Abgesicherten Modus mit Netzwerktreibern neu starten.

Das Video zeigt, wie man Windows 10 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

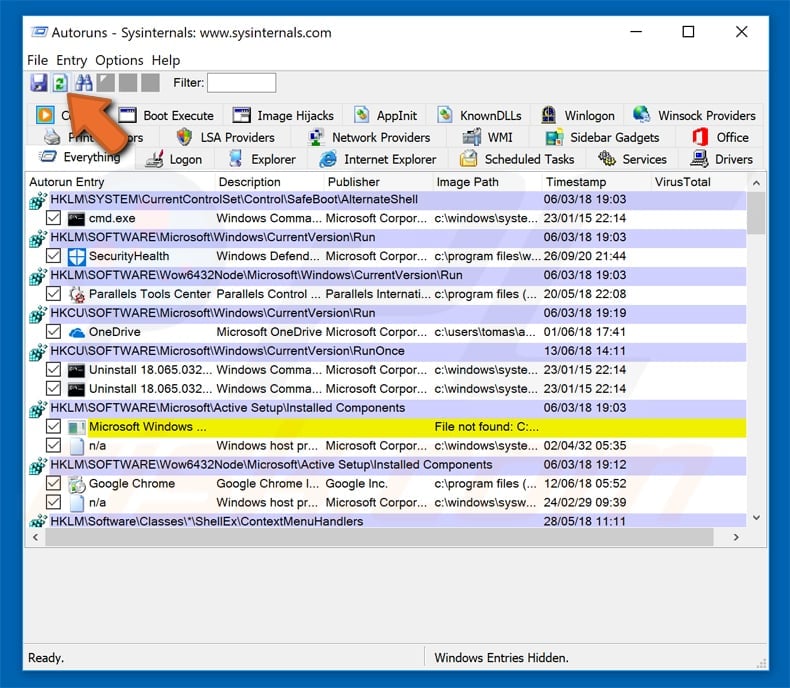

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

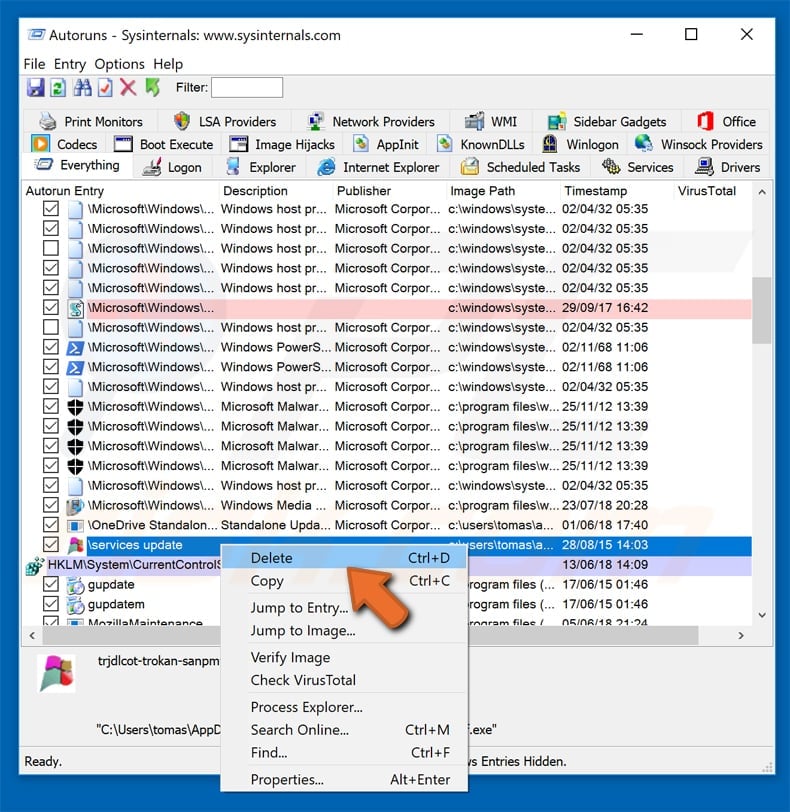

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Sie sollten ihren vollständigen Pfad und Namen aufschreiben. Beachten Sie, dass einige Malware ihre Prozessnamen und legitimen Prozessnamen von Windows versteckt. Jetzt ist es sehr wichtig, dass Sie keine Systemdateien entfernen. Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, machen Sie einen Rechtsklick über den Namen und wählen Sie "Löschen".

Nachdem die Malware durch die Autoruns Anwendung entfernt wurde (dies stellt sicher, dass die Malware sich beim nächsten Hochfahren des Systems nicht automatisch ausführt), sollten Sie nach dem Namen der Malware auf Ihrem Computer suchen. Stellen Sie sicher, dass Sie alle versteckten Dateien und Ordner aktivieren bevor Sie fortfahren. Wenn Sie die Datei oder Malware gefunden haben, entfernen Sie diese.

Starten Sie Ihren Computer in normalen Modus. Die Befolgung dieser Schritte sollte beim Entfernen jeglicher Malware von Ihrem Computer helfen. Beachten Sie, dass die manuelle Entfernung von Bedrohungen fortgeschritten Computerfähigkeiten voraussezt. Es wird empfohlen, die Entfernung von Malware Antivirus- und Anti-Malware-Programmen zu überlassen. Diese Schritte könnten bei fortgeschrittenen Malwareinfektionen nicht funktionieren. Es ist wie immer besser, eine Infektion zu vermeiden, anstatt zu versuchen, Malware danch zu entfernen. Um Ihren Computer sicher zu halten, stellen Sie sicher, dass Sie die neuesten Updates des Betriebssystems installieren und Antivirus-Software benutzen.

Um sicher zu sein, dass Ihr Computer frei von Malware-Infektionen ist, empfehlen wir einen Scan mit Combo Cleaner Antivirus für Windows.

Teilen:

Tomas Meskauskas

Erfahrener Sicherheitsforscher, professioneller Malware-Analyst

Meine Leidenschaft gilt der Computersicherheit und -technologie. Ich habe mehr als 10 Jahre Erfahrung in verschiedenen Unternehmen im Zusammenhang mit der Lösung computertechnischer Probleme und der Internetsicherheit. Seit 2010 arbeite ich als Autor und Redakteur für PCrisk. Folgen Sie mir auf Twitter und LinkedIn, um über die neuesten Bedrohungen der Online-Sicherheit informiert zu bleiben.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

SpendenDas Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden

▼ Diskussion einblenden