Vermeiden Sie einen Betrug durch LAB Bot Email

![]() Verfasst von Tomas Meskauskas am (aktualisiert)

Verfasst von Tomas Meskauskas am (aktualisiert)

Was ist "LAB Bot Email"?

"LAB Bot" E-Mail ist ein Betrugsbrief. Sein irreführender Betreff/Titel gibt an, dass die E-Mail vom Amazon Delivery Support stammt, sie hat jedoch nichts mit der Firma zu tun. Dieser Brief stammt weder von irgendwelchen oben genannten Firmenmitgliedern noch ist der Inhalt thematisch verwandt.

Der Brief behauptet, von einer datenspeicherhackenden, kriminellen Cybergruppe zu stammen, die angeblich den Cloud-Speicher des Empfängers gehackt hat. Diese Betrugsmasche wird mithilfe von "Panikmache" vorangetrieben, in diesem Fall wird das Modell dafür verwendet, Benutzer dazu zu verleiten, zu zahlen um die Kriminellen daran zu hindern, ihre Daten zu missbrauchen.

Es muss betont werden, dass das Gerät des Benutzers nicht infiziert ist und die Daten von den Betrügern nicht gefährdet wurden.

Der irreführende Brief warnt die Empfänger, ihn nicht zu ignorieren, da er im Bezug zu ihren E-Mail-Adressen und ihren Cloud-Speicher steht. Er behauptet von einer Hackergruppe zu stammen, welche sich auf den unberechtigten Zugang zu dieser Art von Datenspeicher spezialisiert.

In der E-Mail heißt es, dass die Benutzer die E-Mail erhalten haben - sie wurden bereits gehackt. Diese Betrüger präsentierten sich als Softwareentwickler, die eine Anwendung zum Stehlen von Daten erstellt haben.

Dieses bösartige Programm kann angeblich Dateien aus dem Cloud-Speicher über betroffene E-Mail-Konten herausfiltern. In dem Brief wird dann weiter erläutert, dass es verschiedene Cloud-Speicherdienste gibt, auf die diese gefälschte Malware zugreifen kann, z. B. Google Drive, OneDrive, iCloud und ähnliche.

Sofern die Benutzer nicht zahlen, werden die von dieser Software "gesammelten" Daten entweder in einem Darknet-Forum veröffentlicht und/oder mit allen E-Mail-Kontakten der Empfänger geteilt. Die Veröffentlichung von kompromittierendem Material kann verhindert werden, indem 0,20753 in Bitcoin-Kryptowährung (ca. 1500 US-Dollar) innerhalb von fünf Tagen auf den Bitcoin-Wallet der Kriminellen überwiesen werden.

Diese Betrugsmasche besagt, dass dies der einzige Weg ist, um diesen Prozess zu stoppen. Um die Cryptowallet-Adresse zu erhalten, müssen Benutzer den im Brief angegebenen QR-Code mit ihrem Mobilgerät scannen.

Darüber hinaus wird den Empfängern mitgeteilt, dass der Countdown von fünf Tagen ab dem Moment, in dem der Brief geöffnet wird, der mithilfe von E-Mail-Trackern überwacht wird. Dieses Schema verbreitet keine schädlichen Inhalte und ist auch nicht bereits auf den Geräten der Benutzer vorhanden.

Es wird empfohlen, unabhängig der Richtigkeit ihrer Behauptungen, die Forderungen von Cyberkriminellen niemals zu erfüllen, da es keinerlei Garantien gibt, dass ihre Versprechungen nach Zahlung erfüllt werden.

| Name | LAB Bot Email-Betrug |

| Art der Bedrohung | Phishing, Betrug, Social Engineering, Schwindel |

| Falsche Behauptung | Betrüger geben an, das Gerät der Benutzer infiziert und Daten aus ihrem Cloud-Speicher herausgefiltert zu haben. |

| Höhe des Lösegelds | 0.20753 BTC |

| Verkleidung | Der Brief wird als Kunden-ID-Autorisierungsformular vom Amazon Delivery Support getarnt. |

| Symptome | Unbefugte Online-Käufe, geänderte Passwörter für Online-Konten, Identitätsdiebstahl, illegaler Zugriff auf den Computer. |

| Verbreitungsmethoden | Betrügerische E-Mails, betrügerische Online-Popup-Werbung, Suchmaschinen-Vergiftungstechniken, falsch geschriebene Domänen. |

| Schaden | Verlust sensibler privater Daten, Geldverlust, Identitätsdiebstahl. |

| Entfernung | Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. |

"CVE-2018-10562", "On this day I hacked your OS", "Hacker Who Has Access To Your Operating System" sind einige Beispiele für weitere Betrugsmaschen, die der "LAB Bot" E-Mail ähnlich sind. Betrügerische E-Mails haben verschiedene Modelle, die als Social Engineering und Panikmache bezeichnet werden.

Üblicherweise besteht ihr Zweck darin, Benutzer dazu zu verleiten, Zahlungen vorzunehmen, ihre persönlichen Informationen (z.B. Bankdaten) offenzulegen, Geräte von Empfängern mit Malware zu infizieren und so weiter. Das einzige Ziel dieser Programme ist es, Einnahmen für ihre Entwickler zu generieren.

Wie infizieren Spam-Kampagnen Computer?

Bei umfangreichen Spam-Kampagnen werden betrügerische/irreführende E-Mails versendet. Die E-Mails werden normalerweise als "wichtig", "offiziell", "dringend" und ähnliches hervorgehoben.

Infektionen werden durch angehängte virulente Dateien (oder über Links, die zu ihnen führen) verursacht. Die Dateiformate sind vielfältig, zum Beispiel: Microsoft Office- und PDF-Dokumente, Archivdateien (ZIP, RAR) und ausführbare Dateien (.exe, .run), JavaScript usw.

Wenn infektiöse Dateien ausgeführt, zum Laufen gebracht oder auf andere Weise geöffnet werden - wird der Infektionsprozess gestartet. Mit anderen Worten, löst das Öffnen dieser Dateien aus, dass sie damit anfangen, Malware herunterzuladen/zu installieren (z.B. Trojaner, Erpressersoftware usw.).

Systeminfektionen über schädliche MS Office-Dokumente werden durch Aktivieren von Makrobefehlen (z.B. das Bearbeiten zu ermöglichen) gestartet. In Microsoft Office-Versionen, die vor dem Jahr 2010 veröffentlicht wurden - wird die Infektion jedoch in dem Moment eingeleitet, in dem das Dokument geöffnet wird.

Wie kann die Installation von Malware vermieden werden?

Es ist wichtig, keine verdächtigen und/oder irrelevanten E-Mails zu öffnen, insbesondere jene, die von unbekannten Absendern (Adressen) empfangen wurden. Alle Anhänge (und Links), die sich in zweifelhaften E-Mails befinden - dürfen wegen des hohen Risikos einer Installation von Malware niemals geöffnet werden.

Eine häufige Verwendung von E-Mail-Diensten macht es für Benutzer nötig, regelmäßige Systemscans durchzuführen, um sicherzustellen, dass durch empfangene Briefe keinerlei bösartige Inhalte auf ihren Geräten installiert wurde. Es wird empfohlen, Microsoft Office-Versionen zu verwenden, die nach dem Jahr 2010 veröffentlicht wurden.

Die neueren Versionen verfügen über den Modus "Geschützte Ansicht", der verhindert, dass bösartigee Makros Systeme in dem Moment infizieren, in dem virulente Dokumente geöffnet werden. Wenn Sie bereits bösartige Anhänge geöffnet haben, empfehlen wir einen Scan mit Combo Cleaner durchzuführen, um infiltrierte Malware automatisch zu entfernen.

Der im "LAB Bot"-E-Mail-Brief dargestellte Text:

Subject: Re: [ Amazon Delivery Support ] [ Notification ] Authorization Form Customer ID

[ Support ] - 8764337 bil ling-prob lem@amazon.comPlease do not ignore this message, as it refers to your account **************** and cloud storage.

We are a group of data storage hackers.

If you receive this message, we've already hack you.

We are software developers (Login And Backup or often called LAB Bot).Frequently asked questions (FAQs)

Q: What is the LAB Bot?

A: LAB is an automated application made by Bot using a special API request; the API can download all the data or files that are related to your cloud storage and send it to our server automatically via hacked email access.Q: Definitely, you'll think this is impossible!

A: Smartphones, Apple, Windows, etc. All have cloud storage data. Like Google with Gdrive, Microsoft with OneDrive, Apple with iCloud, and all cloud storage directly connected to an email account.Q: Why should you care about LAB Bot?

A: Lab Bot is automatically configured and has a five day grace period. On the fifth day, Lab Bot will accomplish its final task.

I.e., share backup data downloaded to the darknet forum publicly or to e-mail correspondence, contacts, social network, co-worker. (You certainly didn't want everyone to see or know your private files (documents, nude photos, hot videos, or others).Precisely what should you do?

To prevent all of this thing from happening, you need to send Bitcoin with the amount of 0.20753 Bitcoin - to my bitcoin wallet. (if you didn't know this, search 'how to buy bitcoin' on Google.)

BTC address:

Scan the QR code with your phone to get the address.So, to stop the LAB Bot process, it's only in one way; "make payments through Bitcoin in the amount of 0,20753 Bitcoin". You have five days to make a payment, and the time will start when this message opened; LAB Bot will know if you've already read the letter because it uses e-mail trackers.

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

▼ LADEN Sie Combo Cleaner herunter

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist Rcs Lt, die Muttergesellschaft von PCRisk. Lesen Sie mehr. Indem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu.

Schnellmenü:

- Was ist "LAB Bot Email"?

- SCHRITT 1. Manuelle Entfernung möglicher Malwareinfektionen.

- SCHRITT 2. Prüfen Sie, ob Ihr Computer sauber ist.

Wie entfernt man Malware manuell?

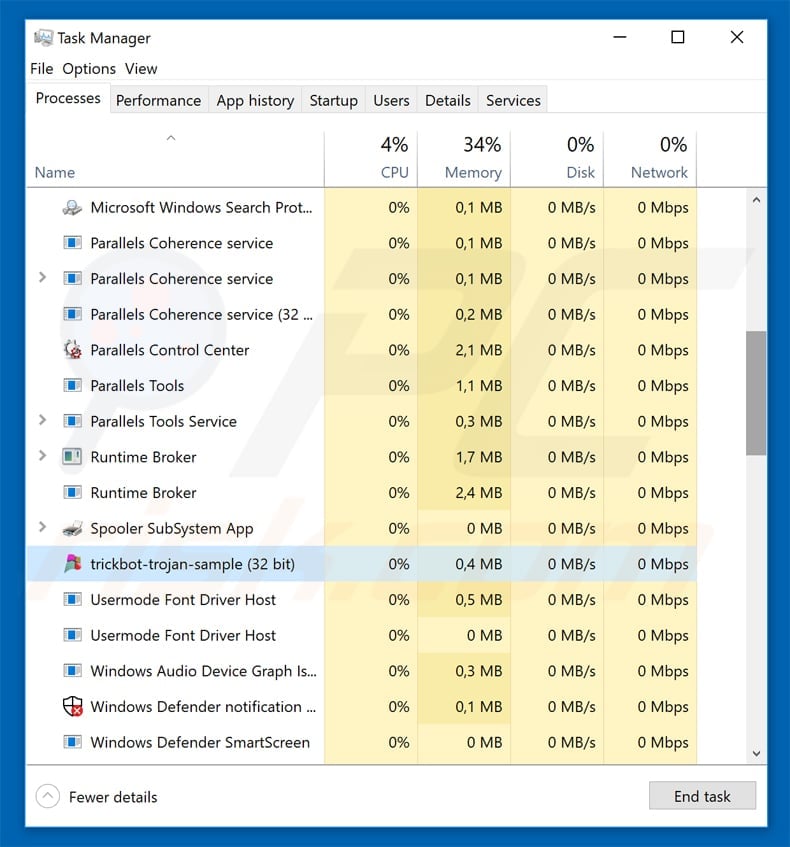

Die manuelle Entfernung einer Bedrohung ist ein komplizierter Prozess und es ist gewöhnlich besser, wenn Antivirus- oder Anti-Malware-Programme es automatisch machen. Um diese Malware zu entfernen, empfehlen wir Combo Cleaner zu verwenden. Wenn Sie Malware manuell entfernen möchten, müssen Sie zunächst den Namen der Malware identifizieren, die Sie entfernen möchten. Hier ist ein Beispiel eines verdächtigen Programms, das auf dem Computer eines Benutzers ausgeführt wird:

Wenn Sie die Liste von Programmen geprüft haben, die auf Ihrem Computer laufen, zum Beipiel mit dem Task-Manager, und ein Programm identifiziert haben, das verdächtig aussieht, sollten Sie mit diesen Schritten fortfahren:

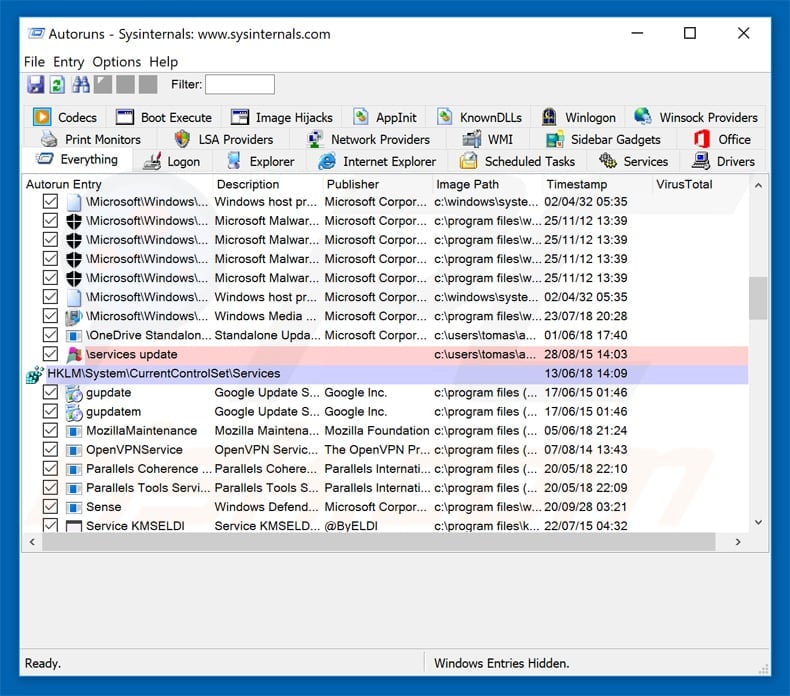

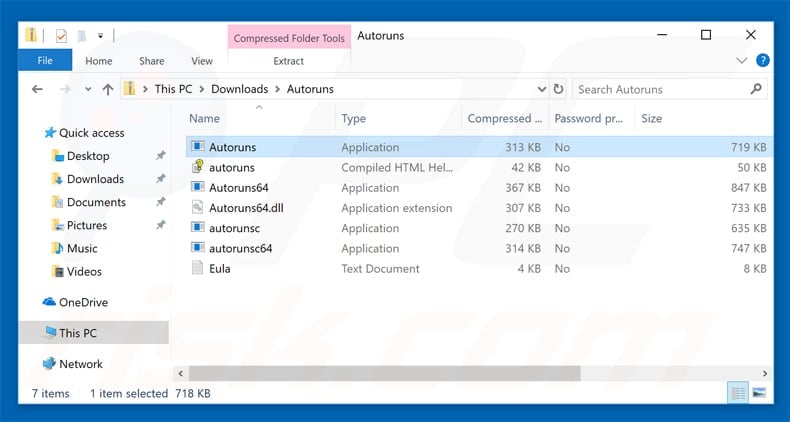

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

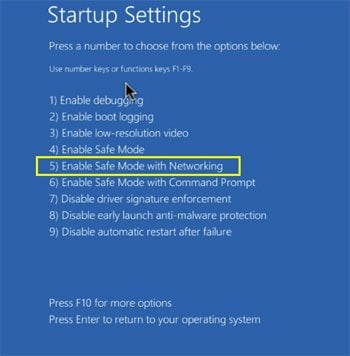

Starten Sie Ihren Computer im abgesicherten Modus:

Starten Sie Ihren Computer im abgesicherten Modus:

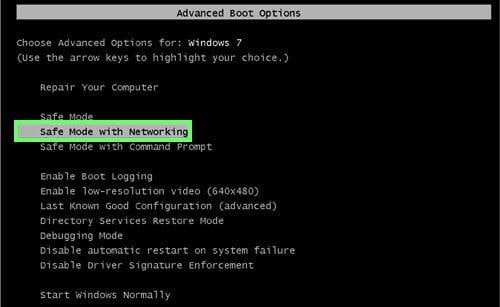

Windows XP und Windows 7 Nutzer: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, klicken Sie auf Herunterfahren, klicken Sie auf OK. Während Ihr Computer neu startet, drücken Sie die F8 Taste auf Ihrer Tastatur mehrmals bis Sie das Windows Erweiterte Optionen Menü sehen. Wählen Sie dann Abgesicherter Modus mit Netzwerktreibern aus der Liste.

Das Video zeigt, wie man Windows 7 im "Abgesicherten Modus mit Netzwerktreibern" startet:

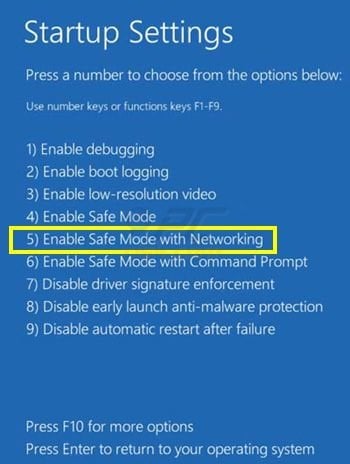

Windows 8 Nutzer: Gehen Sie auf den Windows 8 Startbildschirm, geben Sie Erweitert ein und wählen Sie Einstellungen in den Suchergebnissen aus. Klicken Sie auf Erweiterte Startoptionen, wählen Sie Erweiterten Start im geöffneten "Allgemeine PC Einstellungen" Fenster. Ihr Computer wird jetzt in das "Erweiterte Startoptionen Menü" starten. Klicken Sie auf das "Problembehandlung" Feld, dann klicken Sie auf "Erweiterte Optionen". Auf dem erweiterte Optionen Bildschirm, klicken Sie auf "Starteinstellungen". Klicken Sie auf "Neustart". Ihr PC wird in den Starteinstellungen Bildschirm starten. Drücken Sie "5" um im Abgesicherten Modus mit Netzwerktreibern zu starten.

Video showing how to start Windows 8 in "Safe Mode with Networking":

Windows 10 Nutzer: Klicken Sie auf das Windows Logo und wählen Sie die Power Schaltfläche. Im geöffneten Menü klicken Sie auf "Neu starten", während Sie die "Umschalttaste" auf Ihrer Tastatur gedrück halten. Im "Eine Option wählen" Fenster klicken Sie auf "Fehlerdiagnose", wählen Sie dann "Erweiterte Optionen". Im erweiterte Optionen Menü, wählen Sie "Starteinstellungen" und klicken Sie auf das "Neu starten" Feld. Im folgenden Fenster sollten Sie die "F5" Taste Ihrer Tastatur drücken. Das wird Ihr Betriebssystem im Abgesicherten Modus mit Netzwerktreibern neu starten.

Das Video zeigt, wie man Windows 10 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

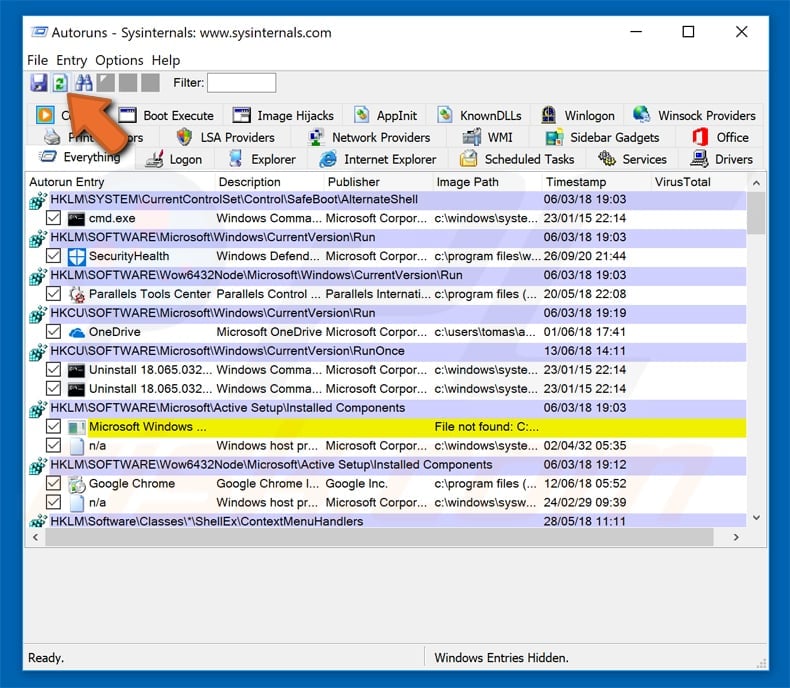

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

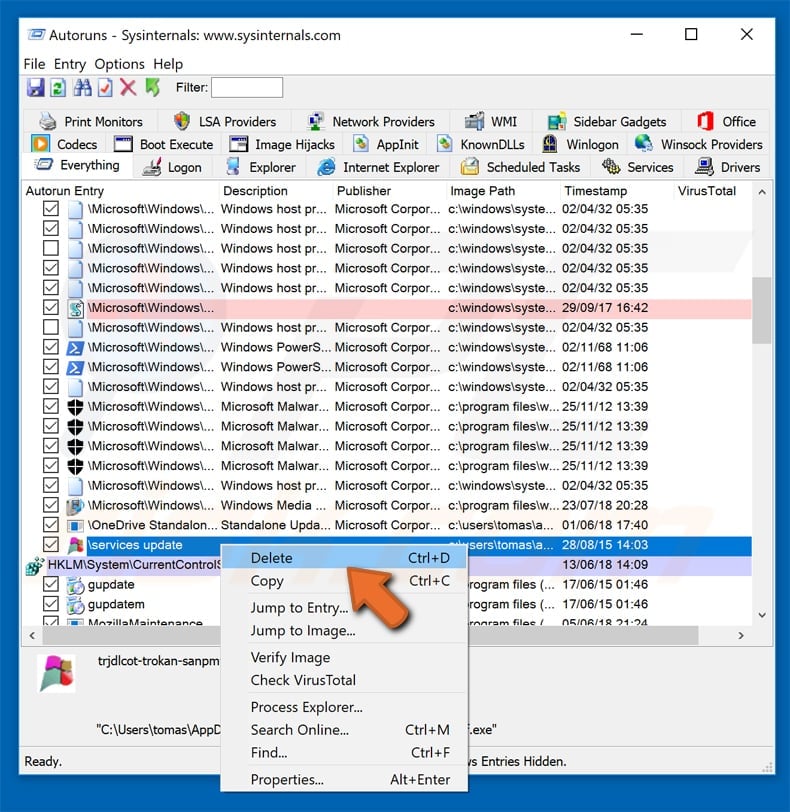

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

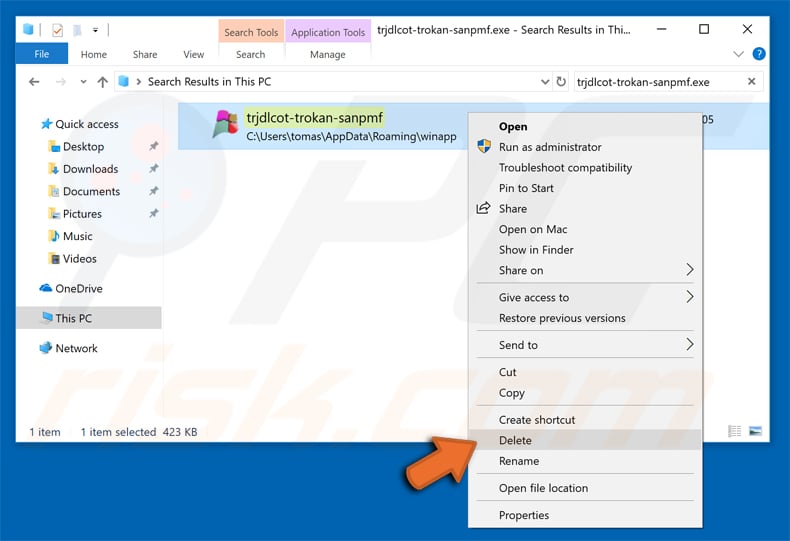

Sie sollten ihren vollständigen Pfad und Namen aufschreiben. Beachten Sie, dass einige Malware ihre Prozessnamen und legitimen Prozessnamen von Windows versteckt. Jetzt ist es sehr wichtig, dass Sie keine Systemdateien entfernen. Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, machen Sie einen Rechtsklick über den Namen und wählen Sie "Löschen".

Nachdem die Malware durch die Autoruns Anwendung entfernt wurde (dies stellt sicher, dass die Malware sich beim nächsten Hochfahren des Systems nicht automatisch ausführt), sollten Sie nach dem Namen der Malware auf Ihrem Computer suchen. Stellen Sie sicher, dass Sie alle versteckten Dateien und Ordner aktivieren bevor Sie fortfahren. Wenn Sie die Datei oder Malware gefunden haben, entfernen Sie diese.

Starten Sie Ihren Computer in normalen Modus. Die Befolgung dieser Schritte sollte beim Entfernen jeglicher Malware von Ihrem Computer helfen. Beachten Sie, dass die manuelle Entfernung von Bedrohungen fortgeschritten Computerfähigkeiten voraussezt. Es wird empfohlen, die Entfernung von Malware Antivirus- und Anti-Malware-Programmen zu überlassen. Diese Schritte könnten bei fortgeschrittenen Malwareinfektionen nicht funktionieren. Es ist wie immer besser, eine Infektion zu vermeiden, anstatt zu versuchen, Malware danch zu entfernen. Um Ihren Computer sicher zu halten, stellen Sie sicher, dass Sie die neuesten Updates des Betriebssystems installieren und Antivirus-Software benutzen.

Um sicher zu sein, dass Ihr Computer frei von Malware-Infektionen ist, empfehlen wir einen Scan mit Combo Cleaner.

▼ Diskussion einblenden