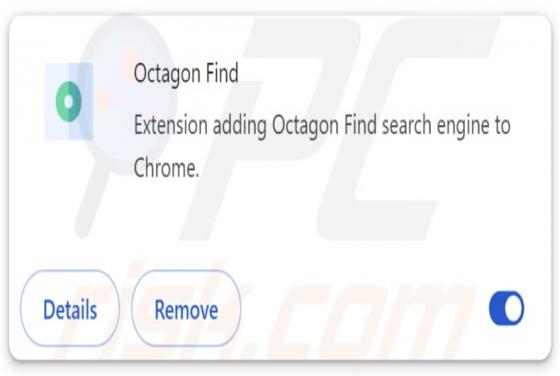

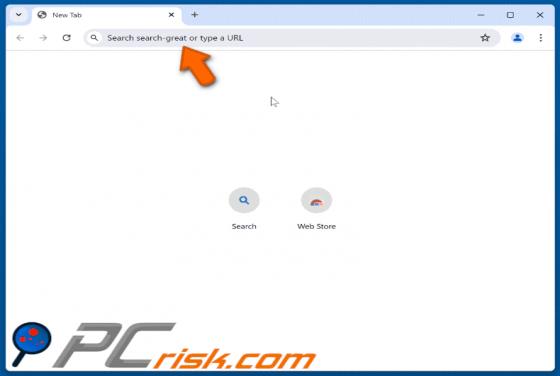

Search-great.com Weiterleitung

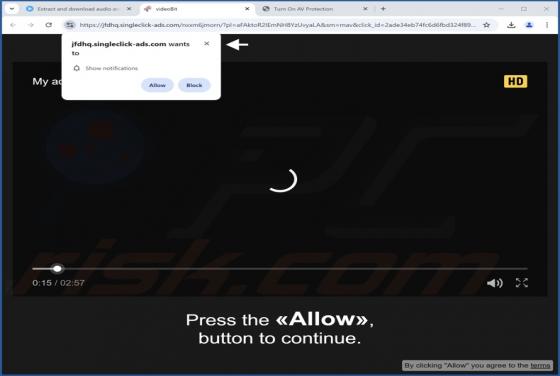

Wir haben search-great.com untersucht und festgestellt, dass es sich um eine gefälschte Suchmaschine handelt, die von unerwünschten Erweiterungen gefördert wird, die als Browser-Hijacker fungieren. Einer der Browser-Hijacker, der search-great.com fördert, ist My Horoscope Pro. Benutzer sollten sea