Bolingor.co.in Werbung

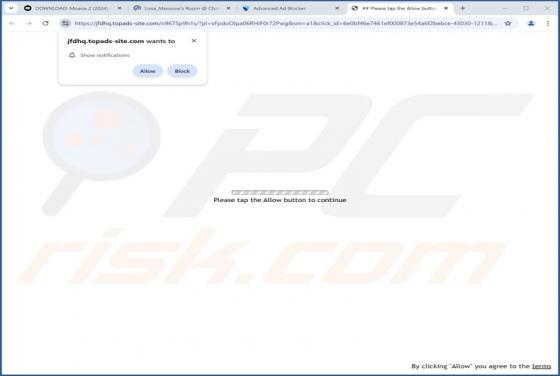

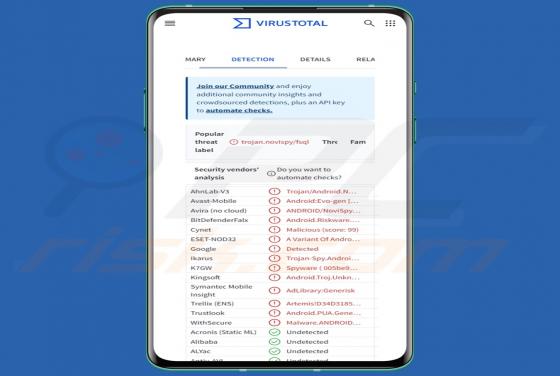

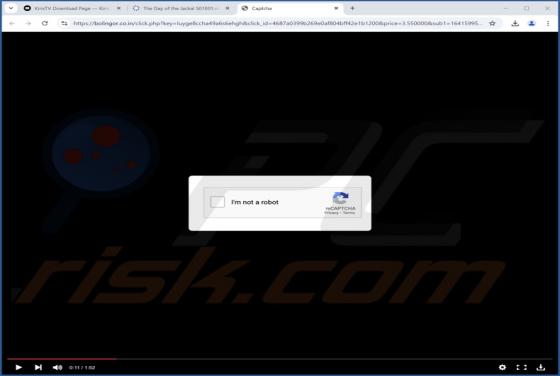

Unsere Forscher fanden die Seite bolingor.co[.]in, als sie verdächtige Websites untersuchten. Nach der Untersuchung dieser Seite stellten wir fest, dass sie Browser-Benachrichtigungsspam unterstützt und Benutzer auf andere (wahrscheinlich nicht vertrauenswürdige/gefährliche) Seiten umleitet. Die m