Vertrauen Sie dem E-Mail Betrug I have to share bad news with you nicht

![]() Verfasst von Tomas Meskauskas am (aktualisiert)

Verfasst von Tomas Meskauskas am (aktualisiert)

Was ist der I have to share bad news with you E-Mail Betrug?

Die Betrüger hinter Sextortion-E-Mails drohen Empfängern damit, demütigende Videos, Fotos von ihnen oder andere kompromittierende Informationen an Freunde, Mitarbeiter, Familie, Kontakten auf sozialen Netzwerken und so weiter zu senden, falls ein Lösegeld nicht bezahlt wird (normalerweise in Bitcoin). Normalerweise behaupten Betrüger, Computer mit Malware infiziert zu haben, die es ihnen ermöglichte, auf die Webcam zuzugreifen und auf diese kompromittierenden Videos, Fotos zuzugreifen.

Diesen E-Mails kann niemals vertraut werden. Diese E-Mails können größtenteils ignoriert werden. Es existieren weder Bilder noch Videos, die Betrüger behaupten, erhalten zu haben und drohen zu veröffentlichen.

Die Betrüger hinter dieser speziellen Sextortion-E-Mail behaupten, Zugriff auf Geräte zu haben, die Empfänger verwenden, um im Internet zu surfen und sie verwendet zu haben, um Surfaktivitäten zu verfolgen. Sie behaupten auch, Trojaner auf allen Geräten installiert zu haben, die Empfänger verwenden, um sich in ihre E-Mail-Konten einzuloggen und diesen Trojaner verwendet zu haben, um auf das Mikrofon, die Videokamera (Webcam) und die Tastatur) zuzugreifen, verschiedene Informationen, Fotos, den Browserverlauf heruntergeladen, Messenger, Konten von sozialen Netzwerken und E-Mail-Konten entführt, Chatverläufe und Kontaktlisten gestohlen zu haben.

Wie die meisten Sextortion-E-Mails, wird diese verwendet, um Empfänger dazu zu verleiten zu glauben, dass Malware auf ihren Computern peinliche Videos über die Webcam aufgenommen hat und dass diese Videos an Personen versendet werden, welche die Empfänger kennen (z.B. Freunde, Kollegen, Verwandte), falls sie kein Lösegeld zahlen. Betrüger verlangen, 950 US-Dollar in Bitcoins über die angegebene Bitcoin-Wallet-Adresse an sie zu senden und behaupten, dass Empfänger 48 Stunden haben, um das Lösegeld zu zahlen.

Es ist wichtig zu erwähnen, dass Sextortion-E-Mails manchmal echte Passwörter enthalten, die Empfänger in der Vergangenheit verwendet haben (oder immer noch verwenden). Normalerweise sind echte Passwörter enthalten, um es so aussehen zu lassen, als ob der Rest der E-Mail auch wahr ist. Betrüger beziehen sie aus dem Darknet (sie stammen von Datenpannen). In jedem Fall sollten diese Sextortion-Betrugsmaschen ignoriert werden.

| Name | I have to share bad news with you email scam |

| Art der Bedrohung | Phishing, Schwindel, Social Engineering, Betrug |

| Falsche Behauptung | Ein Trojaner auf Computern hat über deren Webcams demütigende Videos der Empfänger aufgenommen. |

| Cyberkriminellen- Kryptowallet Addressen | 1L6XxPRuLJdr6JCqw8dwNUm1wFLisrGREL, 1LKWDMofCWVgDSUH3Qoui6LxJ2VSUtsDCE, 1xPr18gM8YKsaiUkGz9MgpjtwcBQcME2i, 16aqr3rXxCtxa8AK3ErftnBQLfzyyhjpXJ |

| Höhe des Lösegelds | $950 |

| Symptome | Nicht autorisierte Online-Einkäufe, geänderte Online-Kontopasswörter, Identitätsdiebstahl, illegaler Zugriff auf den Computer. |

| Verbreitungsmethoden | Betrügerische E-Mails, betrügerische Online-Pop-up-Anzeigen, Techniken zur Vergiftung von Suchmaschinen und falsch geschriebene Domains. |

| Schaden | Verlust sensibler privater Informationen, Geldverlust, Identitätsdiebstahl. |

| Malware-Entfernung (Windows) | Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. |

Es ist wichtig anzumerken, dass Betrüger häufig E-Mail-Spoofing verwenden, um ihre E-Mails glaubwürdiger aussehen zu lassen. E-Mail-Spoofing ist eine Technik, die verwendet wird, um die Adresse des Absenders zu fälschen.

In der Regel verwenden Betrüger diese Technik, um Empfänger dazu zu verleiten zu glauben, dass eine E-Mail von irgendeiner seriösen Firma, einer Person, die sie kannten oder von ihnen selbst kam. Im dritten Fall versuchen Betrüger, Empfänger dazu zu verleiten zu glauben, dass sie tatsächlich einen Zugriff auf das E-Mail-Konto haben obwohl sie in Wahrheit einfach die E-Mail gespooft haben.

Weitere Beispiele für Sextortion-Betrugsmaschen sind "Within 96 Hours I'll Ruin Your Prestige Email Scam", "I Monitored Your Device On The Net For A Long Time Email Scam" und "I Know That You Visit 18+ Content Email Scam". Es ist wichtig zu erwähnen, dass E-Mails nicht nur dazu verwendet werden können, Empfänger dazu zu verleiten, finanzielle Transaktionen durchzuführen, sondern auch um Malware auf ihren Computern zu installieren.

Wie infizieren Spam-Kampagnen Computer?

Benutzer infizieren Computer über E-Mails, wenn sie bösartige Anhänge oder Dateien öffnen, die sie über Webseiten-Links in diesen E-Mails heruntergeladen haben. In den meisten Fällen versuchen Cyberkriminelle, Empfänger dazu zu verleiten, irgendein PDF- oder Microsoft Office-Dokument, irgendeine JavaScript-, ZIP-, RAR- oder andere Archivdatei, eine ausführbare Datei (z.B. .exe) zu öffnen.

Normalerweise reicht es aus, eine bösartige Datei auszuführen, um die Infektion zu starten. Obwohl schädliche Dokumente, die mit Microsoft Office 2010 oder neueren Versionen geöffnet wurden, keine Malware installieren können, es sei denn, Benutzer aktivieren die Bearbeitung/den Inhalt (Makrobefehle).

Dies liegt daran, dass Microsoft Office 2010 und neuere Versionen die Funktion "Geschützte Ansicht" haben, die verhindert, dass schädliche Dokumente Computer mit Malware zu infizieren. Daher ist es ratsam, Dokumente nicht mit älteren Versionen zu öffnen.

Wie kann die Installation von Malware vermieden werden?

Anhänge, Webseiten-Links in irrelevanten E-Mails, die von unbekannten, verdächtigen Absendern empfangen wurden, nicht geöffnet werden. Es ist wichtig sich daran zu erinnern, dass E-Mails dieser Art häufig als wichtige Briefe von seriösen Firmen getarnt werden.

Software sollte ausschließlich von offiziellen Webseiten und über direkte Links heruntergeladen werden. Es ist nicht ratsam, inoffizielle Webseiten, Downloadprogramme (oder Installationsprogramme) Dritter, Peer-to-Peer-Netzwerke wie Torrent Clients, eMule und ähnliche Werkzeuge, Quellen zum Herunterladen (oder Installieren) von Software zu verwenden.

Bereits installierte Programme und das Betriebssystem selbst sollten niemals mithilfe von inoffiziellen Werkzeugen aktualisiert oder aktiviert werden. Der einzige richtige und sichere Weg, um Software zu aktivieren oder zu aktualisieren, ist die Verwendung von Werkzeugen, eingebauten Funktionen von offiziellen Softwareentwicklern.

Darüber hinaus ist es nicht legal, "Cracking"-Werkzeuge oder raubkopierte (gehackte) Software zu verwenden. Außerdem wird empfohlen, das Betriebssystem mithilfe einer namhaften Anti-Virus- und Anti-Spyware-Software zu scannen und dies regelmäßig durchzuführen.

Wenn Sie bereits bösartige Anhänge geöffnet haben, empfehlen wir einen Scan mit Combo Cleaner durchzuführen, um infiltrierte Malware automatisch zu entfernen.

Aussehen der E-Mail (GIF):

Text in der E-Mail:

Subject: Payment from your account.

Greetings!I have to share bad news with you.

Approximately few months ago I have gained access to your devices, which you use for internet browsing.

After that, I have started tracking your internet activities.Here is the sequence of events:

Some time ago I have purchased access to email accounts from hackers (nowadays, it is quite simple to purchase such thing online).

Obviously, I have easily managed to log in to your email account (****@****.com).One week later, I have already installed Trojan virus to Operating Systems of all the devices that you use to access your email.

In fact, it was not really hard at all (since you were following the links from your inbox emails).

All ingenious is simple. =)This software provides me with access to all the controllers of your devices (e.g., your microphone, video camera and keyboard).

I have downloaded all your information, data, photos, web browsing history to my servers.

I have access to all your messengers, social networks, emails, chat history and contacts list.

My virus continuously refreshes the signatures (it is driver-based), and hence remains invisible for antivirus software.Likewise, I guess by now you understand why I have stayed undetected until this letter...

While gathering information about you, I have discovered that you are a big fan of adult websites.

You really love visiting porn websites and watching exciting videos, while enduring an enormous amount of pleasure.

Well, I have managed to record a number of your dirty scenes and montaged a few videos, which show the way you masturbate and reach orgasms.If you have doubts, I can make a few clicks of my mouse and all your videos will be shared to your friends, colleagues and relatives.

I have also no issue at all to make them available for public access.

I guess, you really don't want that to happen, considering the specificity of the videos you like to watch, (you perfectly know what I mean) it will cause a true catastrophe for you.Let's settle it this way:

You transfer $950 USD to me (in bitcoin equivalent according to the exchange rate at the moment of funds transfer), and once the transfer is received, I will delete all this dirty stuff right away.

After that we will forget about each other. I also promise to deactivate and delete all the harmful software from your devices. Trust me, I keep my word.This is a fair deal and the price is quite low, considering that I have been checking out your profile and traffic for some time by now.

In case, if you don't know how to purchase and transfer the bitcoins - you can use any modern search engine.Here is my bitcoin wallet: 1L6XxPRuLJdr6JCqw8dwNUm1wFLisrGREL, 1LKWDMofCWVgDSUH3Qoui6LxJ2VSUtsDCE, 1xPr18gM8YKsaiUkGz9MgpjtwcBQcME2i, 16aqr3rXxCtxa8AK3ErftnBQLfzyyhjpXJ, 1Hjpu99iHc3oi55ZJKf6RHhKbwit8vEzTS

You have less than 48 hours from the moment you opened this email (precisely 2 days).

Things you need to avoid from doing:

*Do not reply me (I have created this email inside your inbox and generated the return address).

*Do not try to contact police and other security services. In addition, forget about telling this to you friends. If I discover that (as you can see, it is really not so hard, considering that I control all your systems) - your video will be shared to public right away.

*Don't try to find me - it is absolutely pointless. All the cryptocurrency transactions are anonymous.

*Don't try to reinstall the OS on your devices or throw them away. It is pointless as well, since all the videos have already been saved at remote servers.Things you don't need to worry about:

*That I won't be able to receive your funds transfer.

- Don't worry, I will see it right away, once you complete the transfer, since I continuously track all your activities (my trojan virus has got a remote-control feature, something like TeamViewer).

*That I will share your videos anyway after you complete the funds transfer.

- Trust me, I have no point to continue creating troubles in your life. If I really wanted that, I would do it long time ago!Everything will be done in a fair manner!

One more thing... Don't get caught in similar kind of situations anymore in future!

My advice - keep changing all your passwords on a frequent basis

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

▼ LADEN Sie Combo Cleaner herunter

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist Rcs Lt, die Muttergesellschaft von PCRisk. Lesen Sie mehr. Indem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu.

Schnellmenü:

- Was ist der I have to share bad news with you E-Mail Betrug?

- SCHRITT 1. Manuelle Entfernung möglicher Malware-Infektionen.

- SCHRITT 2. Prüfen Sie, ob Ihr Computer sauber ist.

Wie entfernt man Malware manuell?

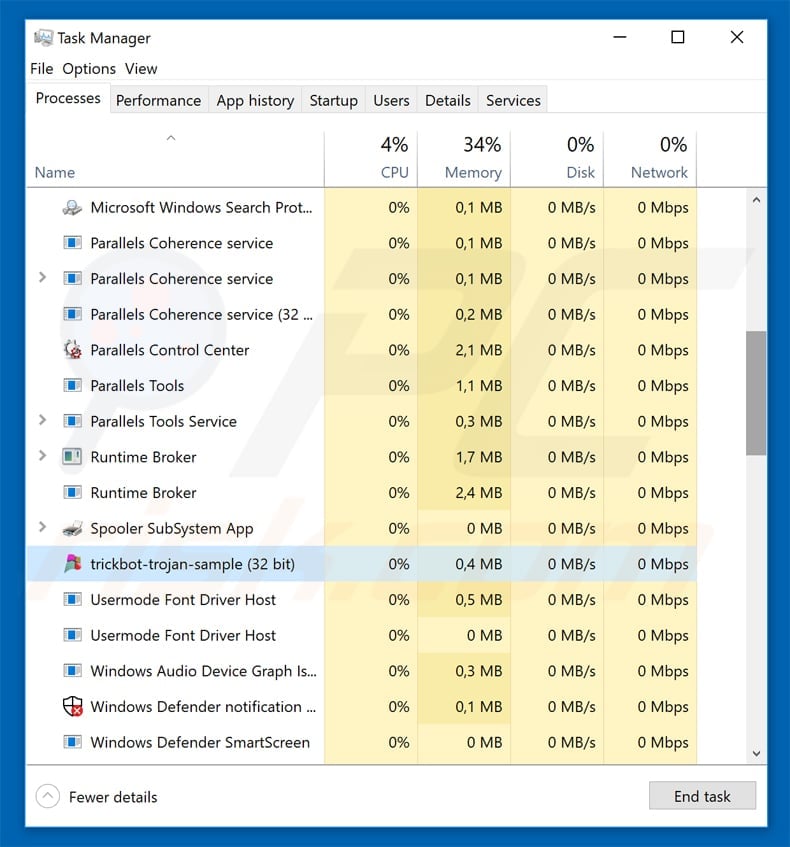

Die manuelle Entfernung einer Bedrohung ist eine komplizierte Aufgabe und es ist gewöhnlich besser, wenn Antivirus- oder Anti-Malware-Programme es automatisch machen. Um diese Malware zu entfernen, empfehlen wir Combo Cleaner zu verwenden. Wenn Sie Malware manuell entfernen möchten, müssen Sie zunächst den Namen der Malware identifizieren, die Sie entfernen möchten. Hier ist ein Beispiel eines verdächtigen Programms, das auf dem Computer eines Benutzers ausgeführt wird:

Wenn Sie die Liste von Programmen geprüft haben, die auf Ihrem Computer laufen, zum Beipiel mit dem Task-Manager, und ein Programm identifiziert haben, das verdächtig aussieht, sollten Sie mit diesen Schritten fortfahren:

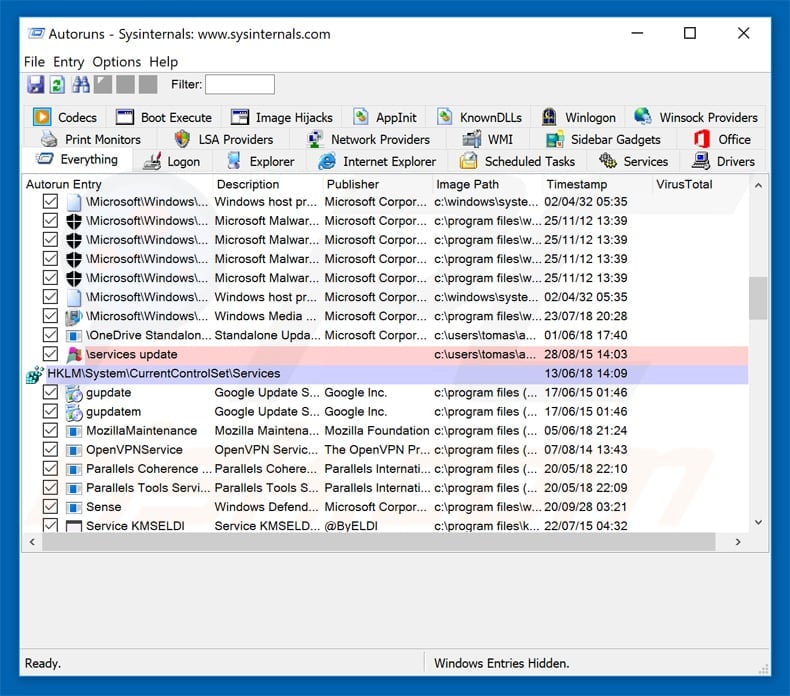

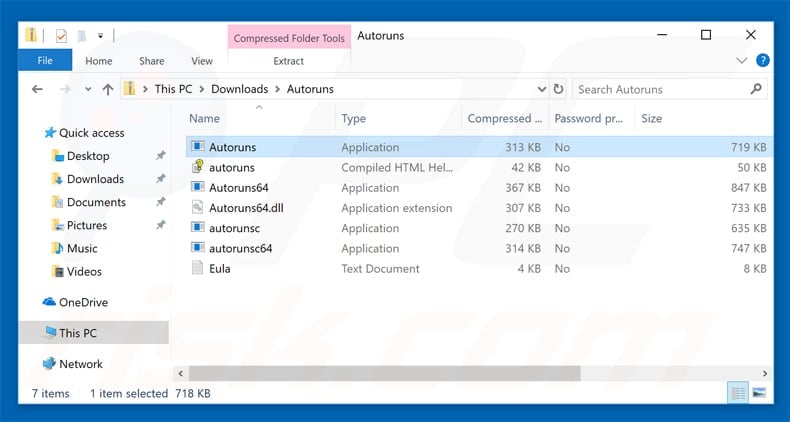

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

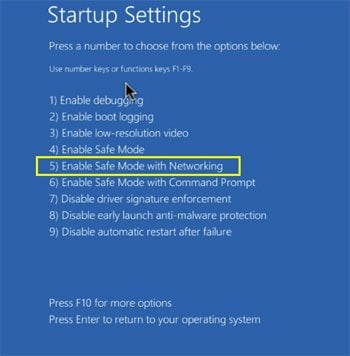

Starten Sie Ihren Computer im abgesicherten Modus:

Starten Sie Ihren Computer im abgesicherten Modus:

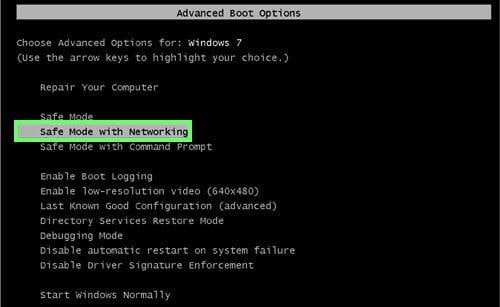

Windows XP und Windows 7 Nutzer: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, klicken Sie auf Herunterfahren, klicken Sie auf OK. Während Ihr Computer neu startet, drücken Sie die F8 Taste auf Ihrer Tastatur mehrmals bis Sie das Windows Erweiterte Optionen Menü sehen. Wählen Sie dann Abgesicherter Modus mit Netzwerktreibern aus der Liste.

Das Video zeigt, wie man Windows 7 im "Abgesicherten Modus mit Netzwerktreibern" startet:

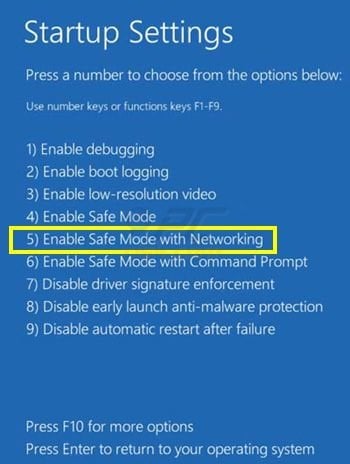

Windows 8 Nutzer: Gehen Sie auf den Windows 8 Startbildschirm, geben Sie Erweitert ein und wählen Sie Einstellungen in den Suchergebnissen aus. Klicken Sie auf Erweiterte Startoptionen, wählen Sie Erweiterten Start im geöffneten "Allgemeine PC Einstellungen" Fenster. Ihr Computer wird jetzt in das "Erweiterte Startoptionen Menü" starten. Klicken Sie auf das "Problembehandlung" Feld, dann klicken Sie auf "Erweiterte Optionen". Auf dem erweiterte Optionen Bildschirm, klicken Sie auf "Starteinstellungen". Klicken Sie auf "Neustart". Ihr PC wird in den Starteinstellungen Bildschirm starten. Drücken Sie "5" um im Abgesicherten Modus mit Netzwerktreibern zu starten.

Das Video zeigt, wie man Windows 8 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Windows 10 Nutzer: Klicken Sie auf das Windows Logo und wählen Sie die Power Schaltfläche. Im geöffneten Menü klicken Sie auf "Neu starten", während Sie die "Umschalttaste" auf Ihrer Tastatur gedrück halten. Im "Eine Option wählen" Fenster klicken Sie auf "Fehlerdiagnose", wählen Sie dann "Erweiterte Optionen". Im erweiterte Optionen Menü, wählen Sie "Starteinstellungen" und klicken Sie auf das "Neu starten" Feld. Im folgenden Fenster sollten Sie die "F5" Taste Ihrer Tastatur drücken. Das wird Ihr Betriebssystem im Abgesicherten Modus mit Netzwerktreibern neu starten.

Das Video zeigt, wie man Windows 10 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

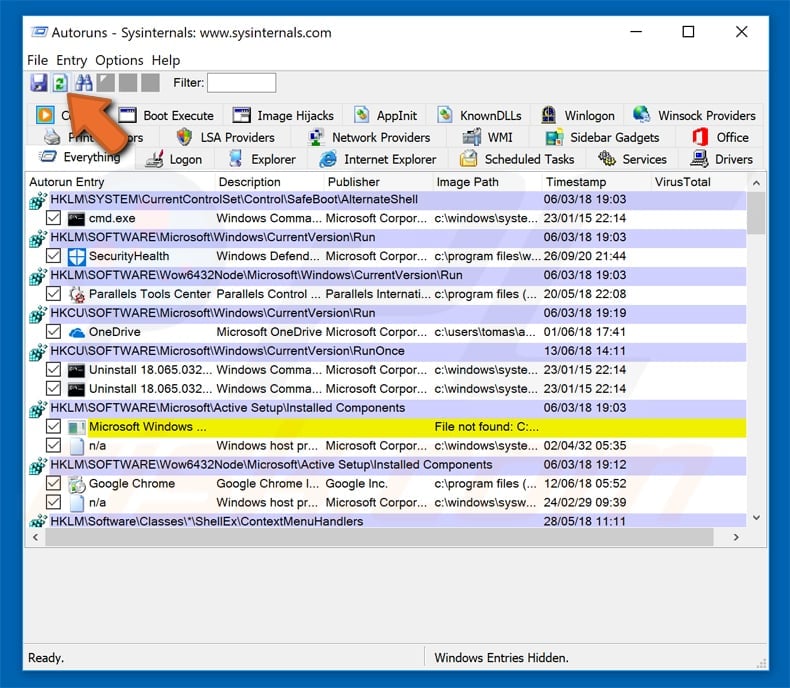

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verbergen". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verbergen". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

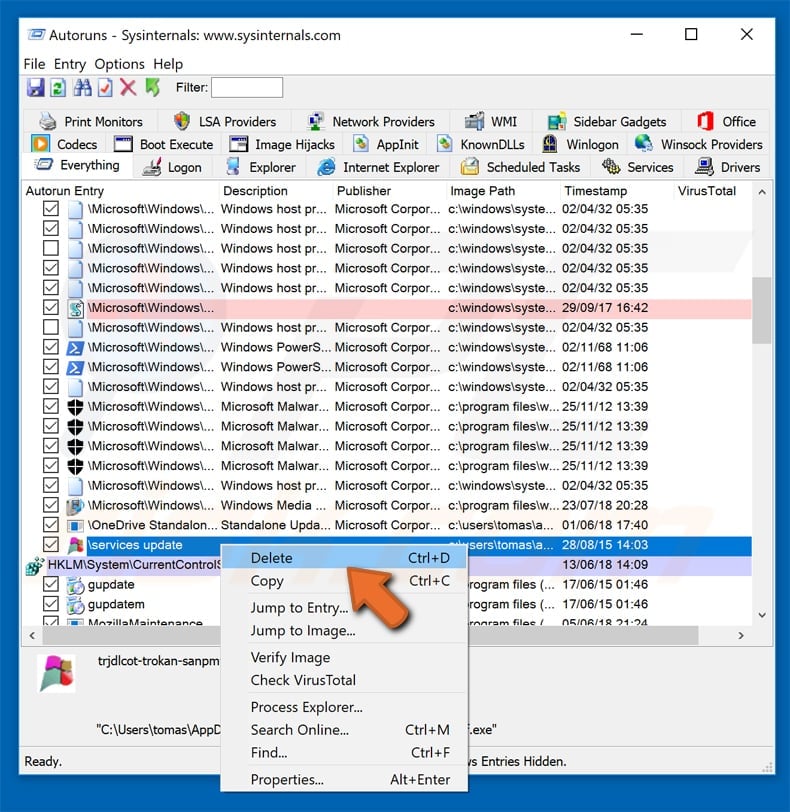

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Sie sollten ihren vollständigen Pfad und Namen aufschreiben. Beachten Sie, dass einige Malware ihre Prozessnamen und legitimen Prozessnamen von Windows versteckt. Jetzt ist es sehr wichtig, dass Sie keine Systemdateien entfernen. Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, machen Sie einen Rechtsklick über den Namen und wählen Sie "Löschen".

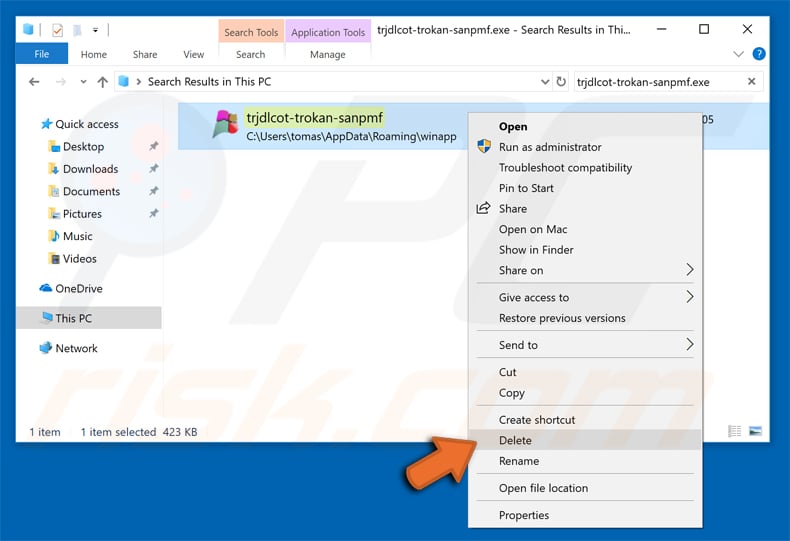

Nachdem die Malware durch die Autoruns Anwendung entfernt wurde (dies stellt sicher, dass die Malware sich beim nächsten Hochfahren des Systems nicht automatisch ausführt), sollten Sie nach dem Namen der Malware auf Ihrem Computer suchen. Stellen Sie sicher, dass Sie alle versteckten Dateien und Ordner aktivieren bevor Sie fortfahren. Wenn Sie die Datei oder Malware gefunden haben, entfernen Sie diese.

Starten Sie Ihren Computer in normalen Modus. Die Befolgung dieser Schritte sollte beim Entfernen jeglicher Malware von Ihrem Computer helfen. Beachten Sie, dass die manuelle Entfernung von Bedrohungen fortgeschritten Computerfähigkeiten voraussezt. Es wird empfohlen, die Entfernung von Malware Antivirus- und Anti-Malware-Programmen zu überlassen. Diese Schritte könnten bei fortgeschrittenen Malwareinfektionen nicht funktionieren. Es ist wie immer besser, eine Infektion zu vermeiden, anstatt zu versuchen, Malware danch zu entfernen. Um Ihren Computer sicher zu halten, stellen Sie sicher, dass Sie die neuesten Updates des Betriebssystems installieren und Antivirus-Software benutzen.

Um sicher zu sein, dass Ihr Computer frei von Malware-Infektionen ist, empfehlen wir einen Scan mit Combo Cleaner.

▼ Diskussion einblenden