So erkennt man Betrügereien, wie die Beneficiary/Inheritance Phishing-E-Mail

![]() Verfasst von Tomas Meskauskas am (aktualisiert)

Verfasst von Tomas Meskauskas am (aktualisiert)

Was ist der Beneficiary/Inheritance E-Mail-Betrug?

Im Allgemeinen versuchen Betrüger, die hinter E-Mail-Betrügereien, wie dieser stecken, Benutzer glauben zu machen, dass sie Begünstigte eines Testaments, einer Lebensversicherungspolice, etc. sind. Betrüger bitten Empfänger sie zu kontaktieren und bieten verschiedene Informationen. Irgendwann werden Empfänger gebeten, eine Bearbeitungs- oder Überweisungsgebühr zu zahlen.

Beachten Sie, dass Betrüger die Namen bestehender, oft gut bekannter Organisationen und Firmen benutzen, damit ihre E-Mails legitimer aussehen.

Mehr über den Beneficiary/Inheritance E-Mail-Betrug

Es gibt mindestens zwei Varianten dieses E-Mail-Betrugs. Einer davon ist als Mitteilung über die Freigabe von Geldern getarnt, in der behauptet wird, der Empfänger sei ein Begünstigter von 3.800.000.000 Dollar.

Eine weiterer ist als Nachricht über ein Testament einer an COVID-19 verstorbenen Person getarnt und behauptet, dass der Empfänger, der angeblich einen identischen Nachnamen hat, als Begünstigter von 21.300.000.000 Dollar genannt wird.

In den meisten Fällen werden die Empfänger, wenn sie mit den Betrügern, die hinter diesen E-Mails stehen, Kontakt aufnehmen oder ihnen antworten, aufgefordert, persönliche, sensible Informationen wie Kreditkartendaten anzugeben oder Geld zu überweisen (als Bearbeitungsgebühr, Überweisungsgebühr usw.).

D.h. die Betrüger versuchen, Geld oder vertrauliche Informationen zu erpressen, die für böswillige Zwecke verwendet werden können (z.B. für betrügerische Käufe und Transaktionen und zum Diebstahl von Identitäten).

| Name | Beneficiary/Inheritance E-Mail-Betrug |

| Art der Bedrohung | Phishing, Betrug, Social-Engineering, Schwindel. |

| Falsche Behauptung | Der Empfänger ist berechtigt, Ausschüttungen aus einem Testament oder einer Lebensversicherung zu erhalten. |

| Tarnung | Eine Nachricht der Dubai Islamic Bank. |

| Symptome | Unerlaubte Online-Einkäufe, geänderte Online-Kontopasswörter, Identitätsdiebstahl, illegaler Zugriff auf den Computer. |

| Verbreitungsmethoden | Betrügerische E-Mails, betrügerische Online-Pop-up-Werbung, Suchmaschinen-Vergiftungstechniken, falsch buchstabierte Domänen. |

| Schaden | Verlust sensibler, privater Informationen, Geldverlust, Identitätsdiebstahl. |

| Malware-Entfernung (Windows) | Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. |

Beispiele für ähnliche Betrügereien

"United Nations Online Lotto Email Scam", "USAA Email Scam" und "You Received A Transfer In The Amount Email Scam" sind Beispiele für andere Betrügereien. Beachten Sie, dass Cyberkriminelle E-Mails benutzen können, um Geld und sensible Informationen zu erpressen (wie Agent Tesla, Urnsif, TrickBot, Adwind, etc.).

Wie infizieren Spam-Kampagnen Computer?

Ransomware und andere Malware-Infektionen werden häufig über Malspam-Kampagnen, nicht vertrauenswürdige Dateien/Software-Downloadquellen, gefälschte (Drittparteien) Software-Aktualsierungswerkzeuge, Trojaner und inoffizielle Software Aktivierungswerkzeuge verbreitet. Mit Malspam senden Kriminelle E-Mails mit einem bösartigen Anhang oder fügen einen Webseiten-Link bei, der eine bösartige Datei herunterladen soll.

Das Hauptziel ist, die Empfänger zu verleiten eine Datei auszuführen, die den Computer mit Malware infiziert. Typischerweise hängen Cyberkriminelle ein Microsoft Office Dokument, PDF Dokument, einen Archivordner (ZIP, RAR), eine ausführbare Datei (.exe) oder JavaScript Datei an und warten, bis sie der Empfänger öffnet.

Beachten Sie, dass bösartige MS Office Dokumente Malware nur installieren können, wenn Benutzer das Bearbeiten des Inhalts (Makrobefehle) aktivieren. Wenn die Dokumente jedoch mit MS Office Versionen vor 2010 geöffnet werden, installieren die Dokumente automatisch bösartige Software, da diese älteren Versionen keinen "Geschützte Ansicht" Modus enthalten.

Beispiele für nicht vertrauenswürdige Dateien- und Software-Downloadquellen sind Peer-to-Peer-Netzwerke (Torrent-Clients), kostenlose File-Hosting-Webseiten, Freeware Downloadseiten und inoffizielle Webseiten. Diese werden verwendet, um bösartige Dateien zu verbreiten, indem sie als legitim oder regulär getarnt werden.

Wenn Benutzer die Dateien herunterladen und öffnen (ausführen), installieren Sie jedoch versehentlich Malware. Gefälschte Software-Aktualisierungswerkzeuge richten Schaden an, indem sie anstelle von Updates/Fixes für die installierte Software Malware installieren oder Mängel/Fehler veralteter Software ausnutzen.

Trojaner sind bösartige Programme, die Ketteninfektionen verursachen können, indem sie andere Software dieser Art installieren. Beachten Sie, dass Malware nur auf diese Art verbreitet werden kann, wenn Trojaner bereits auf Computern installiert wurden.

Inoffizielle Aktivierungswerkzeuge („Cracking“) sind illegale Programme, die angeblich lizenzierte Software kostenlose aktivieren und die Aktivierung umgehen. Sie installieren jedoch stattdessen oft andere bösartige Programme.

Wie vermeidet man die Installation von Malware?

Wir empfehlen Ihnen, sich vor dem Herunterladen/Installieren über die Software zu informieren. Verwenden Sie nur offizielle und überprüfte Downloadkanäle. Inoffizielle und kostenlose Filehosting-Webseiten, Peer-to-Peer-Netzwerke (BitTorrent, Gnutella, eMule) und andere Downloadprogramme Dritter bieten in der Regel schädliche und gebündelte Inhalte an und sind daher nicht vertrauenswürdig und sollten vermieden werden.

Lesen Sie beim Herunterladen/Installieren die Bedingungen, prüfen Sie alle möglichen Optionen, verwenden Sie die Einstellungen „Benutzerdefiniert/Erweitert“ und lehnen Sie zusätzliche Anwendungen, Werkzeuge, Funktionen usw. ab. Aufdringliche Werbung erscheint in der Regel seriös, kann aber auf dubiose und bösartige Webseiten weiterleiten (z. B. Glücksspiel, Pornografie, Erwachsenen-Dating und viele andere).

Wenn Sie auf Werbung oder Weiterleitungen dieser Art stoßen, überprüfen Sie Ihr System und entfernen Sie sofort alle zweifelhaften Anwendungen und Browsererweiterung/Plug-ins. Wenn Sie bereits bösartige Anhänge geöffnet haben, empfehlen wir einen Scan mit Combo Cleaner, um infiltrierte Malware automatisch zu entfernen.

Im Beneficiary/Inheritance E-Mail-Betrug angezeigter Text:

Subject: DEAR BENEFICIARY

Dubai Islamic Bank

P.O.Box 1080, Dubai

United Arab EmiratesDear Beneficiary

We wish to congratulate and inform you that after thorough review of your Inheritance/Contract funds transfer release documents in conjunction with the World Bank and the International Monetary Fund assessment report, your payment file was forwarded to us for immediate transfer of a part-payment of US$3,800,000.00(Three Million Eight Hundred Thousand United States Dollars) to your designated bank account from their offshore account with us.

The audit reports given to us, shows that you have been going through hard times to see to the release of your funds, which has been delayed by some dubious officials.

We therefore advice that you stop further communication with any correspondence outside this office.

Kindly reconfirm your details to enable us credit your account through online or by telegraphic transfer and send copies of the funds transfer release documents to you and your bankers for confirmation.

Should you follow our directives, your funds will be credited and reflect in your bank account within five (5) bank working days.

For further details and assistance on this Remittance Notification, kindly provide us with the below details:

FULL NAME AND AGE:

TELEPHONE AND MOBILE NUMBERS:

FULL CONTACT ADDRESSNagaraj Ramakrishnan

Chief Credit Officer,

Dubai Islamic Bank/EIB

Dubai, United Arab Emirates.

Screenshot der Variante mit dem Thema Coronavirus:

Text in dieser Variante:

Subject: Dear beneficiary

Dear Friend,

I am pleased to write you this letter for the following reasons:- One

of my clients who died as a result of COVID-19 VIRUS in January, in His Will, left

for someone who bears your surname his entire Cash deposit valued Twenty

One Million Three Hundred Thousand Dollars (US$21,300,000.00). The

truth is that, l do not know if you are the beneficiary or not. l have

tried severally to locate the name on the will without success since l

have contacted you,

Can you please get back to me urgently if you are capable of investing

this fund for any profitable business in your Country, get back to me

for further explanation if you are interested. Please reply to the email below.

Regards

Barr. Tyrone Reid

Private Email: tyronereid@protonmail.com

Eine weitere Variante der „Beneficiary/Inheritance“ Betrugs-E-Mail:

Darin dargestellter Text:

Subject: URGENT REPLY IS NEEDED FROM YOU

Attn: Beneficiary:

Congratulations!! Your payment has been approved and endorsed, with the instruction and approvals are given from the Authorities Due to the incessant scam activities going around the globe, the Authorities has instructed our Financial Institution to use high Performance in Banking System to set up a Personal Online Banking Account.

The sum of US$15,500,000.00 was deposited in our bank, The Management has resolved to open Personal On-line Banking Account for you with our bank and then give you the on-line access which will enable you to check and make electronics wire transfer out to any part of the world of your choice.

Kindly send the below information to enable us to set the account open for you.

Full Name:..................

Full Address:.........................

Direct Cellphone Number:..........

PASSPORT AND ID CARDS:.................

YOUR OCCUPATION.........

POSITION.........

DATE OF BIRTH..............Looking forward to your next letter

Regards

Thanks for banking with us,

Mr.Charles Goodman.

A/C Online Payment Officer,

US Capital Bank Branch North Carolina,

United States of America

Eine weitere Variante der „Beneficiary/Inheritance“ Spam-E-Mail:

Darin dargestellter Text:

Subject: Memo !

Attn: Beneficiary,

With due regards to your overdue contract/inheritance funds as

recovered and under the custody of the United Nations fund recovery

committee, thus, considering the overdue duration of your inability

to receive the funds.we write to you in respect of the amount which we have successfully

passed a payment mandate to the paying bank and they are ready to wire

Your payment of (Ten Million Five Hundred Thousand United States

Dollars) USD$10.5M into your receiving bank account.However, we advise you to forward your full names, Cell phone

number/WhatsApp number,Company name, position and address, banking

information and Copy of your int’l passport OR DRIVERS LICENSE to us.As soon as we receive all the requested information from you, we will

proceed with the transfer into your account.Yours faithfully,

Mr Edward Guckin

UN Debt Reconciliation.

Email:m.guckin@aol.com

Email:guckinedward62@gmail.com

Tel:+1 5137177979

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

▼ LADEN Sie Combo Cleaner herunter

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist Rcs Lt, die Muttergesellschaft von PCRisk. Lesen Sie mehr. Indem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu.

Schnellmenü:

- Was ist Beneficiary/Inheritance Spam?

- Bösartige E-Mail-Arten.

- Wie entdeckt man eine bösartige E-Mail?

- Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

Bösartige E-Mail-Arten:

![]() Phishing E-Mails

Phishing E-Mails

Meistens verwenden Cyberkriminelle betrügerische E-Mails, um Internetnutzer dazu zu bringen, ihre sensiblen privaten Daten preiszugeben, z. B. Anmeldedaten für verschiedene Online-Dienste, E-Mail-Konten oder Online-Banking-Daten.

Solche Angriffe werden als Phishing bezeichnet. Bei einem Phishing-Angriff versenden Cyberkriminelle in der Regel eine E-Mail-Nachricht mit dem Logo eines beliebten Dienstes (z. B. Microsoft, DHL, Amazon, Netflix), erzeugen eine Dringlichkeit (falsche Lieferadresse, abgelaufenes Kennwort usw.) und platzieren einen Link, von dem sie hoffen, dass ihre potenziellen Opfer darauf klicken.

Nach dem Anklicken des Links in einer solchen E-Mail-Nachricht werden die Opfer auf eine gefälschte Website umgeleitet, die der Original-Webseite identisch oder sehr ähnlich aussieht. Die Opfer werden dann aufgefordert, ihr Passwort, ihre Kreditkartendaten oder andere Informationen einzugeben, die von den Cyberkriminellen gestohlen werden.

![]() E-Mails mit bösartigen Anhängen

E-Mails mit bösartigen Anhängen

Ein weiterer beliebter Angriffsvektor ist E-Mail-Spam mit bösartigen Anhängen, die die Computer der Benutzer mit Malware infizieren. Bösartige Anhänge enthalten in der Regel Trojaner, die Passwörter, Bankdaten und andere sensible Informationen stehlen können.

Bei solchen Angriffen besteht das Hauptziel der Cyberkriminellen darin, ihre potenziellen Opfer dazu zu bringen, einen infizierten E-Mail-Anhang zu öffnen. Um dieses Ziel zu erreichen, wird in den E-Mail-Nachrichten in der Regel über kürzlich erhaltene Rechnungen, Faxe oder Sprachnachrichten gesprochen.

Wenn ein potenzielles Opfer auf die Verlockung hereinfällt und den Anhang öffnet, wird sein Computer infiziert, und die Cyberkriminellen können eine Menge vertraulicher Informationen sammeln.

Es ist zwar eine kompliziertere Methode, um persönliche Daten zu stehlen (Spam-Filter und Antivirenprogramme erkennen solche Versuche in der Regel), aber wenn sie erfolgreich ist, können Cyberkriminelle eine viel breitere Palette von Daten erhalten und Informationen über einen langen Zeitraum sammeln.

![]() Sex-Erpressungs-E-Mails

Sex-Erpressungs-E-Mails

Dies ist eine Art von Phishing. In diesem Fall erhalten die Nutzer eine E-Mail, in der behauptet wird, dass ein Cyberkrimineller auf die Webcam des potenziellen Opfers zugreifen konnte und ein Video von dessen Masturbation aufgenommen hat.

Um das Video loszuwerden, werden die Opfer aufgefordert, ein Lösegeld zu zahlen (normalerweise in Bitcoin oder einer anderen Kryptowährung). All diese Behauptungen sind jedoch falsch - Nutzer, die solche E-Mails erhalten, sollten sie ignorieren und löschen.

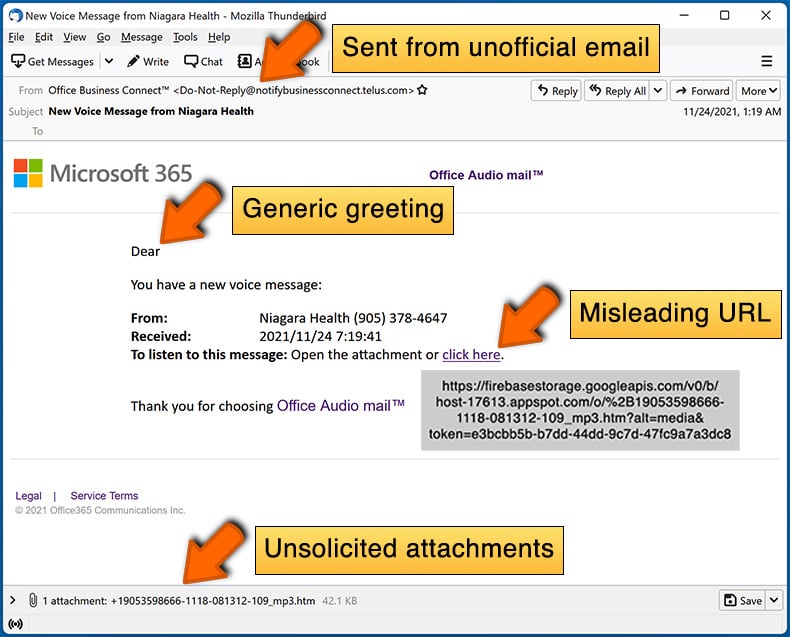

Wie entdeckt man eine bösartige E-Mail?

Während Cyberkriminelle versuchen, ihre Köder-E-Mails vertrauenswürdig aussehen zu lassen, gibt es einige Dinge, auf die Sie achten sollten, wenn Sie versuchen, eine Phishing-E-Mail zu erkennen:

- Überprüfen Sie die ("von") E-Mail-Adresse des Absenders: Fahren Sie mit der Maus über die Absenderadresse und prüfen Sie, ob sie seriös ist. Wenn Sie beispielsweise eine E-Mail von Microsoft erhalten haben, sollten Sie überprüfen, ob die E-Mail-Adresse @microsoft.com lautet und nicht etwas Verdächtiges wie @m1crosoft.com, @microsfot.com, @account-security-noreply.com usw.

- Prüfen Sie auf allgemeine Begrüßungen: Wenn die Begrüßung in der E-Mail "Sehr geehrter Benutzer", "Sehr geehrter @youremail.com", "Sehr geehrter Kunde" lautet, sollte dies misstrauisch machen. In der Regel werden Sie von Unternehmen mit Ihrem Namen angesprochen. Das Fehlen dieser Information könnte ein Hinweis auf einen Phishing-Versuch sein.

- Überprüfen Sie die Links in der E-Mail: Fahren Sie mit der Maus über den Link in der E-Mail. Wenn Ihnen der Link verdächtig vorkommt, klicken Sie ihn nicht an. Wenn Sie zum Beispiel eine E-Mail von Microsoft erhalten haben und der Link in der E-Mail anzeigt, dass er zu firebasestorage.googleapis.com/v0... führt, sollten Sie ihm nicht trauen. Klicken Sie am besten nicht auf die Links in den E-Mails, sondern besuchen Sie die Webseite des Unternehmens, von dem Sie die E-Mail erhalten haben.

- Vertrauen Sie nicht blindlings auf E-Mail-Anhänge: In der Regel fordern seriöse Unternehmen Sie auf, sich auf ihrer Website anzumelden und dort Dokumente einzusehen. Wenn Sie eine E-Mail mit einem Anhang erhalten haben, sollten Sie diese mit einem Virenschutzprogramm überprüfen. Infizierte E-Mail-Anhänge sind ein gängiges Angriffsmittel von Cyberkriminellen.

Um das Risiko des Öffnens von Phishing- und bösartigen E-Mails zu minimieren, empfehlen wir die Verwendung von Combo Cleaner.

Beispiel für eine Spam-E-Mail:

Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

- Wenn Sie auf einen Link in einer Phishing-E-Mail geklickt und Ihr Passwort eingegeben haben, sollten Sie Ihr Passwort so bald wie möglich ändern. Normalerweise sammeln Cyberkriminelle gestohlene Zugangsdaten und verkaufen sie dann an andere Gruppen, die sie für böswillige Zwecke verwenden. Wenn Sie Ihr Kennwort rechtzeitig ändern, haben die Kriminellen wahrscheinlich nicht genug Zeit, um Schaden anzurichten.

- Wenn Sie Ihre Kreditkartendaten eingegeben haben, wenden Sie sich so schnell wie möglich an Ihre Bank und erklären Sie die Situation. Es ist gut möglich, dass Sie Ihre kompromittierte Kreditkarte sperren und eine neue Karte beantragen müssen.

- Wenn Sie Anzeichen für einen Identitätsdiebstahl feststellen, sollten Sie sich umgehend an die Federal Trade Commission wenden. Diese Institution wird Informationen über Ihre Situation sammeln und einen persönlichen Wiederherstellungsplan erstellen.

- Wenn Sie einen bösartigen Anhang geöffnet haben, ist Ihr Computer wahrscheinlich infiziert. Sie sollten ihn mit einem seriösen Antivirenprogramm scannen. Zu diesem Zweck empfehlen wir die Anwendung Combo Cleaner.

- Helfen Sie anderen Internetnutzern - melden Sie Phishing-E-Mails an die Anti-Phishing Arbeitsgruppe, das Beschwerdezentrum für Internetverbrechen des FBI, das nationale Betrugsinformationszentrum und das U.S. Justizministerium.

Häufig gestellte Fragen (FAQ)

Warum habe ich diese E-Mail erhalten?

Höchstwahrscheinlich haben die Betrüger diese E-Mail an viele Adressen geschickt (alle Empfänger haben das gleiche Schreiben erhalten). Die meisten Betrüger verwenden E-Mail-Adressen, die nach Datenschutzverletzungen durchsickern.

Ich habe meine persönlichen Informationen freigegeben, als ich durch diese E-Mail hereingelegt wurde. Was soll ich nun tun?

Wenn Sie sensible Informationen wie Anmeldedaten (Benutzernamen, IDs, Passwörter usw.) angegeben haben, ändern Sie Ihre Passwörter so schnell wie möglich. Falls Sie Ihre Kreditkartendaten, Ausweisdaten oder andere Angaben gemacht haben, wenden Sie sich an die entsprechenden Behörden.

Ich habe eine bösartige Datei heruntergeladen und geöffnet, die einer E-Mail anhing. Ist mein Computer infiziert?

Es hängt von der Art der Datei ab. Ausführbare Dateien infizieren Computer etwa, nachdem sie geöffnet wurden. PDF- und MS Office-Dokumente injizieren keine Malware, wenn keine zusätzlichen Schritte durchgeführt werden.

Ich habe Kryptowährungen an Betrüger geschickt. Kann ich mein Geld zurückbekommen?

Krypto-Transaktionen können praktisch nicht nachverfolgt werden. Daher ist es sehr unwahrscheinlich, dass Sie Ihre Gelder zurückbekommen können.

Ich habe die E-Mail gelesen, aber den Anhang nicht geöffnet. Ist mein Computer infiziert?

Wenn Sie die E-Mail nur gelesen haben, ist Ihr Computer sicher.

Entfernt Combo Cleaner Malware-Infektionen, die in E-Mail-Anhängen enthalten waren?

Ja. Combo Cleaner wird Malware von Ihrem Betriebssystem entfernen. Er ist in der Lage, praktisch alle bekannte Malware zu erkennen. Beachten Sie, dass hochwertige Malware sich gewöhnlich tief im System versteckt. In solchen Fällen ist die Durchführung eines vollständigen Scans erforderlich, um Malware zu entfernen.

▼ Diskussion einblenden