So erkennt man Betrügereien, wie den I Regret To Inform You About Some Sad News For You Betrug

![]() Verfasst von Tomas Meskauskas am (aktualisiert)

Verfasst von Tomas Meskauskas am (aktualisiert)

Welche Art von Schwindel ist "I Regret To Inform You About Some Sad News For You"?

Nach Analyse dieser E-Mail haben wir festgestellt, dass es sich hierbei um einen Sexerpressungs-Betrug handelt, der damit droht, Videos von Empfängern zu teilen (offenzulegen), die nicht jugendfreie Webseiten besuchen und ihre privaten Informationen. Diese E-Mail strebt danach, Empfänger dazu zu verleiten, eine bestimmte Summe an Bitcoins an den bereitgestellten Wallet zu senden. Keine der Behauptungen in dieser E-Mail ist wahr. Daher muss sie ignoriert werden.

Mehr über den Sexerpressungs-Betrug "I Regret To Inform You About Some Sad News For You"

Diese E-Mail behauptet, dass der Zugriff auf einen Computer erlangt wurde und Internet-Aktivitäten beobachtet worden sind. Sie gibt an, dass ein E-Mail-Konto gehackt worden ist. Sie behauptet außerdem, dass das Betriebssystem mit einem Trojaner infiziert ist, der auf die Webcam, das Mikrofon, Konten sozialer Netzwerke, Messenger, Kontaktlisten, heruntergeladene Fotos, Internet-Browserverlauf und andere Daten zugegriffen hat.

Der Zweck dieser E-Mail besteht darin, Empfänger dazu zu verleiten zu glauben, dass kompromittierte Videos aufgenommen worden sind und offengelegt werden, wenn nicht 1490 $ in Bitcoins an den angebebenen BTC-Wallet gezahlt werden. Sie drängt Benutzer dazu, innerhalb von 48 Stunden nach Erhalt ein Lösegeld zu zahlen.

Es ist erwähnenswert, dass es scheint, als sei diese E-Mail von der Adresse des Empfängers aus versendet worden. Betrüger hinter ihr verwenden eine Spoofing-Technik, um nichtsahnende Benutzer dazu zu verleiten zu glauben, dass ihre E-Mail-Konten gehackt worden sind.

| Name | I Regret To Inform You About Some Sad News For You E-Mail-Betrug |

| Art der Bedrohung | Phishing, Schwindel, Social Engineering, Betrug |

| Falsche Behauptung | Zugriff auf Ihren Computer wurde erteilt und sensibles Material ist erlangt worden |

| Kryptowallet-Adresse der Cyberkriminellen | 1r8KDQsoFUWLdV1D2L1vc66YibNDrrYys, bc1quv2l07cec2pluq6qgpv95fu990mjlm7ljqksky, 16bHkVFULVmxTGVi2XKpwzkt5KrRnThzPg, 1DnDfzKAjTYWcn6nCVfkXLh5RRaGBUZ7nE, 1EhjD4hzLpwuHVu52ScHTJASqPdkC6SD4, 1P5vLEEuGawo33WLs3pVdxTuyjqt7Ymf9C |

| Symptome | Nicht autorisierte Online-Einkäufe, geänderte Online-Kontopasswörter, Identitätsdiebstahl, illegaler Zugang auf den Computer. |

| Verbreitungsmethoden | Betrügerische E-Mails, schurkische Online-Pop-up-Anzeigen, Suchmaschinen-Vergiftungstechniken, falsch eingegebene Domains. |

| Schaden | Verlust von sensiblen, privaten Informationen, finanzielle Verluste, Identitätsdiebstahl. |

| Malware-Entfernung (Windows) | Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. |

Ähnliche Betrugsmaschen allgemein

In der Regel nötigen Betrüger hinter Sextortion-Betrugsmaschen Empfänger dazu, ein Lösegeld zu zahlen, damit sie das erlangte Material (Videos, Fotos, persönliche Dateien/Daten) nicht teilen. Sie behaupten, dass sie auf eine Webcam, eine Mikrofon oder zugegriffen oder anderweitig Zugriff auf einen Computer erhalten haben. Die meisten Betrüger verlangen, in Kryptowährung bezahlt zu werden (sie stellen in ihren E-Mails eine Kryptowallet-Adresse zur Verfügung).

Beispiele für ähnliche E-Mails sind "I Broke Into Your Computer System Using The Wireless Network Router Email Scam", "We Are Ukrainian Hackers And We Hacked Your Site Email Scam", und "Your System Has Been Hacked With A Trojan Virus Email Scam". Es ist wichtig zu wissen, dass E-Mails als Kanal zum Übermitteln von Malware verwendet werden können.

Wie infizieren Spam-Kampagnen Computer?

Wenn E-Mails verwendet werden, um Malware zu verbreiten, enthalten sie bösartige Anhänge oder Links. In beiden Fällen verwenden Bedrohungsakteure sie, um Empfänger dazu zu verleiten, Malware herunterzuladen und auszuführen. Normalerweise werden solche E-Mails als wichtige/offizielle/dringende Briefe von seriösen Entitäten getarnt.

Die für die Verbreitung von Malware am häufigsten verwendeten Dateien sind PDF-, Microsoft- und andere -Dokumente, JavaScript-Dateien, ausführbare Dateien, ISO-Dateien und Archivdateien, die bösartige Dateien enthalten.

Wie kann die Installation von Malware vermieden werden?

Vertrauen Sie keinen irrelevanten E-Mails, die von unbekannten, verdächtigen Adressen aus versendet wurden (z.B. E-Mails, die von Ihrer Adresse aus versendet wurden). Öffnen Sie keine in E-Mails dieser Art dargestellten Dateien oder Links. Dateien/Links in solchen E-Mails können bösartig sein. Verwenden Sie offizielle Webseiten und Stores, um Anwendungen und Dateien herunterzuladen. Vertrauen Sie keinen anderen Quellen.

Halten Sie das Betriebssystem und installierte Programme auf dem neuesten Stand. Verwenden Sie Funktionen/Werkzeuge, die von den offiziellen Softwareentwicklern bereitgestellt (erstellt) wurden, um die installierte Software zu aktualisieren und zu aktivieren.

Falls Sie bösartige Anhänge bereits geöffnet haben, empfehlen wir, einen Scan mit Combo Cleaner durchzuführen, um infiltrierte Malware automatisch zu beseitigen.

Der in dem E-Mail-Brief "I Regret To Inform You About Some Sad News For You" dargestellte Text:

Subject: Don't miss your unsettled payment. Complete your debt payment now.

Hi there!

I regret to inform you about some sad news for you.

Approximately a month or two ago I have succeeded to gain a total access to all your devices utilized for browsing internet.

Moving forward, I have started observing your internet activities on continuous basis.Go ahead and take a look at the sequence of events provided below for your reference:

Initially I bought an exclusive access from hackers to a long list of email accounts (in today's world, that is really a common thing, which can arranged via internet).

Evidently, it wasn't hard for me to proceed with logging in your email account (-).Within the same week, I moved on with installing a Trojan virus in Operating Systems for all devices that you use to login to email.

Frankly speaking, it wasn't a challenging task for me at all (since you were kind enough to click some of the links in your inbox emails before).

Yeah, geniuses are among us.Because of this Trojan I am able to gain access to entire set of controllers in devices (e.g., your video camera, keyboard, microphone and others).

As result, I effortlessly downloaded all data, as well as photos, web browsing history and other types of data to my servers.

Moreover, I have access to all social networks accounts that you regularly use, including emails, including chat history, messengers, contacts list etc.

My unique virus is incessantly refreshing its signatures (due to control by a driver), and hence remains undetected by any type of antiviruses.Hence, I guess by now you can already see the reason why I always remained undetected until this very letter...

During the process of compilation of all the materials associated with you,

I also noticed that you are a huge supporter and regular user of websites hosting nasty adult content.

Turns out to be, you really love visiting porn websites, as well as watching exciting videos and enduring unforgettable pleasures.

As a matter of fact, I was not able to withstand the temptation, but to record certain nasty solo action with you in main role,

and later produced a few videos exposing your masturbation and cumming scenes.If until now you don't believe me, all I need is one-two mouse clicks to make all those videos with everyone you know,

including your friends, colleagues, relatives and others.

Moreover, I am able to upload all that video content online for everyone to see.

I sincerely think, you certainly would not wish such incidents to take place, in view of the lustful things demonstrated in your commonly watched videos,

(you absolutely know what I mean by that) it will cause a huge adversity for you.There is still a solution to this matter, and here is what you need to do:

You make a transaction of $1490 USD to my account (an equivalent in bitcoins, which recorded depending on the exchange rate at the date of funds transfer),

hence upon receiving the transfer, I will immediately get rid of all those lustful videos without delay.

After that we can make it look like there was nothing happening beforehand.

Additionally, I can confirm that all the Trojan software is going to be disabled and erased from all devices that you use. You have nothing to worry about,

because I keep my word at all times.That is indeed a beneficial bargain that comes with a relatively reduced price,

taking into consideration that your profile and traffic were under close monitoring during a long time frame.

If you are still unclear regarding how to buy and perform transactions with bitcoins - everything is available online.Below is my bitcoin wallet for your further reference: 1r8KDQsoFUWLdV1D2L1vc66YibNDrrYys

All you have is 48 hours and the countdown begins once this email is opened (in other words 2 days).

The following list includes things you should remember and avoid doing:

> There's no point to try replying my email (since this email and return address were created inside your inbox).

> There's no point in calling police or any other types of security services either. Furthermore, don't you dare sharing this info with any of your friends.

If I discover that (taking into consideration my skills, it will be really simple, because I control all your systems and continuously monitor them) -

your nasty clip will be shared with public straight away.

> There's no point in looking for me too - it won't result in any success. Transactions with cryptocurrency are completely anonymous and untraceable.

> There's no point in reinstalling your OS on devices or trying to throw them away. That won't solve the issue,

since all clips with you as main character are already uploaded on remote servers.Things that may be concerning you:

> That funds transfer won't be delivered to me.

Breathe out, I can track down everything right away, so once funds transfer is finished,

I will know for sure, since I interminably track down all activities done by you (my Trojan virus controls all processes remotely, just as TeamViewer).

> That your videos will be distributed, even though you have completed money transfer to my wallet.

Trust me, it is worthless for me to still bother you after money transfer is successful. Moreover, if that was ever part of my plan, I would do make it happen way earlier!We are going to approach and deal with it in a clear manner!

In conclusion, I'd like to recommend one more thing... after this you need to make certain you don't get involved in similar kind of unpleasant events anymore!

My recommendation - ensure all your passwords are replaced with new ones on a regular basis.

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

▼ LADEN Sie Combo Cleaner herunter

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist Rcs Lt, die Muttergesellschaft von PCRisk. Lesen Sie mehr. Indem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu.

Schnellmenü:

- Was ist I regret to inform you about some sad news for you Sexerpressungs-Betrug?

- Bösartige E-Mail-Arten.

- Wie entdeckt man eine bösartige E-Mail?

- Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

Bösartige E-Mail-Arten:

![]() Phishing E-Mails

Phishing E-Mails

Meistens verwenden Cyberkriminelle betrügerische E-Mails, um Internetnutzer dazu zu bringen, ihre sensiblen privaten Daten preiszugeben, z. B. Anmeldedaten für verschiedene Online-Dienste, E-Mail-Konten oder Online-Banking-Daten.

Solche Angriffe werden als Phishing bezeichnet. Bei einem Phishing-Angriff versenden Cyberkriminelle in der Regel eine E-Mail-Nachricht mit dem Logo eines beliebten Dienstes (z. B. Microsoft, DHL, Amazon, Netflix), erzeugen eine Dringlichkeit (falsche Lieferadresse, abgelaufenes Kennwort usw.) und platzieren einen Link, von dem sie hoffen, dass ihre potenziellen Opfer darauf klicken.

Nach dem Anklicken des Links in einer solchen E-Mail-Nachricht werden die Opfer auf eine gefälschte Website umgeleitet, die der Original-Webseite identisch oder sehr ähnlich aussieht. Die Opfer werden dann aufgefordert, ihr Passwort, ihre Kreditkartendaten oder andere Informationen einzugeben, die von den Cyberkriminellen gestohlen werden.

![]() E-Mails mit bösartigen Anhängen

E-Mails mit bösartigen Anhängen

Ein weiterer beliebter Angriffsvektor ist E-Mail-Spam mit bösartigen Anhängen, die die Computer der Benutzer mit Malware infizieren. Bösartige Anhänge enthalten in der Regel Trojaner, die Passwörter, Bankdaten und andere sensible Informationen stehlen können.

Bei solchen Angriffen besteht das Hauptziel der Cyberkriminellen darin, ihre potenziellen Opfer dazu zu bringen, einen infizierten E-Mail-Anhang zu öffnen. Um dieses Ziel zu erreichen, wird in den E-Mail-Nachrichten in der Regel über kürzlich erhaltene Rechnungen, Faxe oder Sprachnachrichten gesprochen.

Wenn ein potenzielles Opfer auf die Verlockung hereinfällt und den Anhang öffnet, wird sein Computer infiziert, und die Cyberkriminellen können eine Menge vertraulicher Informationen sammeln.

Es ist zwar eine kompliziertere Methode, um persönliche Daten zu stehlen (Spam-Filter und Antivirenprogramme erkennen solche Versuche in der Regel), aber wenn sie erfolgreich ist, können Cyberkriminelle eine viel breitere Palette von Daten erhalten und Informationen über einen langen Zeitraum sammeln.

![]() Sex-Erpressungs-E-Mails

Sex-Erpressungs-E-Mails

Dies ist eine Art von Phishing. In diesem Fall erhalten die Nutzer eine E-Mail, in der behauptet wird, dass ein Cyberkrimineller auf die Webcam des potenziellen Opfers zugreifen konnte und ein Video von dessen Masturbation aufgenommen hat.

Um das Video loszuwerden, werden die Opfer aufgefordert, ein Lösegeld zu zahlen (normalerweise in Bitcoin oder einer anderen Kryptowährung). All diese Behauptungen sind jedoch falsch - Nutzer, die solche E-Mails erhalten, sollten sie ignorieren und löschen.

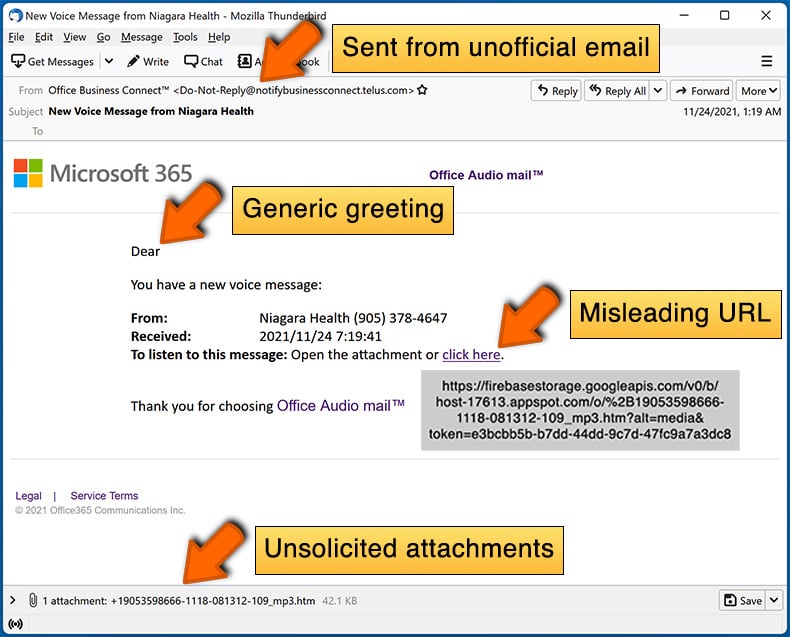

Wie entdeckt man eine bösartige E-Mail?

Während Cyberkriminelle versuchen, ihre Köder-E-Mails vertrauenswürdig aussehen zu lassen, gibt es einige Dinge, auf die Sie achten sollten, wenn Sie versuchen, eine Phishing-E-Mail zu erkennen:

- Überprüfen Sie die ("von") E-Mail-Adresse des Absenders: Fahren Sie mit der Maus über die Absenderadresse und prüfen Sie, ob sie seriös ist. Wenn Sie beispielsweise eine E-Mail von Microsoft erhalten haben, sollten Sie überprüfen, ob die E-Mail-Adresse @microsoft.com lautet und nicht etwas Verdächtiges wie @m1crosoft.com, @microsfot.com, @account-security-noreply.com usw.

- Prüfen Sie auf allgemeine Begrüßungen: Wenn die Begrüßung in der E-Mail "Sehr geehrter Benutzer", "Sehr geehrter @youremail.com", "Sehr geehrter Kunde" lautet, sollte dies misstrauisch machen. In der Regel werden Sie von Unternehmen mit Ihrem Namen angesprochen. Das Fehlen dieser Information könnte ein Hinweis auf einen Phishing-Versuch sein.

- Überprüfen Sie die Links in der E-Mail: Fahren Sie mit der Maus über den Link in der E-Mail. Wenn Ihnen der Link verdächtig vorkommt, klicken Sie ihn nicht an. Wenn Sie zum Beispiel eine E-Mail von Microsoft erhalten haben und der Link in der E-Mail anzeigt, dass er zu firebasestorage.googleapis.com/v0... führt, sollten Sie ihm nicht trauen. Klicken Sie am besten nicht auf die Links in den E-Mails, sondern besuchen Sie die Webseite des Unternehmens, von dem Sie die E-Mail erhalten haben.

- Vertrauen Sie nicht blindlings auf E-Mail-Anhänge: In der Regel fordern seriöse Unternehmen Sie auf, sich auf ihrer Website anzumelden und dort Dokumente einzusehen. Wenn Sie eine E-Mail mit einem Anhang erhalten haben, sollten Sie diese mit einem Virenschutzprogramm überprüfen. Infizierte E-Mail-Anhänge sind ein gängiges Angriffsmittel von Cyberkriminellen.

Um das Risiko des Öffnens von Phishing- und bösartigen E-Mails zu minimieren, empfehlen wir die Verwendung von Combo Cleaner.

Beispiel für eine Spam-E-Mail:

Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

- Wenn Sie auf einen Link in einer Phishing-E-Mail geklickt und Ihr Passwort eingegeben haben, sollten Sie Ihr Passwort so bald wie möglich ändern. Normalerweise sammeln Cyberkriminelle gestohlene Zugangsdaten und verkaufen sie dann an andere Gruppen, die sie für böswillige Zwecke verwenden. Wenn Sie Ihr Kennwort rechtzeitig ändern, haben die Kriminellen wahrscheinlich nicht genug Zeit, um Schaden anzurichten.

- Wenn Sie Ihre Kreditkartendaten eingegeben haben, wenden Sie sich so schnell wie möglich an Ihre Bank und erklären Sie die Situation. Es ist gut möglich, dass Sie Ihre kompromittierte Kreditkarte sperren und eine neue Karte beantragen müssen.

- Wenn Sie Anzeichen für einen Identitätsdiebstahl feststellen, sollten Sie sich umgehend an die Federal Trade Commission wenden. Diese Institution wird Informationen über Ihre Situation sammeln und einen persönlichen Wiederherstellungsplan erstellen.

- Wenn Sie einen bösartigen Anhang geöffnet haben, ist Ihr Computer wahrscheinlich infiziert. Sie sollten ihn mit einem seriösen Antivirenprogramm scannen. Zu diesem Zweck empfehlen wir die Anwendung Combo Cleaner.

- Helfen Sie anderen Internetnutzern - melden Sie Phishing-E-Mails an die Anti-Phishing Arbeitsgruppe, das Beschwerdezentrum für Internetverbrechen des FBI, das nationale Betrugsinformationszentrum und das U.S. Justizministerium.

Häufig gestellte Fragen (FAQ)

Warum habe ich diese E-Mail erhalten?

Diese Sextortion-E-Mail ist nicht persönlich. Wahrscheinlich wurde nach einem Datenpanne der Zugriff auf Ihre E-Mail-Adresse erhalten oder sie wurde auf einer kompromittierten Webseite eingegeben.

Wurde mein Computer tatsächlich gehackt und verfügt der Absender über irgendwelche Informationen?

Nein, Ihr Computer wurde weder gehackt noch infiziert. Wie bereits in unserem Artikel erwähnt, verwenden Betrüger eine Spoofing-Technik, um es aussehen zu lassen, als sei die E-Mail von der Adresse eines Empfängers versendet worden. Sie verwenden diese Technik, um nichtsahnende Benutzer dazu zu verleiten zu glauben, dass Ihre Konten gehackt worden sind.

Wie sind Cyberkriminelle an mein E-Mail-Kontopasswort gelangt?

Normalerweise erlangen Bedrohungsakteure Passwörter nach Datenpannen. Außerdem könnten Cyberkriminelle das Passwort von irgendeiner Phishing-Webseite (oder anderer nicht vertrauenswürdiger Seite) haben, wo sie bereitgestellt wurde.

Ich habe Kryptowährung an die in einer solchen E-Mail dargestellten Adresse versendet, kann ich mein Geld zurückerhalten?

Dies ist sehr unwahrscheinlich. Kryptowährungstransaktionen sind irreversibel. Daher ist es unmöglich, überwiesene Gelder ohne ein Eingreifen seitens Empfängers wiederzuerlangen.

Wird Combo Cleaner Malware-Infektionen entfernen, die in diesem E-Mail-Anhang präsent waren?

Ja, Combo Cleaner kann fast alle bekannten Arten von Malware erkennen (und entfernen). Es ist wichtig zu erwähnen, dass High-End-Malware sich normalerweise tief innerhalb des Systems versteckt. Daher müssen Betriebssysteme mithilfe eines vollständigen Scans gescannt werden, um Malware dieser Art zu erkennen und zu entfernen.

▼ Diskussion einblenden