So entfernen Sie den G700 RAT (Remote Access Trojan) von Ihrem Android-Gerät

![]() Verfasst von Tomas Meskauskas am

Verfasst von Tomas Meskauskas am

Was für eine Art von Malware ist G700?

G700 ist ein Remote-Access-Trojaner (RAT) mit Versionen, die in den Programmiersprachen Java und C# geschrieben wurden. Diese auf Android abzielende Malware ist eine erweiterte Variante des CraxsRAT. G700 ist ein multifunktionales Programm mit umfangreichen Fähigkeiten zum Datendiebstahl, Spionage und Finanzdiebstahl.

Überblick über die Malware G700

G700 ist ein High-End-RAT, und wie die meisten Schadprogramme, die auf Android-Geräte abzielen, nutzt er die Eingabehilfen für seine schändlichen Ziele aus. Die Eingabehilfedienste von Android bieten zusätzliche Hilfe bei der Interaktion mit dem Gerät (z. B. Lesen des Bildschirms, Simulieren des Touchscreens/der Tastatur usw.) für Benutzer, die diese benötigen. Durch den Missbrauch dieser Dienste erlangt die Malware daher alle ihre Fähigkeiten.

G700 erweitert seine Privilegien und nutzt verschiedene Berechtigungen (z. B. Gerätespeicher, Standort, Kontakte, SMS, Anrufe usw.), um seine bösartigen Aktivitäten zu erleichtern. Der Trojaner kann bestimmte Antiviren-Prozesse umgehen und sich so der Entdeckung entziehen.

Wie bereits in der Einleitung erwähnt, verfügt der RAT über zahlreiche Funktionen. G700 kann Informationen über das infizierte Gerät sammeln (einschließlich Geolokalisierungsdaten) sowie die Dateien der Opfer verwalten und stehlen. Er verfügt über Spyware-ähnliche Fähigkeiten, wie z. B. die Aufzeichnung von Videos über die Kameras auf der Vorder- und Rückseite und von Audiosignalen über das Mikrofon, und er kann sogar den Bildschirm des Geräts live übertragen.

Der Trojaner kann Kontakte, Anrufe und Textnachrichten verwalten. Er ist in der Lage, SMS abzufangen und zu verstecken; dies ist besonders nützlich, um Daten wie OTPs (One-Time Passwords) und 2FA/MFA (Two/Multi-Factor Authentication) Codes zu sammeln. Da dieses Programm Textnachrichten senden und Anrufe tätigen kann, könnte es als Toll Fraud malware verwendet werden - obwohl es keine Beweise dafür gibt, dass es auf diese Weise verwendet wurde.

Darüber hinaus verfügt G700 über Keylogging-Fähigkeiten (d. h. er kann Tastatureingaben aufzeichnen). Eine weitere Möglichkeit, wie dieses RAT Daten sammelt, ist der Einsatz von Overlay-Angriffen, d. h. die Verwendung von Phishing-Bildschirmen, die mit denen legitimer Anwendungen identisch zu sein scheinen, um sensible Informationen aufzuzeichnen.

Auf diese Weise kann G700 die Anmeldedaten verschiedener Konten und Kreditkartennummern stehlen, die die Opfer selbst in vermeintliche Schnittstellen echter Dienste/Software eingeben. Es ist bekannt, dass dieser Trojaner genutzt wurde, um Overlay-Angreifer zu starten, die nach Informationen im Zusammenhang mit E-Commerce Plattformen (Online-Shops), E-Mails, Banking-Apps und Kryptowährungs-Geldbörsen suchen.

G700 hat auch eine Funktion, die der von Clippers ähnelt. Bei laufenden Transaktionen kann er die Adressen von Empfänger-Kryptowährungen durch die Adressen von Cyberkriminellen ersetzen - und während dieser Aktivität kann die Malware eine betrügerische Binance-Seite anzeigen.

Das RAT kann seine Aktivitäten verbergen, indem es einen gefälschten Software-Update Bildschirm anzeigt, der jegliche Benutzerinteraktion verhindert. Darüber hinaus kann G700 verwendet werden, um Ransomware auf dem Gerät des Opfers zu installieren.

Es ist zu erwähnen, dass Malware-Entwickler ihre Software und Methoden häufig verbessern. Daher könnten mögliche zukünftige Versionen von G700 zusätzliche oder andere Funktionen und Merkmale aufweisen.

Zusammenfassend lässt sich sagen, dass das Vorhandensein von Software wie G700 auf Geräten zu zahlreichen Systeminfektionen, ernsthaften Datenschutzproblemen, finanziellen Verlusten und Identitätsdiebstahl führen kann.

| Name | G700 malware |

| Bedrohungstyp | Android-Malware, bösartige Anwendung, Remote Access Trojan, Remote Administration Tool, RAT. |

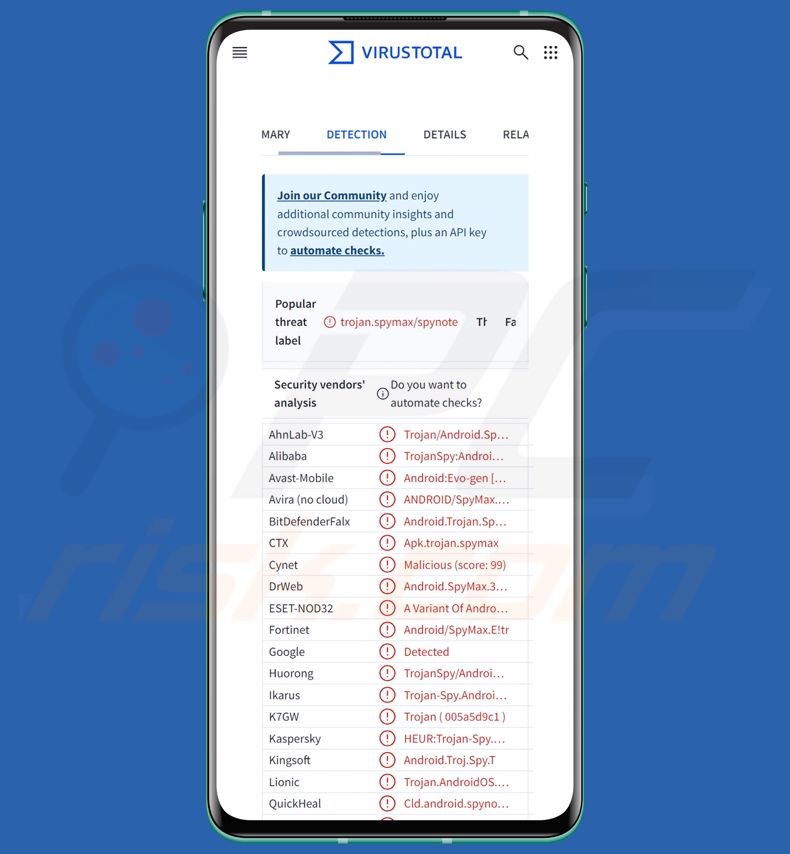

| Namen der Erkennung | Avast-Mobile (Android:Evo-gen [Trj]), DrWeb (Android.SpyMax.37.origin), ESET-NOD32 (Eine Variante von Android/Spy.SpyMax.T), Kaspersky (HEUR:Trojan-Spy.AndroidOS.SpyNote.bv), vollständige Liste (VirusTotal) |

| Symptome | Das Gerät läuft langsam, Systemeinstellungen werden ohne Erlaubnis des Benutzers geändert, fragwürdige Anwendungen werden angezeigt, der Daten- und Akkuverbrauch steigt erheblich. |

| Verbreitungsmethoden | Infizierte E-Mail-Anhänge, bösartige Online-Werbung, Social Engineering, betrügerische Anwendungen, betrügerische Websites. |

| Schaden | Gestohlene persönliche Informationen (private Nachrichten, Logins/Passwörter usw.), verringerte Geräteleistung, schnelles Entladen des Akkus, verringerte Internetgeschwindigkeit, große Datenverluste, finanzielle Verluste, gestohlene Identität (bösartige Apps könnten Kommunikations-Apps missbrauchen). |

| Malware-Entfernung (Android) | Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Mobilgerät mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. |

Beispiele für Fernzugriffstrojaner

BingoMod, Rafel, Joker und VajraSpy sind nur einige unserer neuesten Artikel über Android-spezifische RATs. Trojaner mit Fernzugriff sind in der Regel unglaublich vielseitige Tools, deren Funktionen von Spionage bis hin zu Datendiebstahl reichen.

Unabhängig davon, wie eine Schadsoftware funktioniert, gefährdet ihr Vorhandensein auf einem System die Integrität des Geräts und die Sicherheit der Benutzer. Daher müssen alle Bedrohungen sofort nach ihrer Entdeckung beseitigt werden.

Wie hat G700 mein Gerät infiltriert?

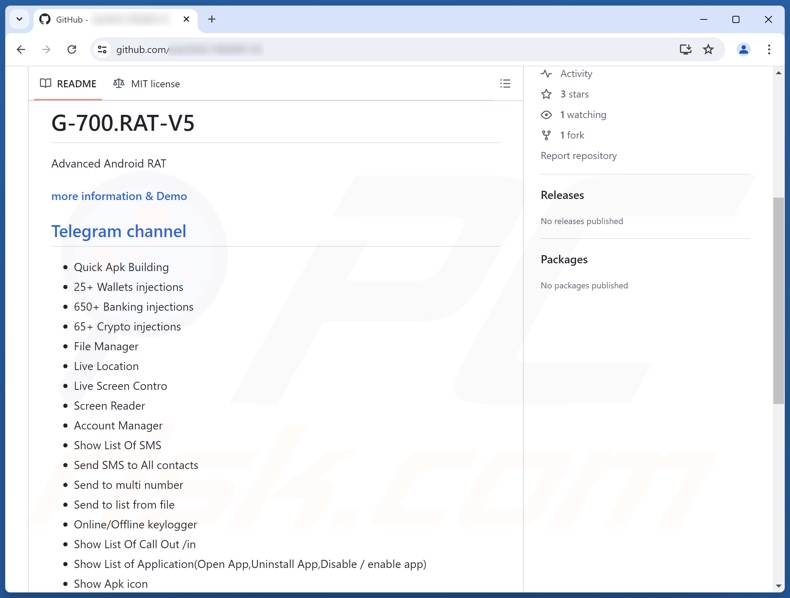

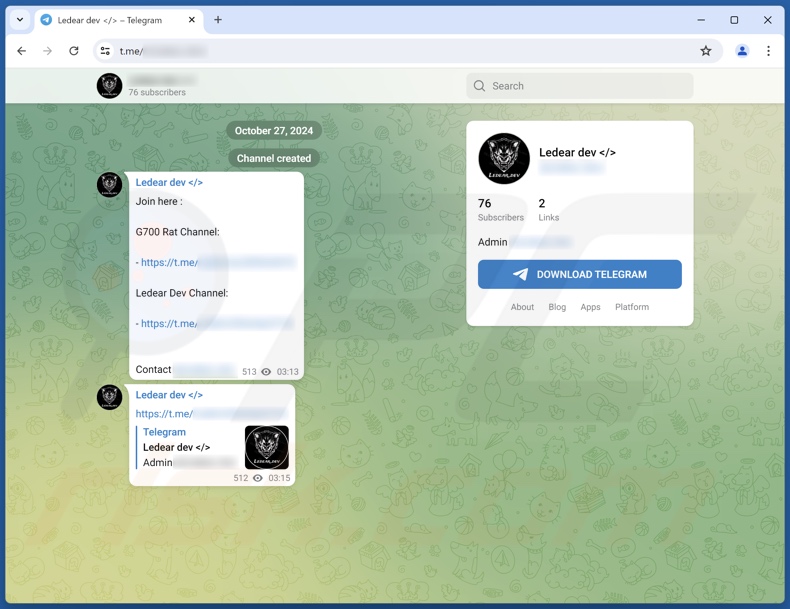

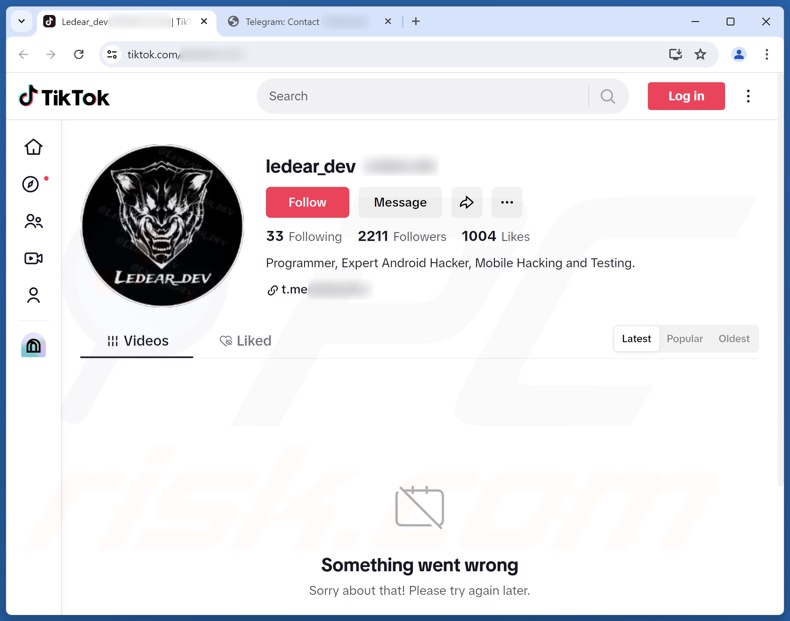

Es wurde festgestellt, dass G700 von seinen Entwicklern über mehrere Kanäle wie GitHub, Telegram und TikTok beworben wird. Diese Cyber-Kriminellen bieten ihre bösartige Ware kostenlos und zum Verkauf an. Da sich G700 im Besitz verschiedener Gruppen und Einzelpersonen befinden kann, kann die Art und Weise seiner Verbreitung sehr unterschiedlich sein.

Es wurde beobachtet, dass dieser RAT über gefälschte Google Play Store-Seiten verbreitet wird. Andere Methoden sind jedoch nicht unwahrscheinlich. Schadsoftware wird häufig als gewöhnliche Programme/Medien getarnt oder mit ihnen gebündelt. Phishing und Social-Engineering-Techniken sind Standard bei der Verbreitung von Malware.

Zu den gängigen Verbreitungsmethoden gehören: Drive-by-Downloads, Online-Betrug, nicht vertrauenswürdige Download-Quellen (z. B. Freeware- und Free-File-Hosting-Websites, P2P-Sharing-Netzwerke, App-Stores von Drittanbietern usw.), bösartige Anhänge/Links in Spam-Mails (z. B. E-Mails, SMS, PMs/DMs, Beiträge in sozialen Medien usw.), illegale Software-Aktivierungstools ("Cracks") und gefälschte Updates.

Darüber hinaus können sich einige bösartige Programme über lokale Netzwerke und Wechseldatenträger (z. B. externe Festplatten, USB-Sticks usw.) selbst verbreiten.

Wie lässt sich die Installation von Malware vermeiden?

Wir empfehlen dringend, Software vor dem Herunterladen/Kauf zu recherchieren, indem Sie die Bedingungen und Experten-/Benutzerbewertungen lesen, die erforderlichen Berechtigungen überprüfen, die Legitimität des Entwicklers verifizieren usw. Alle Downloads müssen über offizielle und vertrauenswürdige Kanäle erfolgen. Software muss mit Funktionen/Tools aktiviert und aktualisiert werden, die von echten Entwicklern zur Verfügung gestellt werden, da die von Drittanbietern erworbenen Programme Malware enthalten können.

Eine weitere Empfehlung ist, beim Surfen wachsam zu sein, da das Internet voll von gefälschten und gefährlichen Inhalten ist. Eingehende E-Mails und andere Nachrichten müssen mit Vorsicht genossen werden. Anhänge oder Links, die in verdächtigen E-Mails gefunden werden, dürfen nicht geöffnet werden, da sie bösartig sein können.

Wir müssen betonen, wie wichtig es ist, ein seriöses Antivirenprogramm zu installieren und auf dem neuesten Stand zu halten. Sicherheitsprogramme müssen verwendet werden, um regelmäßige Systemscans durchzuführen und erkannte Bedrohungen/Probleme zu entfernen.

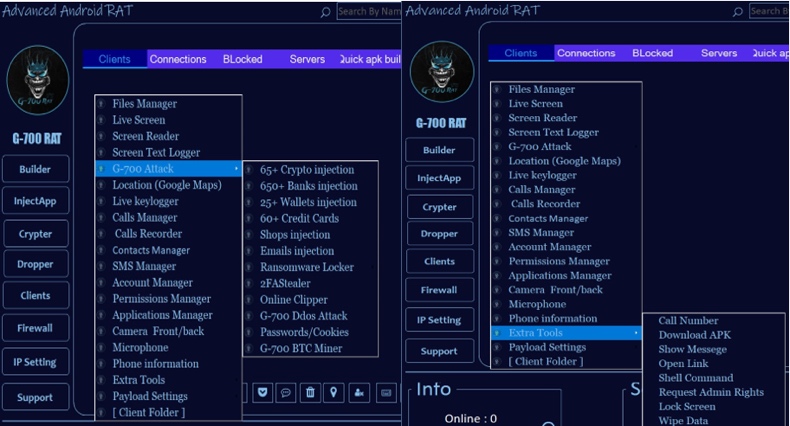

Screenshot des Verwaltungsbereichs von G700 RAT (Bildquelle - Cyfirma):

Screenshot von G700 RAT auf GitHub:

Screenshot von G700 RAT auf Telegram beworben:

Screenshot des TikTok-Kontos des G700 RAT-Entwicklers:

Schnelles Menü:

- Einführung

- Wie löscht man den Browserverlauf im Chrome-Webbrowser?

- Wie deaktiviere ich Browser-Benachrichtigungen im Chrome-Webbrowser?

- Wie setzt man den Chrome-Webbrowser zurück?

- Wie löscht man den Browserverlauf im Firefox-Webbrowser?

- Wie deaktiviert man die Browser-Benachrichtigungen im Firefox-Webbrowser?

- Wie setzt man den Firefox-Webbrowser zurück?

- Wie deinstalliert man potenziell unerwünschte und/oder bösartige Anwendungen?

- Wie bootet man das Android-Gerät im "abgesicherten Modus"?

- Wie kann ich den Akkuverbrauch verschiedener Anwendungen überprüfen?

- Wie kann ich die Datennutzung verschiedener Anwendungen überprüfen?

- Wie kann ich die neuesten Software-Updates installieren?

- Wie setzt man das System auf den Standardzustand zurück?

- Wie kann ich Anwendungen mit Administratorrechten deaktivieren?

Löschen Sie den Browserverlauf aus dem Chrome-Webbrowser:

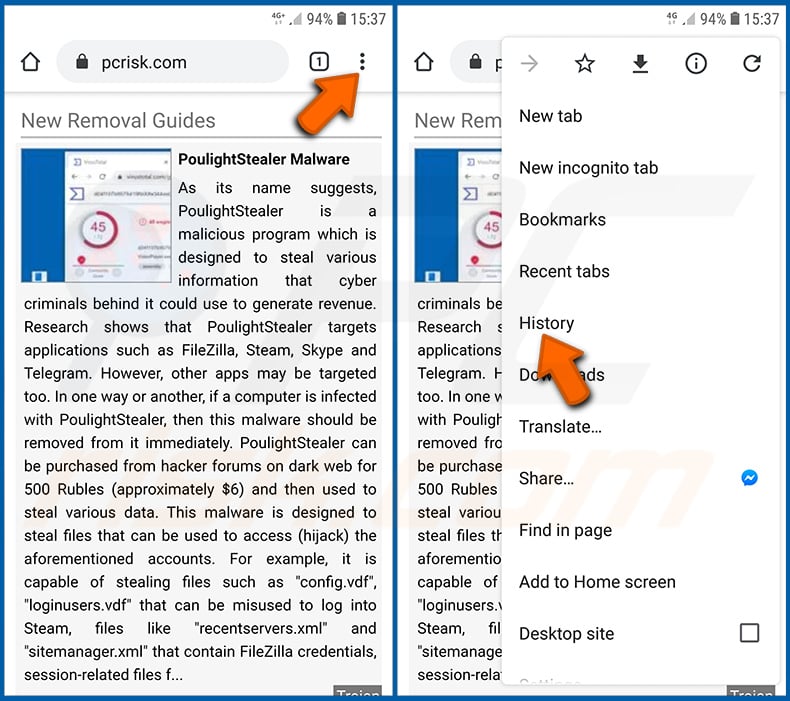

Tippen Sie auf die Schaltfläche "Menü" (drei Punkte in der rechten oberen Ecke des Bildschirms) und wählen Sie "Verlauf" im geöffneten Dropdown-Menü.

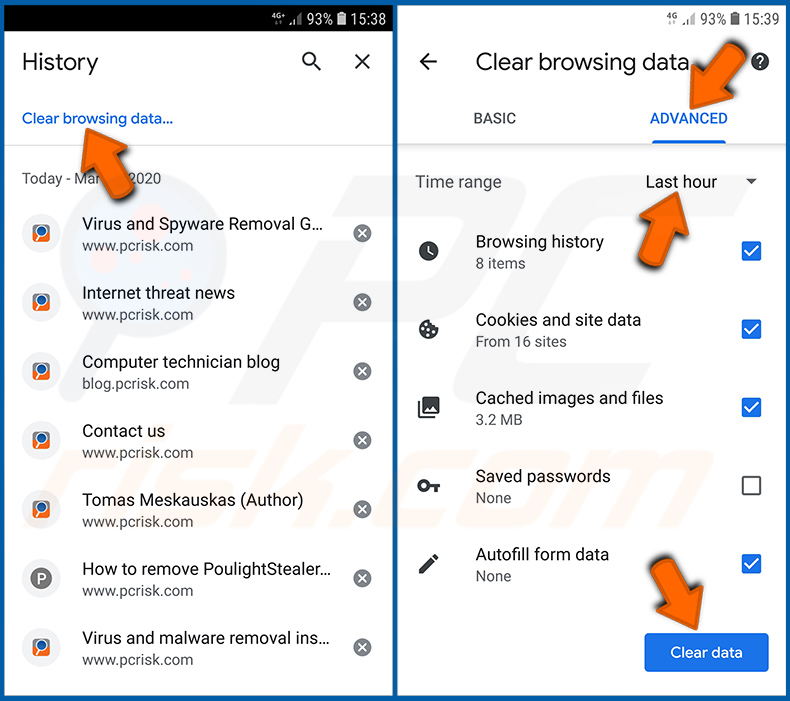

Tippen Sie auf "Browserdaten löschen", wählen Sie die Registerkarte "ERWEITERT", wählen Sie den Zeitraum und die Datentypen, die Sie löschen möchten, und tippen Sie auf "Daten löschen".

[Zurück zum Inhaltsverzeichnis]

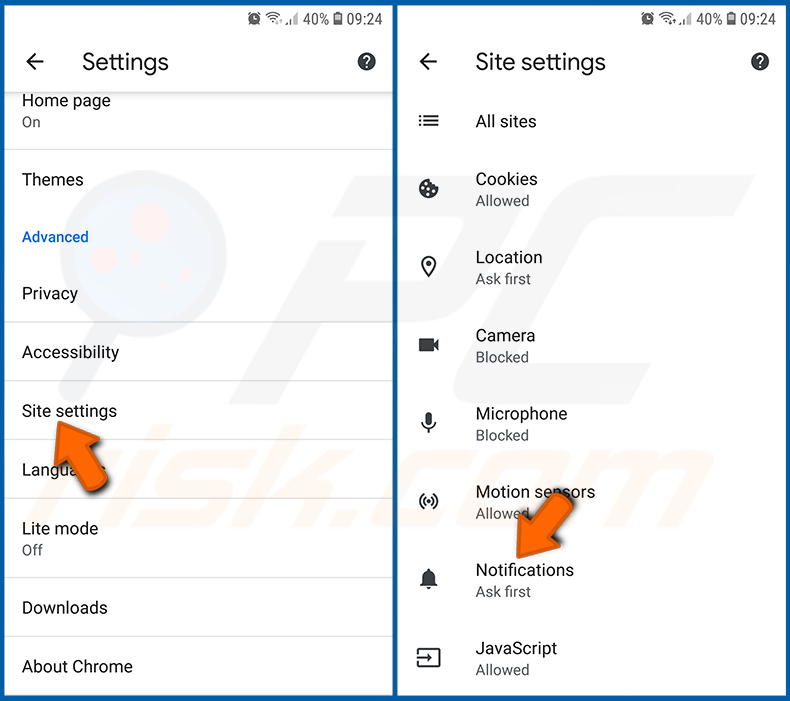

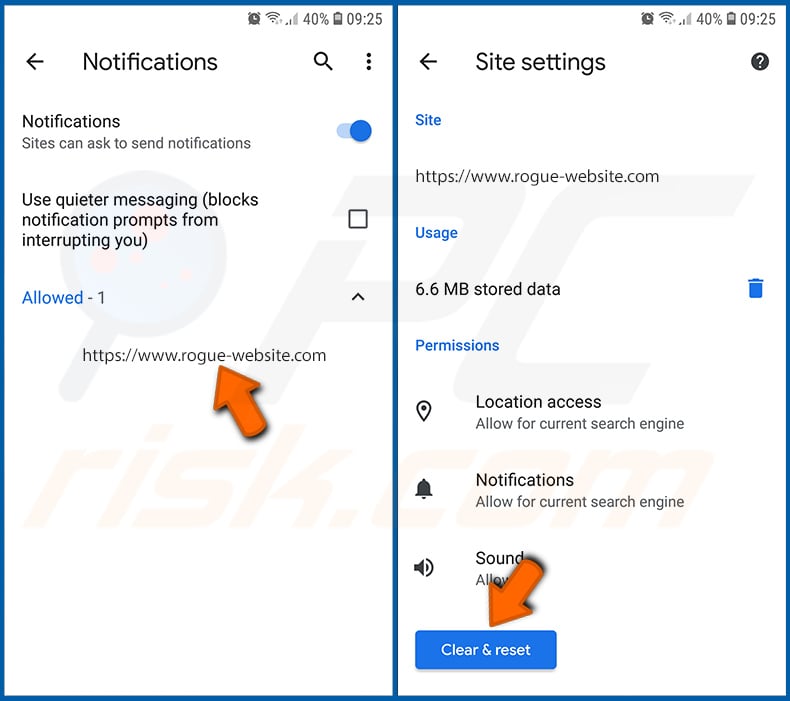

Deaktivieren Sie die Browser-Benachrichtigungen im Chrome-Webbrowser:

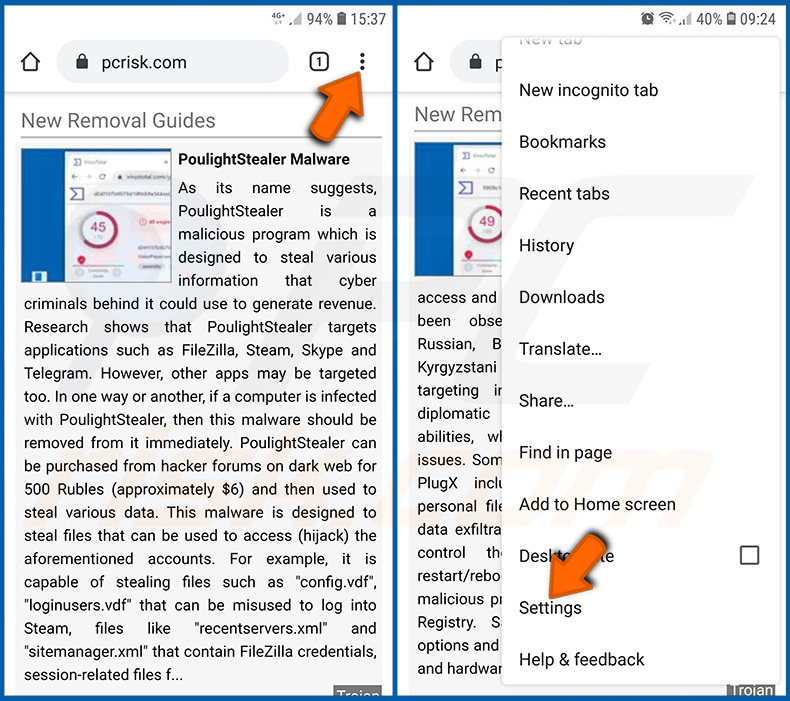

Tippen Sie auf die Schaltfläche "Menü" (drei Punkte in der rechten oberen Ecke des Bildschirms) und wählen Sie "Einstellungen" im geöffneten Dropdown-Menü.

Scrollen Sie nach unten, bis Sie die Option "Website-Einstellungen" sehen und tippen Sie darauf. Scrollen Sie nach unten, bis Sie die Option "Benachrichtigungen" sehen und tippen Sie darauf.

Suchen Sie die Websites, die Browser-Benachrichtigungen liefern, tippen Sie auf sie und klicken Sie auf "Löschen & zurücksetzen". Dadurch werden die für diese Websites erteilten Genehmigungen zum Senden von Benachrichtigungen entfernt. Wenn Sie dieselbe Website jedoch erneut besuchen, kann sie Sie erneut um eine Genehmigung bitten. Sie können wählen, ob Sie diese Erlaubnis erteilen wollen oder nicht (wenn Sie sich weigern, wird die Website in den Abschnitt "Blockiert" verschoben und fragt Sie nicht mehr nach der Erlaubnis).

[Zurück zum Inhaltsverzeichnis]

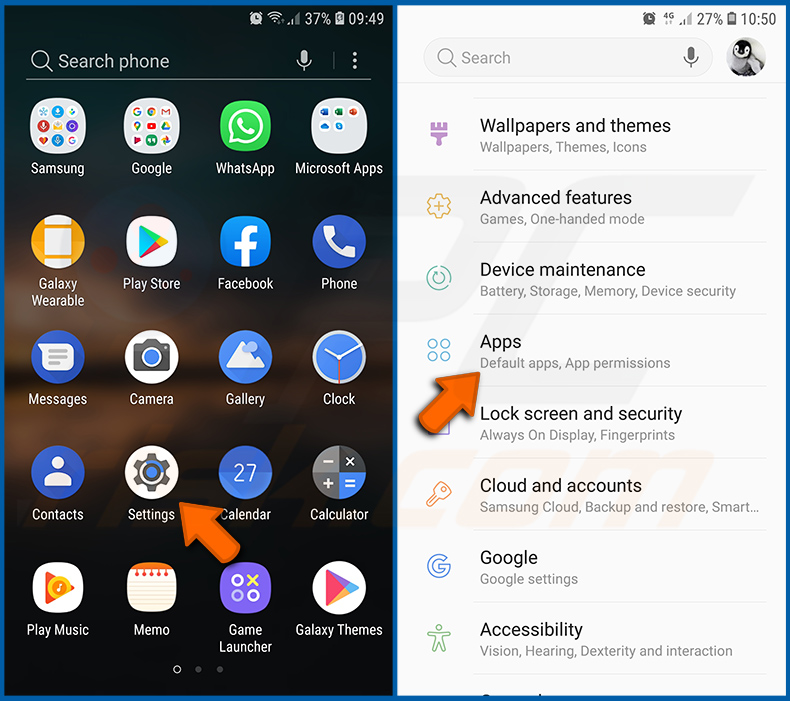

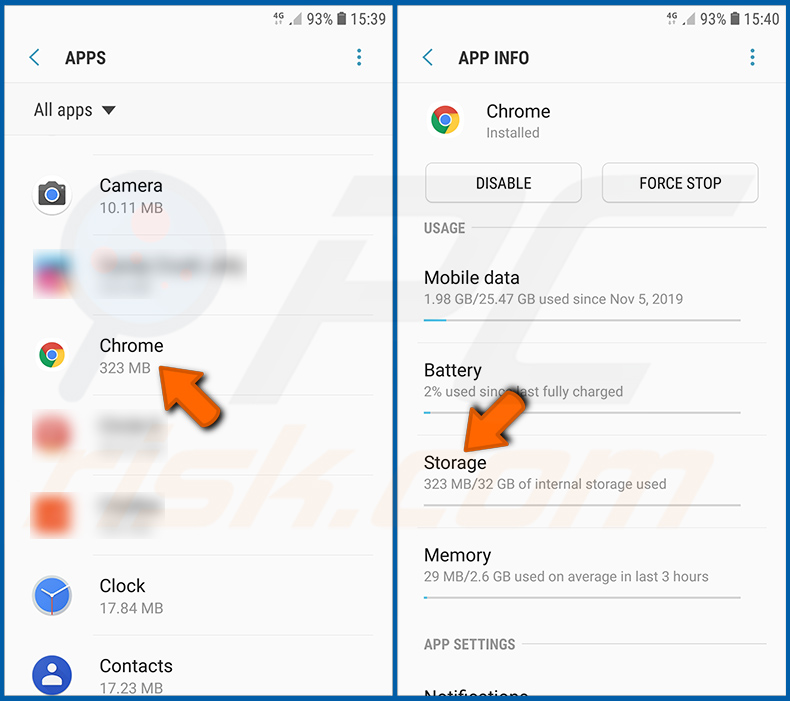

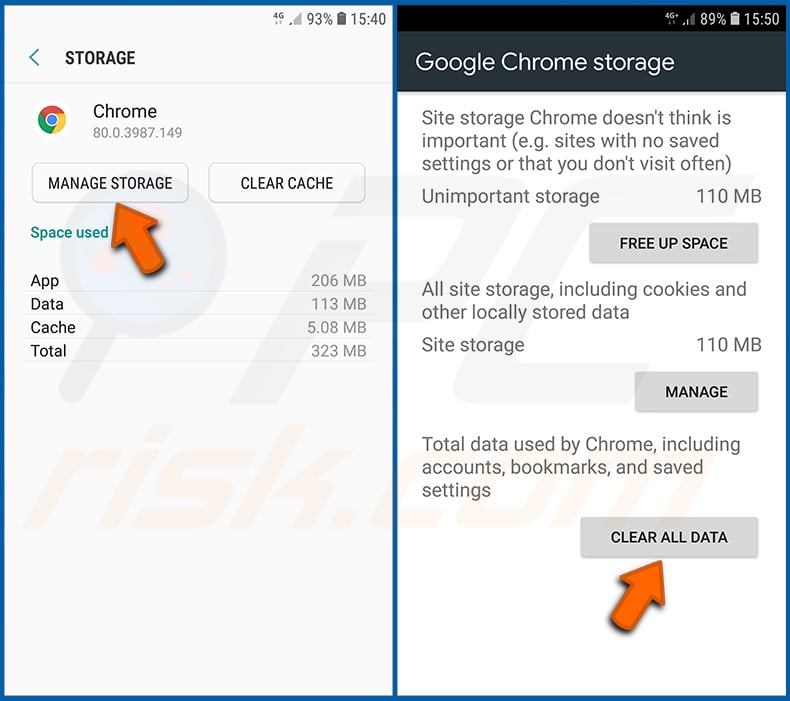

Setzen Sie den Chrome-Webbrowser zurück:

Gehen Sie zu "Einstellungen", scrollen Sie nach unten, bis Sie "Apps" sehen und tippen Sie darauf.

Scrollen Sie nach unten, bis Sie die Anwendung "Chrome" finden, wählen Sie sie aus und tippen Sie auf die Option "Speicher".

Tippen Sie auf "SPEICHER VERWALTEN", dann auf "ALLE DATEN LÖSCHEN" und bestätigen Sie die Aktion durch Tippen auf "OK". Beachten Sie, dass durch das Zurücksetzen des Browsers alle darin gespeicherten Daten gelöscht werden. Dies bedeutet, dass alle gespeicherten Logins/Passwörter, der Browserverlauf, nicht standardmäßige Einstellungen und andere Daten gelöscht werden. Sie müssen sich auch bei allen Websites neu anmelden.

[Zurück zum Inhaltsverzeichnis]

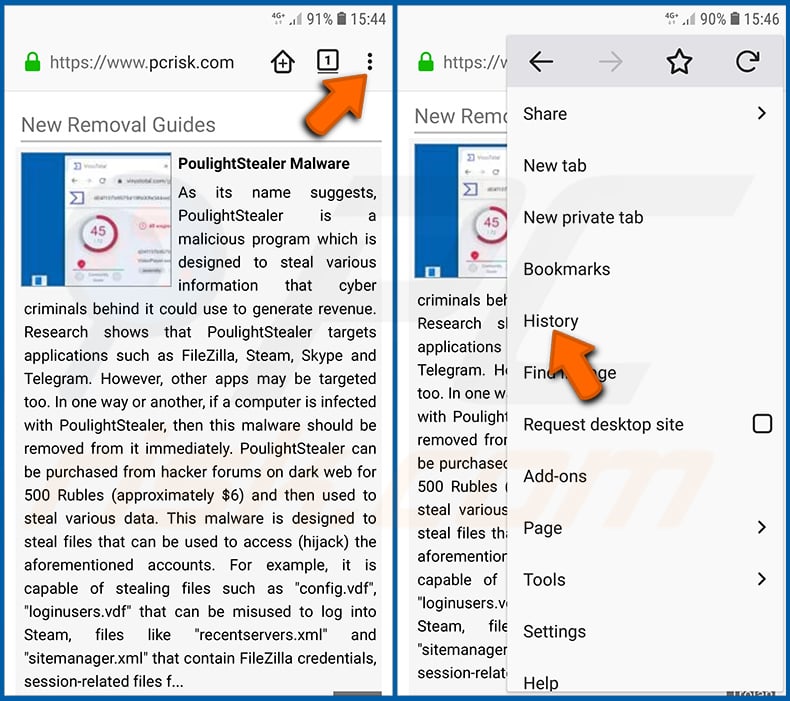

Löschen Sie den Browserverlauf aus dem Firefox-Webbrowser:

Tippen Sie auf die Schaltfläche "Menü" (drei Punkte in der rechten oberen Ecke des Bildschirms) und wählen Sie "Verlauf" im geöffneten Dropdown-Menü.

Scrollen Sie nach unten, bis Sie "Private Daten löschen" sehen und tippen Sie darauf. Wählen Sie die Datentypen, die Sie entfernen möchten, und tippen Sie auf "Daten löschen".

[Zurück zum Inhaltsverzeichnis]

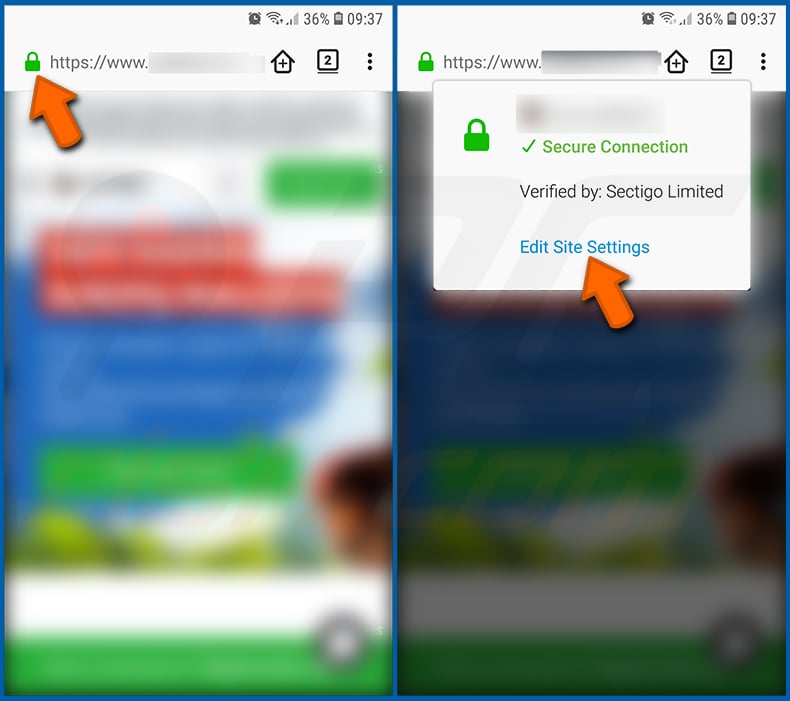

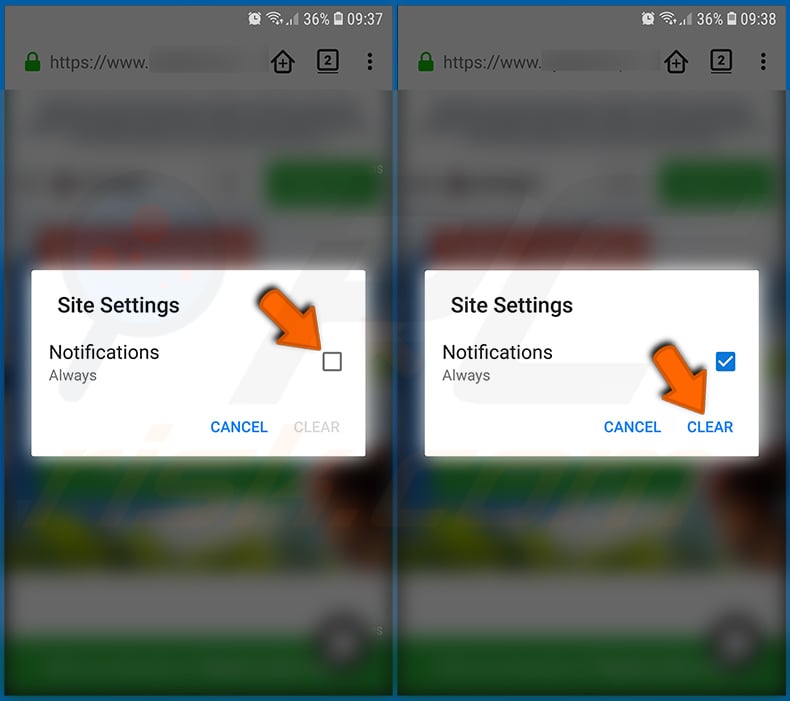

Deaktivieren Sie Browser-Benachrichtigungen im Firefox-Webbrowser:

Besuchen Sie die Website, die Browser-Benachrichtigungen liefert, tippen Sie auf das Symbol links in der URL-Leiste (das Symbol muss nicht unbedingt ein "Schloss" sein) und wählen Sie "Website-Einstellungen bearbeiten".

Wählen Sie in dem sich öffnenden Pop-up die Option "Benachrichtigungen" und tippen Sie auf "CLEAR".

[Zurück zum Inhaltsverzeichnis]

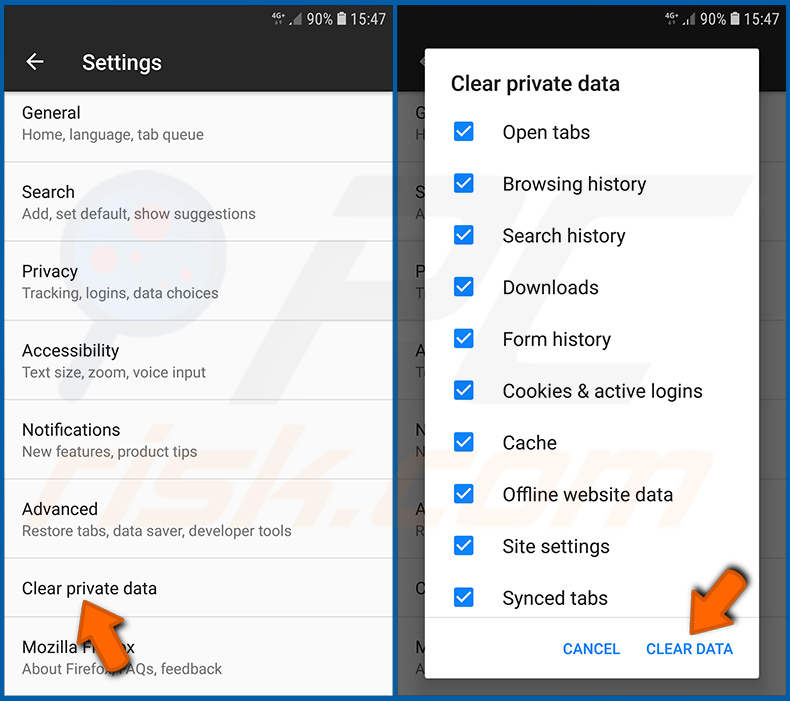

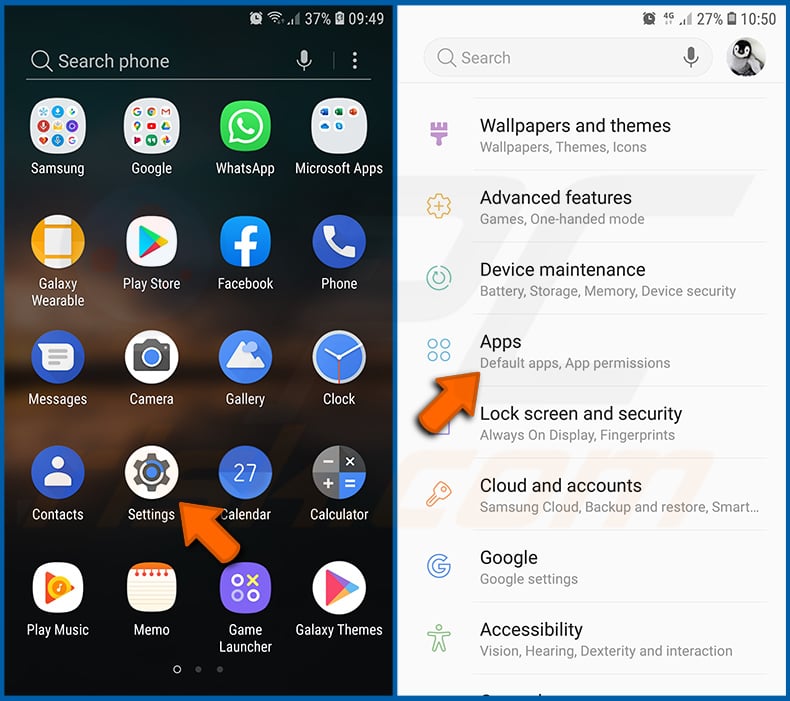

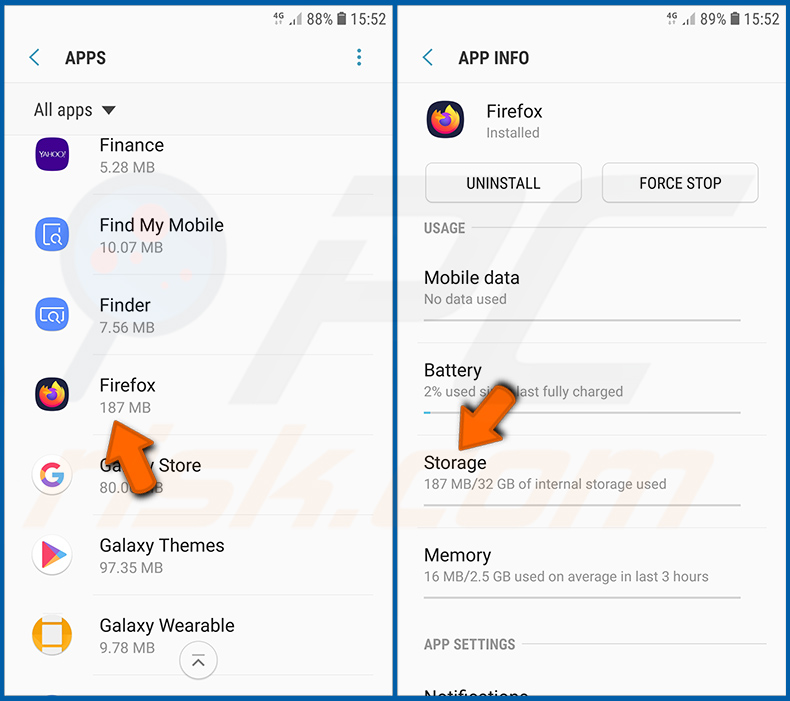

Setzen Sie den Firefox-Webbrowser zurück:

Gehen Sie zu "Einstellungen", scrollen Sie nach unten, bis Sie "Apps" sehen und tippen Sie darauf.

Scrollen Sie nach unten, bis Sie die Anwendung "Firefox" finden, wählen Sie sie aus und tippen Sie auf die Option "Speicher".

Tippen Sie auf "DATEN LÖSCHEN" und bestätigen Sie die Aktion mit "LÖSCHEN". Beachten Sie, dass durch das Zurücksetzen des Browsers alle darin gespeicherten Daten gelöscht werden. Dies bedeutet, dass alle gespeicherten Logins/Passwörter, der Browserverlauf, nicht standardmäßige Einstellungen und andere Daten gelöscht werden. Sie müssen sich auch bei allen Websites neu anmelden.

[Zurück zum Inhaltsverzeichnis]

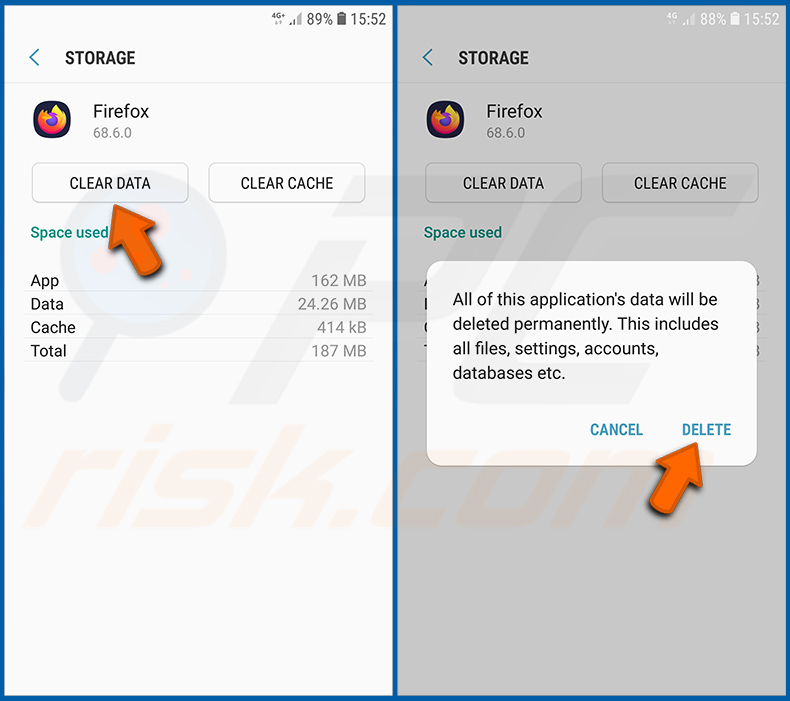

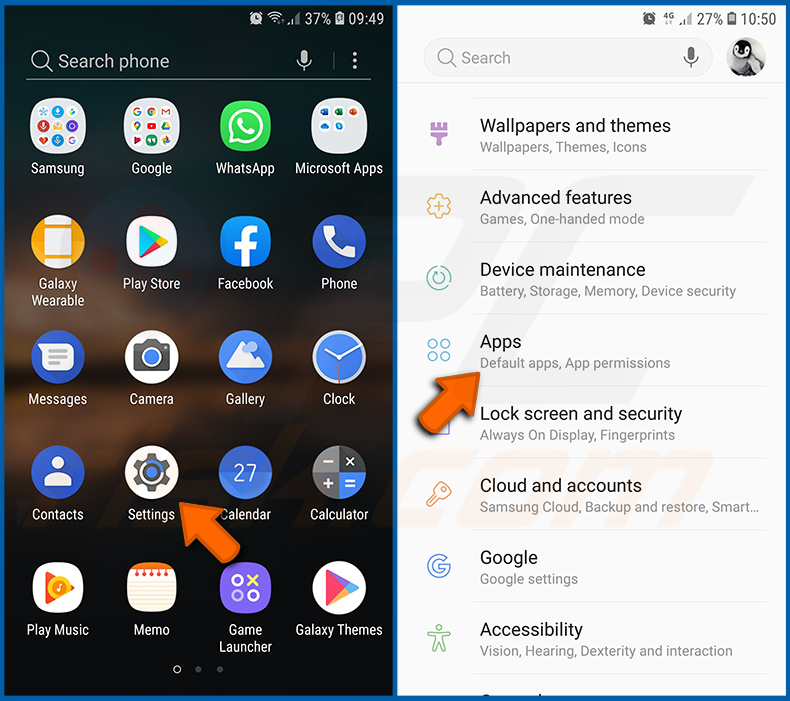

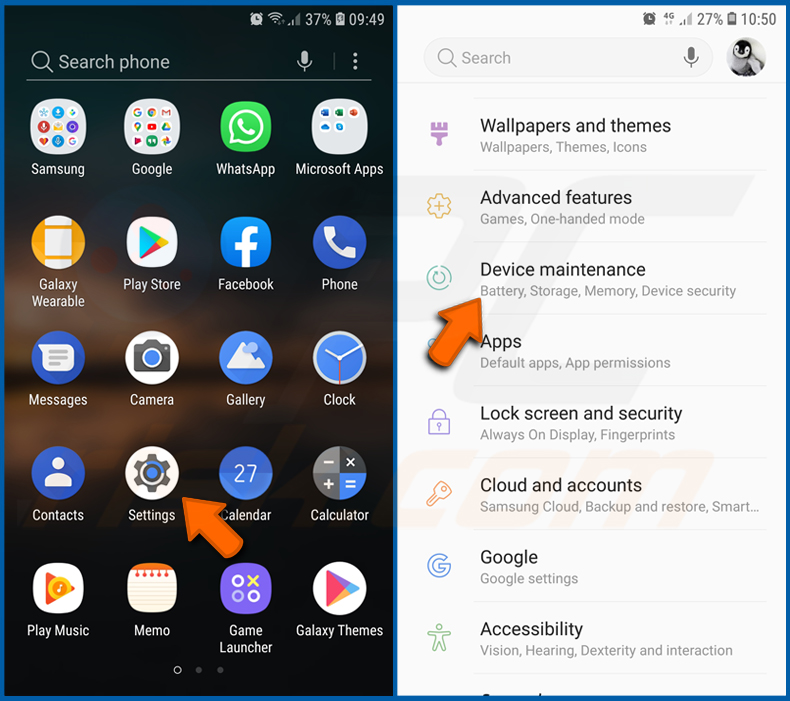

Deinstallieren Sie potenziell unerwünschte und/oder bösartige Anwendungen:

Gehen Sie zu "Einstellungen", scrollen Sie nach unten, bis Sie "Apps" sehen und tippen Sie darauf.

Scrollen Sie nach unten, bis Sie eine potenziell unerwünschte und/oder bösartige Anwendung sehen, wählen Sie sie aus und tippen Sie auf "Deinstallieren". Wenn Sie aus irgendeinem Grund nicht in der Lage sind, die ausgewählte Anwendung zu entfernen (z. B. wenn Sie eine Fehlermeldung erhalten), sollten Sie versuchen, den "Abgesicherten Modus" zu verwenden.

[Zurück zum Inhaltsverzeichnis]

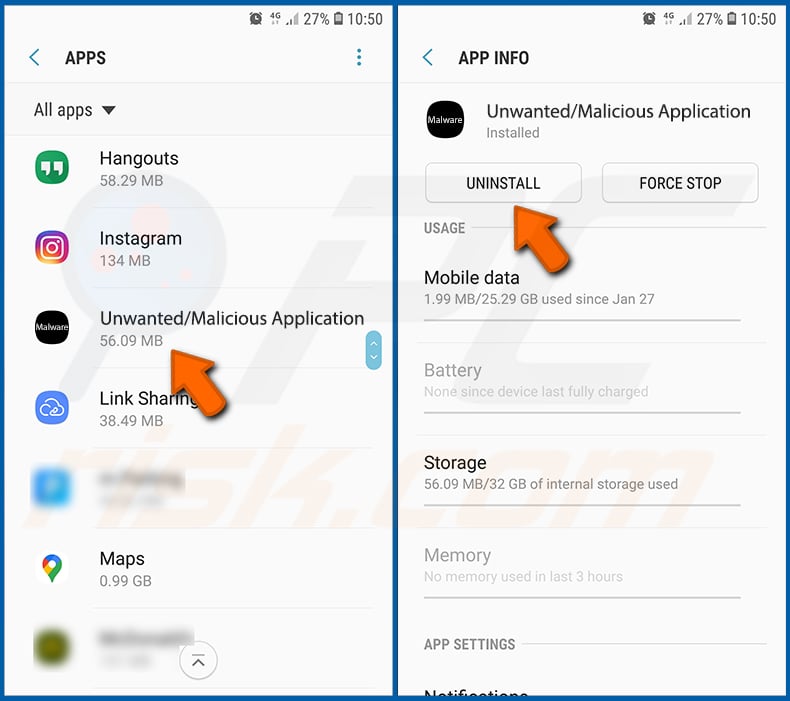

Starten Sie das Android-Gerät im "abgesicherten Modus":

Im "abgesicherten Modus" des Android-Betriebssystems werden vorübergehend alle Anwendungen von Drittanbietern deaktiviert. Die Verwendung dieses Modus ist eine gute Möglichkeit, verschiedene Probleme zu diagnostizieren und zu lösen (z. B. bösartige Anwendungen zu entfernen, die Benutzer daran hindern, dies zu tun, wenn das Gerät "normal" läuft).

Drücken Sie die "Power" Taste und halten Sie sie gedrückt, bis Sie den Bildschirm "Ausschalten" sehen. Tippen Sie auf das Symbol "Ausschalten" und halten Sie es gedrückt. Nach ein paar Sekunden erscheint die Option "Abgesicherter Modus" und Sie können sie durch einen Neustart des Geräts ausführen.

[Zurück zum Inhaltsverzeichnis]

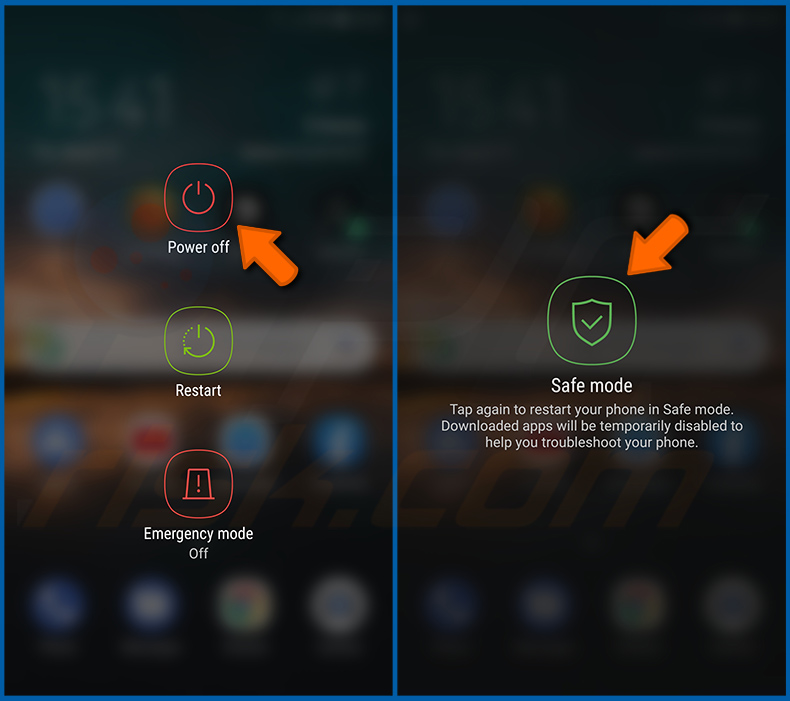

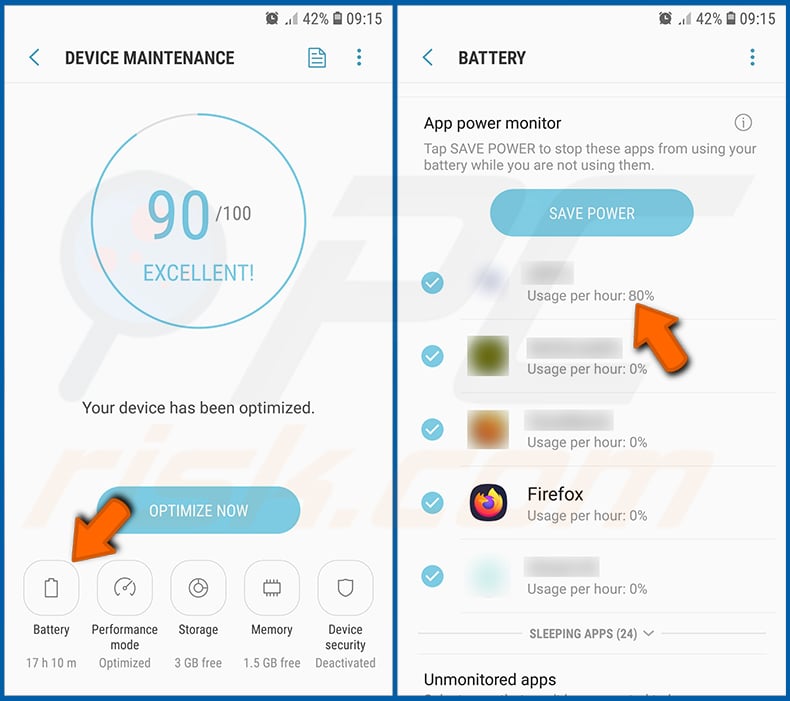

Überprüfen Sie den Akkuverbrauch verschiedener Anwendungen:

Gehen Sie zu "Einstellungen", scrollen Sie nach unten, bis Sie "Gerätewartung" sehen und tippen Sie darauf.

Tippen Sie auf "Akku" und überprüfen Sie die Nutzung der einzelnen Anwendungen. Legitime/echte Anwendungen sind so konzipiert, dass sie so wenig Energie wie möglich verbrauchen, um das beste Benutzererlebnis zu bieten und Energie zu sparen. Daher kann ein hoher Batterieverbrauch darauf hinweisen, dass die Anwendung bösartig ist.

[Zurück zum Inhaltsverzeichnis]

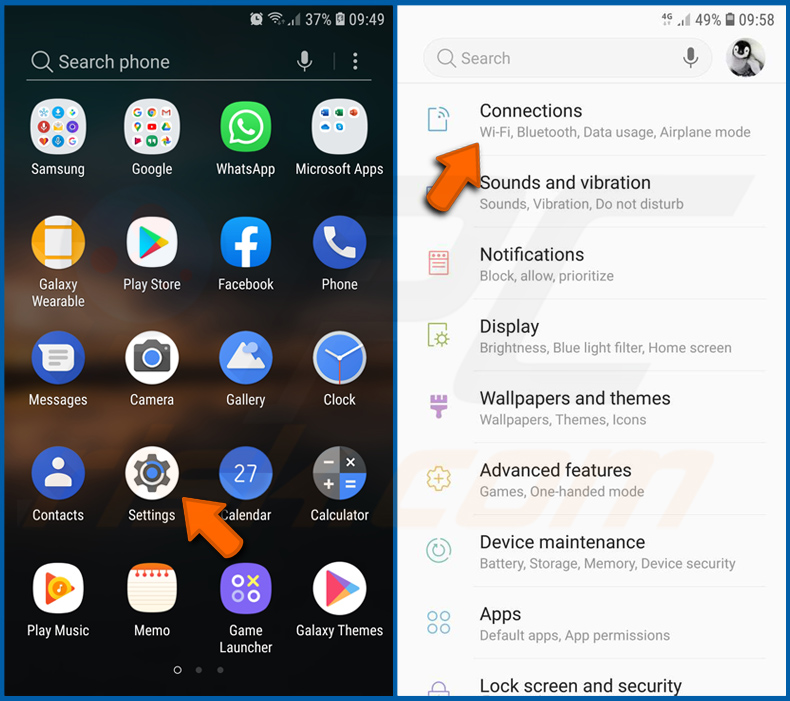

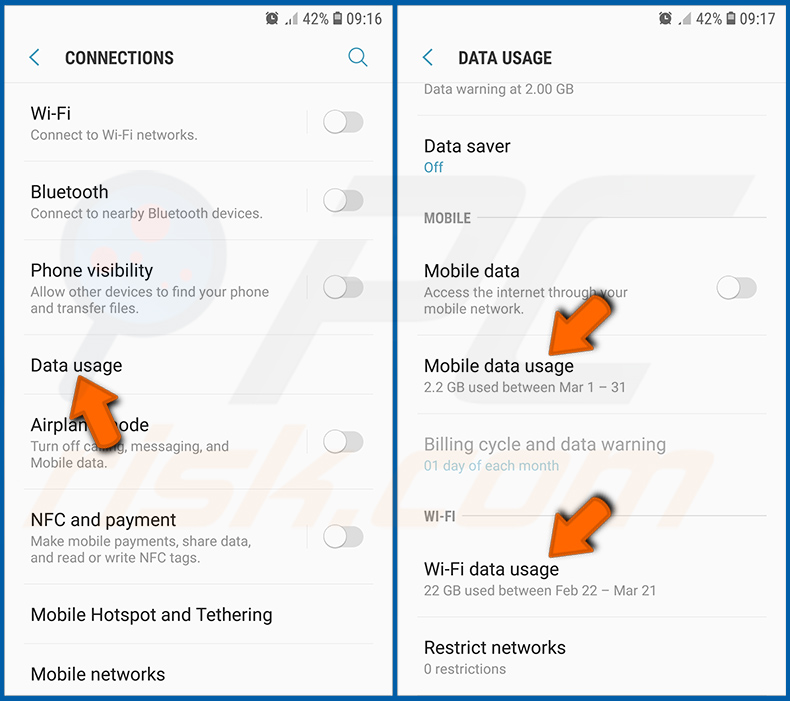

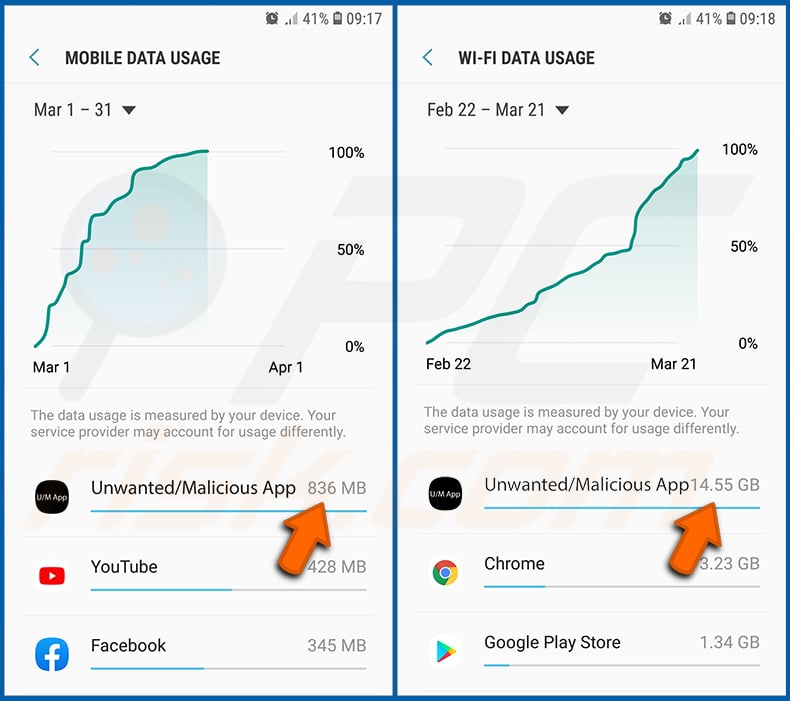

Überprüfen Sie die Datennutzung verschiedener Anwendungen:

Gehen Sie zu "Einstellungen", scrollen Sie nach unten, bis Sie "Verbindungen" sehen und tippen Sie darauf.

Scrollen Sie nach unten, bis Sie "Datennutzung" sehen, und wählen Sie diese Option. Wie beim Akku sind auch legitime/echte Anwendungen darauf ausgelegt, die Datennutzung so weit wie möglich zu minimieren. Das bedeutet, dass ein hoher Datenverbrauch auf das Vorhandensein einer bösartigen Anwendung hinweisen kann. Beachten Sie, dass einige bösartige Anwendungen so konzipiert sein können, dass sie nur funktionieren, wenn das Gerät mit einem drahtlosen Netzwerk verbunden ist. Aus diesem Grund sollten Sie sowohl die mobile als auch die Wi-Fi-Datennutzung überprüfen.

Wenn Sie eine Anwendung finden, die sehr viele Daten verbraucht, obwohl Sie sie nie benutzen, sollten Sie sie so schnell wie möglich deinstallieren.

[Zurück zum Inhaltsverzeichnis]

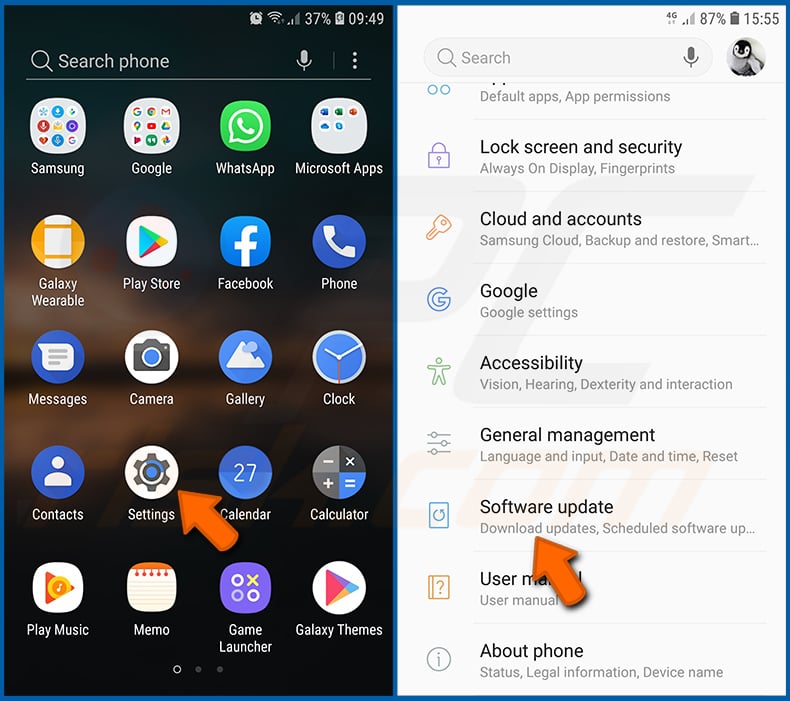

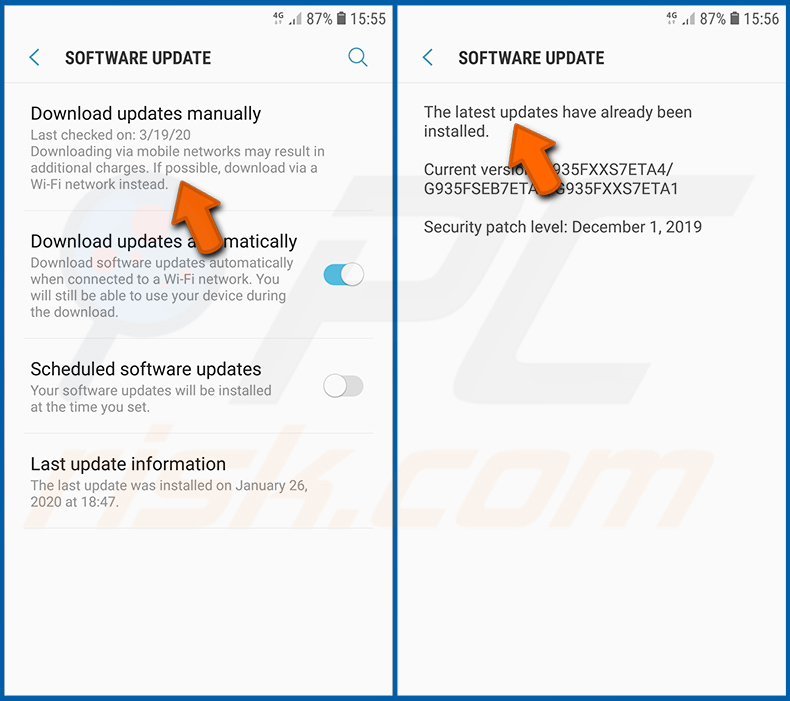

Installieren Sie die neuesten Software-Updates:

Die Software auf dem neuesten Stand zu halten, ist eine gute Praxis, wenn es um die Gerätesicherheit geht. Die Gerätehersteller veröffentlichen ständig verschiedene Sicherheitspatches und Android-Updates, um Fehler und Bugs zu beheben, die von Cyberkriminellen missbraucht werden können. Ein veraltetes System ist viel anfälliger, weshalb Sie immer sicherstellen sollten, dass die Software Ihres Geräts auf dem neuesten Stand ist.

Gehen Sie zu "Einstellungen", scrollen Sie nach unten, bis Sie "Softwareaktualisierung" sehen und tippen Sie darauf.

Tippen Sie auf "Updates manuell herunterladen" und prüfen Sie, ob Updates verfügbar sind. Wenn ja, installieren Sie sie sofort. Wir empfehlen Ihnen außerdem, die Option "Updates automatisch herunterladen" zu aktivieren - dann werden Sie vom System benachrichtigt, sobald ein Update verfügbar ist und/oder es wird automatisch installiert.

[Zurück zum Inhaltsverzeichnis]

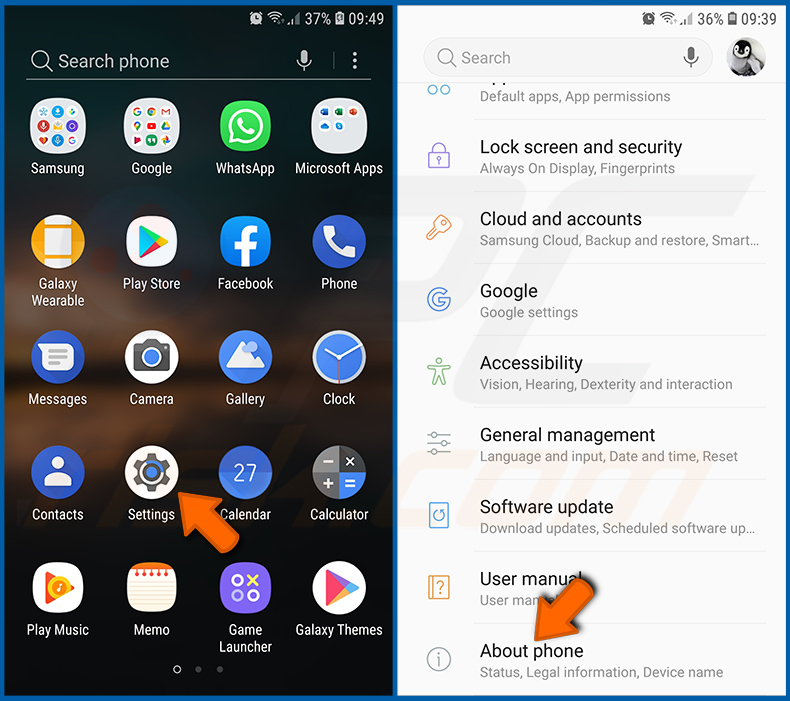

Setzen Sie das System auf den Standardzustand zurück:

Das Zurücksetzen auf die Werkseinstellungen ist eine gute Möglichkeit, um alle unerwünschten Anwendungen zu entfernen, die Systemeinstellungen auf die Standardwerte zurückzusetzen und das Gerät allgemein zu reinigen. Sie müssen jedoch bedenken, dass alle Daten auf dem Gerät gelöscht werden, einschließlich Fotos, Video-/Audiodateien, Telefonnummern (die auf dem Gerät und nicht auf der SIM-Karte gespeichert sind), SMS-Nachrichten und so weiter. Mit anderen Worten: Das Gerät wird in seinen ursprünglichen Zustand zurückversetzt.

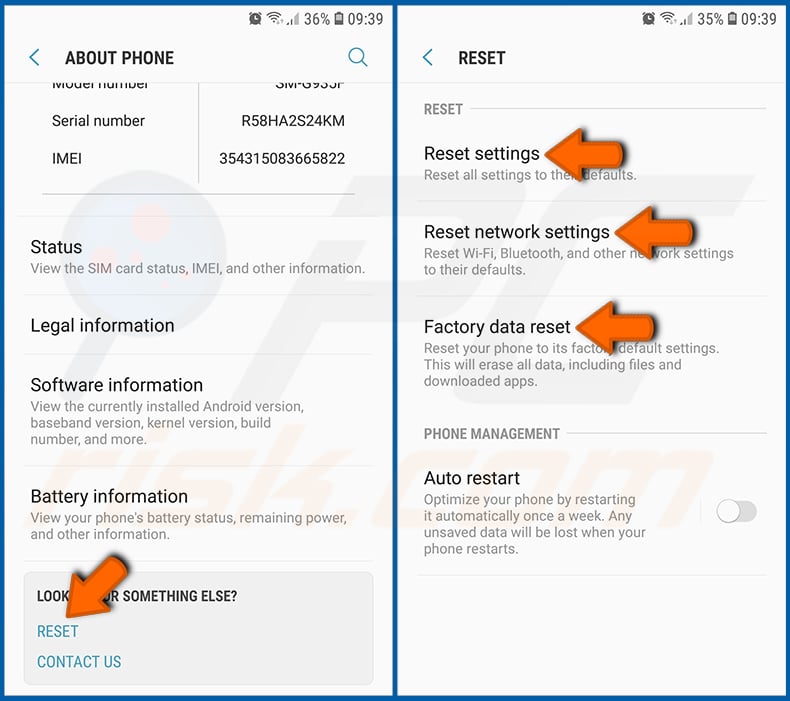

Sie können auch die grundlegenden Systemeinstellungen und/oder einfach die Netzwerkeinstellungen wiederherstellen.

Gehen Sie zu "Einstellungen", scrollen Sie nach unten, bis Sie "Über das Telefon" sehen und tippen Sie darauf.

Scrollen Sie nach unten, bis Sie "Zurücksetzen" sehen, und tippen Sie darauf. Wählen Sie nun die Aktion aus, die Sie durchführen möchten:

"Einstellungen zurücksetzen" - setzt alle Systemeinstellungen auf die Standardwerte zurück;

"Netzwerkeinstellungen zurücksetzen" - setzt alle netzwerkbezogenen Einstellungen auf die Standardwerte zurück;

"Werksdaten zurücksetzen" - setzt das gesamte System zurück und löscht alle gespeicherten Daten vollständig;

[Zurück zum Inhaltsverzeichnis]

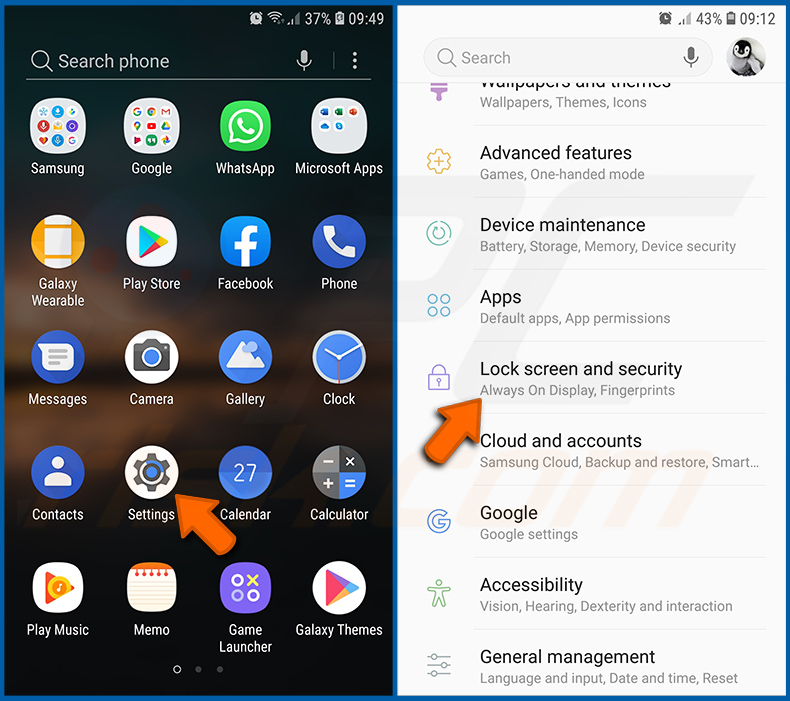

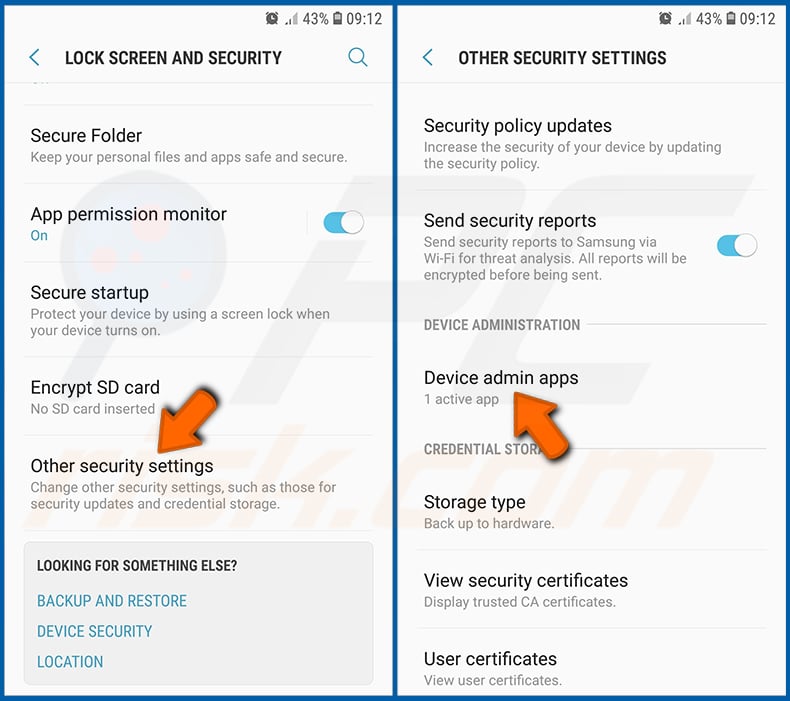

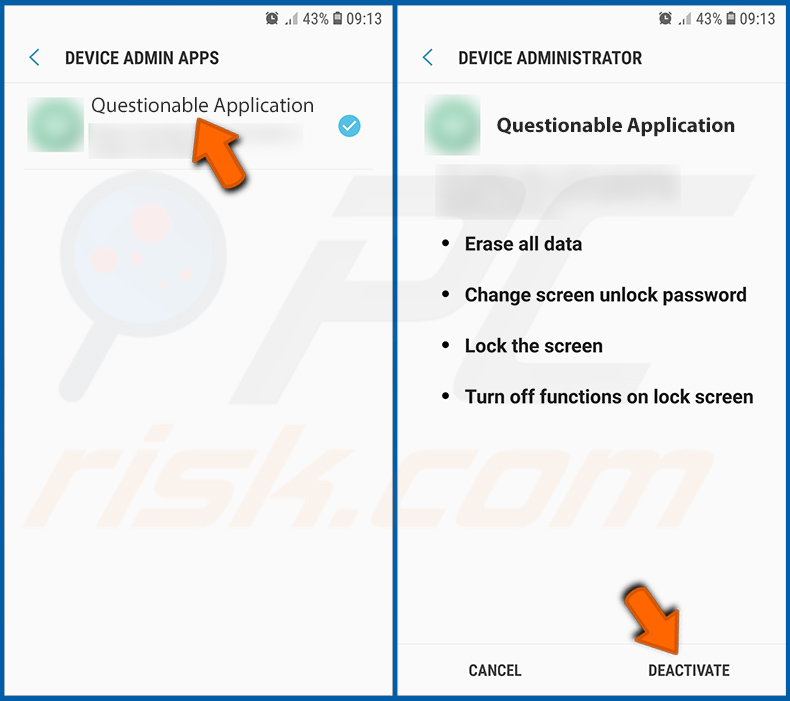

Deaktivieren Sie Anwendungen, die über Administratorrechte verfügen:

Wenn eine bösartige Anwendung Administratorrechte erhält, kann sie das System ernsthaft beschädigen. Um das Gerät so sicher wie möglich zu halten, sollten Sie immer überprüfen, welche Anwendungen solche Rechte haben und diejenigen deaktivieren, die dies nicht sollten.

Gehen Sie zu "Einstellungen", scrollen Sie nach unten, bis Sie "Bildschirm sperren und Sicherheit" sehen und tippen Sie darauf.

Scrollen Sie nach unten, bis Sie "Andere Sicherheitseinstellungen" sehen, tippen Sie darauf und dann auf "Geräteadministratoranwendungen".

Identifizieren Sie Anwendungen, die keine Administratorrechte haben sollten, tippen Sie auf diese und dann auf "DEAKTIVIEREN".

Häufig gestellte Fragen (FAQ)

Mein Android-Gerät ist mit der Malware G700 infiziert. Sollte ich mein Speichergerät formatieren, um die Malware loszuwerden?

Es ist ungewöhnlich, dass die Entfernung von Malware eine Formatierung erfordert.

Was sind die größten Probleme, die G700-Malware verursachen kann?

Die spezifischen Gefahren, die mit einer Infektion verbunden sind, hängen von den Fähigkeiten der Malware und den Zielen der Cyber-Kriminellen ab. G700 ist ein multifunktionaler Remote-Access-Trojaner (RAT), der für verschiedene Aktivitäten verwendet werden kann, z. B. für den Diebstahl von Online-Konten, das Sammeln von Finanzdaten, Spionage, die Verbreitung von Ransomware usw. Das Vorhandensein dieser Software auf einem Gerät kann zu mehreren Systeminfektionen, schweren Datenschutzproblemen, finanziellen Verlusten und Identitätsdiebstahl führen.

Was ist der Zweck der G700-Malware?

Die meisten Malware-Angriffe sind gewinnorientiert. Die Gründe für Infektionen können jedoch auch darin liegen, dass die Angreifer sich amüsieren wollen, persönlichen Groll hegen, Prozesse stören (z. B. Websites, Dienste usw.), Hacktivismus betreiben oder politisch/geopolitisch motiviert sind.

Wie ist die Malware G700 in mein Android-Gerät eingedrungen?

G700 wurde vor allem über gefälschte Play Store-Seiten verbreitet, aber auch andere Methoden sind nicht unwahrscheinlich. Malware wird hauptsächlich durch Drive-by-Downloads, Online-Betrug, Spam-E-Mails/Nachrichten, dubiose Download-Quellen (z. B. inoffizielle und kostenlose Filehosting-Websites, P2P-Sharing-Netzwerke, App-Stores von Drittanbietern usw.), gefälschte Updates und illegale Software-Aktivierungstools ("Cracking") verbreitet. Einige bösartige Programme können sich über lokale Netzwerke und Wechseldatenträger selbst verbreiten.

Wird Combo Cleaner mich vor Malware schützen?

Combo Cleaner ist in der Lage, fast alle bekannten Malware-Infektionen zu erkennen und zu beseitigen. Denken Sie daran, dass die Durchführung eines vollständigen Systemscans unerlässlich ist, da sich hochentwickelte bösartige Programme in der Regel tief im System verstecken.

▼ Diskussion einblenden