Vertrauen Sie nicht den E-Mail Betrügereien von "World Health Organization (WHO)"

![]() Verfasst von Tomas Meskauskas am (aktualisiert)

Verfasst von Tomas Meskauskas am (aktualisiert)

Was ist die "World Health Organization (WHO)" E-Mail?

Wie von hiro_ bzw. BleepingComputer entdeckt und erforscht wurde, sind "World Health Organization (WHO)" Spam-Kampagnen, die als E-Mails von Beamten/Vertretern der World Health Organization (WHO) getarnte, betrügerische E-Mails verbreiten. Zusammenfassend gibt es mehrere Varianten dieser Briefe - sie behaupten, wichtige Informationen über die Coronavirus/COVID-19 Pandemie zu enthalten.

Der Zweck dieser E-Mails ist Phishing und die Verbreitung von Malware. Zum Zeitpunkt der Forschung wurden sie zur Verbreitung von Schadprogrammen wie GuLoader, HawkEye, Agent Tesla und FormBook verwendet. Diese Briefe können jedoch zur Verbreitung anderer Malware verwendet werden.

Es gibt vier Varianten der E-Mail "World Health Organization (WHO)", aber es ist wahrscheinlich, dass es noch weitere Versionen gibt. Daher können sich Text und Betreff dieser Briefe unterscheiden oder für andere Spam-Kampagnen wiederverwendet werden.

Ebenso kann dieses Modell möglicherweise in anderen Phishing-Betrügereien und/oder zur Verbreitung verschiedener Malware verwendet werden. Um eine kurze Zusammenfassung zu geben, fordert die E-Mail mit dem Betreff "COVID-19 Solidarity Response Fund for WHO - DONATE NOW" die Empfänger auf, für die Hilfe bei den Bemühungen gegen das Coronavirus zu spenden.

Dieser Brief enthält eine kurze Erklärung darüber, was die Weltgesundheitsorganisation ist und welche Maßnahmen sie zur Bekämpfung der Pandemie ergreift. Die Spenden sollen in Bitcoin-Kryptowährung erfolgen, die in Wirklichkeit in Kryptopaletten im Besitz von Cyberkriminellen transferiert werden.

Die zweite Variante mit dem Thema "W.H.O."CORONAVIRUS(COV,19) SAFETY&PREVENTIVE MEASURES" besagt, dass die angehängte Datei Empfehlungen und alltägliche Schritte zur Prävention von Gesundheits- und Virusinfektionen enthält. Stattdessen ist der Anhang die ausführbare Datei von HawkEye - eine Informationen stehlende Malware.

Die dritte Variante mit dem Betreff "RE: Coronavirus disease (COVID-19) outbreak prevention and cure update" behauptet, dass die angehängte Datei eine Liste einfacher Anweisungen und üblicher, erschwinglicher Medikamente zur Vorbeugung von Coronavirus ist. Diese bösartige Datei wird verwendet, um Systeme mit Agent Tesla RAT zu infizieren.

In der E-Mail mit dem Betreff "Latest on corona-virus" wird behauptet, dass die archivierte Datei darin - ein E-Book mit dem Titel "My-Health" enthält. Das vermeintliche elektronische Buch enthält wichtige Informationen zu COVID-19, wie z.B.: die Herkunft und Forschung des Virus, Übertragungsszenarien, Schutz- und Präventionsrichtlinien sowie Anpassungsanweisungen und Notfallpläne für nationale und lokale Behörden.

Es enthält jedoch nicht die versprochenen Informationen, sondern GuLoader-Downloadprogramm-Malware. Sie kann zum Herunterladen/Installieren zusätzlicher bösartiger Programme verwendet werden, bei der Forschung wurde sie verwendet, um Systeme mit FormBook Information Stealer zu infizieren.

Es muss betont werden, dass all diese E-Mails unrechtmäßig sind und ihre Behauptungen unwahr sind. Daher wird ausdrücklich davon abgeraten, diesen "Briefen der World Health Organization (WHO)" und anderen ähnlichen Briefen zu vertrauen.

| Name | Mögliche Malware Infektionen |

| Art der Bedrohung | Trojaner, Passwortstehlender Virus, Banking Malware, Spyware |

| Betrug | Die E-Mails sind als Post der Weltgesundheitsorganisation (WHO) getarnt und betreffen wichtige Informationen über das Coronavirus/COVID-19. |

| Erkennungsnamen (Anhang der zweiten Variante) | Avast (Script:SNH-gen [Trj]), BitDefender (Trojan.GenericKD.33548953), ESET-NOD32 (eine Variante von Win32/Injector.Autoit.FDW), Kaspersky (Trojan-Spy.MSIL.Heye.ln), vollständige Liste von Erkennungen (VirusTotal) |

| Erkennungsnamen (Anhang der vierten Variante) | Avast (Win32:Trojan-gen), BitDefender (Trojan.GenericKD.33550406), ESET-NOD32 (eine Variante von Win32/Injector.ELDS), Kaspersky ( Trojan-Spy.Win32.Noon.awjt), vollständige Liste von Erkennungen (VirusTotal) |

| Symptome | Trojaner sind so konzipiert, dass sie sich heimlich in den Computer des Opfers einschleichen und schweigend bleiben, so dass auf einem infizierten Rechner keine besonderen Symptome deutlich sichtbar sind. |

| Nutzlast | GuLoader, HawkEye, Agent Tesla und FormBook und möglicherweise andere bösartige Programme. |

| Verbreitungsmethoden | Infizierte E-Mail-Anhänge, bösartige Online-Werbung, Social Engineering, Software-"Cracks". |

| Schaden | Gestohlene Passwörter und Bankinformationen, Identitätsdiebstahl, der Computer des Opfes wird einem Botnet hinzugefügt. |

| Entfernung | Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. |

Betrugs-/Scam-E-Mails werden zu Tausenden verschickt, bei Operationen, die als "Spam-Kampagnen" bezeichnet werden. Diese Mails sind in der Regel als "offiziell", "wichtig", "dringend", "vorrangig" getarnt oder missbrauchen anderweitig das aktuelle soziale Klima.

Angesichts der zunehmenden öffentlichen Besorgnis über die Coronavirus/COVID-19-Pandemie haben Cyberkriminelle sie in ihre Pläne aufgenommen. Die E-Mails der "World Health Organization (WHO)" sind nur ein Beispiel dafür; "COVID-19 Solution Announced by WHO", "Coronavirus Face Mask", "COVID-19 Insurance Plan From CIGNA" sind weitere, unter Dutzenden.

Alle betrügerischen/betrügerischen E-Mails sind für einen Zweck bestimmt - um Einnahmen für die dahinter stehenden Betrüger/Cyberkriminellen zu generieren.

Wie hat der "E-Mail-Virus der World Health Organization (WHO)" meinen Computer infiziert?

Systeme werden über bösartige Dateien in betrügerischen E-Mails infiziert. Diese Inhalte können an die Briefe angehängt oder in ihnen verlinkt werden (z.B. Download-Links).

Infektiöse Dateien können in verschiedenen Formaten vorliegen, z.B. Microsoft Office- und PDF-Dokumente, Archiv- (ZIP, RAR, etc.) und ausführbare (.exe, .run, etc.) Dateien, JavaScript, etc. Wenn diese Dateien geöffnet werden (ausgeführt, ausgeführt usw.) - wird der Infektionsprozess eingeleitet.

Mit anderen Worten, das Öffnen dieser Dateien löst den Download/die Installation von Malware aus. Beispielsweise infizieren Microsoft Office-Dokumente Systeme durch die Ausführung bösartiger Makrobefehle.

Nach dem Öffnen fordert das Dokument die Benutzer auf, Makrobefehle zu aktivieren (d.h. die Bearbeitung zu ermöglichen), und sobald dies geschehen ist, beginnt die Infektion. In MS Office-Programmen, die vor 2010 veröffentlicht wurden, wird dieser Prozess jedoch in dem Moment gestartet, in dem ein infiziertes Dokument geöffnet wird.

Wie kann die Installation von Malware vermieden werden?

Verdächtige und/oder irrelevante E-Mails sollten nicht geöffnet werden, insbesondere solche, die von verdächtigen/unbekannten Absendern stammen. In solchen E-Mails gefundene Anhänge oder Links - dürfen niemals geöffnet werden, da dies zu einer risikoreichen Infektion führen kann.

Außerdem wird empfohlen, Microsoft Office-Versionen zu verwenden, die nach 2010 veröffentlicht wurden. Da die neueren Versionen den Modus "Geschützte Ansicht" haben, der die Ausführung von Makrobefehlen in dem Moment verhindert, in dem ein Dokument geöffnet wird.

Abgesehen von Spam-Kampagnen wird Malware auch häufig über nicht vertrauenswürdige Downloadkanäle verbreitet (z.B. inoffizielle und kostenlose File-Hosting-Webseiten, Peer-to-Peer-Sharing-Netzwerke und andere Drittanbieter-Downloadprogramme), sowie über illegale Aktivierungs- ("Knack-") Werkzeuge und gefälschte Updates. Es wird daher empfohlen, Produkte immer von offiziellen und verifizierten Quellen herunterzuladen.

Darüber hinaus sollte jede Software nur mit Werkzeugen/Funktionen aktiviert und aktualisiert werden, die von legitimen Entwicklern zur Verfügung gestellt werden. Um die Integrität der Geräte und die Sicherheit der Benutzer zu gewährleisten, ist es entscheidend, eine seriöse Antiviren-/Anti-Spyware-Suite installiert zu haben.

Diese Programme müssen auf dem neuesten Stand gehalten werden, um regelmäßige Systemüberprüfungen und die Entfernung von erkannten Bedrohungen/Problemen durchzuführen. Wenn Sie bereits den Anhang "E-Mail-Virus der World Health Organization (WHO)" geöffnet haben, empfehlen wir, einen Scan mit Combo Cleaner durchzuführen, um automatisch eingeschleuste Malware zu entfernen.

Text, der in der ersten Variante des E-Mail-Briefes der "World Health Organization (WHO)" präsentiert wird:

Subject: COVID-19 Solidarity Response Fund for WHO - DONATE NOW

World Health Organization

We are all affected by the growing COVID-19 pandemic.

It's an unprecedented health challenge and we know people and organizations everywhere want to help.

The World Health Organization is leading and coordinating the global effort,

supporting countries to prevent, detect, and respond to the pandemic.The greatest need right now is to help ensure all countries are prepared,

especially those with the weakest health systems.

Donations support WHOs work to track and understand the spread of the virus;

to ensure patients get the care they need and frontline workers get essential supplies and information;

and to accelerate efforts to develop vaccines, tests, and treatments.See below for information on other ways to give, tax-deductibility and corporate and foundation giving options.

Now you can help us by donating any amount what you want help with the

BITCOIN NETWORKDonate Now with Bitcoin payment.

World Health Organization bitcoin address(BTC Wallet) for

donations:

16gmYrbqMr4SZeA7SqNVmirhnhDG3maYPK

Online donations made via bitcoin are tax deductible in the U.S. and Europe.

To the extent allowable by law.The World Health Organization accepts checks or wire transfers from

anywhere in the world.

World Health Organization doesn't may to provide tax benefits to donors

to these payments.Contact to email if you have any questions.

Screenshot der zweiten Variante der "World Health Organization (WHO)"-E-Mail, die zur Verbreitung von HawkEye-Malware verwendet wird:

Der in diesem Brief vorgestellte Text:

Subject: W.H.O."CORONAVIRUS(COV,19) SAFETY&PREVENTIVE MEASURES

Good Day!

With regards to the ‘Medical Outbreak’ in the World due to Coronavirus (CoV) threatening to run riot all over the world; we know, this is a stressful time and we all want to know what we can do right now to protect ourselves and our families to prevent from getting exposed to this disease.

We at W.H.O(WORLD HEALTH ORGANIZATION), really care about the health & safety of all the people in the world, that is why we have highlighted/recommended in the attachment some everyday health and preparedness steps that the whole world can follow and be safe:

WHO Headquarters

Hands and stones

The World Bank/Alejandro LipszycFor more information regarding Healthy Settings, please contact:

Interventions for Healthy Environments Unit (IHE)

Public Health and Environment Department (PHE)

World Health Organization

20 Avenue Appia

1211 Geneva 27

Switzerland

Fax No.: +41 22 791 13 83 Attention: Healthy Settings

E-mail: phedoc@who.int

Screenshot der Erkennungen des über diese Variante verteilten bösartigen Anhangs auf VirusTotal:

Erscheinen der dritten Variante der E-Mail der "World Health Organization (WHO)", die zur Verteilung von Agent Tesla RAT (GIF) verwendet wird:

Der in diesem Brief vorgestellte Text:

Subject: RE: Coronavirus disease (COVID-19) outbreak prevention and cure update.

Dear ******

Please find the attached file with the instructions on comon drugs to take for prevention and fase cure to this deadly virus called

Coronavirus Disease (COVID-19).This is an instruction from WHO (World Health Organization) to help fight agaisnt coronavirus.

NOTE : once received this mail review the attached file and follow the instructions .

please forward to your family members and friends to help us reach every one on how to fight

this virus , and the instructions are very simple and affordable.Thanks

Best regard

Director WHO (World Health Organization)

Dr. Tedros Adhanom W.H.OVeriforce and PEC Safety have merge. Learn more.

This e-mail is confidential and is intended solely for the use of the recipient. If you are not the intended recipient, be advised that you have received this e-mail in error and that any use, dissemination, forwarding, printing, or copying of this e-mail is strictly prohibited.

Screenshot der vierten Variante der "World Health Organization (WHO)"-E-Mail, die zur Verteilung von GuLoader (der FormBook-Malware injiziert) verwendet wird:

Der in diesem Brief vorgestellte Text:

Subject: Latest on corona-virus

Corona-virus updates

Concerning Corona-virus disease (COVID-19) outbreak, the World Health Organization brings you the Corona-virus E-Book and Guide.Inside this E-Book (My-health), you shall find out the complete research/origin of corona-virus and the recommended guide to follow to protect yourself and others.

Guidance to protect children and business centre;

This guidance provides critical considerations and practical checklists to keep Kids and business centre safe. It also advises national and local authorities on how to adapt and implement emergency plans for educational facilities.

Critical preparedness, readiness and response actions for COVID-19;

WHO has defined four transmission scenarios for COVID-19. My Health E-book describes the preparedness, readiness and response for each transmission scenario.

Basic protective measures against the new corona-virus;

1. Stay aware with the most contented information on the COVID-19 outbreak, available on the E-Book attached to this mail and through your national and local public health authority.

2. Avoid touching Eyes, Nose and mouth

Why? Hands touch many surfaces and can pick up viruses. Once contaminated, hands can transfer the virus to your eyes, nose or mouth.3. Practice respiratory hygiene

This will also protect you and help prevent the spread of viruses and other infections.You can now download and access the attached My Health Zip file from a Windows Computer only.

You are receiving this email because your life count as everyone lives count. Sign up for more updates at the WHO website (www.who[.]int).

Thanks for helping to make the world a little healthier.

Screenshot der Erkennungen des über diese Variante verteilten bösartigen Anhangs auf VirusTotal:

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

▼ LADEN Sie Combo Cleaner herunter

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist Rcs Lt, die Muttergesellschaft von PCRisk. Lesen Sie mehr. Indem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu.

Schnellmenü:

- Was ist der "World Health Organization (WHO) Email Virus"?

- SCHRITT 1. Manuelle Entfernung der World Health Organization (WHO) Email Virus2 Malware.

- SCHRITT 2. Prüfen Sie, ob Ihr Computer sauber ist.

Wie entfernt man Malware manuell?

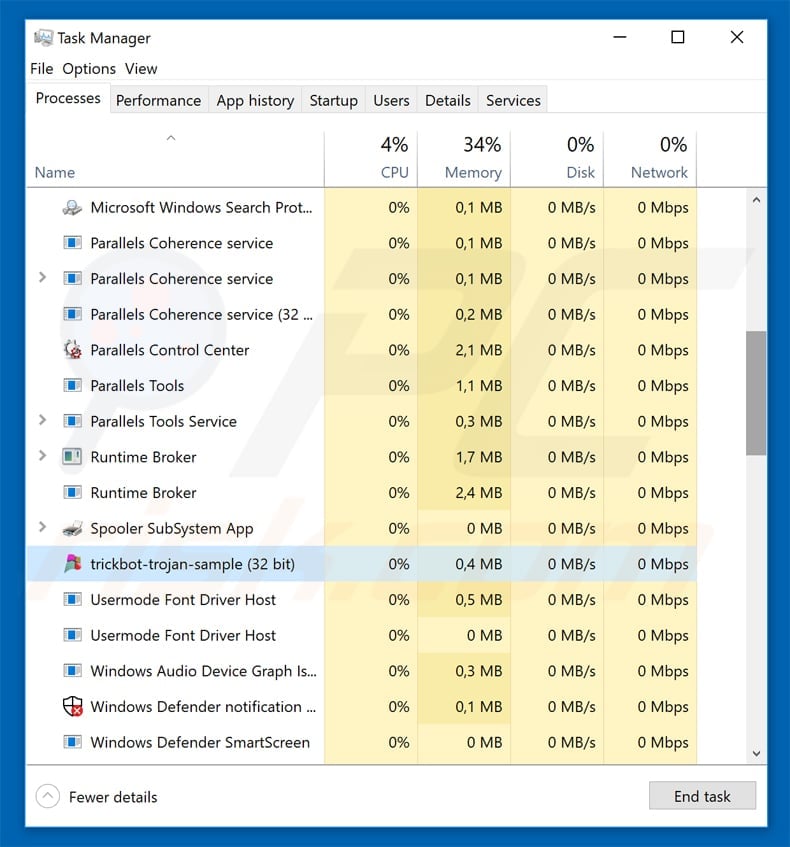

Die manuelle Entfernung einer Bedrohung ist ein komplizierter Prozess und es ist gewöhnlich besser, wenn Antivirus- oder Anti-Malware-Programme es automatisch machen. Um diese Malware zu entfernen, empfehlen wir Spyhunter zu verwenden. Wenn Sie Malware manuell entfernen möchten, müssen Sie zunächst den Namen der Malware identifizieren, die Sie entfernen möchten. Hier ist ein Beispiel eines verdächtigen Programms, das auf dem Computer eines Benutzers ausgeführt wird:

Wenn Sie die Liste von Programmen geprüft haben, die auf Ihrem Computer laufen, zum Beipiel mit dem Task Manager, und ein Programm identifiziert haben, das verdächtig aussieht, sollten Sie mit diesen Schritten fortfahren:

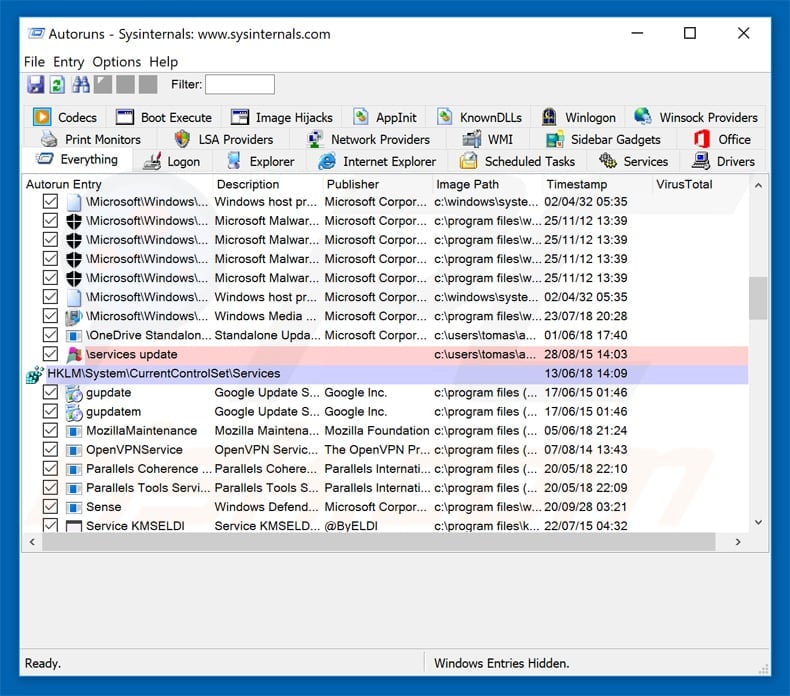

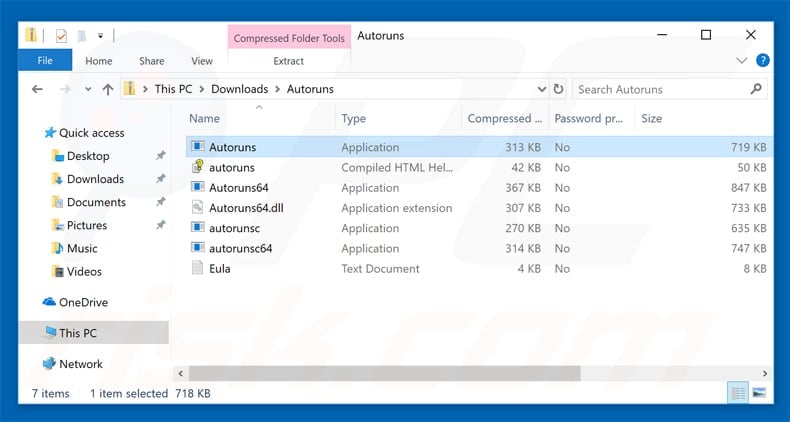

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

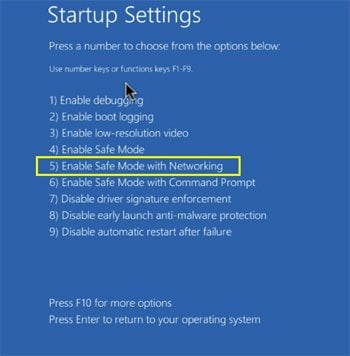

Starten Sie Ihren Computer im abgesicherten Modus:

Starten Sie Ihren Computer im abgesicherten Modus:

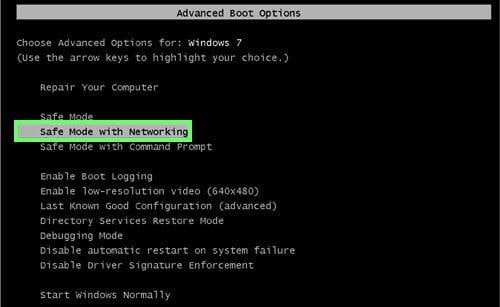

Windows XP und Windows 7 Nutzer: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, klicken Sie auf Herunterfahren, klicken Sie auf OK. Während Ihr Computer neu startet, drücken Sie die F8 Taste auf Ihrer Tastatur mehrmals bis Sie das Windows Erweiterte Optionen Menü sehen. Wählen Sie dann Abgesicherter Modus mit Netzwerktreibern aus der Liste.

Das Video zeigt, wie man Windows 7 im "Abgesicherten Modus mit Netzwerktreibern" startet:

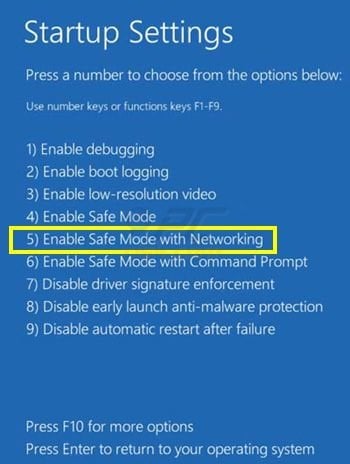

Windows 8 Nutzer: Gehen Sie auf den Windows 8 Startbildschirm, geben Sie Erweitert ein und wählen Sie Einstellungen in den Suchergebnissen aus. Klicken Sie auf Erweiterte Startoptionen, wählen Sie Erweiterten Start im geöffneten "Allgemeine PC Einstellungen" Fenster. Ihr Computer wird jetzt in das "Erweiterte Startoptionen Menü" starten. Klicken Sie auf das "Problembehandlung" Feld, dann klicken Sie auf "Erweiterte Optionen". Auf dem erweiterte Optionen Bildschirm, klicken Sie auf "Starteinstellungen". Klicken Sie auf "Neustart". Ihr PC wird in den Starteinstellungen Bildschirm starten. Drücken Sie "5" um im Abgesicherten Modus mit Netzwerktreibern zu starten.

Das Video zeigt, wie man Windows 8 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Windows 10 Nutzer: Klicken Sie auf das Windows Logo und wählen Sie die Power Schaltfläche. Im geöffneten Menü klicken Sie auf "Neu starten", während Sie die "Umschalttaste" auf Ihrer Tastatur gedrück halten. Im "Eine Option wählen" Fenster klicken Sie auf "Fehlerdiagnose", wählen Sie dann "Erweiterte Optionen". Im erweiterte Optionen Menü, wählen Sie "Starteinstellungen" und klicken Sie auf das "Neu starten" Feld. Im folgenden Fenster sollten Sie die "F5" Taste Ihrer Tastatur drücken. Das wird Ihr Betriebssystem im Abgesicherten Modus mit Netzwerktreibern neu starten.

Das Video zeigt, wie man Windows 10 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

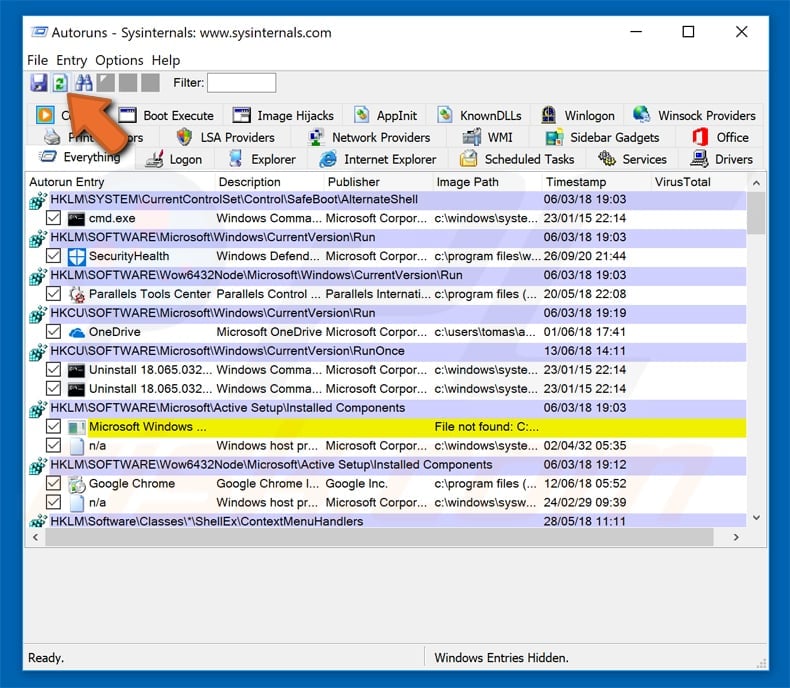

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

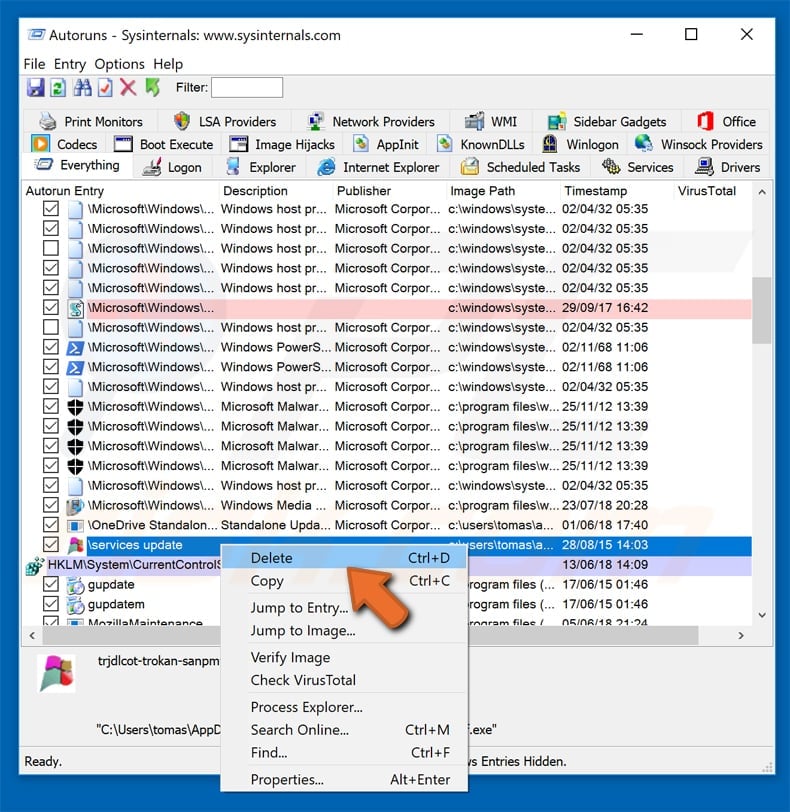

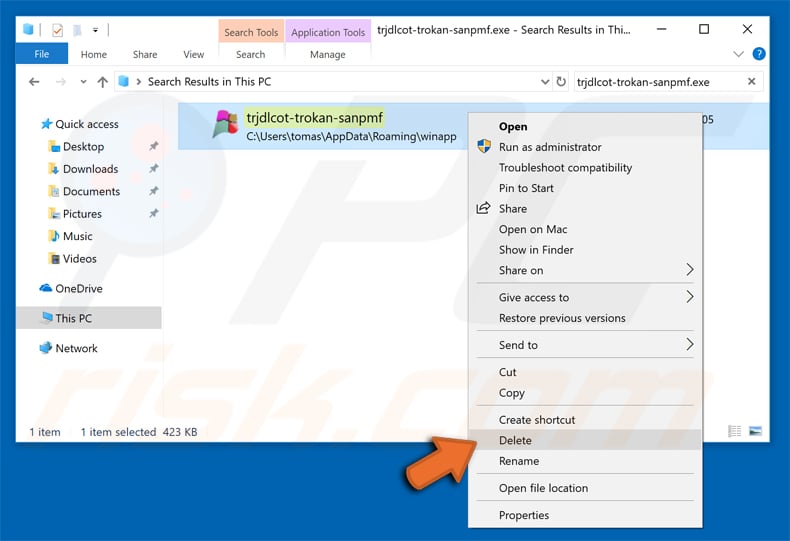

Sie sollten ihren vollständigen Pfad und Namen aufschreiben. Beachten Sie, dass einige Malware ihre Prozessnamen und legitimen Prozessnamen von Windows versteckt. Jetzt ist es sehr wichtig, dass Sie keine Systemdateien entfernen. Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, machen Sie einen Rechtsklick über den Namen und wählen Sie "Löschen".

Nachdem die Malware durch die Autoruns Anwendung entfernt wurde (dies stellt sicher, dass die Malware sich beim nächsten Hochfahren des Systems nicht automatisch ausführt), sollten Sie nach dem Namen der Malware auf Ihrem Computer suchen. Stellen Sie sicher, dass Sie alle versteckten Dateien und Ordner aktivieren bevor Sie fortfahren. Wenn Sie die Datei oder Malware gefunden haben, entfernen Sie diese.

Starten Sie Ihren Computer in normalen Modus. Die Befolgung dieser Schritte sollte beim Entfernen jeglicher Malware von Ihrem Computer helfen. Beachten Sie, dass die manuelle Entfernung von Bedrohungen fortgeschritten Computerfähigkeiten voraussezt. Es wird empfohlen, die Entfernung von Malware Antivirus- und Anti-Malware-Programmen zu überlassen. Diese Schritte könnten bei fortgeschrittenen Malwareinfektionen nicht funktionieren. Es ist wie immer besser, eine Infektion zu vermeiden, anstatt zu versuchen, Malware danch zu entfernen. Um Ihren Computer sicher zu halten, stellen Sie sicher, dass Sie die neuesten Updates des Betriebssystems installieren und Antivirus-Software benutzen.

Um sicher zu sein, dass Ihr Computer frei von Malware-Infektionen ist, empfehlen wir einen Scan mit Spyhunter.

▼ Diskussion einblenden