Wie vermeidet man die Installation des Gh0st Fernzugriff-Tools?

![]() Verfasst von Tomas Meskauskas am (aktualisiert)

Verfasst von Tomas Meskauskas am (aktualisiert)

Was ist Gh0st?

Gh0st ist ein Fernzugriffs-/Verwaltungswerkzeug (RAT), das entwickelt wurde, um infizierte Windows-Computer extern zu steuern. Gh0st wird auf Computern durch andere Malware installiert, die eine Hintertür dafür öffnet, was dazu führt, dass Cyberkriminelle infizierte Computer kontrollieren können.

Typischerweise können RATs für verschiedene Zwecke verwendet werden, so oder so, die meisten von ihnen können den Opfern ernsthafte Probleme im Zusammenhang mit der Privatsphäre, Finanzen und anderen Problemen bereiten.

In der Regel können RATs verwendet werden, um auf das Mikrofon des Opfers zuzugreifen, Webcam, Tastenprotokollierung. Einige Varianten von Gh0st können zur Installation von Kryptowährungsminern oder/und verschiedenen trojanerartigen Programmen verwendet werden.

Die Tastenprotokollierung ist eine Funktion, die Cyberkriminellen hilft, Tastenanschläge zu protokollieren, d.h. Tasten, die mit einer Tastatur gedrückt werden, aufzuzeichnen. Durch die Verwendung können Cyberkriminelle verschiedene Zugangsdaten wie Anmeldedaten und Passwörter verschiedener Konten stehlen.

Sie konnten Zugang zu Bank- oder E-Mail-Konten, Facebook, Telegrammen und so weiter erhalten. Gestohlene Konten können verwendet werden, um betrügerische Transaktionen, Einkäufe, Geld von anderen Personen zu erhalten, Betrugs-/Spam-Kampagnen zu versenden, etc.

Darüber hinaus könnte Gh0st verwendet werden, um einen Kryptowährungsminierer auf infizierten Systemen zu installieren und die Hardware des Computers zu nutzen, um die eine oder andere Kryptowährung abzubauen (mathematische Probleme lösen). Normalerweise verursachen solche Programme eine hohe CPU- und/oder GPU-Auslastung, was zu einem höheren Stromverbrauch und einer geringeren Computerleistung führt.

Menschen, die Kryptowährungsminer auf ihren Computern installiert haben, erhalten höhere Stromrechnungen, erleben unerwartete Abschaltungen, Hardwareüberhitzung und andere Probleme. Cyberkriminelle können mit Gh0st auch Computer mit verschiedenen Trojanern infizieren.

Beispiele für trojanerartige Programme sind Nymeria, Retefe, Vigorf und so weiter. Sie können so konzipiert sein, dass sie andere Malware wie Informationsdiebe, Ransomware und andere hochriskante Viren verbreiten.

Um mögliche Schäden, die durch die Verwendung von Gh0st verursacht werden können, zu vermeiden, empfehlen wir, diese so schnell wie möglich zu deinstallieren.

| Name | Gh0st Fernzugriffs-Trojaner |

| Art der Bedrohung | Trojaner mit Fernzugriff |

| Erkennungsnamen | Avast (Win32:Farfli-CF [Cryp]), BitDefender (Backdoor.Zegost.BC), ESET-NOD32 (Win32/Farfli.ARD), Kaspersky (Backdoor.Win32.Farfli.alus), Vollständige Liste (VirusTotal) |

| Nutzlast | Diese RAT kann verwendet werden, um Kryptowährungsschürfer, Trojaner oder andere Malware zu installieren. |

| Symptome | Fernzugriffstrojaner wurden entwickelt, um den Computer des Opfers heimlich zu infiltrieren und zu schweigen, so dass auf einem infizierten Computer keine besonderen Symptome deutlich sichtbar sind. |

| Verbreitungsmethoden | Infizierte E-Mail-Anhänge, bösartige Online-Werbung, Social Engineering, Software-Cracks. |

| Schaden | Installation von zusätzlicher Malware, gestohlenen Bankinformationen, Passwörtern, Identitätsdiebstahl. |

| Entfernung | Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. |

Es gibt viele verschiedene RATs da draußen, einige Beispiele sind Quasar, CyberGate und Sakula. In der Regel versuchen Cyberkriminelle, Systeme mit solchen Programmen zu infizieren, um den Computer des Opfers aus der Ferne zu steuern und verschiedene Aktionen durchzuführen, die ihnen helfen können, auf die eine oder andere Weise Einnahmen zu generieren.

So oder so, wenn es einen Grund zu der Annahme gibt, dass ein Computer mit RAT infiziert ist, dann sollte er sofort entfernt werden.

Wie hat Gh0st meinen Computer infiltriert?

Typischerweise können bösartige Programme auf verschiedene Weise verbreitet werden, die beliebtesten sind Spam-Kampagnen/E-Mails, inoffizielle Datei- oder Software-Download-Kanäle, gefälschte Software-Aktualisierungs- und Aktivierungswerkzeuge oder Trojaner. Um Malware über E-Mails zu verbreiten, senden Cyberkriminelle Dateien (Anhänge), die beim Öffnen die eine oder andere bösartige Software installieren.

Angehängte Dateien sind in der Regel PDF- oder Microsoft Office-Dokumente, ausführbare Dateien (wie.exe), JavaScript-Dateien und Archive (wie ZIP, RAR). Beispiele für unzuverlässige Download-Kanäle sind Drittanbieter-Downloader, Peer-to-Peer-Netzwerke wie Torrent-Clients, eMule, Freeware-Download-Websites, kostenlose Datei-Hosting-Seiten und so weiter.

Wenn Cyberkriminelle sie zur Verbreitung von Malware verwenden, laden sie bösartige Dateien hoch, die als legitim (harmlos) getarnt sind und hoffen, dass sie von anderen heruntergeladen und geöffnet werden. Wenn diese Dateien geöffnet werden, werden bösartige Software installiert.

Inoffizielle Software-Aktualisierungstools infizieren in der Regel Computer, wenn sie Malware anstelle von Updates installieren, Schwachstellen (Bugs, Fehler) von installierten Programmen, die veraltet sind, beheben oder ausnutzen. Inoffizielle/Dritte Aktivierungswerkzeuge werden in der Regel mit dem Ziel verwendet, lizenzierte Software zu aktivieren, ohne dafür bezahlen zu müssen.

Es gibt jedoch viele Fälle, in denen diese Tools zur Verbreitung von Malware entwickelt wurden, d.h. anstatt einige Software zu aktivieren, die sie bösartig installieren. Trojaner sind bösartige Programme, die in der Regel dazu bestimmt sind, andere Malware zu verbreiten. Wenn ein Computer mit Trojanern infiziert ist, ist es sehr wahrscheinlich, dass er mit mehr bösartiger Software infiziert wird.

Wie kann man die Installation von Malware vermeiden?

Dateien, die an irrelevante E-Mails angehängt sind, sollten nicht geöffnet werden. Typischerweise werden diese E-Mails von unbekannten Adressen verschickt und als wichtig, offiziell und so weiter getarnt.

Installierte Programme müssen mit Tools oder Funktionen aktualisiert werden, die von offiziellen Entwicklern entwickelt wurden. Wenn die Aktivierung der installierten Software nicht kostenlos ist, dann sollte dies auch richtig durchgeführt werden.

Mit anderen Worten, verschiedene "Cracking"-Tools sollten nicht verwendet werden, sie werden oft zur Verbreitung von Malware verwendet. Außerdem ist es nicht legal, lizenzierte Programme mit ihnen zu aktivieren.

Darüber hinaus sollten alle Programme und Dateien von offiziellen Websites und über direkte Download-Links heruntergeladen werden. Andere Kanäle enthalten oft bösartige Dateien und werden oft zur Verteilung bösartiger Software verwendet.

Eine weitere Möglichkeit, das Risiko einer Infektion eines Systems mit bösartiger Software zu verringern, besteht darin, es regelmäßig mit einer seriösen Antiviren- oder Anti-Spyware-Suite zu scannen, Software dieser Art sollte immer auf dem neuesten Stand sein. Wenn Sie glauben, dass Ihr Computer bereits infiziert ist, empfehlen wir Ihnen, eine Überprüfung mit Combo Cleaner durchzuführen, um infiltrierte Malware automatisch zu entfernen.

Gh0st RAT Administrationsbereich:

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

▼ LADEN Sie Combo Cleaner herunter

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist Rcs Lt, die Muttergesellschaft von PCRisk. Lesen Sie mehr. Indem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu.

Schnellmenü:

- Was ist Gh0st?

- SCHRITT 1. Manuelle Entfernung von Gh0st Malware.

- SCHRITT 2. Prüfen Sie, ob Ihr Computer sauber ist.

Wie entfernt man Malware manuell?

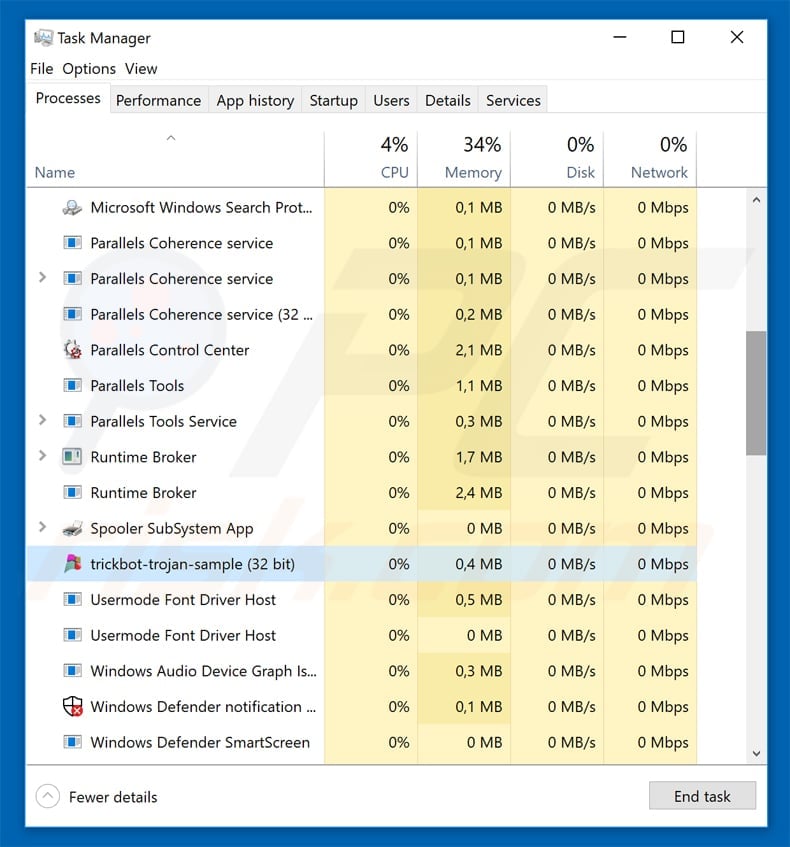

Die manuelle Entfernung einer Bedrohung ist ein komplizierter Prozess und es ist gewöhnlich besser, wenn Antivirus- oder Anti-Malware-Programme es automatisch machen. Um diese Malware zu entfernen, empfehlen wir Combo Cleaner zu verwenden. Wenn Sie Malware manuell entfernen möchten, müssen Sie zunächst den Namen der Malware identifizieren, die Sie entfernen möchten. Hier ist ein Beispiel eines verdächtigen Programms, das auf dem Computer eines Benutzers ausgeführt wird:

Wenn Sie die Liste von Programmen geprüft haben, die auf Ihrem Computer laufen, zum Beipiel mit dem Task-Manager, und ein Programm identifiziert haben, das verdächtig aussieht, sollten Sie mit diesen Schritten fortfahren:

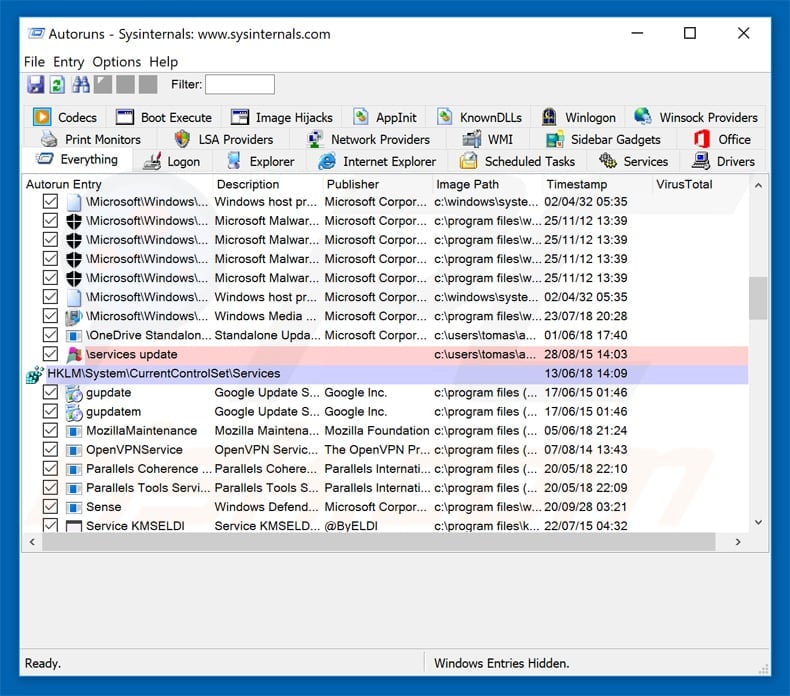

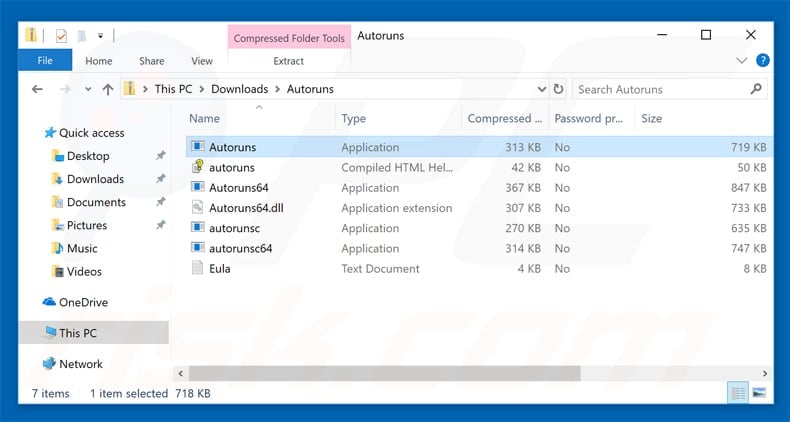

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

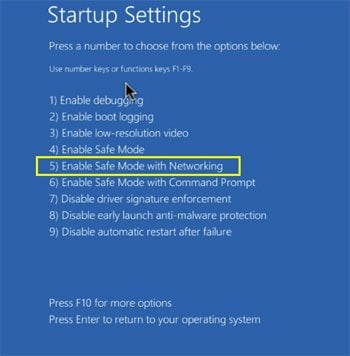

Starten Sie Ihren Computer im abgesicherten Modus:

Starten Sie Ihren Computer im abgesicherten Modus:

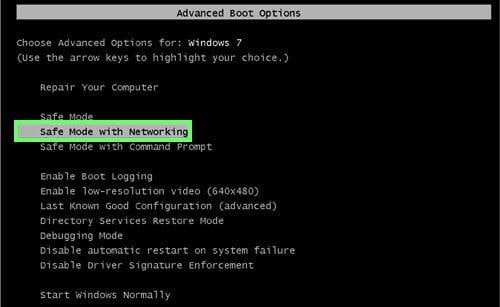

Windows XP und Windows 7 Nutzer: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, klicken Sie auf Herunterfahren, klicken Sie auf OK. Während Ihr Computer neu startet, drücken Sie die F8 Taste auf Ihrer Tastatur mehrmals bis Sie das Windows Erweiterte Optionen Menü sehen. Wählen Sie dann Abgesicherter Modus mit Netzwerktreibern aus der Liste.

Das Video zeigt, wie man Windows 7 im "Abgesicherten Modus mit Netzwerktreibern" startet:

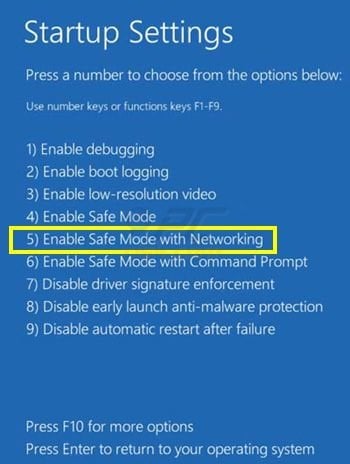

Windows 8 Nutzer: Gehen Sie auf den Windows 8 Startbildschirm, geben Sie Erweitert ein und wählen Sie Einstellungen in den Suchergebnissen aus. Klicken Sie auf Erweiterte Startoptionen, wählen Sie Erweiterten Start im geöffneten "Allgemeine PC Einstellungen" Fenster. Ihr Computer wird jetzt in das "Erweiterte Startoptionen Menü" starten. Klicken Sie auf das "Problembehandlung" Feld, dann klicken Sie auf "Erweiterte Optionen". Auf dem erweiterte Optionen Bildschirm, klicken Sie auf "Starteinstellungen". Klicken Sie auf "Neustart". Ihr PC wird in den Starteinstellungen Bildschirm starten. Drücken Sie "5" um im Abgesicherten Modus mit Netzwerktreibern zu starten.

Das Video zeigt, wie man Windows 8 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Windows 10 Nutzer: Klicken Sie auf das Windows Logo und wählen Sie die Power Schaltfläche. Im geöffneten Menü klicken Sie auf "Neu starten", während Sie die "Umschalttaste" auf Ihrer Tastatur gedrück halten. Im "Eine Option wählen" Fenster klicken Sie auf "Fehlerdiagnose", wählen Sie dann "Erweiterte Optionen". Im erweiterte Optionen Menü, wählen Sie "Starteinstellungen" und klicken Sie auf das "Neu starten" Feld. Im folgenden Fenster sollten Sie die "F5" Taste Ihrer Tastatur drücken. Das wird Ihr Betriebssystem im Abgesicherten Modus mit Netzwerktreibern neu starten.

Das Video zeigt, wie man Windows 10 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

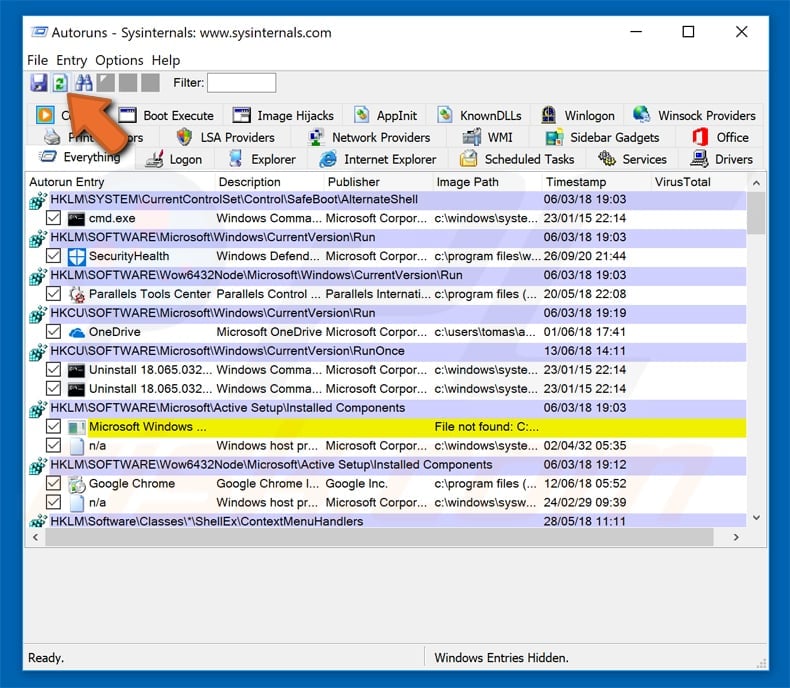

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

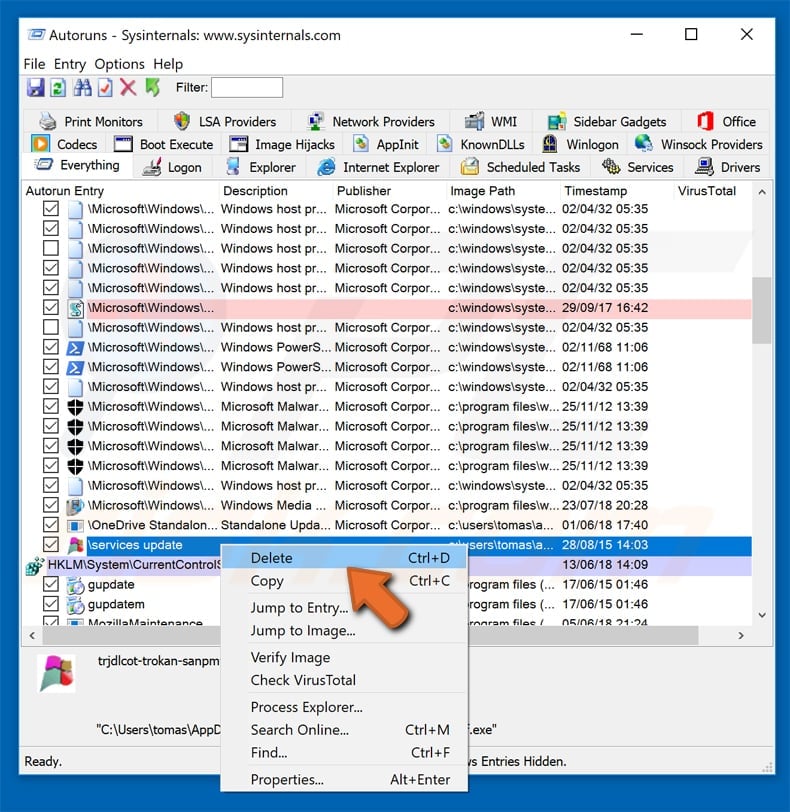

Sie sollten ihren vollständigen Pfad und Namen aufschreiben. Beachten Sie, dass einige Malware ihre Prozessnamen und legitimen Prozessnamen von Windows versteckt. Jetzt ist es sehr wichtig, dass Sie keine Systemdateien entfernen. Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, machen Sie einen Rechtsklick über den Namen und wählen Sie "Löschen".

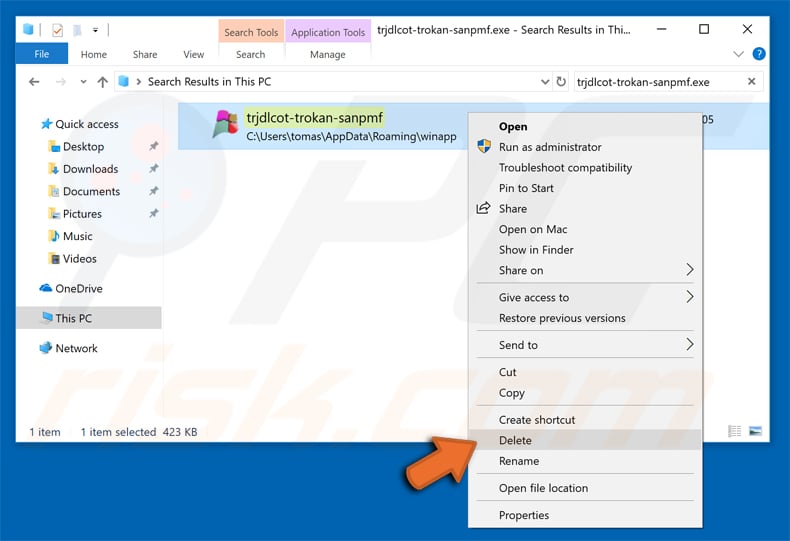

Nachdem die Malware durch die Autoruns Anwendung entfernt wurde (dies stellt sicher, dass die Malware sich beim nächsten Hochfahren des Systems nicht automatisch ausführt), sollten Sie nach dem Namen der Malware auf Ihrem Computer suchen. Stellen Sie sicher, dass Sie alle versteckten Dateien und Ordner aktivieren bevor Sie fortfahren. Wenn Sie die Datei oder Malware gefunden haben, entfernen Sie diese.

Starten Sie Ihren Computer in normalen Modus. Die Befolgung dieser Schritte sollte beim Entfernen jeglicher Malware von Ihrem Computer helfen. Beachten Sie, dass die manuelle Entfernung von Bedrohungen fortgeschritten Computerfähigkeiten voraussezt. Es wird empfohlen, die Entfernung von Malware Antivirus- und Anti-Malware-Programmen zu überlassen. Diese Schritte könnten bei fortgeschrittenen Malwareinfektionen nicht funktionieren. Es ist wie immer besser, eine Infektion zu vermeiden, anstatt zu versuchen, Malware danch zu entfernen. Um Ihren Computer sicher zu halten, stellen Sie sicher, dass Sie die neuesten Updates des Betriebssystems installieren und Antivirus-Software benutzen.

Um sicher zu sein, dass Ihr Computer frei von Malware-Infektionen ist, empfehlen wir einen Scan mit Combo Cleaner.

▼ Diskussion einblenden